网络安全B模块(笔记详解)- Wireshark数据包分析

发布时间:2024年01月02日

数据分析数字取证-attack

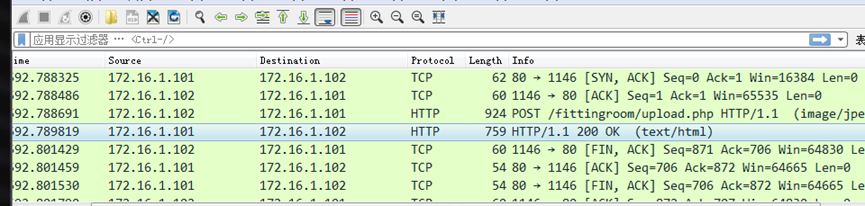

1.使用Wireshark查看并分析Windows 7桌面下的attack.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户的IP地址,并将恶意用户的IP地址作为Flag(形式:[IP地址])提交;

解析:http.request.method==POST

?

?

Flag:[172.16.1.102]

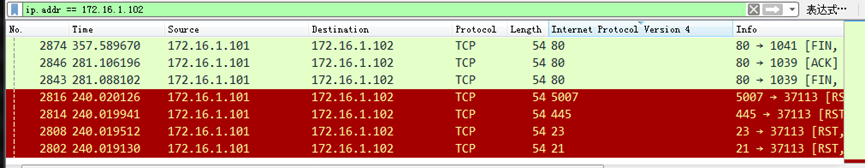

2.继续查看数据包文件attack.pacapng,分析出恶意用户扫描了哪些端口,并将全部的端口作为Flag(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交;

解析:Ip.src==172.16.1.102 and ip.dst==172.16.1.101 and tcp

?

?

Flag:[21,23,80,445,3389,5007]

3.继续查看数据包文件attack.pacapng分析出恶意用户最终获得的用户名是

文章来源:https://blog.csdn.net/weixin_57536426/article/details/135321771

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 代码的守护者:拆解并发安全的三道防线

- transforms的操作

- 驱蚊产品测定 药效试验 GB/T 13917.9-2009 药效评定

- 次氯酸HClO荧光探针的结构特点-星戈瑞单品

- Java版直播商城规划:电商源码、小程序、三级分销与免 费搭建全攻略

- GameFi 领域的游戏玩家指南(附长期关注的gamefi项目)

- 手持机定制_手持终端_rfid手持终端设备开发解决方案

- java常见面试题:如何使用Java进行XML解析和生成?

- 一文读懂什么是智能工厂?

- 【Spring Boot】快速入门