防火墙内容安全特性(HCIP)

目录

一、安全基本概要

信息安全基本概要

机密性Confidentiality:私密的数据不能透露给非授权的个体。

完整性Integrity:信息和程序不能受到故意或无意的非授权操纵。

可用性Availability:系统必须及时的提供服务,不能拒绝向授权用户提供服务。

信息安全能力构建

围绕PDRR三要素管理因素、人为因素(例如:哪些人可以进机房,删库等)、技术因素。

访问控制

- 应对登录的用户分配账户和权限。

- 应重命名或删除默认账户,修改默认账户的默认口令。

- 应及时删除或停用多余的、过期的账户,避免共享账户的存在。

入侵检测系统

- 监测速度快

- 隐蔽性好

- 视野更宽

- 较少的监测器

- 攻击者不易转移证据

- 操作系统无关性

- 不占用被保护的设备上的资源

二、安全风险

TCP/IP协议栈常见安全风险

内容安全威胁

内容安全威胁:现在大多数病毒等网络威胁不再单纯地攻击电脑系统,而是被黑客攻击和不法分子利用成为他们获取利益的工具。因此,传统的电脑病毒等网络威胁,正在向由利益驱动的、全面的网络威胁发展变化。而面对当前现状,攻击和防范的技术手段又往往存在一定差异。

挖矿/勒索

?

黑客入侵

黑客入侵:网络黑客、企业内部恶意员工利用系统及软件的漏洞,入侵服务器,严重威胁企业关键业务数据的安全。

?

拒绝服务攻击威胁

拒绝服务攻击威胁:经济利益为目的的DDOS攻击不断威胁着企业正常运营,且攻击造成的危害越来越严重。

个人安全意识薄弱带来的威胁

- 影响工作效率

- 威胁内部网络

- 泄露企业信息

网络攻击的趋势

- 病毒与黑客相结合,破坏性更大

- 蠕虫病毒更加泛滥,木马、僵尸成为主流

- 攻击工具更新迅速、复杂性加大,攻击过程自动化

- 漏洞发现更快

- 渗透防火墙

三、内容安全过滤技术背景

随着互联网时代的发展,公司员工办公时越来越多的需要使用Internet。公司机密信息和用户个人信息的泄露已经成为信息安全的核心问题之一。因此内容安全已经是人们越来越关注的问题。在此背景下,内容安全过滤技术应运而生。

1、内容安全过滤技术

(1)、文件过滤技术:

- 承载文件的应用

- 文件传输方向

- 文件类型

- 文件扩展名

(2)、内容过滤技术:

- 文件内容过滤

- 应用内容过滤

(3)、应用行为控制:

- HTTP行为

- FTP行为

(4)、邮件过滤技术:

- 基于IP的过滤

- 基于邮件内容的过滤

2、文件过滤技术:

- 文件过滤是一种根据文件类型对文件进行过滤的安全机制。

- NGFW通过识别自身传输的文件类型,可以实现对特定类型的文件进行阻断或告警。

- 文件过滤通过阻断特定类型的文件传输,可以降低内部网络执行恶意代码和感染病毒的风险,还可以防止员工将公司机密文件泄漏到互联网。

文件过滤技术原理:

- NGFW能够识别出承载文件的应用、文件传输方向、文件类型和文件扩展名。

- 承载文件的应用:文件是承载在应用协议上传输的。

- 例如HTTP、FTP、SMTP、POP3、NFS(Windows文件共享)、SMB(Linux文件共享)、IMAP。

- 承载文件的应用:文件是承载在应用协议上传输的。

- 文件传输方向:包括上传和下载。

- 文件类型:NGFW能够识别文件真正的类型(文件类型是文件在存储区第一个字节指出类型,我们修改的是文件名也就是外部拓展字节,.exe改成.word实际只是改了外部拓展字节【除非能改二进制文件】)。

- 例如一个Word文档file.doc可以将文件名修改为file.exe,但是它的文件类型仍然为doc。

- 文件类型:NGFW能够识别文件真正的类型(文件类型是文件在存储区第一个字节指出类型,我们修改的是文件名也就是外部拓展字节,.exe改成.word实际只是改了外部拓展字节【除非能改二进制文件】)。

- 文件扩展名:文件名称(包含压缩文件)的后缀。

- 例如file.doc和fileexe中的doc和exe为文件扩展名。

文件过滤应用场景:

文件过滤全局配置定义了文件类型识别结果异常时的处理动作,并可对压缩文件的解压层数、文件大小、超过解压层数和文件大小时的处理动作进行设置,通常采用默认值即可

文件类型识别结果有三种异常情况

文件扩展名不匹配:文件类型与文件扩展名不一致。

文件类型无法识别:无法识别文件类型,且没有文件扩展名。

文件损坏:由于文件被破坏而无法进行文件类型识别。

文件过滤技术处理流程:

解压支持解压三层没问题

3、内容过滤技术概述

内容过滤是一种对通过NGFW的文件或应用的内容进行过滤的安全机制。通过深度识别流量中包含的内容,设备可以对包含特定关键字的流量进行阻断或告警。

内容过滤可以防止机密信息的泄露及违规信息的传输。

内容过滤技术原理

- 内容过滤包括文件内容过滤和应用内容过滤

- 文件内容过滤是对用户上传和下载的文件内容中包含的关键字进行过滤。管理员可以控制对哪些应用传输的文件以及哪种类型的文件进行文件内容过滤。

- 应用内容过滤是对应用协议中包含的关键字进行过滤。针对不同应用,设备过滤的内容不同。

- 关键字是内容过滤时设备需要识别的内容,如果在文件或应用中识别出关键字,设备会对此文件或应用执行响应动作。关键字通常为机密信息(公司商业机密、用户个人信息的报告)或违规信息 (色情、暴力、敏感或公司规定的违规信息等)。

- 关键字包括预定义关键字和自定义关键字。

- 预定义关键字是系统默认存在的可以识别的关键字,包括: 银行卡号信用卡号、社会安全号、身份证号、机密关键字 (包括“秘密”、“机密“、“绝密”)。

- 自定义关键字是管理员自定义的需要识别的关键字,有文本和正则表达式两种定义方式。

设备在内容过滤检测时识别出关键字,会执行响应动作。

正则表达式规则

内容过滤技术处理流程

4、邮寄过滤技术

SMTP定义了计算机如何将邮件发送到SMTP Server,SMTP Server之间如何中转邮件。

POP3和IMAP规定计算机如何通过客户端软件管理、下载邮件服务器上的电子邮件。

邮件传输原理

邮件过滤是指对邮件收发行为进行管控,包括防止垃圾邮件和匿名邮件泛滥,控制违规收发等。

检测RBL黑名单的垃圾邮件过滤技术

NGFW使用RBL(Real-time Blackhole List)技术来过滤垃圾邮件。

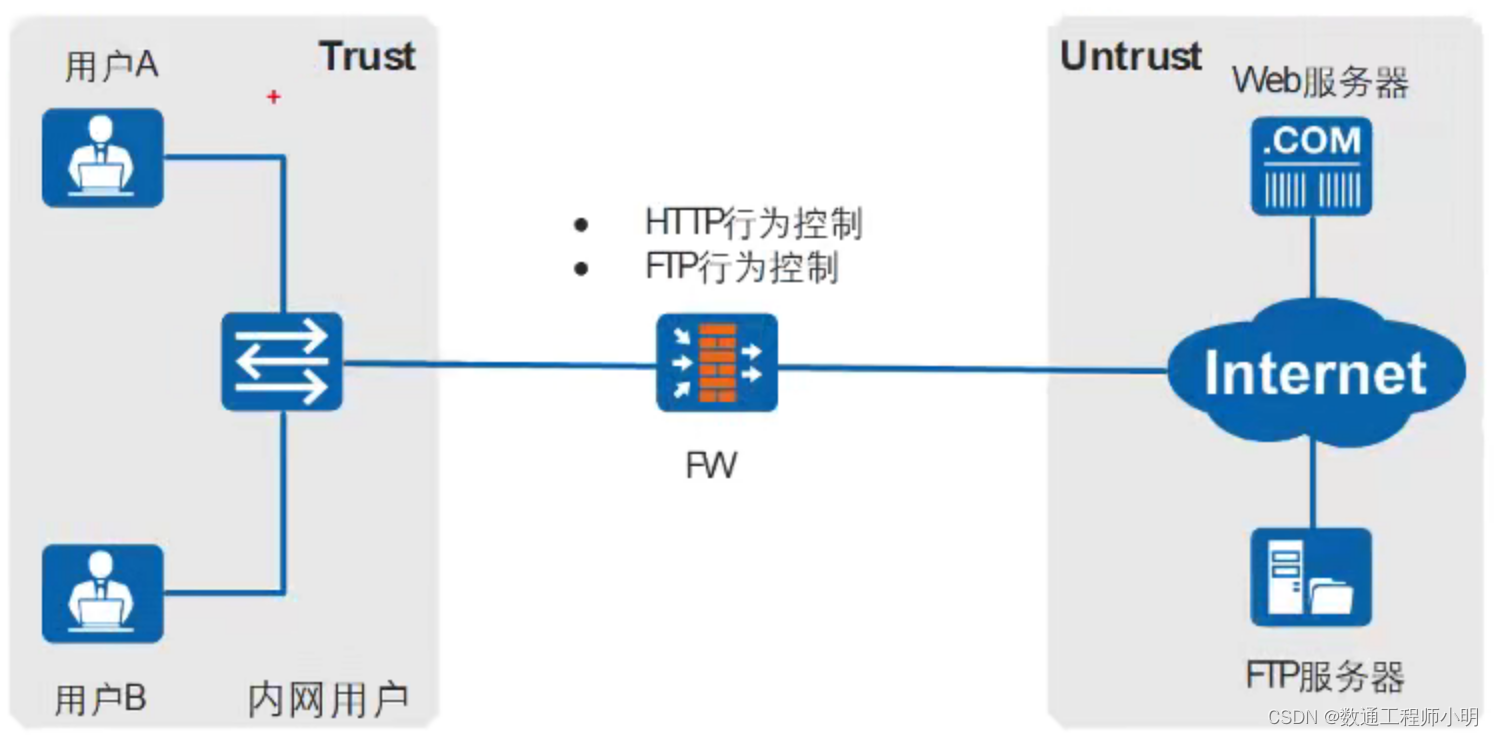

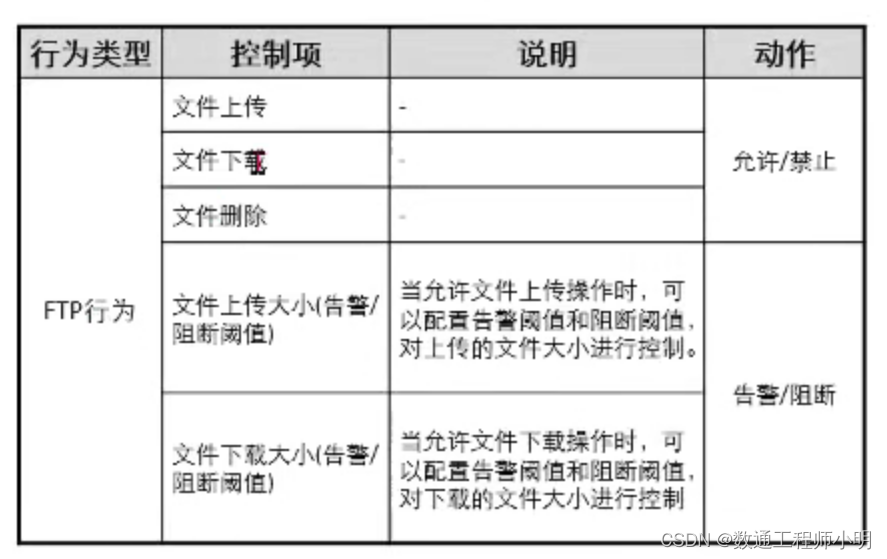

5、应用行为控制技术

应用行为控制功能可以对常见的HTTP行为和FTP行为进行精细化控制。

HTTP行为控制技术

FTP行为控制技术

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Linux——进程初识(二)

- 【C++】最少知识原则

- 「优质Verilog刷题网站推荐」HDLBits

- Grafana无法发送告警消息的飞书webhook(机器人)

- 伦敦银现和上海白银什么关系

- 基于ssm汽车租赁系统论文

- Go后端开发 -- 即时通信系统

- YoloV5改进策略:双动态令牌混合器(D-Mixer)的TransXNet,实现YoloV5的有效涨点

- Kotlin 作用域函数

- 什么是 PHP 内存溢出 ?遇到了要如何解决呢 ?