爬虫案例——使用超级鹰打码平台识别验证码

发布时间:2024年01月17日

爬虫案例——使用超级鹰打码平台识别验证码

超级鹰是一个常用的打码平台,您可以按照以下步骤来使用它:

- 注册账户:首先,您需要在超级鹰网站上注册一个账户。访问超级鹰官方网站(https://www.chaojiying.com/),点击页面上的注册按钮,填写必要的信息并完成账户注册。

- 登录账户:登录您的超级鹰账户。输入您的用户名和密码,然后点击登录。

- 充值:在使用超级鹰之前,您需要为您的账户充值。选择充值选项,并根据指示添加相应的资金到您的账户。您可以选择适合您需求的充值方式,如支付宝、微信支付等。

- 获取用户信息:登录后,您将获得一个用户信息页面。在这个页面上,您可以找到自己的用户ID和软件密钥,这些信息将在接下来的代码中使用。

- 下载API文档:在超级鹰网站上,您可以找到他们的API文档。下载并阅读该文档以了解如何使用超级鹰API进行图像验证码识别。

- 集成到Python代码中:根据超级鹰提供的API文档,在您的Python代码中集成超级鹰的API调用。您需要使用您的用户ID、软件密钥和图像验证码图片的路径来进行请求。

- 发送验证码:在您的代码中,使用超级鹰提供的API方法发送需要识别的验证码图片。您可以将图像文件作为参数传递给API调用。

- 获取识别结果:通过API调用,您将得到超级鹰返回的识别结果。这可能是一个包含识别到的验证码文字的字符串或其他形式。

案例:模拟带验证码登录古诗文网站

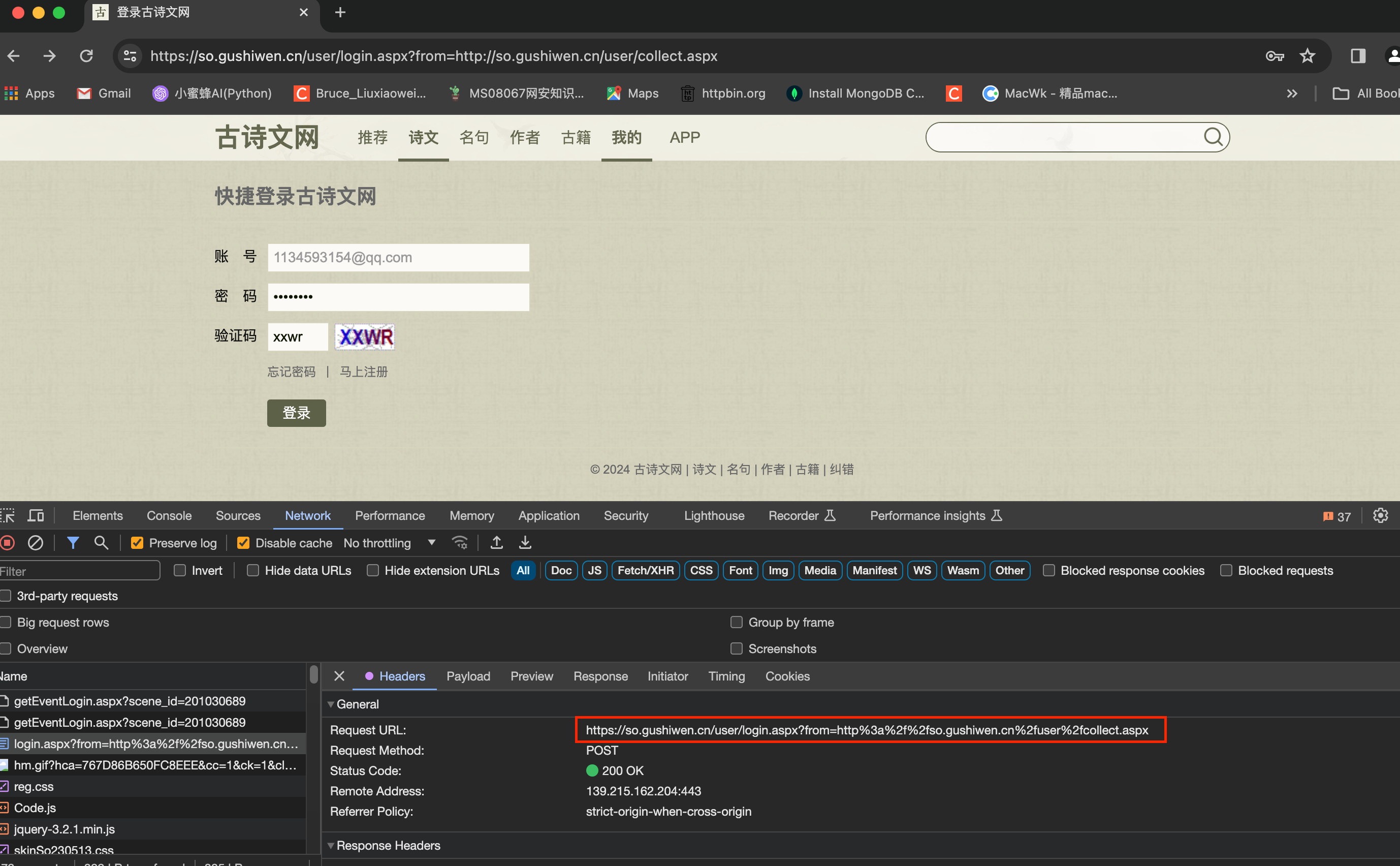

登录界面如图

分析:

登录链接为图中红框内的地址:‘https://so.gushiwen.cn/user/login.aspx?from=http%3a%2f%2fso.gushiwen.cn%2fuser%2fcollect.aspx’

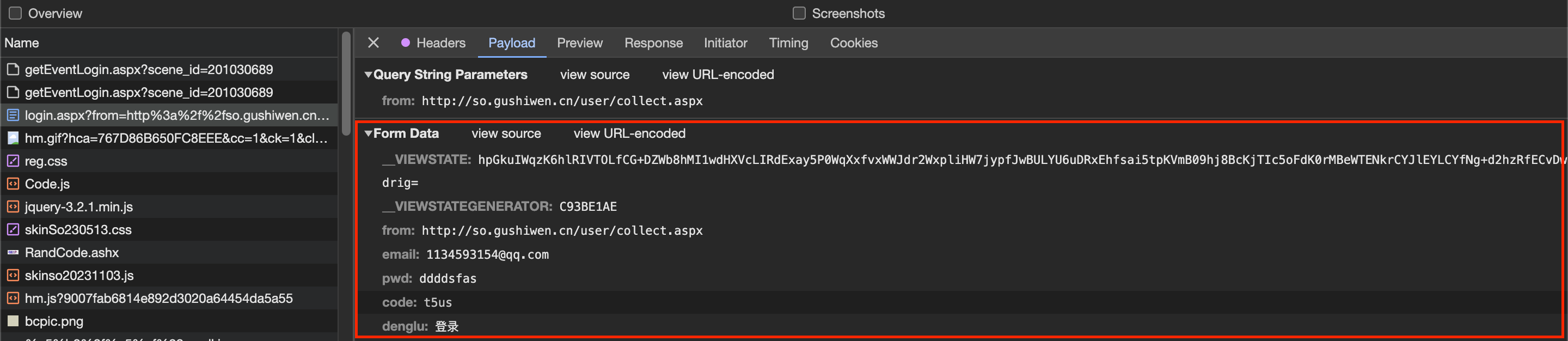

请求方式为"POST", 点击Payload可以看到Form Data,如图所示:

模拟登录之前,先讲一下我遇到的一个“坑”,第一次模拟登录,我的代码如下:

#!/usr/bin/env python

# coding:utf-8

import requests

from hashlib import md5

headers = {

'user-agent': 'Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36',

}

class Chaojiying_Client(object):

def __init__(self, username, password, soft_id):

self.username = username

password = password.encode('utf8')

self.password = md5(password).hexdigest()

self.soft_id = soft_id

self.base_params = {

'user': self.username,

'pass2': self.password,

'softid': self.soft_id,

}

self.headers = {

'Connection': 'Keep-Alive',

'User-Agent': 'Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0)',

}

def PostPic(self, im, codetype):

"""

im: 图片字节

codetype: 题目类型 参考 http://www.chaojiying.com/price.html

"""

params = {

'codetype': codetype,

}

params.update(self.base_params)

files = {'userfile': ('ccc.jpg', im)}

r = requests.post('http://upload.chaojiying.net/Upload/Processing.php', data=params, files=files, headers=self.headers)

return r.json()

def PostPic_base64(self, base64_str, codetype):

"""

im: 图片字节

codetype: 题目类型 参考 http://www.chaojiying.com/price.html

"""

params = {

'codetype': codetype,

'file_base64':base64_str

}

params.update(self.base_params)

r = requests.post('http://upload.chaojiying.net/Upload/Processing.php', data=params, headers=self.headers)

return r.json()

def ReportError(self, im_id):

"""

im_id:报错题目的图片ID

"""

params = {

'id': im_id,

}

params.update(self.base_params)

r = requests.post('http://upload.chaojiying.net/Upload/ReportError.php', data=params, headers=self.headers)

return r.json()

img_code_src = 'https://so.gushiwen.cn/RandCode.ashx'

with open('a.jpg', 'wb') as f:

f.write(requests.get(img_code_src,headers=headers).content) # 问题出现在这里

if __name__ == '__main__':

chaojiying = Chaojiying_Client('lxw1973', '2008-lxw', '1902') #用户中心>>软件ID 生成一个替换 96001

im = open('a.jpg', 'rb').read() #本地图片文件路径 来替换 a.jpg 有时WIN系统须要//

img_code = chaojiying.PostPic(im, 3004)['pic_str'] #1902 验证码类型 官方网站>>价格体系 3.4+版 print 后要加()

#print chaojiying.PostPic(base64_str, 1902) #此处为传入 base64代码

login_url = 'https://so.gushiwen.cn/user/login.aspx?from=http%3a%2f%2fso.gushiwen.cn%2fuser%2fcollect.aspx'

form_data = {

'__VIEWSTATE': 'hpGkuIWqzK6hlRIVTOLfCG + DZWb8hMI1wdHXVcLIRdExay5P0WqXxfvxWWJdr2WxpliHW7jypfJwBULYU6uDRxEhfsai5tpKVmB09hj8BcKjTIc5oFdK0rMBeWTENkrCYJlEYLCYfNg + d2hzRfECvDwdrig =',

'__VIEWSTATEGENERATOR': 'C93BE1AE',

'from': 'http://so.gushiwen.cn/user/collect.aspx',

'email': '1134593154@qq.com',

'pwd': '2008-lxw',

'code': img_code,

'denglu': '登录'

}

# 问题出现在这里

res = requests.post(login_url, headers=headers, data=form_data)

with open('login.html', 'w') as f:

f.write(res.content.decode())

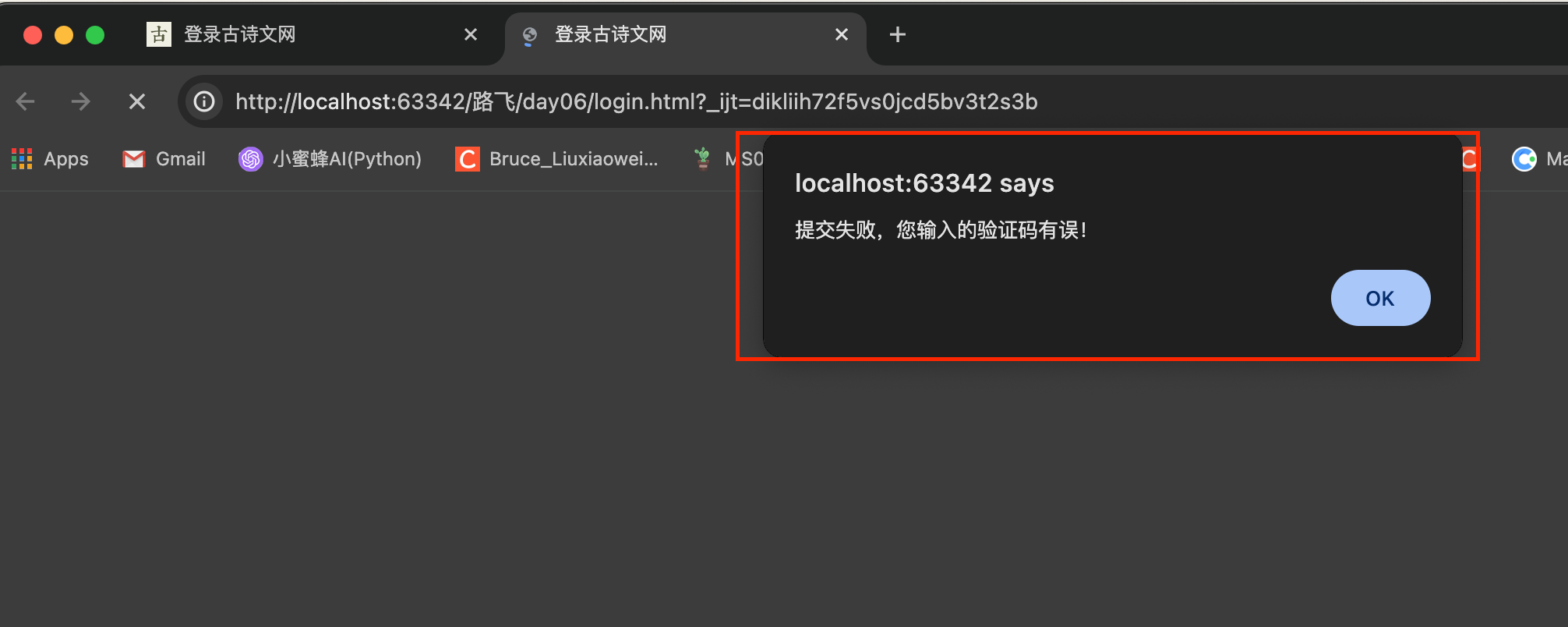

为了显示方便,我把请求页面的响应写入一个login.html文件,然后用浏览器打开,截图如下:

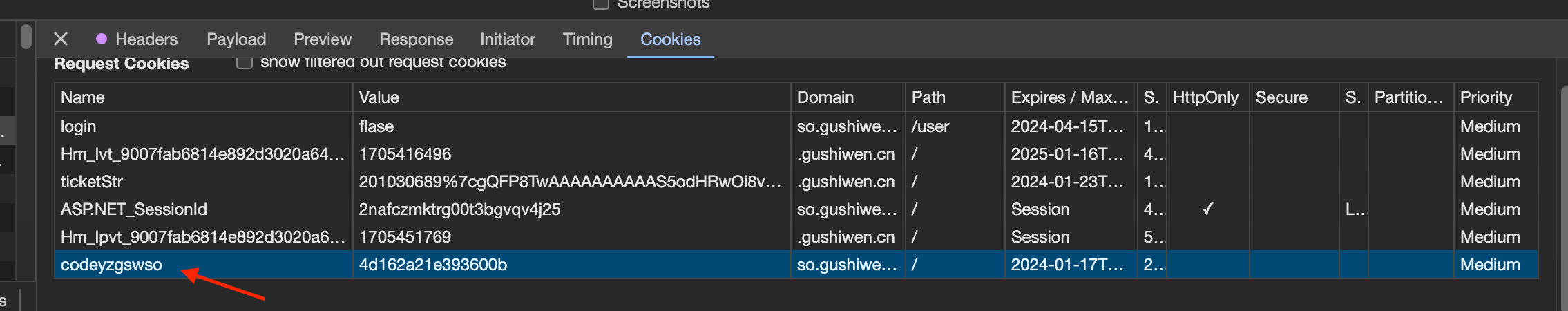

为什么会出现这样的情况呢?通过分析,按F12进入开发者工具模式,在network面板下点击Cookies,如下图。

发现Cookies里面携带codezgswso这个键,问题出现在哪里?仔细分析,其实我们为了获取识别验证码,首先用超级硬requests一次,然后再post请求提交数据的时候cookies携带的验证码是又一次requests获取的,两次当然不一样了。那么如何解决这个问题呢?使用session请求,Session()可以实现会话保持。修改代码如下:

#!/usr/bin/env python

# coding:utf-8

import requests

from hashlib import md5

....

.....

# 实例化session对象,实现会话保持

session = requests.Session()

img_code_src = 'https://so.gushiwen.cn/RandCode.ashx'

....

# session请求

res = session.post(login_url, headers=headers, data=form_data)

with open('login.html', 'w') as f:

f.write(res.content.decode())

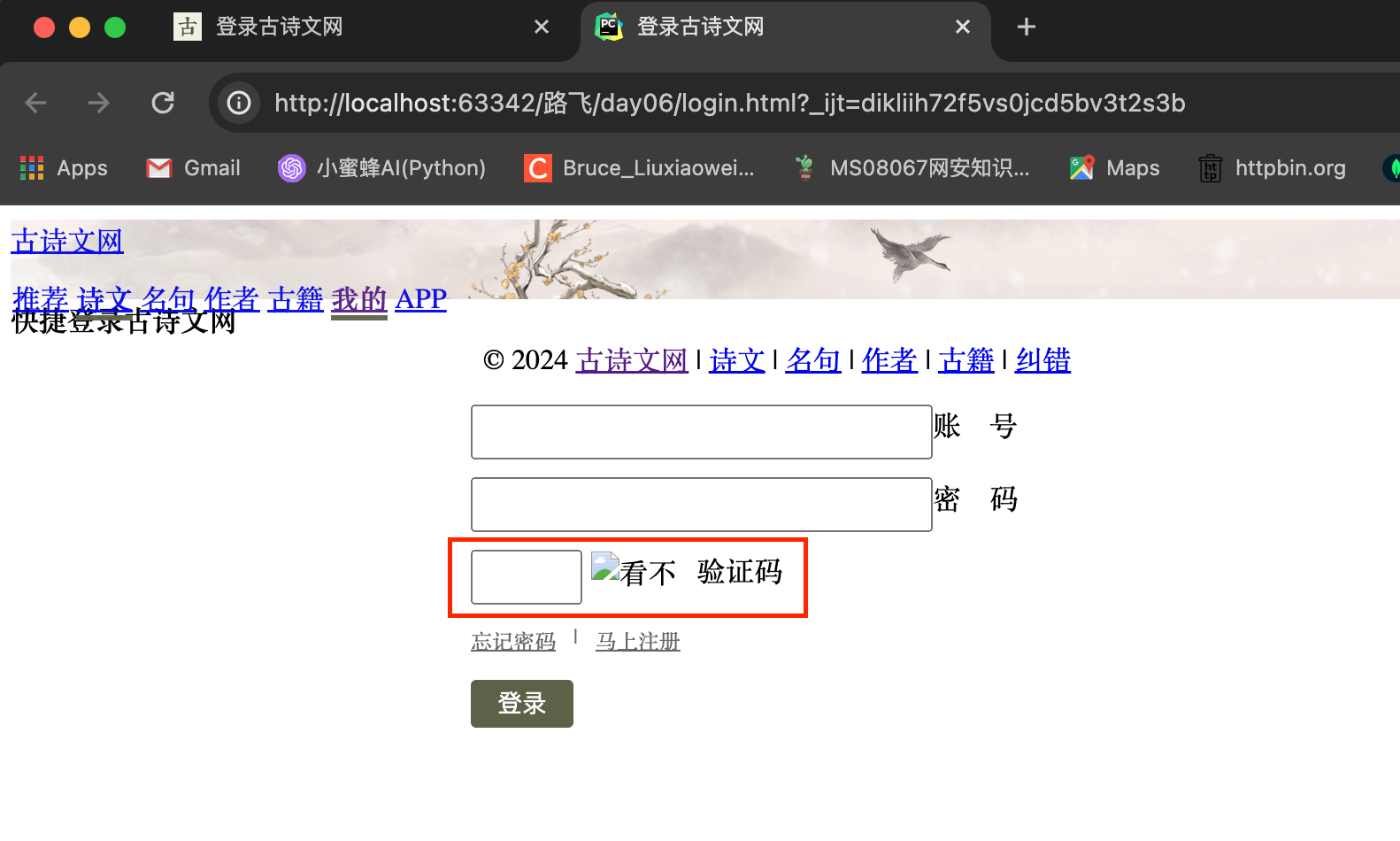

登录成功,如下图。

文章来源:https://blog.csdn.net/weixin_41905135/article/details/135642142

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 加载postgis报错,无法加载库 “C:/Program Files/PostgreSQL/9.6/lib/rtpostgis-2.4.dll“:

- 解析消费增值----电商模式打造生鲜冻品行业新机遇

- 基于springboot+vue实现流浪动物救助网站设计与演示【附项目源码+论文说明】

- 【LV12 DAY20 RTC实验】

- 模块测试:确保软件质量的关键步骤

- uniapp中使用封装步骤条组件

- java枚举详细解释

- 如何提高匹配的精确度(多次学习)

- 腾讯云折扣券如何领取使用?2024年腾讯云折扣券领取与使用教程

- uniapp小程序input组件type=‘nickname‘获取不到微信昵称的值,解决方法