攻防世界——csaw2013reversing2

发布时间:2023年12月29日

最基本反调试

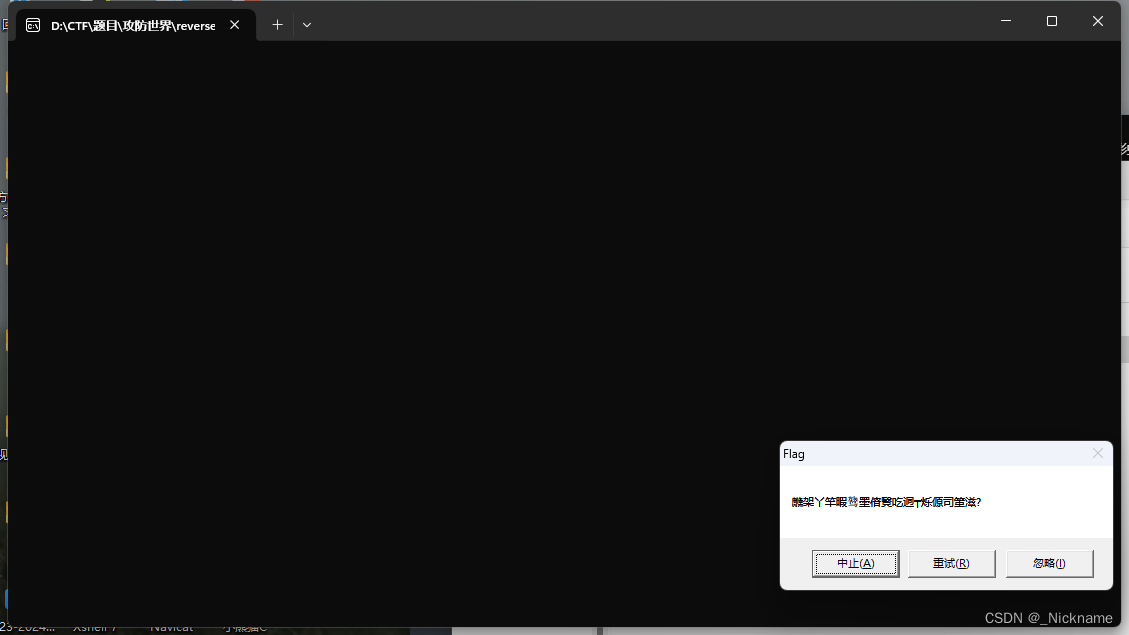

运行完是乱码

int __cdecl __noreturn main(int argc, const char **argv, const char **envp)

{

int v3; // ecx

CHAR *lpMem; // [esp+8h] [ebp-Ch]

HANDLE hHeap; // [esp+10h] [ebp-4h]

hHeap = HeapCreate(0x40000u, 0, 0);建立堆

lpMem = (CHAR *)HeapAlloc(hHeap, 8u, SourceSize + 1);申请空间使用堆

memcpy_s(lpMem, SourceSize, &unk_409B10, SourceSize);将unk复制给lpmem

if ( !sub_40102A() && !IsDebuggerPresent() )sub返回就是0不管——IsDebugg就是反调试

{

MessageBoxA(0, lpMem + 1, "Flag", 2u);

HeapFree(hHeap, 0, lpMem);释放空间

HeapDestroy(hHeap);

ExitProcess(0);

}

__debugbreak();防止动调

sub_401000(v3 + 4, lpMem);生成flag函数

ExitProcess(0xFFFFFFFF);退出

}

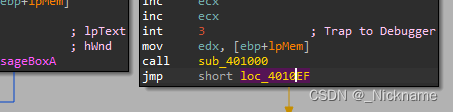

这逻辑图

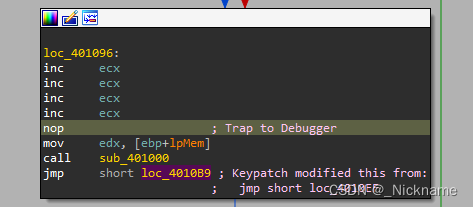

在第一个jnz,我们要直接跳到生成flag函数,不判断

这里就跳掉结束了,我们改成跳入输出flag

(注意!!int3在汇编中是中止的意思,所以我们还要nop掉)

成果图

再保存一下,运行

————————————————————————————————

文章来源:https://blog.csdn.net/wcj126/article/details/135296283

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 管理软件供应链中网络安全工具蔓延的三种方法

- 【51单片机】数码管的静态与动态显示(含消影)

- 超详细的 Python 文件操作知识!

- CentOS 7部署vsftpd

- 03 decision tree(决策树)

- 每日一题 2182. 构造限制重复的字符串(中等,贪心)

- 【计算机组成原理】---总线系统

- 圣诞节巨献!在没有明确性能指标的前提下,怎样有效开展性能测试

- 羊了个羊抓包速通,让第二关变成和第一关一样难度

- vantweapp日历修改返回格式