信息安全导论期末复习

发布时间:2024年01月15日

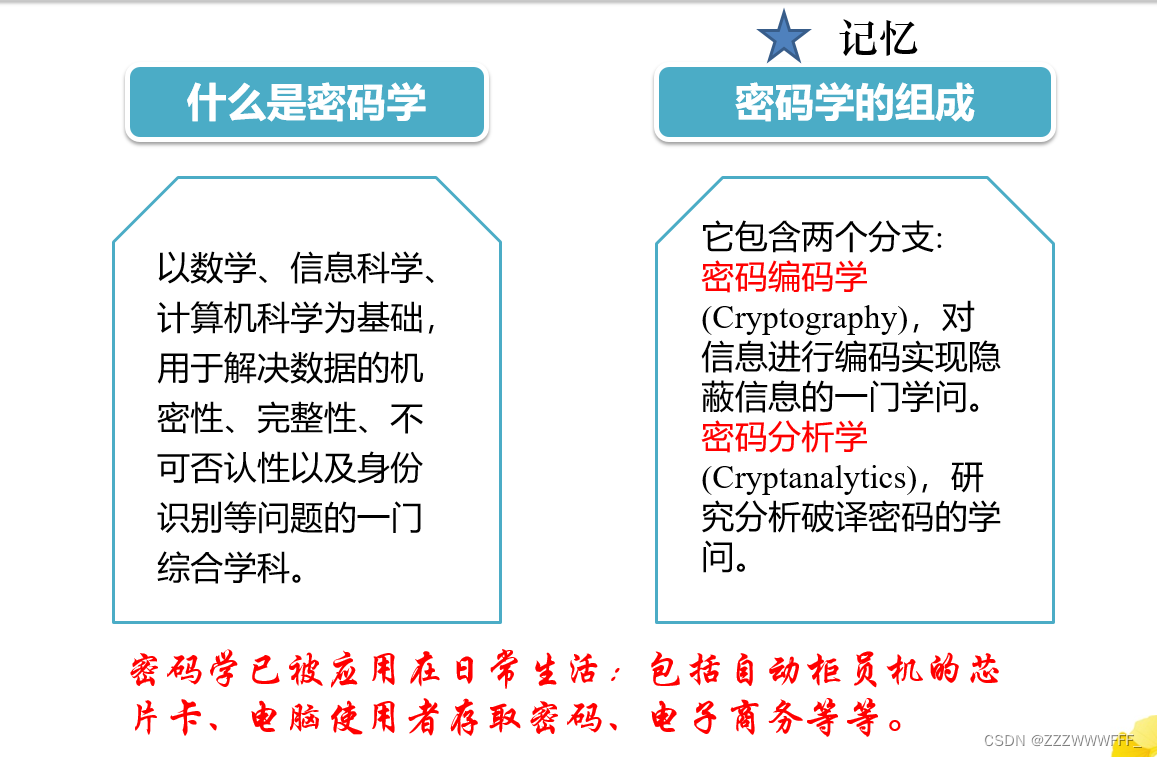

信息安全导论

第二章

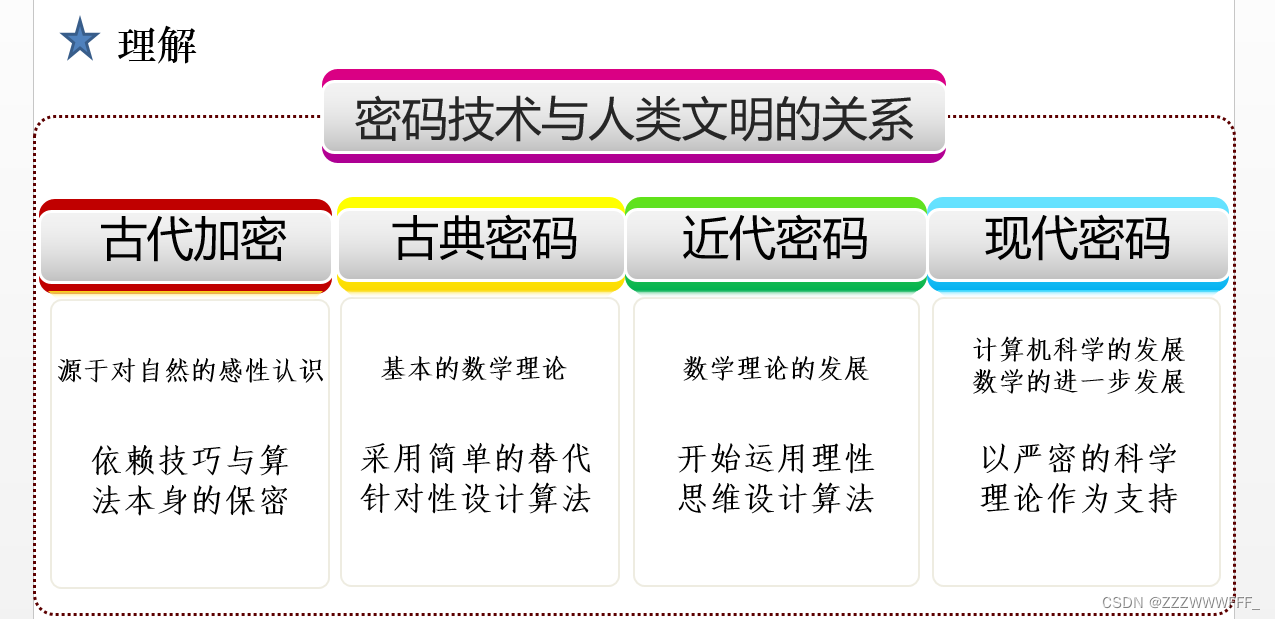

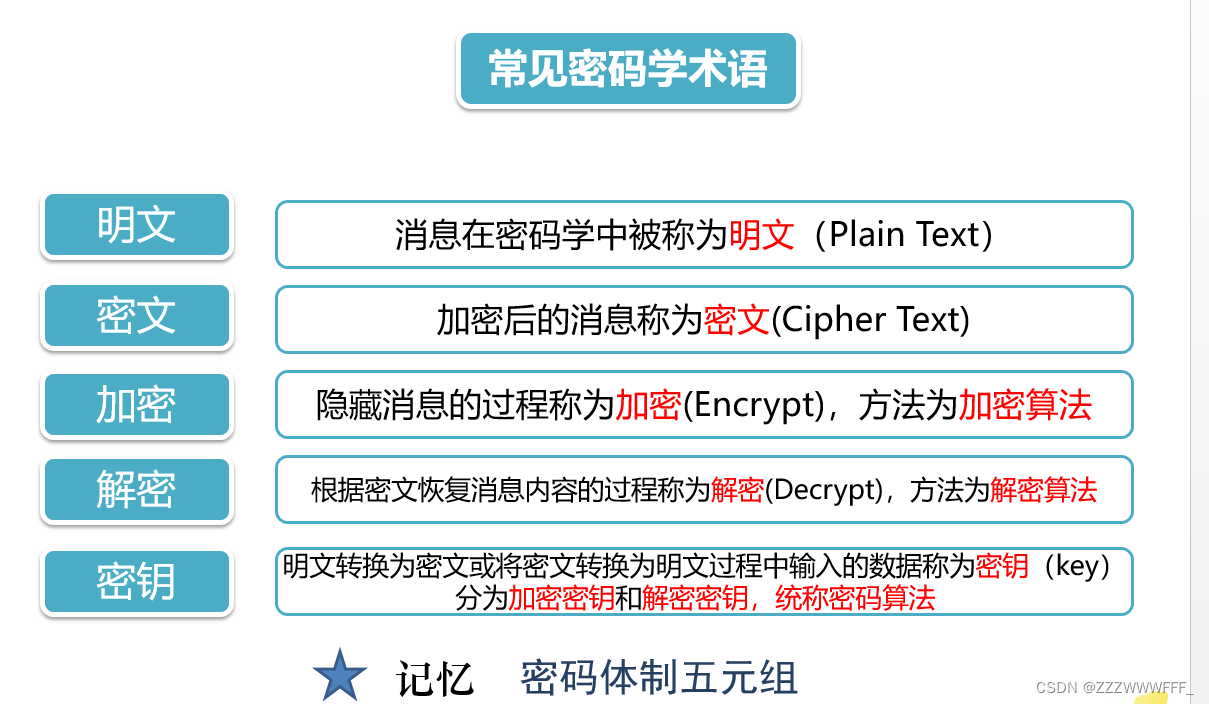

古典密码

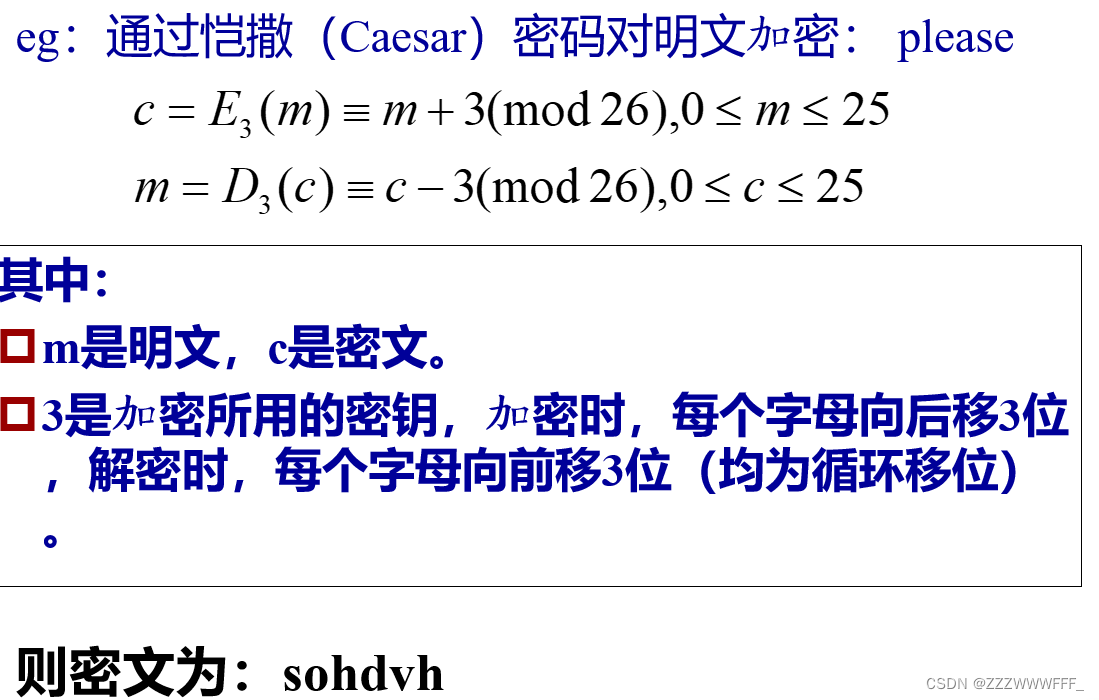

凯撒密码

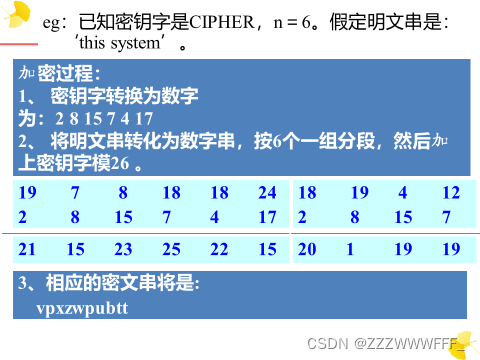

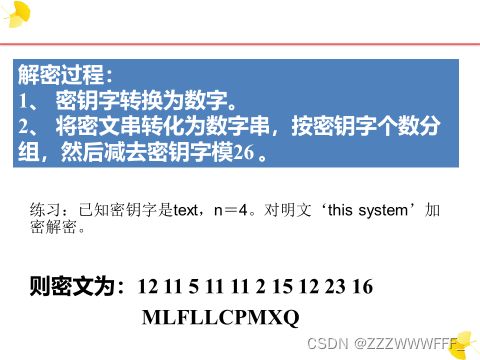

维吉尼亚密码

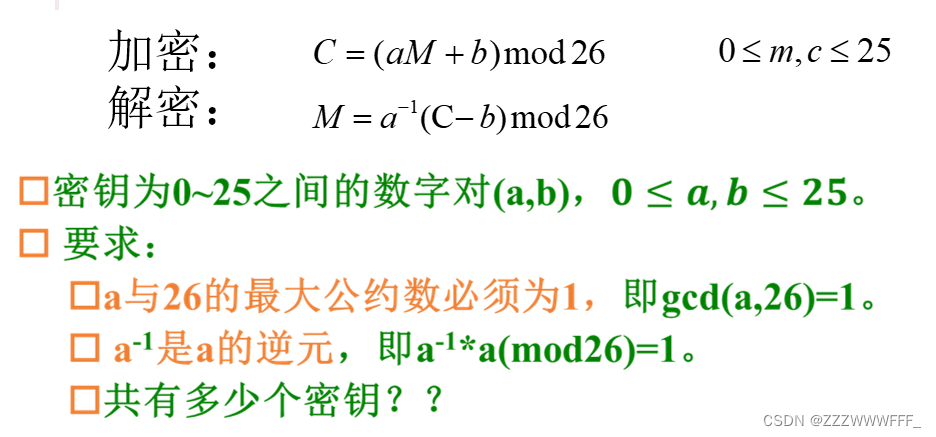

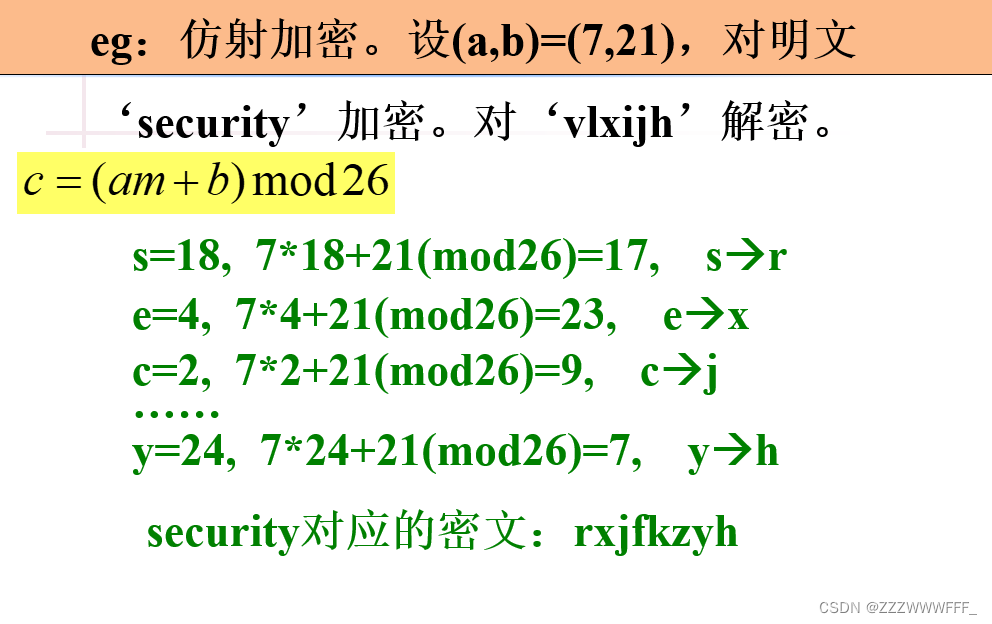

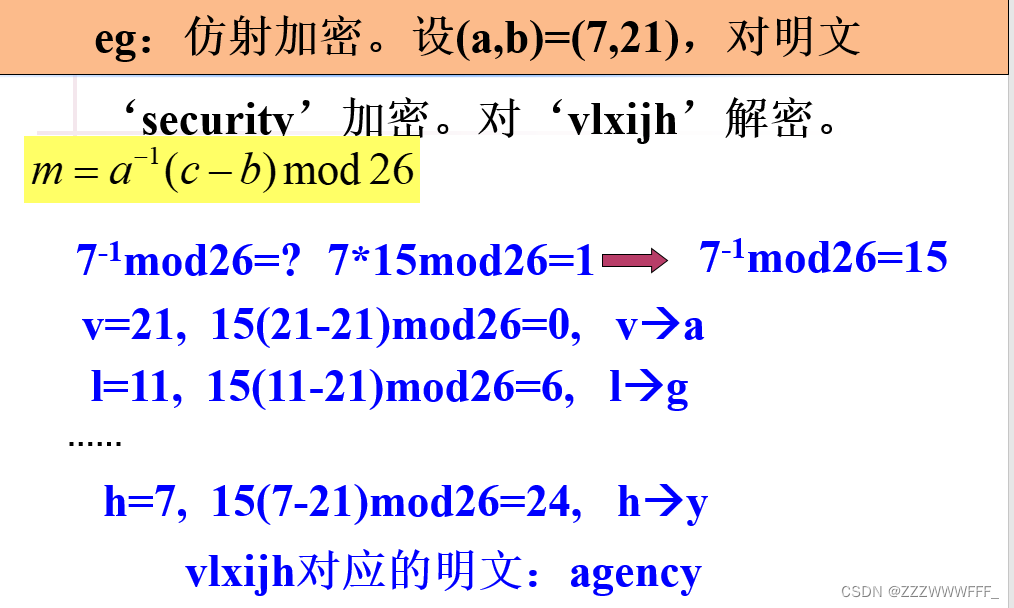

仿射加密

这是一种扩展的移位变换

示例:

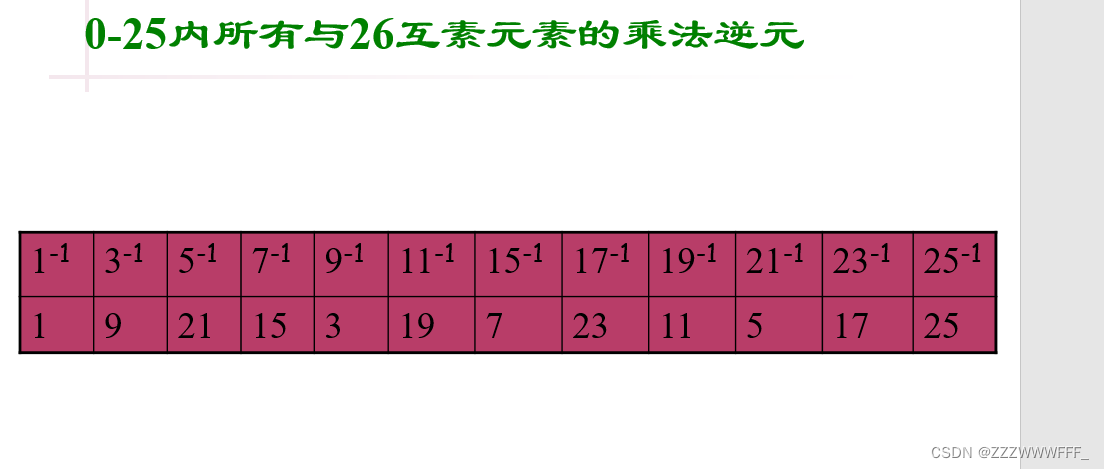

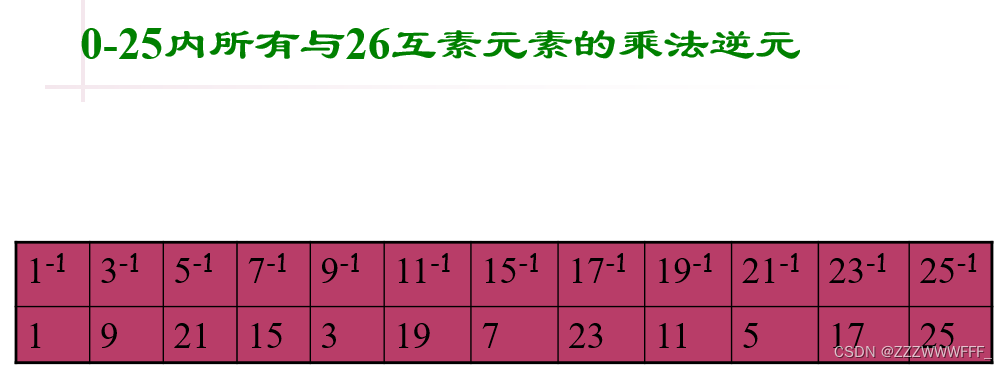

仿射加密难点在于求逆元

近代密码

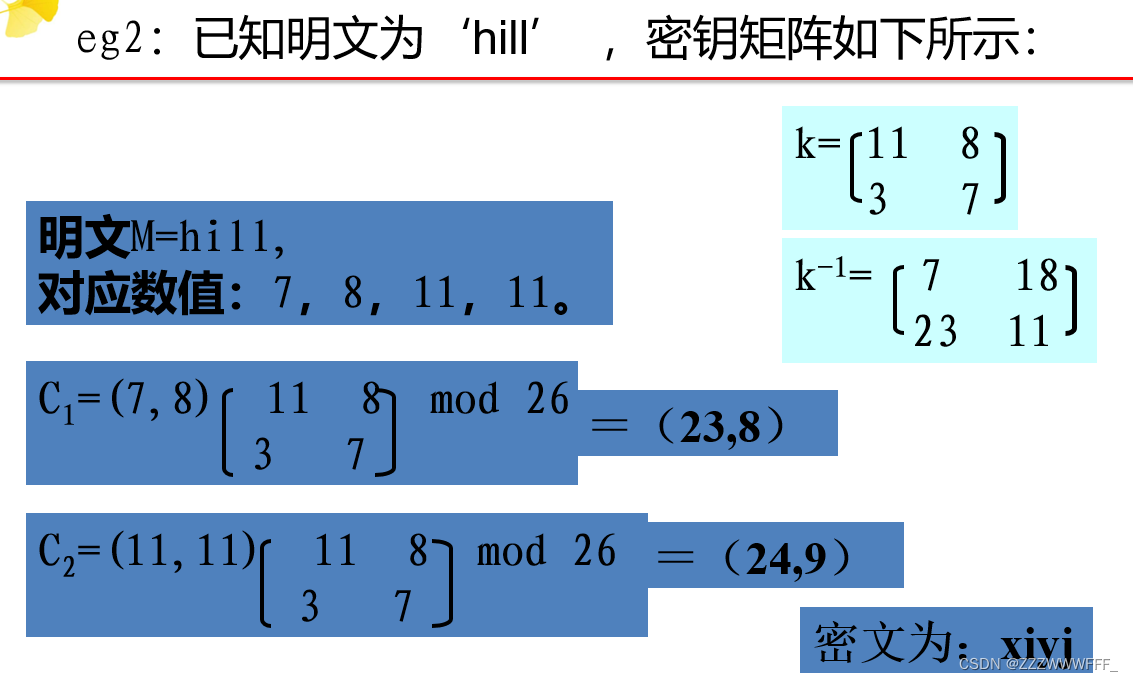

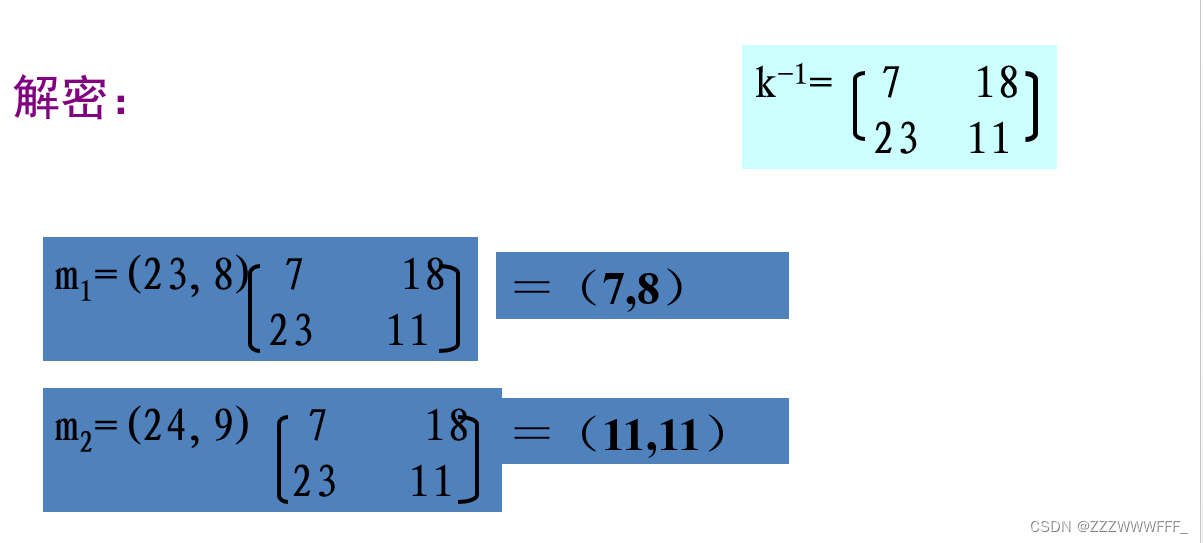

希尔密码

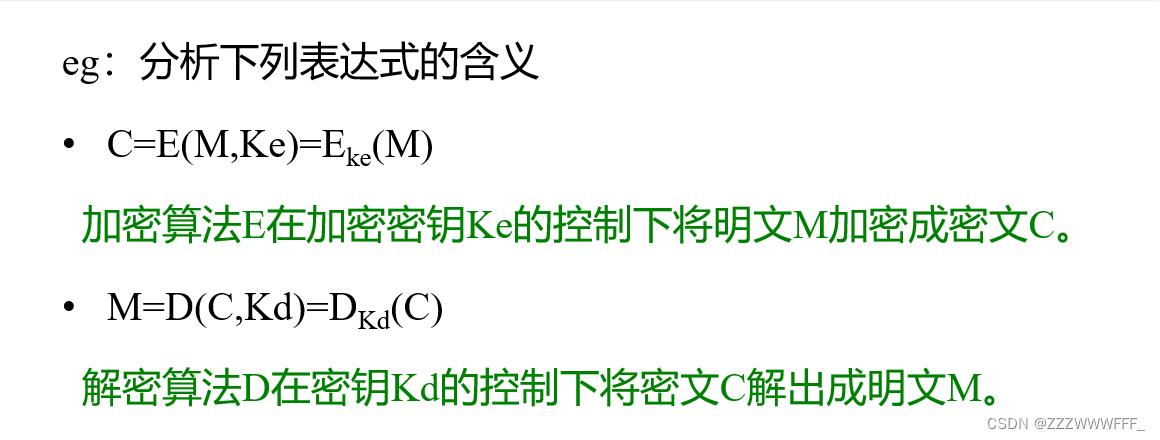

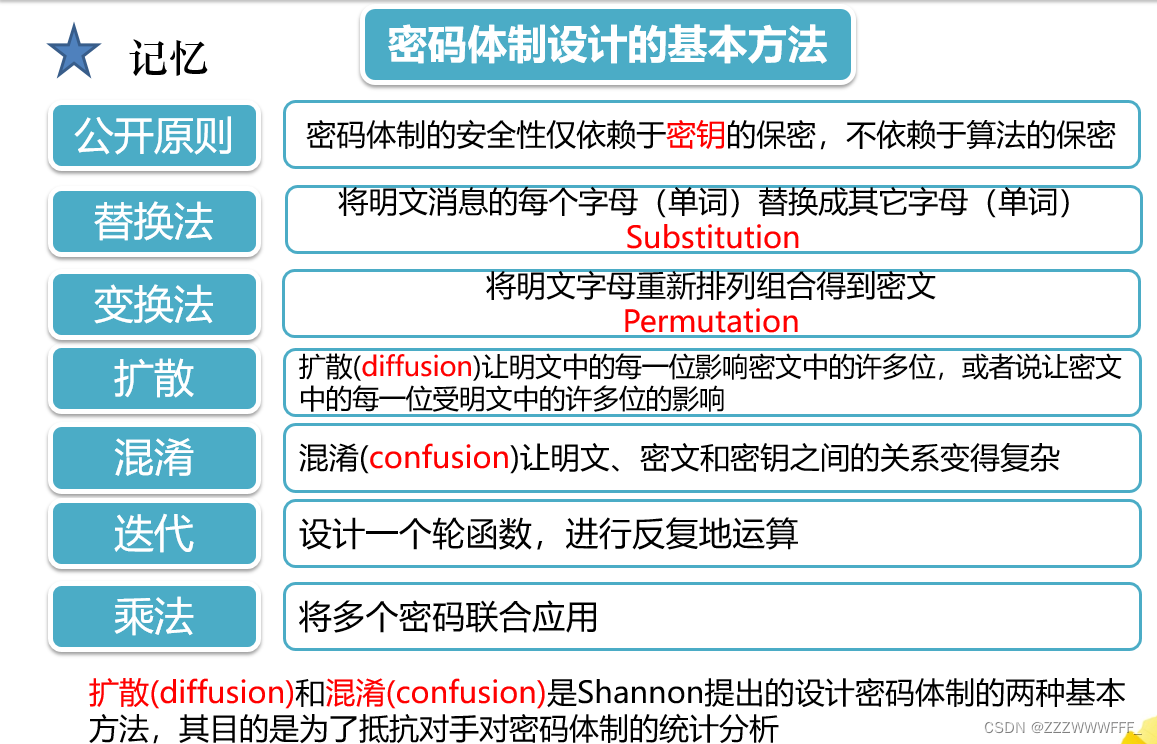

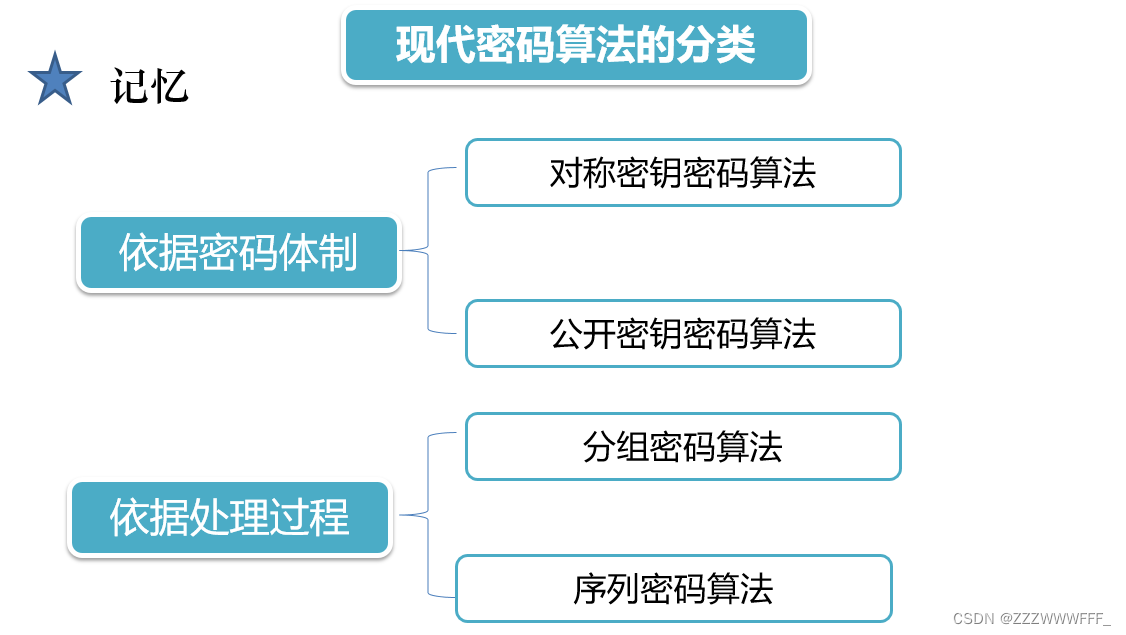

现代密码

数学基础

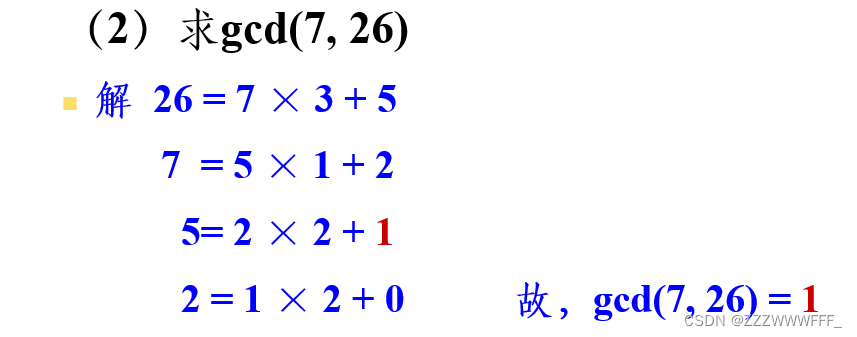

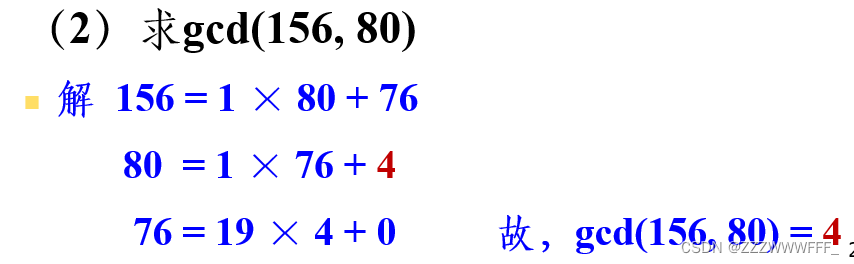

辗转相除法

用于求最大公因子,最大公因子的值就是所列式子中最后一个不为零的余数

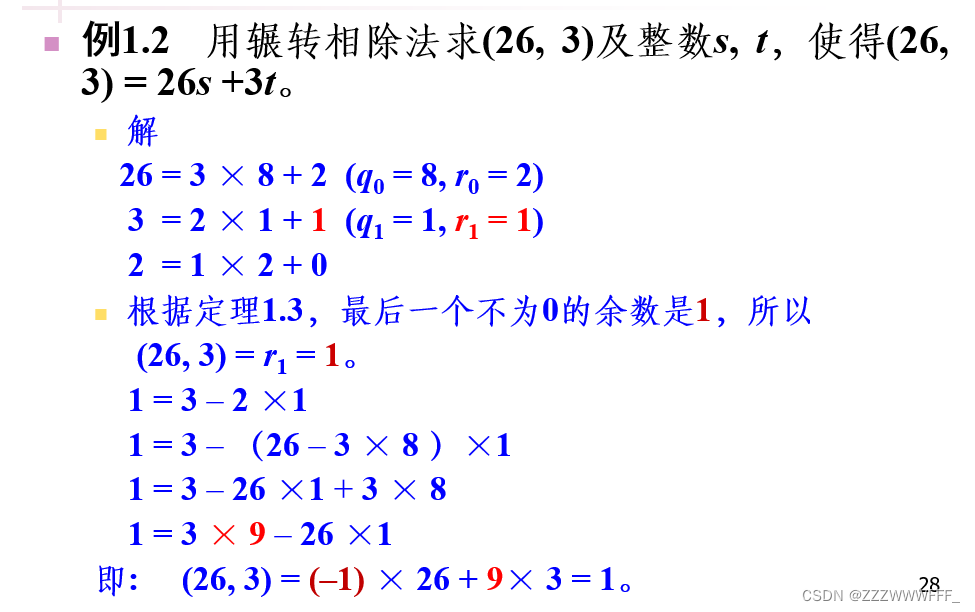

扩展欧几里得 求逆元

首先需要保证的是两个整数的最大公因子是1

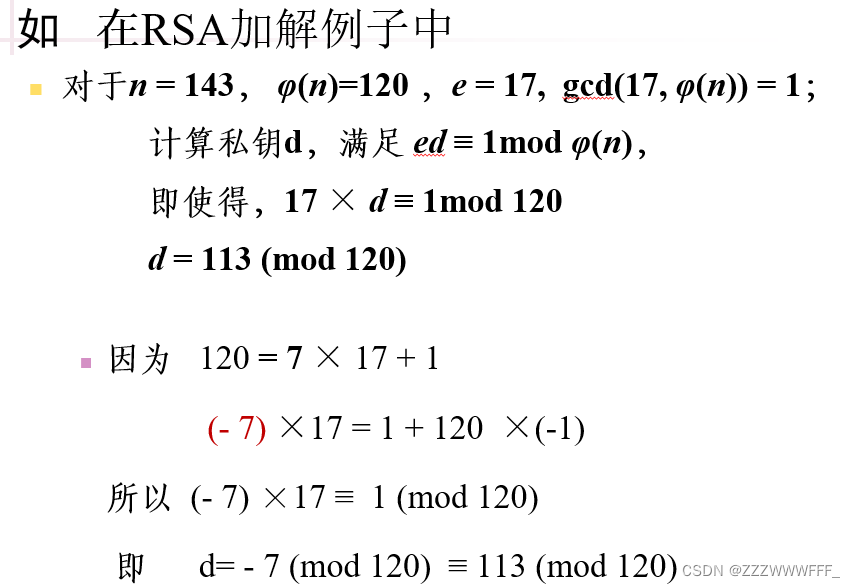

注意这里的17*d=1mod120,使得该式子左右两边同时乘e的逆元得到下一步

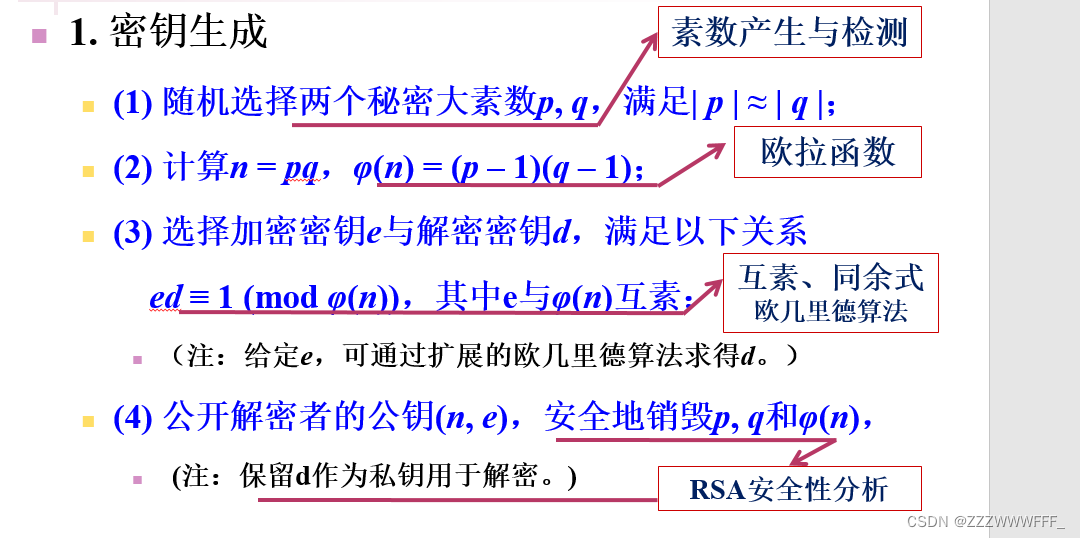

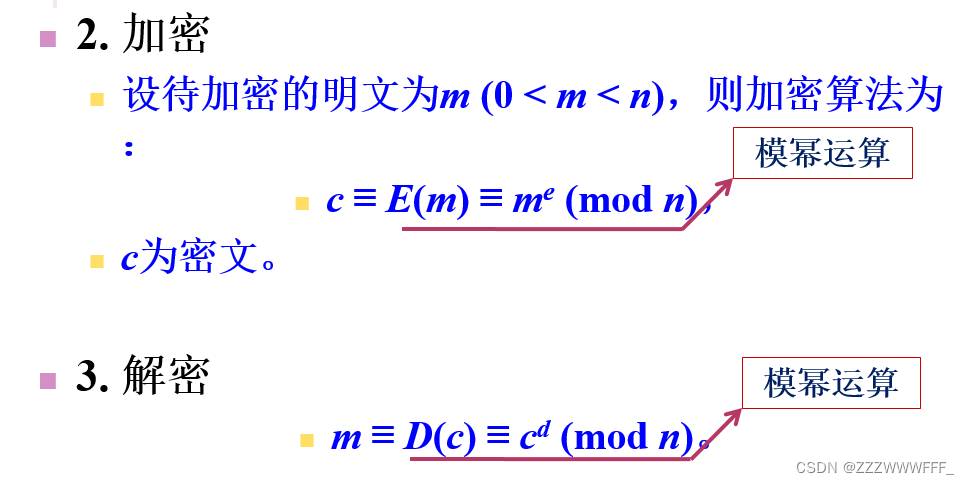

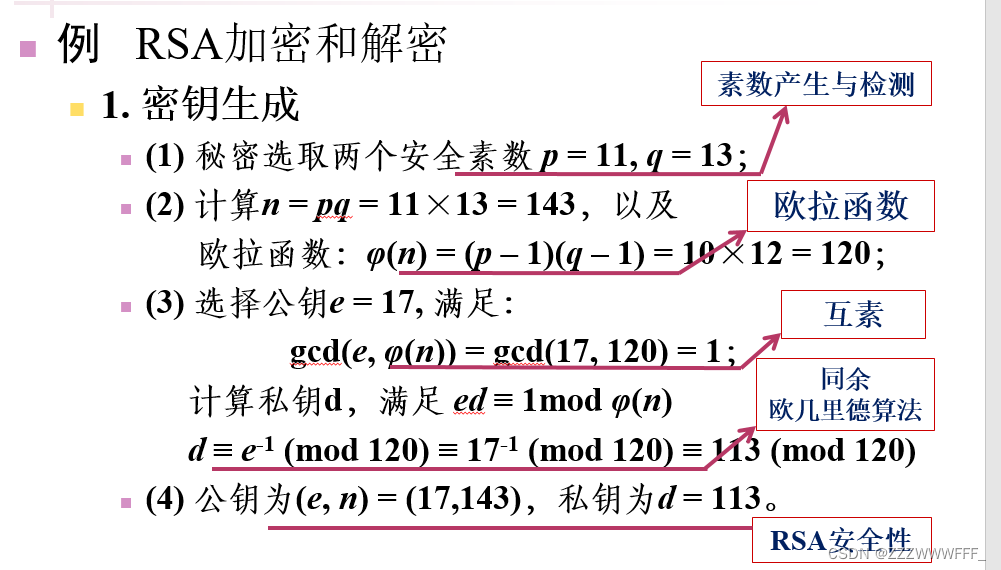

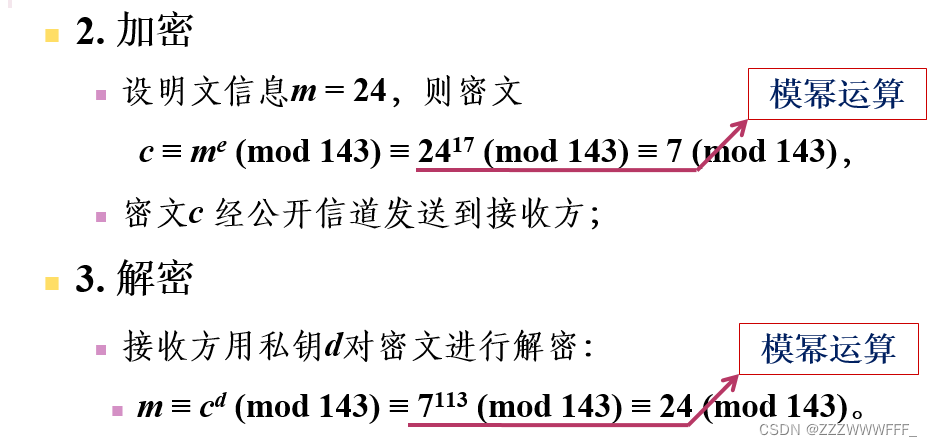

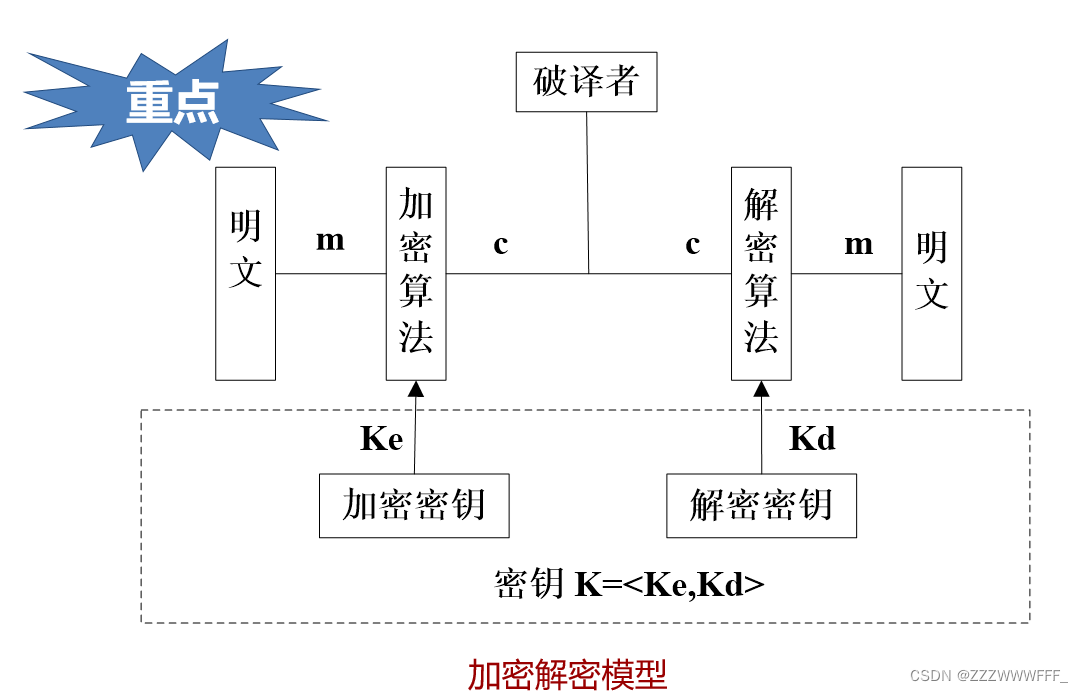

RSA

- 一种分组加密算法

示例:

DES

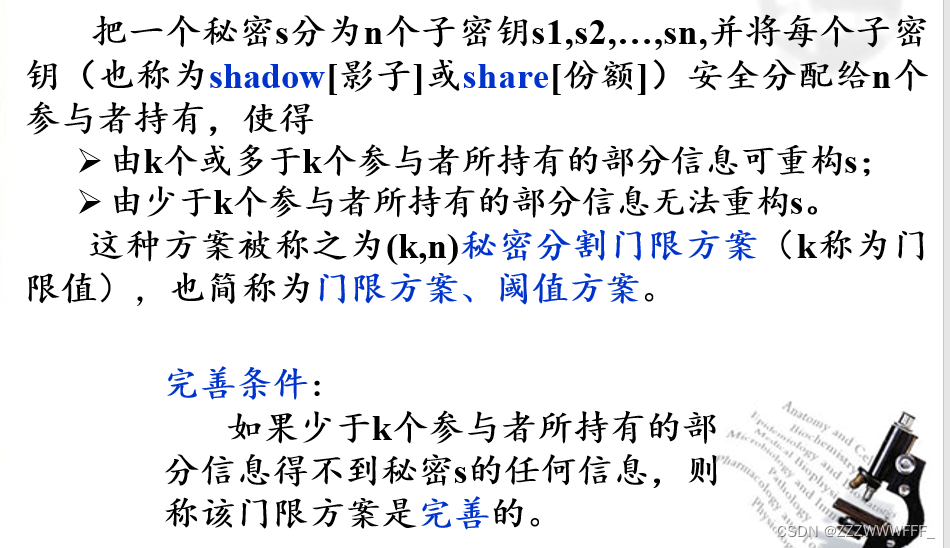

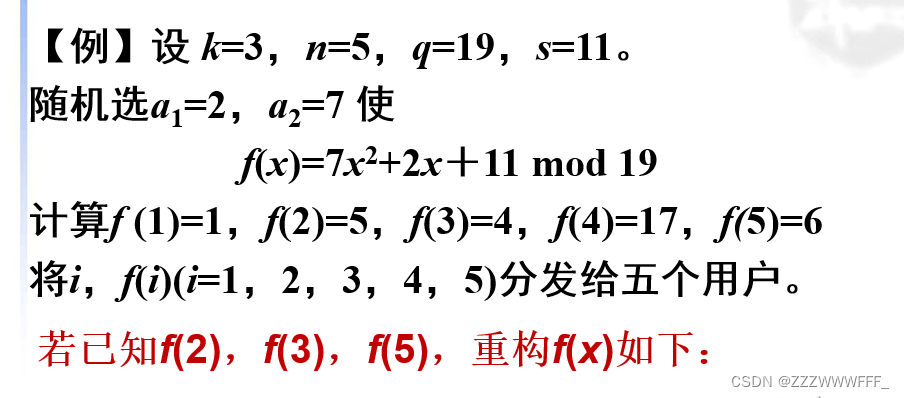

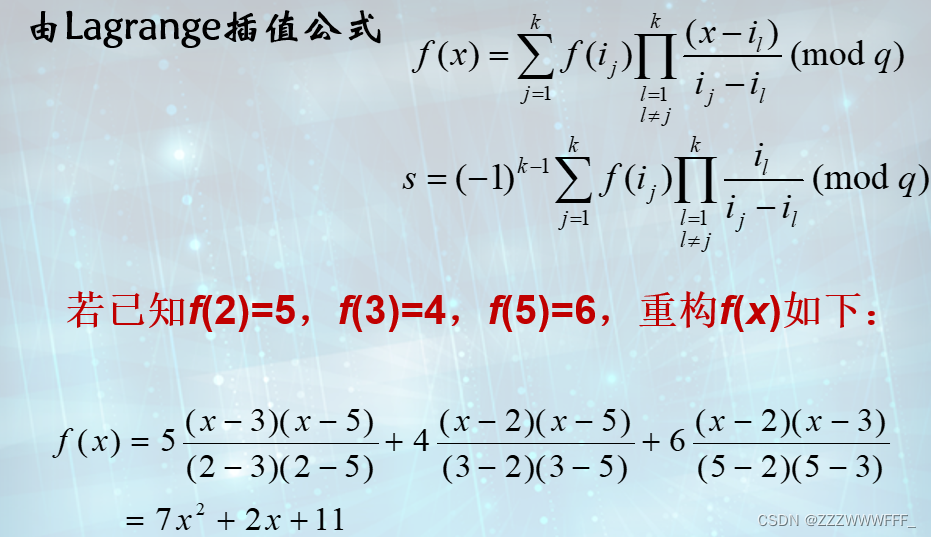

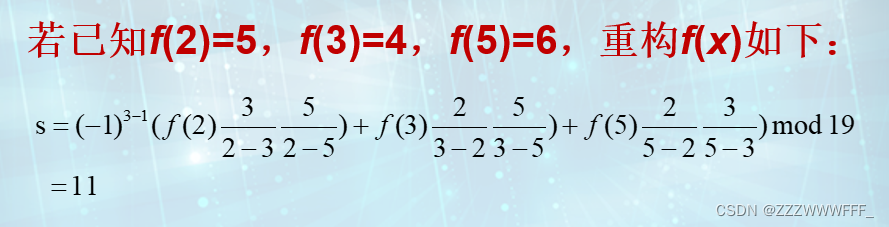

基于Shamir门限方案的密钥分割

概述

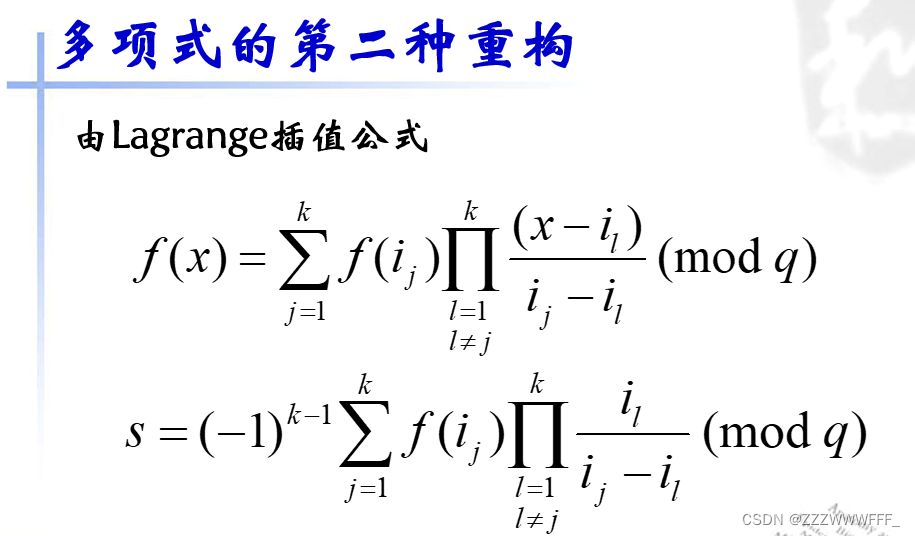

必要公式

Shamir门限方案

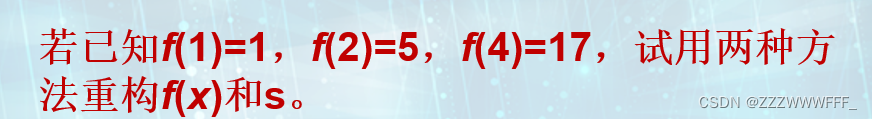

直接看示例

记忆与理解内容

第三章

数字签名

数字签名算法

不可抵赖签名

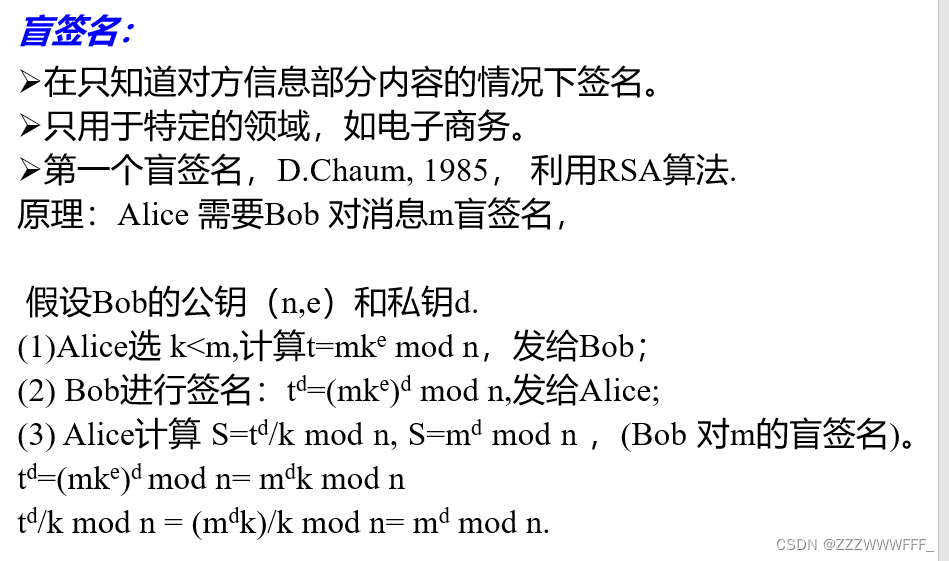

盲签名

消息认证

概述

消息认证算法

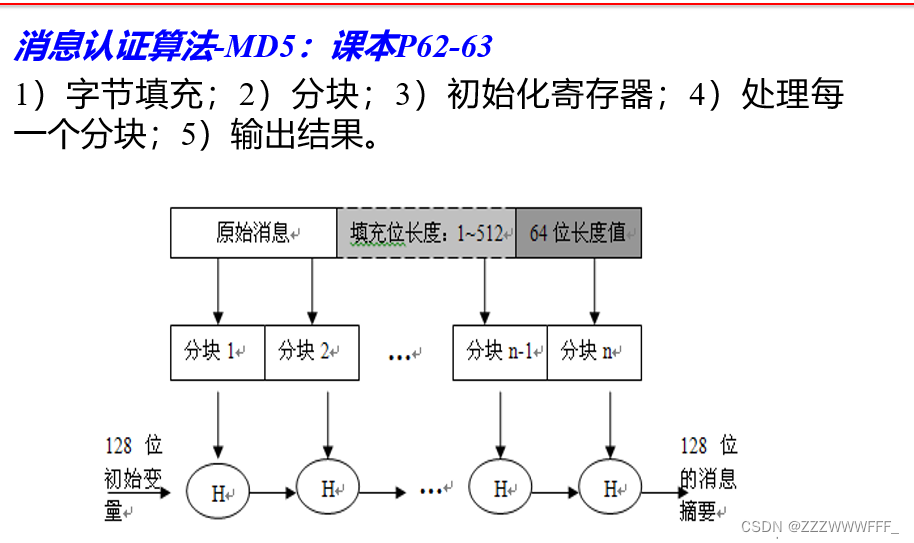

MD5

SHA算法

记忆与理解内容

第四章

信任模型

常用的4种信任模型

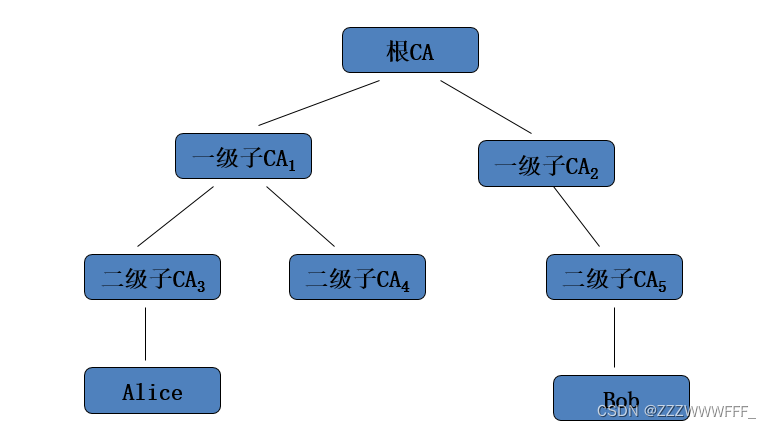

- 严格层次结构模型

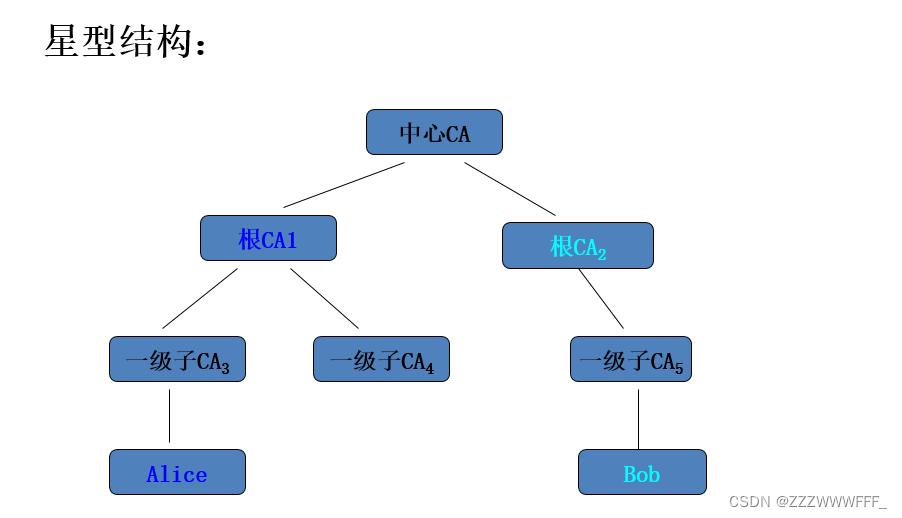

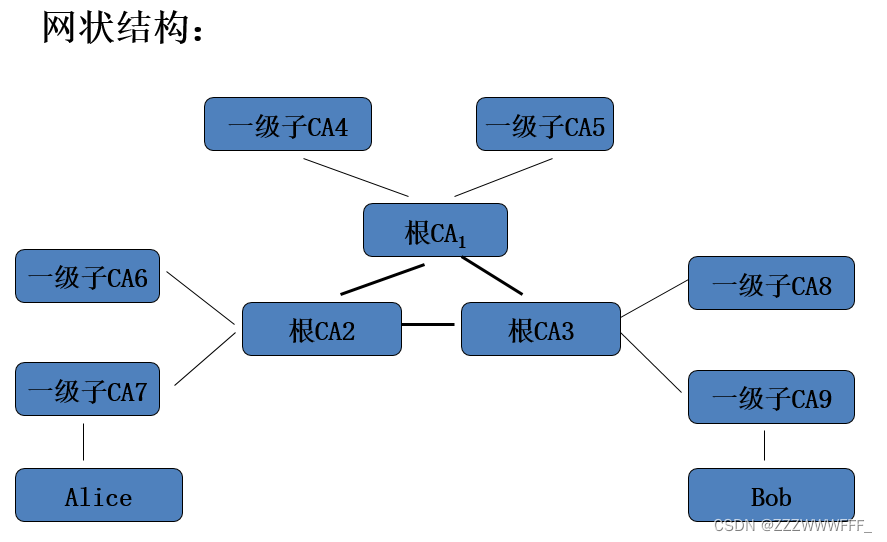

- 分布式信任模型

包括星型结构和网状结构

- Web信任模型

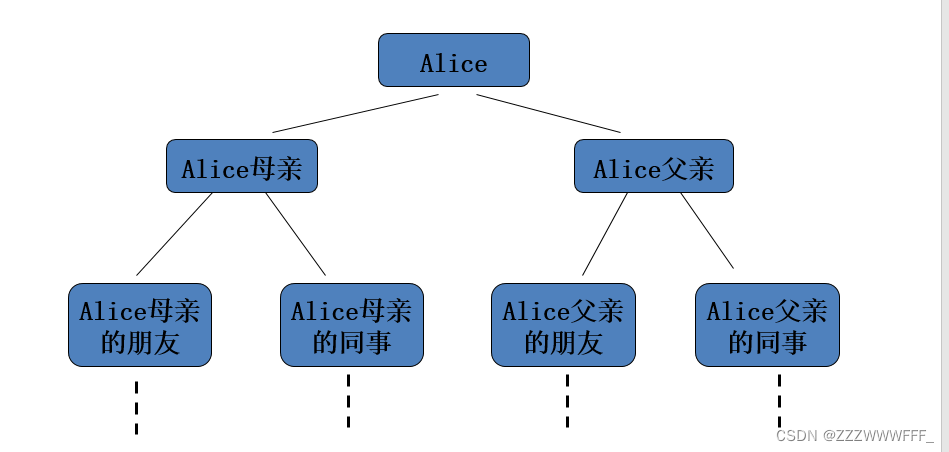

- 以用户为中心的信任模型

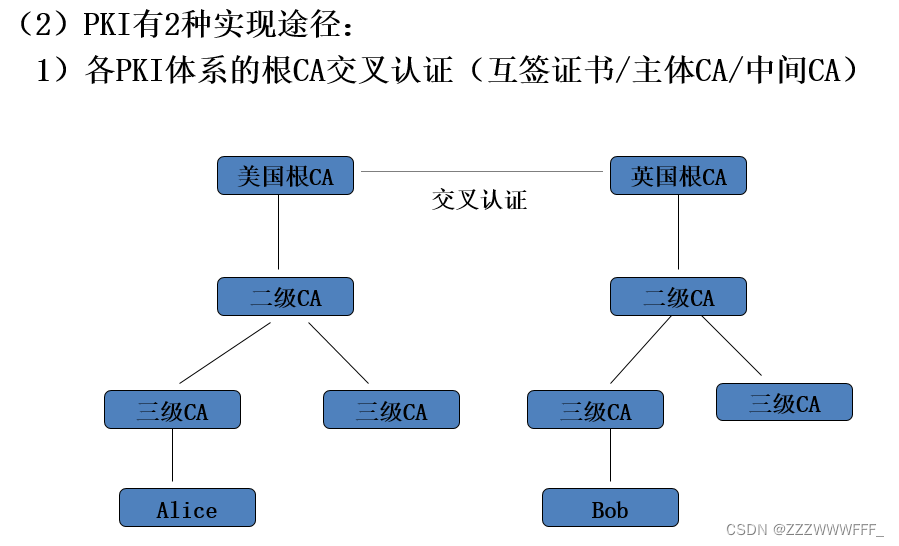

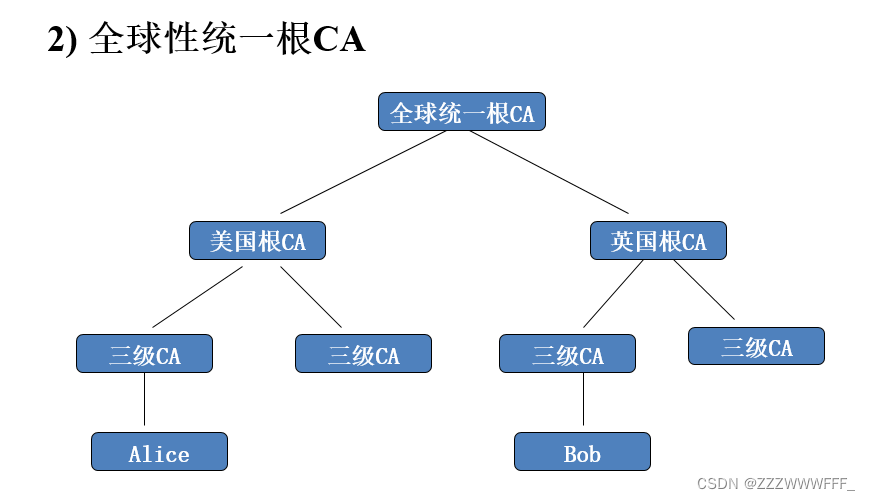

交叉认证

第五章-网络安全技术

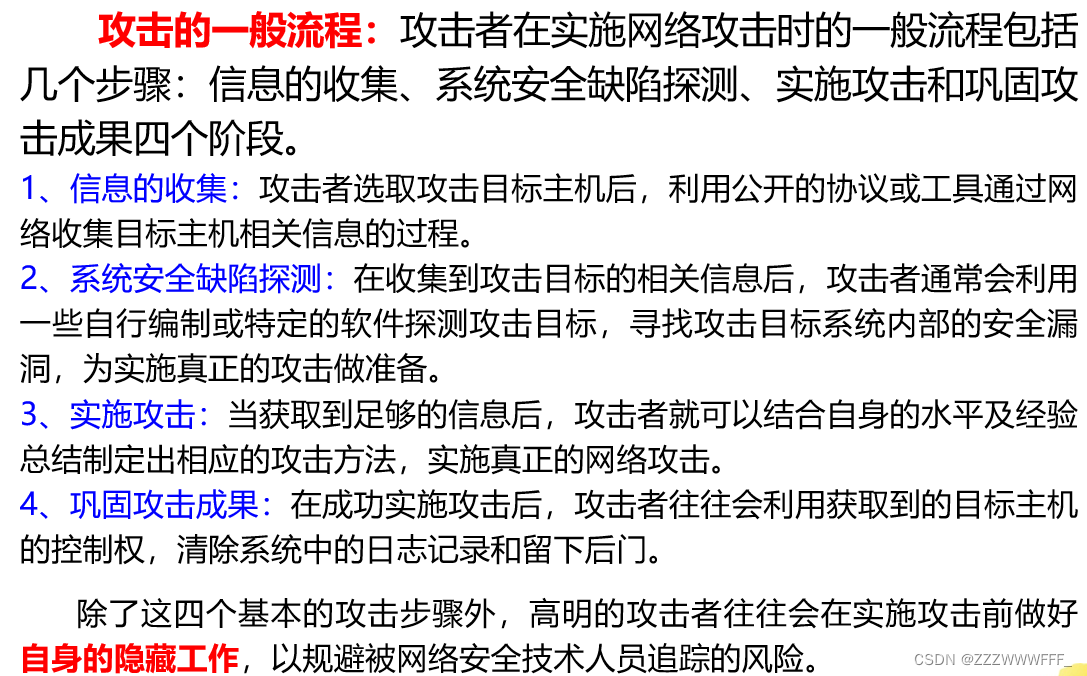

网络攻击流程

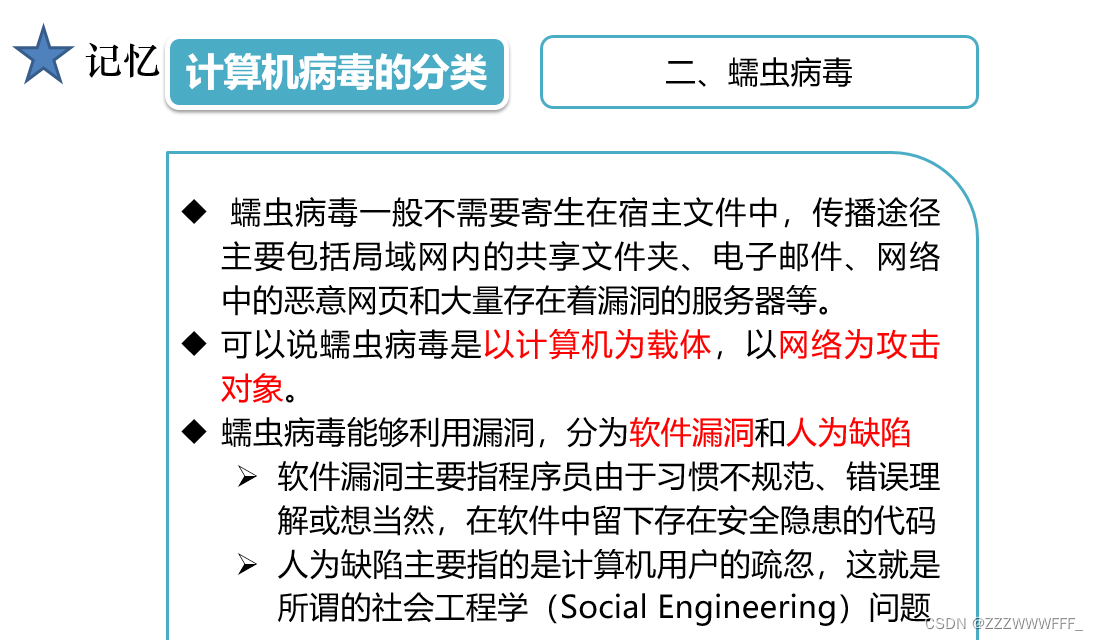

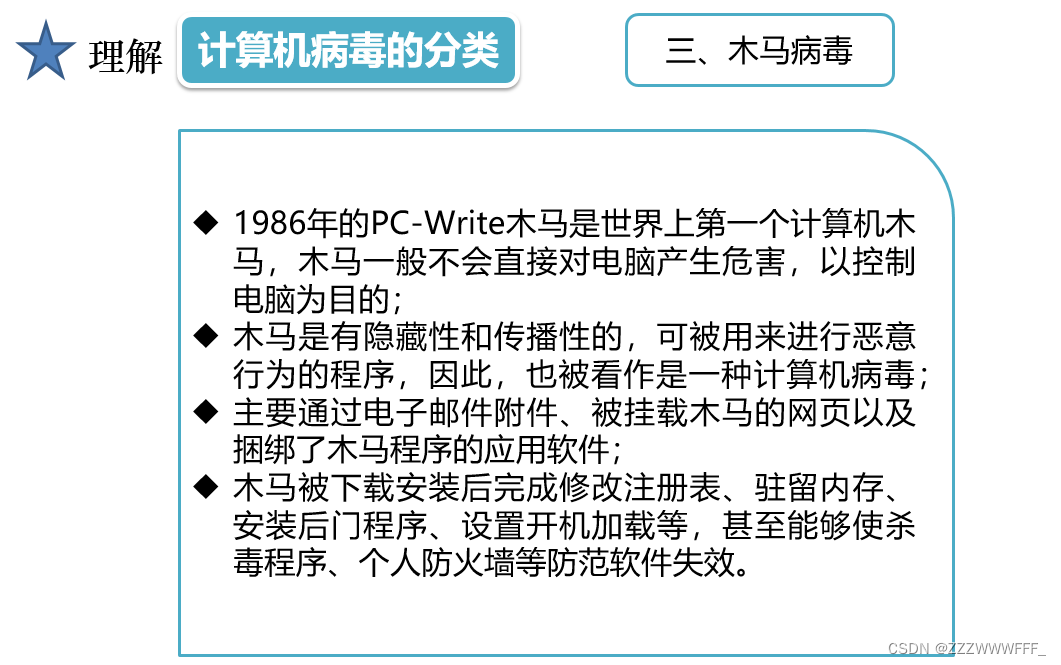

网络攻击的分类

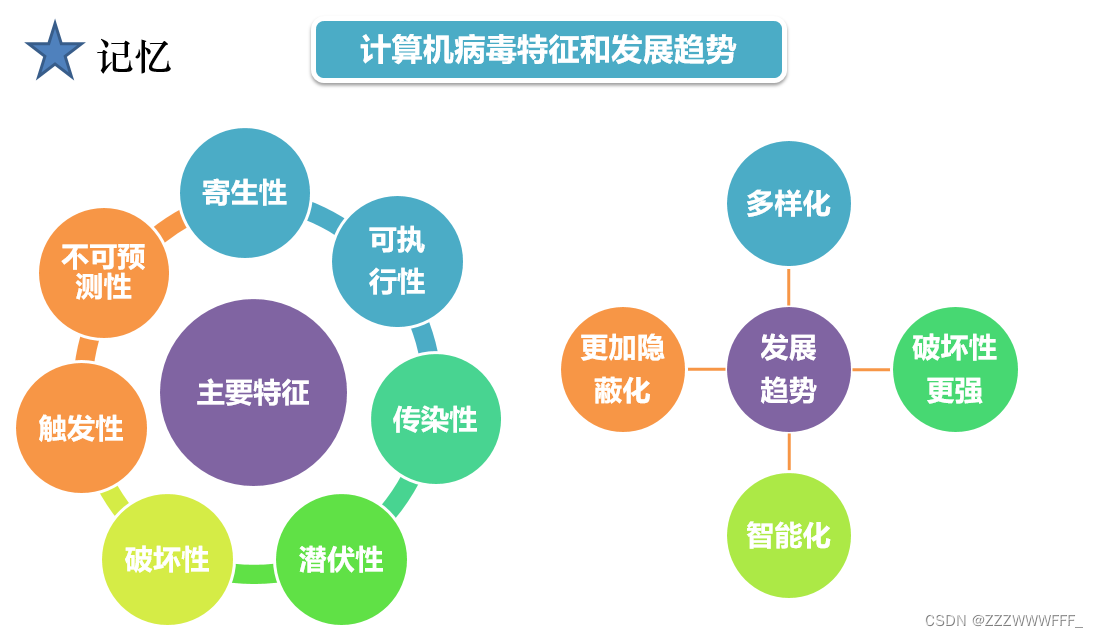

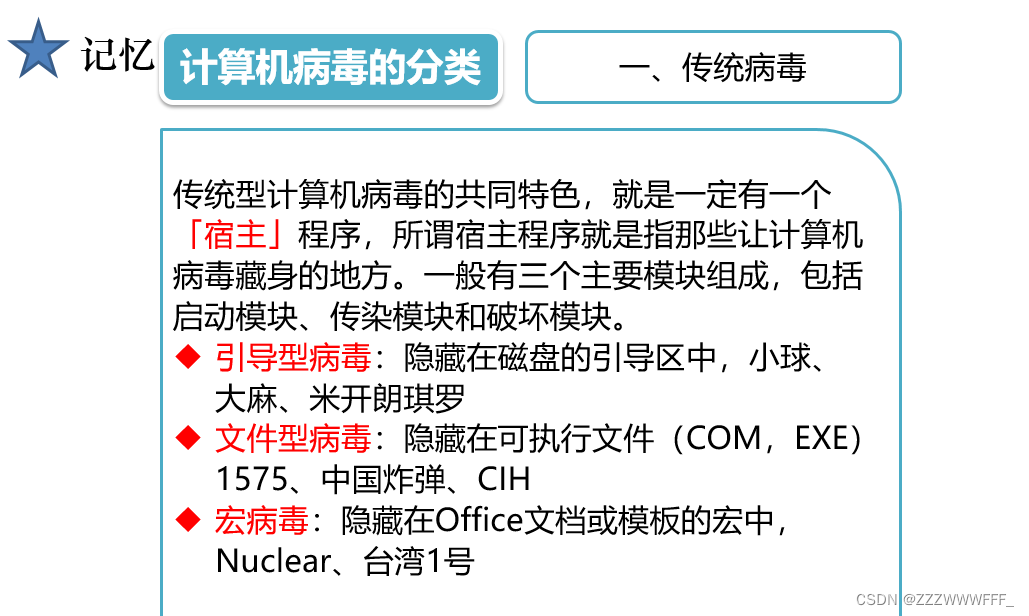

记忆与理解内容

文章来源:https://blog.csdn.net/ZZZWWWFFF_/article/details/135609185

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 复习linux——ssh服务

- 2024济南国际生物发酵系列大展进入开展倒计时,3月5日与您相约

- 【FloodFill算法】DFS

- 征途如何用UE修改脚本配置

- Web端3D开发工具包HOOPS,助力建筑服务商6个月打造差异化云端产品!

- 中职网络安全Server2002——Web隐藏信息获取

- 在Github逛街

- postman win7 低版本 postman7.0.9win64 postman7.0.9win32

- 杰发科技AC7840——在Eclipse环境下使用Jlink调试

- Redis查看当前连接情况client list