网络安全知识:严重漏洞可利用在内存中运行恶意代码

Apache OfBiz 中发现严重漏洞可利用在内存中运行恶意代码

关键的CVE-2023-51467已成为Apache系统强烈关注的焦点。

VulnCheck 专家开发了 一种概念验证 (PoC) 代码,该代码利用Apache OFBiz企业资源规划 (ERP) 系统中最近发现的严重漏洞在内存中运行恶意代码。

该漏洞为 CVE-2023-51467 (CVSS评分:9.8),这是一个身份验证绕过漏洞,允许攻击者在远程设备上执行任意代码并获取敏感信息的访问权限。该错误绕过了同一软件中的另一个严重缺陷( CVE-2023-49070 ,CVSS 评分:9.8)。

尽管该漏洞已在 12 月发布的Apache OFbiz版本18.12.11 中得到修复,但攻击者仍试图通过攻击该软件的易受攻击实例来利用该漏洞。根据 VulnCheck 的说法,CVE-2023-51467 可被利用直接从内存运行恶意软件,从而最大限度地减少泄露痕迹。

Shodan 上的搜索显示超过 13,000 个连接到互联网的示例,但其中大多数都是诱饵。真正的 Apache OFBiz 系统数量约为 1000 个,因为该软件不受客户欢迎。

尽管 Apache 实现的安全机制(例如 Groovy 沙箱 )会阻止通过此端点加载 Web shell 或运行 Java 代码的尝试,但不良的沙箱实现意味着攻击者可以在 Linux 系统上运行curl 命令并获取反向 bash shell。然而,此类有效负载对于高级攻击者来说并不理想,因为它们涉及磁盘空间并且是 Linux 特定的。

VulnCheck 开发的 基于 Go 的 PoC 漏洞 是一个跨平台解决方案,可在 Windows 和 Linux 上运行。PoC通过使用groovy.util.Eval函数在内存中 运行 Nashorn 的反向 Shell作为有效负载来 绕过黑名单 。

关于 CVE-2023-51467 有很多讨论,但没有公开的恶意负载,这让人对其可利用性产生怀疑。VulnCheck 专家得出的结论是,利用该漏洞不仅是可能的,而且还允许在内存中执行任意代码。

**

《黑客&网络安全入门&进阶学习资源包》免费分享~

**朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,可以保存下方卡片后,VX扫描免费领取哦~

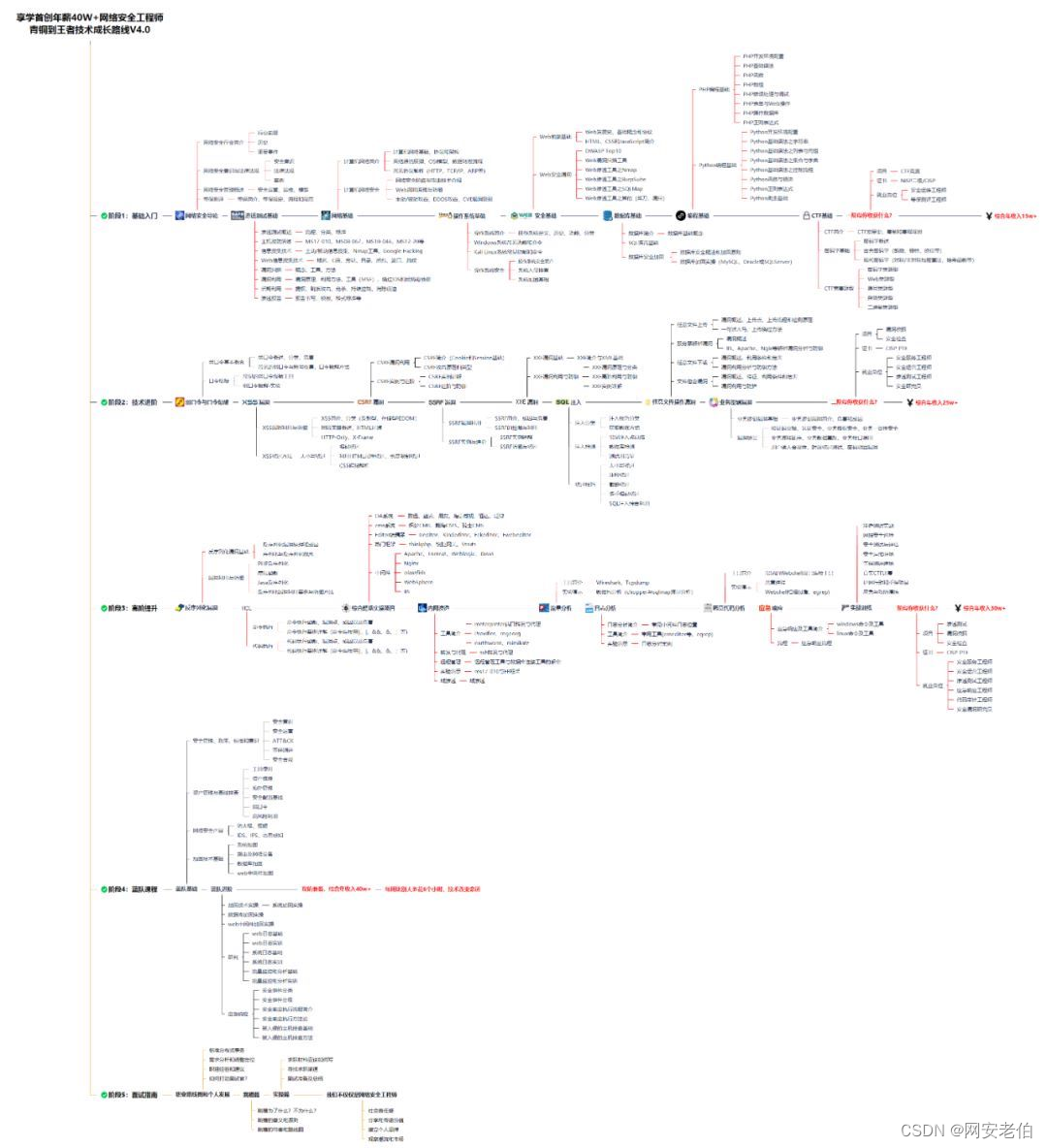

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Sublime Text 4 中文汉化教程(Version: Build 4169)

- centos 7.9 安装 qt5.15.11

- 低代码开发平台

- Git 平时工作基本操作

- 笙默考试管理系统-MyExamTest----codemirror(54)

- 抖店的运营逻辑,一直不出单的建议看完,逻辑顺了流程也就跑通了

- 如何更好的理解类的成员变量和局部变量用途用法?

- Python生成对角矩阵和对角块矩阵

- 【操作系统】精选填空题

- 浅谈ARP协议