域内定位个人PC的三种方式(1)

发布时间:2023年12月24日

会话搜集

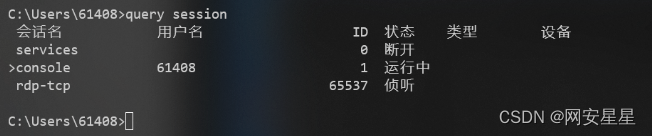

在cmd下调用query session命令可以获得当前环境下的windows会话

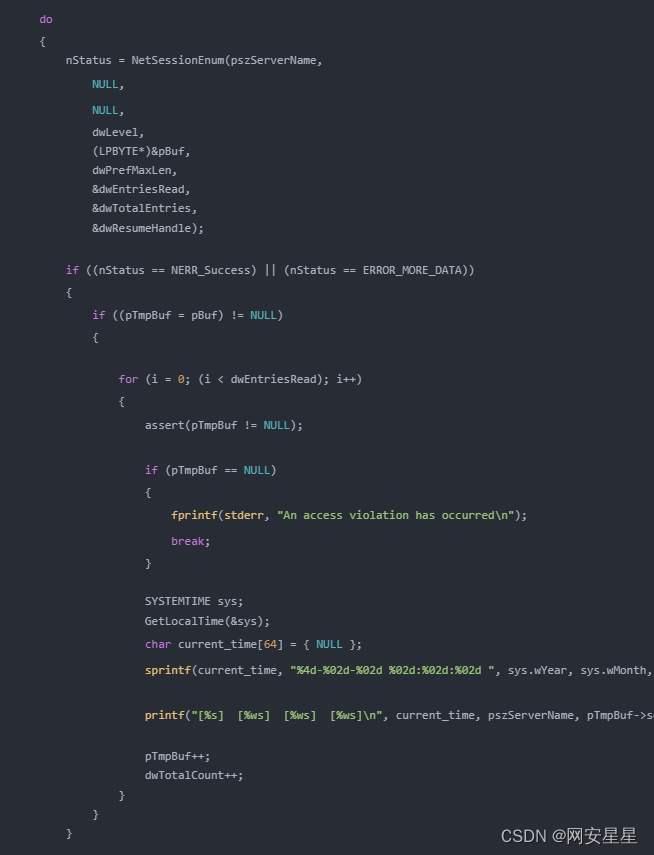

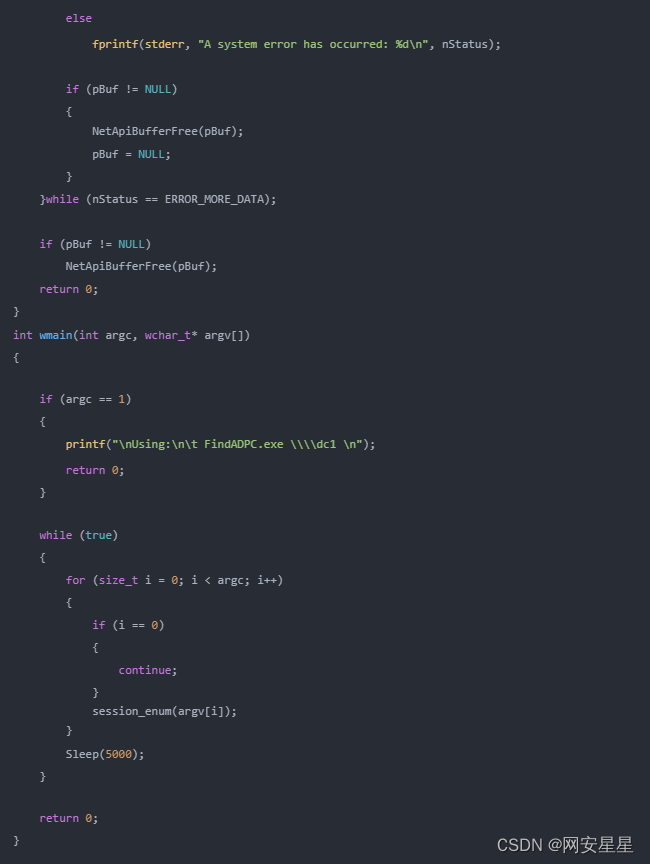

NetSessionEnum

这个函数不允许直接查询是谁登陆,但是它允许查询是谁在访问此工作站的网络资源时所创建的网络会话,从而知道来自何处,此函数不需要高权限即可查询

第一个参数是servername,我们可以通过servername指定一个远程的主机,然后这个 API 会去调用远程主机的 RPC,然后返回其他用户在访问这台远程主机的网络资源时所创建的网络会话,从而可以看到这个用户来自何处

该 API 并不能查询到是谁登陆了这台远程主机,但是可以看到访问这台远程主机的网络资源时所创建的网络会话。从这个网络会话中可以看到哪个域用户来自哪个 IP,并且该 API 不需要在远程主机上有管理员权限

返回值有点特殊,NERR_Success和ERROR_MORE_DATA都是证明函数使用成功

level?的数值需要设置为10,是唯一以未经身份验证的方式就可以获取所需数据的级别

通过wireshark抓包可以得到NetSessionEnum分为6步操作

-

与远程主机建立 SMB 连接(Kerberos 身份验证)

-

连接到

IPC$共享 -

打开

srvsvc命名管道 -

srvsvc使用其 UUID绑定到接口4b324fc8-1670-01d3-1278-5a47bf6ee188 -

查询

NetSessionEnum -

关闭并注销

实现代码

实现效果

文章来源:https://blog.csdn.net/2301_80520893/article/details/135064770

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- RPA管理平台对接多家产品概述

- 使用printJS使网页打印成PDF、网页html结合printJS导出为pdf

- 2023年腾讯云服务器年终秒杀活动:2核4G5M的轻量服务器756元/3年

- 【Linux C | 进程】进程环境 | 什么是进程?进程的开始、终止、存储空间布局、命令行参数、环境变量

- FPGA工程师行业应用

- 用三层交换机实现不同vlan间的通信,基于华为ensp

- 运动员最佳匹配问题

- 第八章[字符串]:8.3:字符串切片

- Python中使用Matplotlib插件绘制曲线

- scss是什么?安装使用的步骤是?有哪几大特性?