【网络安全 | 渗透工具/信息收集/域名爆破】DNSRecon安装及使用详析

发布时间:2024年01月09日

DNSRecon是一款多线程、 支持爆破、多种DNS记录查询、域传送漏洞检测、IP范围查询、NS服务器缓存检测的工具。

安装

Kali自带DNSRecon,Kali的下载可参考【网络安全 | 工具】Kali虚拟机安装教程及报错详析 CSDN@秋说

在root权限下使用以下命令:

pip install DNSRecon

若网络报错,则使用镜像源:

pip install -i https://pypi.tuna.tsinghua.edu.cn/simple/ DNSRecon

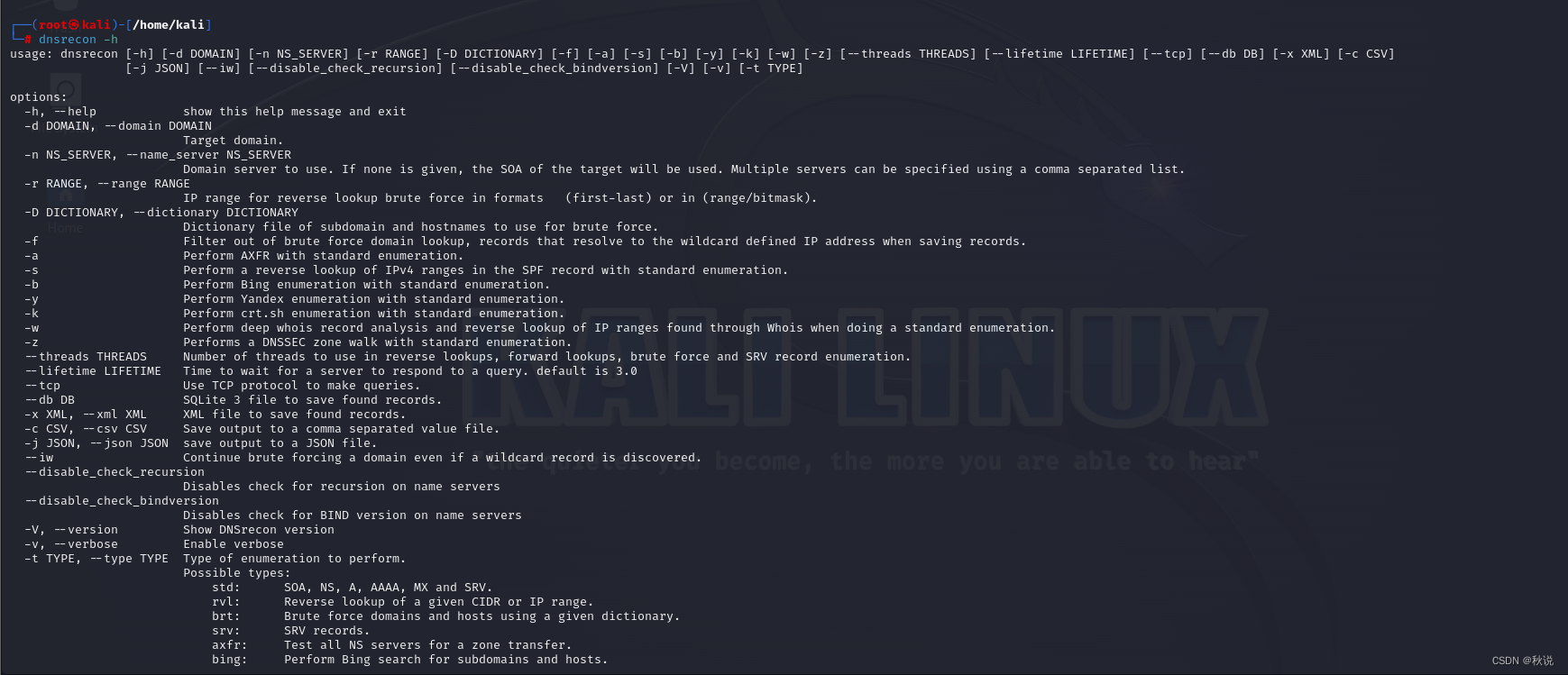

使用如下命令可查看命令行参数:

dnsrecon -h

使用

下面是常用的几个参数和用法:

1)-d, --domain:指定目标域名

如:

dnsrecon -d baidu.com

2)-r, --range:进行反向解析

3)-D, --dictionary:指定字典文件,对目标进行枚举。

4)-t, --type:T参数后可选择多种类型,包括:

std:枚举常见的记录类型,包括SOA、NS、A、AAAA、MX和SRV。如果对NS服务器的AXFR查询失败,则执行此操作。(默认为std枚举)

rvl:反向查找给定CIDR IP范围内的域名。

brt:使用给定的字典进行域名和主机的暴力破解。

srv:枚举给定域名的常见SRV记录。

axfr:测试域中所有NS服务器是否存在配置错误的区域传输。

goo:在Google上搜索子域名和主机。

snoop:针对给定域名,在所有NS服务器上执行缓存窥探,使用-D选项指定包含域名的文件。

tld:删除给定域名的顶级域名,并针对IANA注册的所有TLD进行测试。

zonewalk:使用NSEC记录执行DNSSEC区域遍历。

5)–threads:指定线程

6)-c:保存结果文件

实战

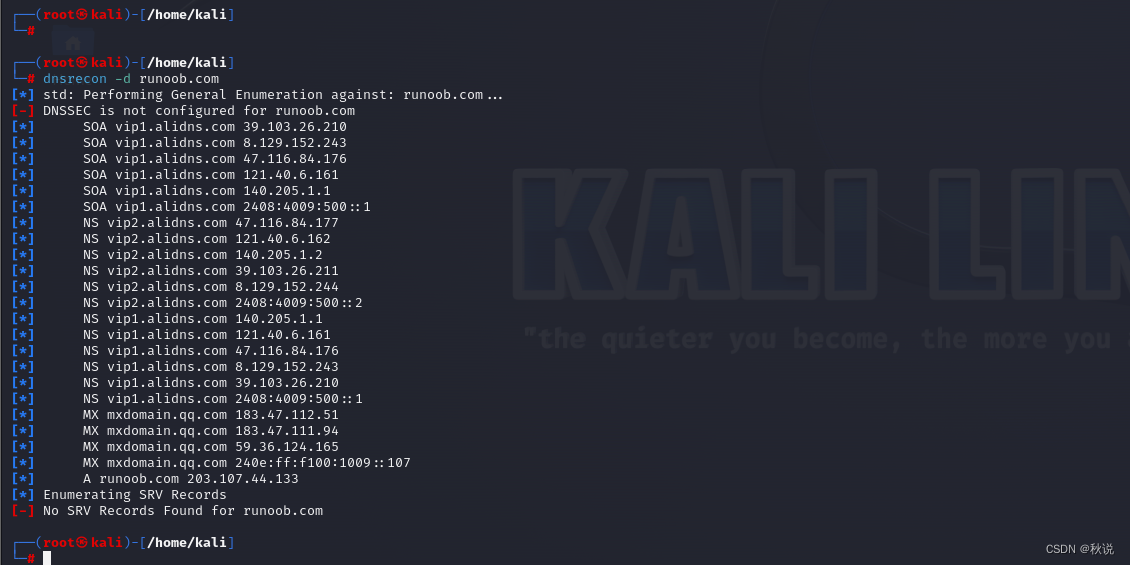

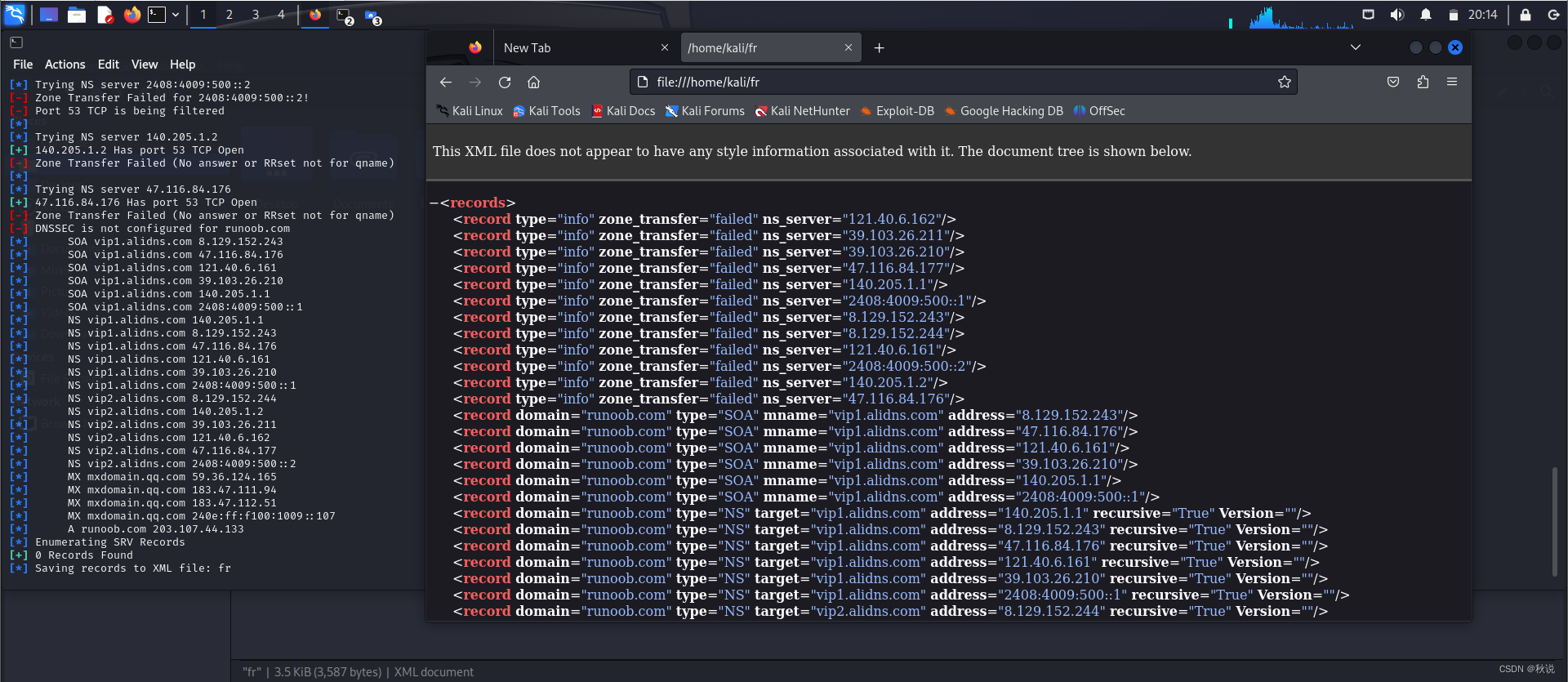

1)默认std枚举runoob.com:

dnsrecon -d runoob.com

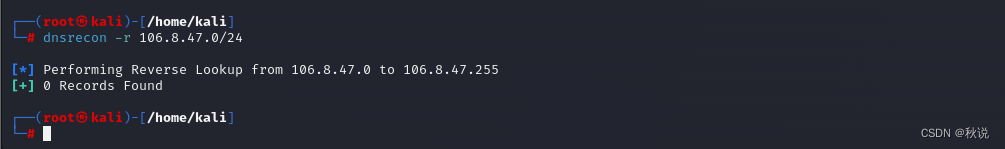

2)指定一个IP范围进行反向解析(可以是掩码也可以是范围形式):

已知某IP为106.8.47.43,则POC为:

dnsrecon -r 106.8.47.0/24

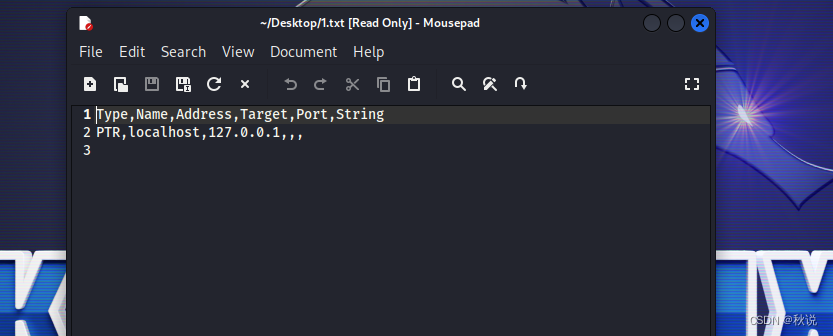

3)反向解析、指定线程并保存为指定文件:

dnsrecon -r 220.185.184.0/24 --threads 10 -c Desktop/1.txt

4)执行axfr请求并指定线程数:

dnsrecon -d runoob.com -axfr --threads 20

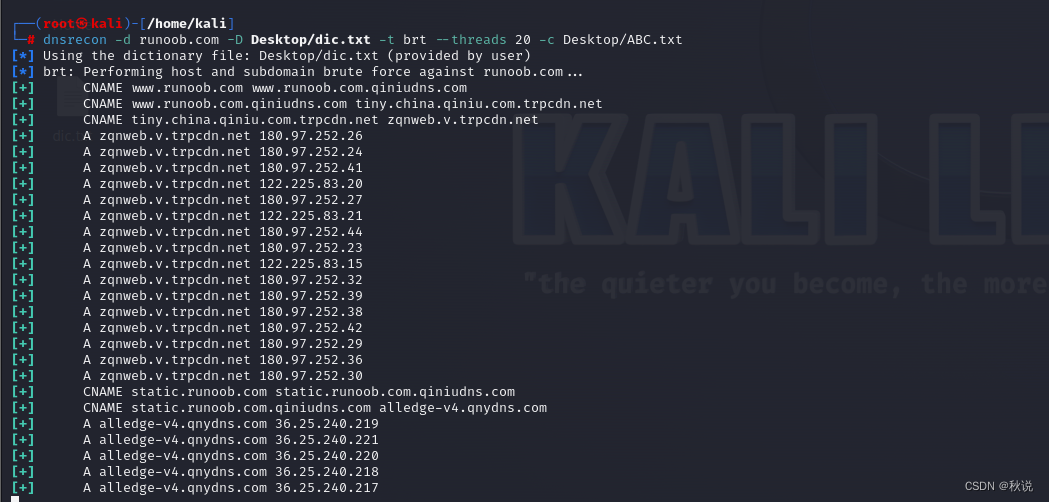

5)字典爆破子域名:

-D+字典 –t brt

实例如下,同时指定线程及保存路径:

dnsrecon -d runoob.com -D Desktop/dic.txt -t brt --threads 20 -c Desktop/ABC.txt

文章来源:https://blog.csdn.net/2301_77485708/article/details/135449444

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Dbeaver如何连接Oceanbase?

- 一个寒假能不能学好黑客?自学黑客到底难不难

- 外包干了2个月,技术退步明显...

- 向量表示在自然语言、知识图谱和图像视觉中的应用

- 计算机网络 第二章 计算机网络体系结构(习题)

- 关于使用Vue3+Vite+Lib库模式下Vue-router在外层项目中获取不到实例问题

- 后端 API 接口文档 Swagger 使用

- Golang导入导出Excel表格

- 一个Oracle数据库可以有多个DBID吗?

- 基于FPGA的74HC595数码管驱动