四、任意文件读取漏洞

一、介绍

解释:任意文件读取漏洞就其本身来说就是,攻击者绕过网站防御者设置的防御,读取到了正常使用者不应该读取到的内容。网站开发者使用不同的语言,任意文件读取漏洞利用方式就不同。

二、不同开发语言的不同漏洞点

1.PHP

介绍:PHP的任意文件读取漏洞主要通过下面这些函数错误使用导致

1.1 PHP常用文件包含函数

- require():找不到被包含的文件会产生致命错误,并停止脚本运行

- include():找不到被包含的文件只会产生警告,脚本继续执行

- require_once()与require()类似:唯一的区别是如果该文件的代码已经被包含,则不会再次包含

- include_once()与include()类似:唯一的区别是如果该文件的代码已经被包含,则不会再次包含

1.2 伪协议

解释:PHP内置了很多伪协议,其可能会造成任意文件读取,执行任意命令等问题,这样的知识点是PHP“任意文件读取漏洞”的关键

文章在此:二、PHP伪协议

1.3 目录穿越

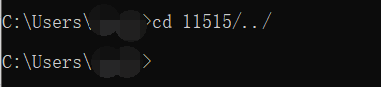

解释:因为include对内容的解析问题,存在该漏洞,包括在window上面有类似但不同的情况(如下图),下面例子cd到一个不存在的目录11515,然后../返回上一级目录,此时相当于原地踏步,这种情况可能就会导致攻击能够绕过一些正则进行目录穿越来暴力访问文件

<?php

include 'dwadawdaw?/../a.php';

?>

上面的例子相当于先cd 进入了dwadawdaw?这个目录发现其不存在,然后执行../a.php,翻译过来相当于include 'a.php';

include 'dwadawdaw?/../../a.php'; 等价于include '../a.php';

1.4 任意代码执行

解释:在php里面include函数,在执行的时候,如果可以将被包含文件里面的内容当做php代码执行,也就是说,比如include包含了一个png文件,但是里面写的都是php代码,这个png就会被当作php代码去执行,如果此时png里面是一句话木马的话,此时网站就被攻击者植入了webshell

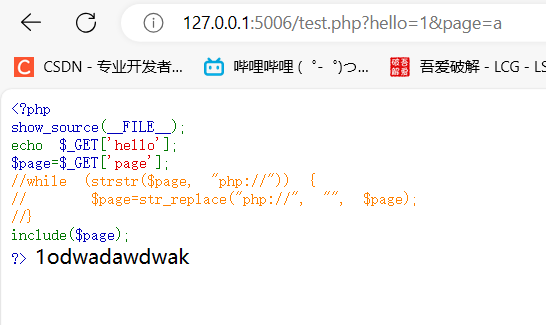

例如:

解释:从上图文件可知道,page对应include加载的文件,a文件内容如下,其并非php后缀文件但是却被当作php执行了

<?php

echo 'odwadawdwak';

?>

1.5 远程文件包含

解释:当php配置项allow_url_include、allow_url_fopen状态为ON的话,则include/require函数是可以加载远程文件,远程文件->其它服务器上的php文件,这种设置如果代码存在文件包含漏洞可能会造成致命的威胁

三、重要文件的作用

解释:当我们发现文件读取漏洞,一般会对重要文件进行读取,例如/etc/passwd,下面就会说我们能够从这些文件中获取哪些有用的信息

-

/etc/passwd:Linux系统保存用户信息及其工作目录的文件,读到这个文件我们就可以知道系统存在哪些用户、他们所属的组是什么、工作目录是什么;其中目录为/home/xxx一般是普通用户,其它一般是软件用户(权限:所有用户/组可读)

-

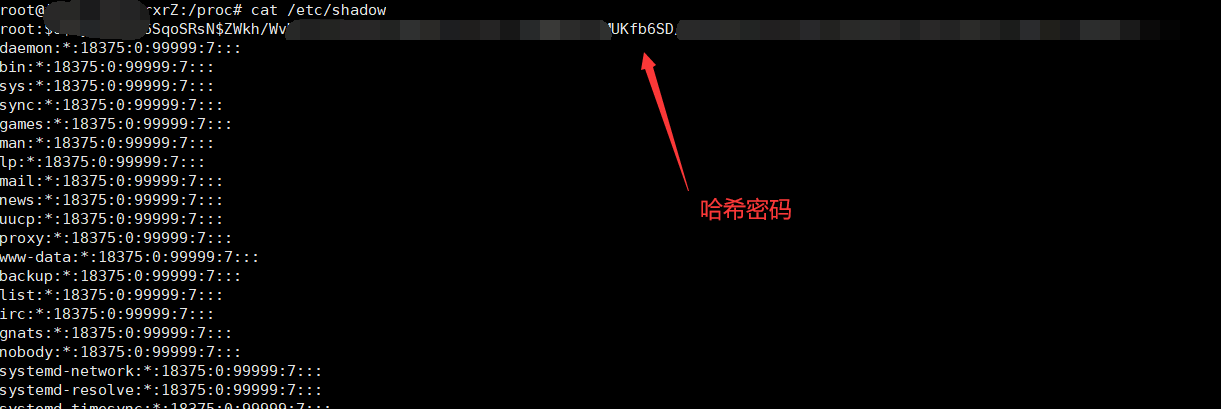

/etc/shadow:Linux系统保存用户信息及密码(hash)的文件,比/etc/passwd更加具备价值;其中有用户的哈希密码,如果获取可能在本地进行碰撞获取明文(权限:所有者具有读写权限,属组(shadow)具有只读权限,其他用户没有任何权限)

-

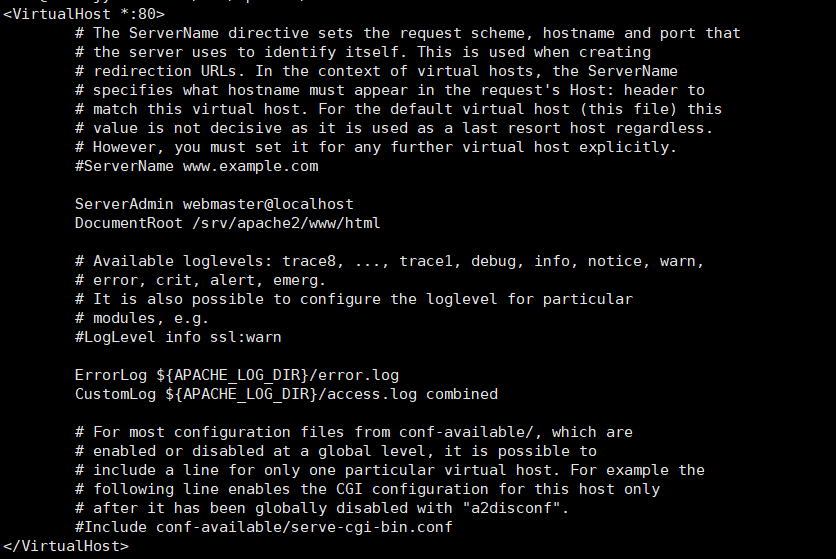

/etc/apache2/:apache的配置文件保存在此目录下面,/etc/apache2/apache2.conf是主配置文件,/etc/apache2/sites-enabled下面有具体的包括网站路径端口域名等配置(如下图)

-

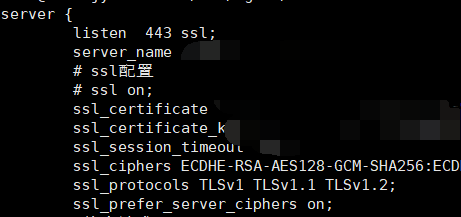

/etc/nginx/:nginx的配置文件保存在此目录下面,/etc/nginx/nginx.conf是主配置文件,/etc/nginx/sites-enabled下面有具体的包括网站路径端口域名等配置(如下图)

-

/proc:通常存储着进程动态运行的各种信息,本质上是一种虚拟目录,如果遇到文件读取漏洞,可以通过读取/proc/self/cmdline读取一些敏感信息(可能有当前项目启动时,启动命令例如:python3 app.py);/proc/[pid]/cmdline则与上面类似,读取pid号对应进行的一些敏感信息/proc/self/mem:其是一个特殊文件,它提供对当前进程地址空间的访问,例如在Flask里面启动项目加载一个密钥,其就存在于此文件中,可以先通过/proc/self/maps(其里面包含进程相关的启动地址、结束地址、权限、内存区域对应文件的路径),下面演示相关代码由于篇幅问题在另一篇文章:Flask存储在内存中的密钥被读取

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Spring扩展点在微服务应用(待完善)

- 数智金融技术峰会——金融行业大模型

- Docker安全基线检查需要修复的一些问题

- Python 参数类型和函数方法的注解

- Python从入门到网络爬虫(函数详解)

- 【VRTK】【Unity】【VR开发】Linear Drives

- 【Github-Action】统计整个社区所有项目的贡献

- Python初学者须知(9)Return有什么用——初识Return语句

- 使用mamba替换conda和anaconda配置环境安装软件

- Python是什么?