使用Microsoft托管密钥的Azure信息保护云退出

由于各种原因,一些组织需要一个明确定义的流程来停止使用 Azure 信息保护以及对云服务的任何依赖,而不会在采用之前失去对其数据的访问权限 - 以便在出现需要时做好准备。

Azure 信息保护 (AIP) 为使用自带密钥 (BYOK) 的客户和使用 Microsoft 托管密钥 (MMK) 的客户提供了此类功能。本文将讨论如何使用 Microsoft 托管密钥为组织进行云退出。

配置 AIP 租户时会自动创建 Microsoft 托管密钥 (MMK)。该密钥基于软件,Microsoft 对整个密钥生命周期负责。

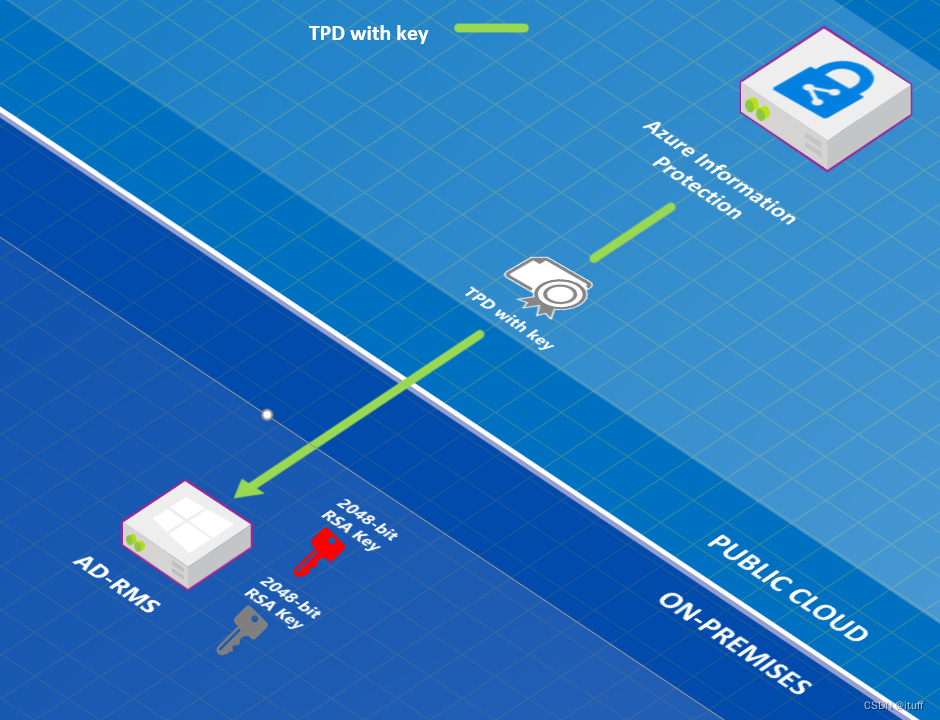

使用 MMK 的客户可以在开始使用服务后随时被动地执行该流程,无需任何特殊准备。当需要执行云退出时,他们要求 Microsoft 技术支持以受信任的发布域 (TPD) 的形式导出组织的 MMK 和所有关联的工件。这可以在需要云退出之前主动完成,但 Microsoft 提供的 TPD 在收到后需要以非常安全的形式存储,因为它包含解密所有组织受保护内容的密钥。 (请注意,TPD 导出后在 AIP 中创建的标签不会反映在存储的 TPD 中;受这些新标签保护的内容只能通过 AD RMS 超级用户权限进行访问。)

然后可以在 Active Directory Rights Management Services 的全新安装中导入此类 TPD 文件。此后,此(本地)AD RMS 群集可用于从任何在注册表中配置了特殊重定向的 Windows 客户端通过 AIP 服务来许可受 MMK 保护的内容。

此设置允许具有 AD RMS 超级用户权限的管理员访问任何内容并可选择取消保护任何内容。常规最终用户能够使用为他们明确保护的内容以及标有预定义权限以授予他们访问权限的内容。

以下端到端流程为使用 MMK 的组织提供了云退出解决方案:

- 配置 AIP 服务,根据需要进行配置并开始正常使用。

- 如果确定需要停止使用该服务,请请求将 Microsoft 托管密钥导出为 TPD 文件的一部分。

- 按照我们的指导,使用默认配置安装新的 AD RMS 群集,并在 Active Directory 中注册服务连接点。

- 使用 AD RMS 管理控制台或等效的 PowerShell 功能将 Microsoft 提供的 TPD 文件导入 AD RMS。

- 配置客户端以使用将 AIP URL 指向 AD RMS 群集 URL 的许可重定向。您可以在用于从 AD RMS 迁移到 AIP 的脚本中应用相同的设置,从而反转注册表中重定向 URL 的位置。

- 使用包含具有超级用户权限的管理员的合适 AD 组在 AD RMS 中配置超级用户功能。

- 在执行云退出之前,通常使用 AD RMS 来使用受保护的内容。

有些组织也不想使用本地 AD RMS 群集。他们可以选择解密其内容。此选项仅适用于有足够的准备时间并且所有文档和邮件都可以及时解除保护的情况。

要选择这种方法,组织将使用 PowerShell 工具批量删除对他们可以找到的 PST 存储中的所有文档和邮件的保护。为了允许用户取消对其他存储库(例如本地驱动器)中的电子邮件和文档的保护,客户可能还希望向所有用户授予超级用户权限。

客户将使用 PowerShell 命令 Unprotect- RMSFile取消对文件夹、zip 存档和 PST 文件的保护。云退出后,相同的 PowerShell 命令也可以与 AD RMS 服务器一起使用 - 超级用户功能也可在 AD RMS 上使用。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 搭建开源数据库中间件MyCat2-配置mysql数据库双主双从

- 4个值得使用的免费爬虫工具

- 我们一起聊聊MySQL 索引的底层逻辑

- 文心一言 VS 讯飞星火 VS chatgpt (184)-- 算法导论14.1 1题

- test0116测试

- 代码随想录第十八天 513 找树左下角的值 112 路径之和 106 从中序与后序遍历序列构造二叉树

- DBNet文本检测网络 (FPN、batch normalization、Transpose conv)

- 计算机Java项目|基于SSM的宠物商店管理系统设计与实现

- 树莓派通过网线连接电脑并且设置设置链接wifi

- 十八、本地配置Hive