【网络安全】upload靶场pass1-10思路

目录

🌈嗨!我是Filotimo__🌈。很高兴与大家相识,希望我的博客能对你有所帮助。

💡本文由Filotimo__??原创,首发于CSDN📚。

📣如需转载,请事先与我联系以获得授权??。

🎁欢迎大家给我点赞👍、收藏??,并在留言区📝与我互动,这些都是我前进的动力!

🌟我的格言:森林草木都有自己认为对的角度🌟。

Pass-1

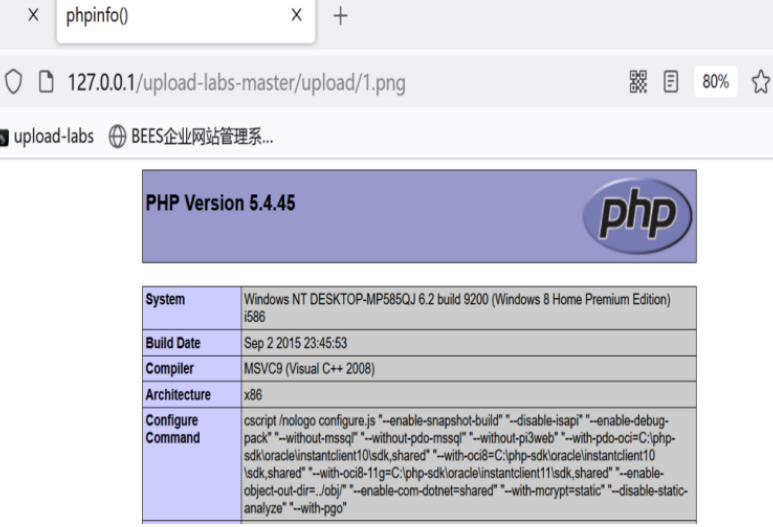

在桌面生成1.png文件,内容为:

<?php

phpinfo();

?>上传1.png,用bp抓包,修改后缀png为php,然后放包:

复制文件路径到新窗口,打开成功

Pass-2

步骤同一

Pass-3

观察源码 $deny_ext = array('.asp','.aspx','.php','.jsp');

上传1.png,bp抓包,修改后缀png为phtml,放包,复制文件路径到新窗口,打开成功。

Pass-4

观察源码 $deny_ext = array(...);发现没有过滤.htaccess

在桌面生成.htaccess.png文件,内容为:

SetHandler application/x-httpd-php上传.htaccess.png,bp抓包,修改后缀.htaccess.png为.htaccess,放包,上传1.png,复制文件路径到新窗口,打开成功:

Pass-5

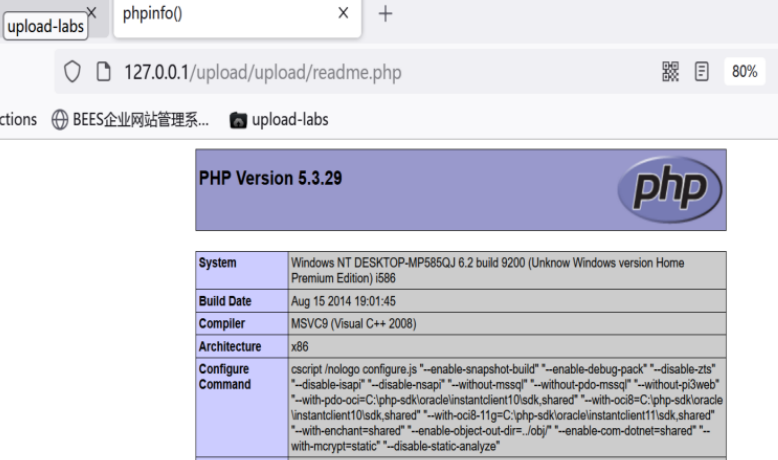

观察源码 $deny_ext = array(...);发现没有过滤.user.ini

在桌面生成.user.ini文件,内容为:

auto_prepend_file=1.png先上传.user.ini,再上传1.png,复制文件路径到新窗口,在路径中将1.png改为readme.php,打开成功:

Pass-6

观察源码,发现没有使用strtolower()函数转换小写,上传1.png,用bp抓包,修改后缀png为Php,放包,复制文件路径到新窗口,打开成功。

Pass-7

观察源码,发现没有使用trim()函数去除空格,上传1.png,用bp抓包,修改后缀png为php ,php的后面有一个空格,放包,复制文件路径到新窗口,打开成功。

Pass-8

观察源码,发现没有使用deldot()函数去删除文件名末尾的点,上传1.png,用bp抓包,修改后缀png为php.,php的后面有一个点,放包,复制文件路径到新窗口,打开成功。

Pass-9

观察源码,发现没有使用str_ireplacet()函数去除特殊字符串::$DATA,上传1.png,用bp抓包,修改后缀png为php::$DATA,放包,复制文件路径到新窗口,去掉路径末尾的::$DATA,打开成功。

Pass-10

观察源码,发现既有trim()函数,又有deldot()函数,上传1.png,用bp抓包,修改后缀png为php. .,php的后面为点空格点,放包,复制文件路径到新窗口,打开成功。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- MySQL性能调优---BKA

- 年终关账四大财务处理技巧|柯桥会计做账,财税知识

- 手把手教你,Selenium 遇见伪元素该如何处理?

- 将props展平传到DOM上

- 磁盘和文件管理一

- Connecting Multi-modal Contrastive Representations

- uniapp选择android非图片文件的方案踩坑记录

- D35|整数拆分+不同的二叉搜索树

- 1.2 Hadoop概述

- 梯度反转层(GRL)