7.1 多重加密和三重DES

思维导图:?

?

第7章笔记:分组加密的工作模式

学习目标

通过本章的学习,你应该能够:

- 分析多重加密的安全性:理解为什么需要多重加密以及它如何增强安全性。

- 理解中间相遇攻击:了解这种攻击如何对双重DES或多重加密体系造成威胁。

- 比较ECB、CBC、CFB、OFB等工作模式:理解各种模式的特点、用途和安全性。

- 简要介绍XTS-AES工作模式:了解这种相对较新的模式,它如何工作以及应用场景。

7.1 多重加密与三重DES

7.1.1 双重DES

- 问题:DES本身在穷举攻击下相对脆弱。

- 解决方案:一种替代方案是使用DES进行多次加密,使用多个密钥,增加密钥空间和安全性。

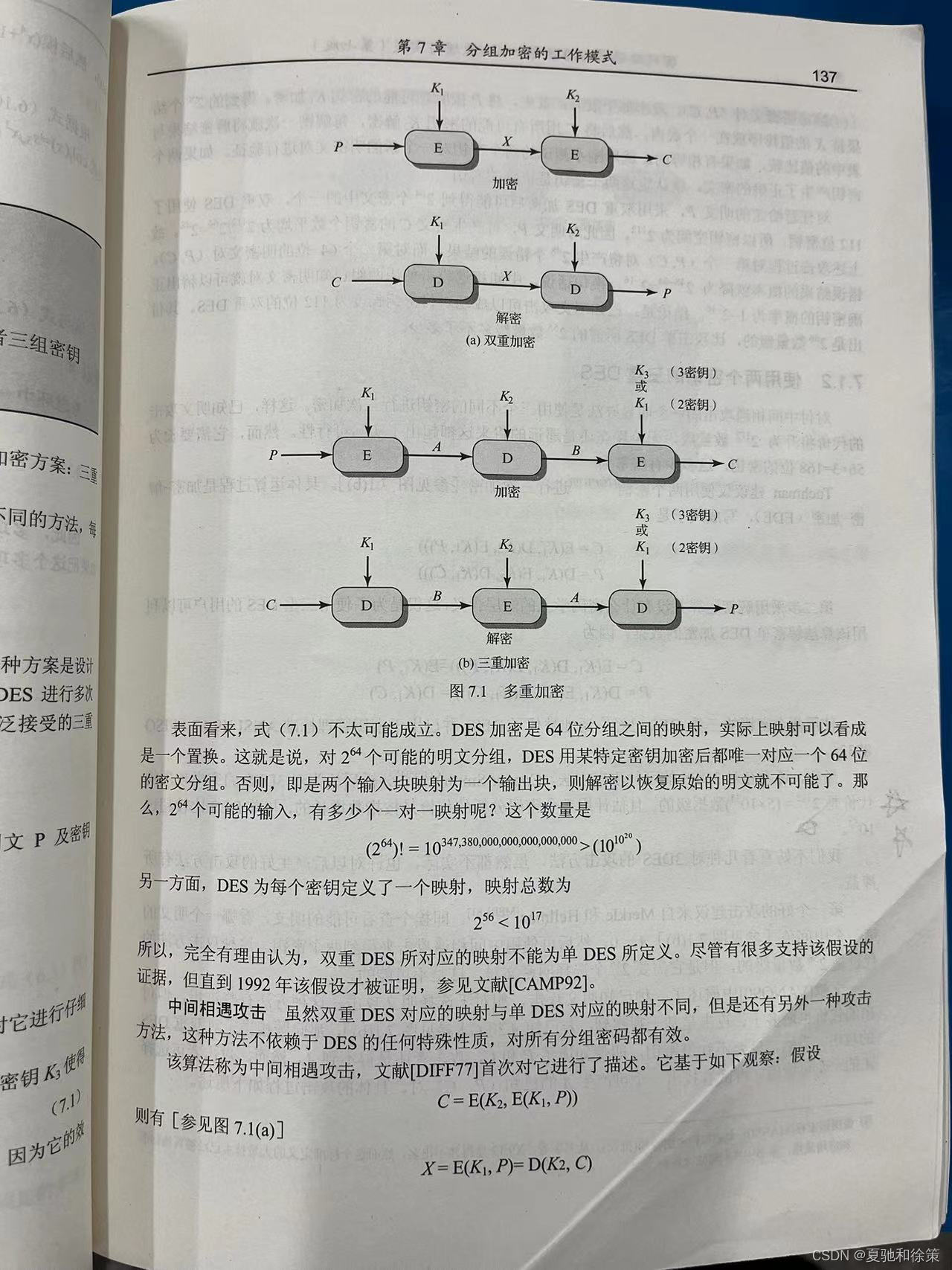

- 双重DES:进行两次加密,使用两个密钥。这种方法密钥长度为112位(56×2)。

约化为单次加密

- 潜在问题:对所有的56位密钥,可能存在密钥K?使得 E(K?,E(K?,P)) = E(K?,P),如果这种情况成立,那么不管进行多少次加密,效果等同于一次DES加密。

中间相遇攻击

- 攻击方法:这种攻击不依赖于DES的任何特殊性质,对所有分组密码都有效。它基于将加密过程分解并寻找中间值的方法。

- 过程:首先对明文P使用所有可能的密钥K?加密,再对密文C使用所有可能的密钥K?解密。通过比较和匹配中间值来找到可能的密钥对。

- 影响:中间相遇攻击显著降低了双重DES相对于单DES的安全性增益。

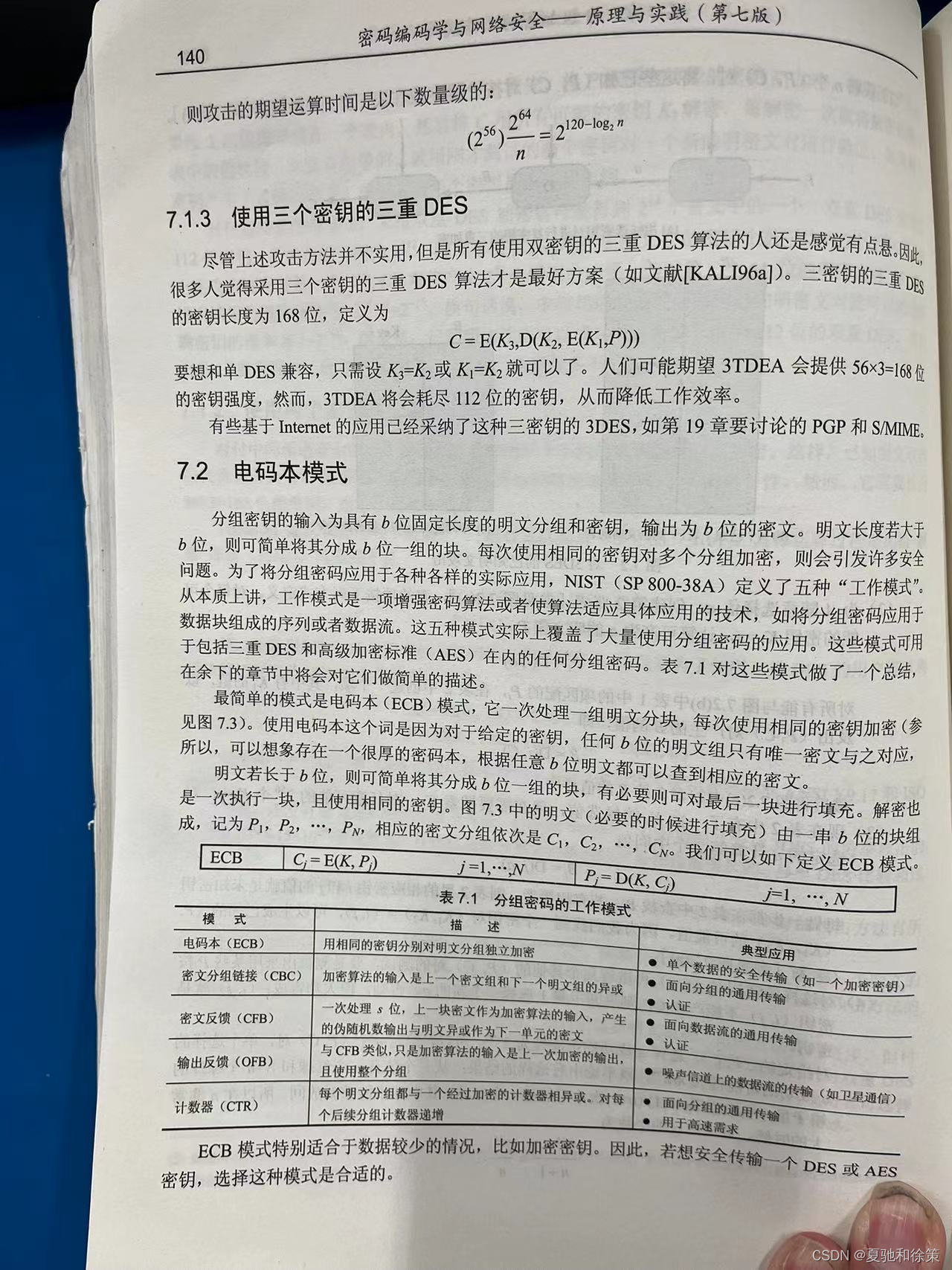

电子密码本模式(ECB)

- 特点:独立加密每个分组,相同的明文块产生相同的密文块。

- 适用环境:仅适用于小量数据的加密。

密码块链接模式(CBC)

- 特点:每个明文块在加密前与前一个密文块异或,需要初始向量IV。

- 适用环境:广泛使用,特别是在需要防止模式泄露的场景。

密码反馈模式(CFB)

- 特点:将前一个密文块加密,然后与当前明文块异或。

- 适用环境:适用于网络协议和流式数据。

输出反馈模式(OFB)

- 特点:生成密钥流,与明文异或。

- 适用环境:适用于网络协议和实时加密需求。

计数器模式(CTR)

- 特点:对计数器进行加密,然后与明文异或,可以并行处理。

- 适用环境:高效率要求和并行处理场景。

XTS-AES工作模式

- 简介:为加密存储设备而设计的模式,提供了对扇区加密的支持。

- 特点:能够抵抗某些特定的攻击,适用于硬盘加密等场景。

结语

这一章提供了对分组密码工作模式深入的了解和比较,让我们能够根据不同的应用场景和安全需求选择合适的加密方法。了解这些模式的原理和特点,对于设计安全系统和保护信息安全至关重要。

?

7.1.2 使用两个密钥的三重DES

目的与动机

在面对中间相遇攻击等威胁时,使用两个不同密钥的三重DES(也称为2TDES或DES-EDE2)被提出作为一个相对实用的解决方案。虽然理论上使用三个不同的密钥(3TDES)可以提供更高的安全性,但实际应用中考虑到密钥管理的复杂性和性能问题,使用两个密钥的方案更为普遍。

基本概念

三重DES的结构

- 操作模式:加密-解密-加密(EDE)。

- 密钥使用:两个密钥交替使用,K1用于第一次和第三次加密,K2用于第二次加密(实际上是解密操作)。

加密解密过程

- 加密:C = E(K1, D(K2, E(K1, P)))

- 解密:P = D(K1, E(K2, D(K1, C)))

安全性分析

对抗中间相遇攻击

- 改进安全性:使用两次加密提高了安全性,使得中间相遇攻击的代价上升到2^112的数量级,这在现实中是不可行的。

- 密钥长度:虽然使用了两个56位的密钥,但实际安全性并不等同于112位单密钥的强度,因为中间相遇攻击等策略的存在。

实际应用中的安全性

- 广泛接受:2TDES已被多个标准和应用采用,例如ANSI X9.17和ISO8732。

- 当前状态:尽管没有已知的可行攻击方法,但随着时间的推移和计算能力的增强,密钥的有效安全长度可能会降低。

攻击方法探讨

概念性攻击

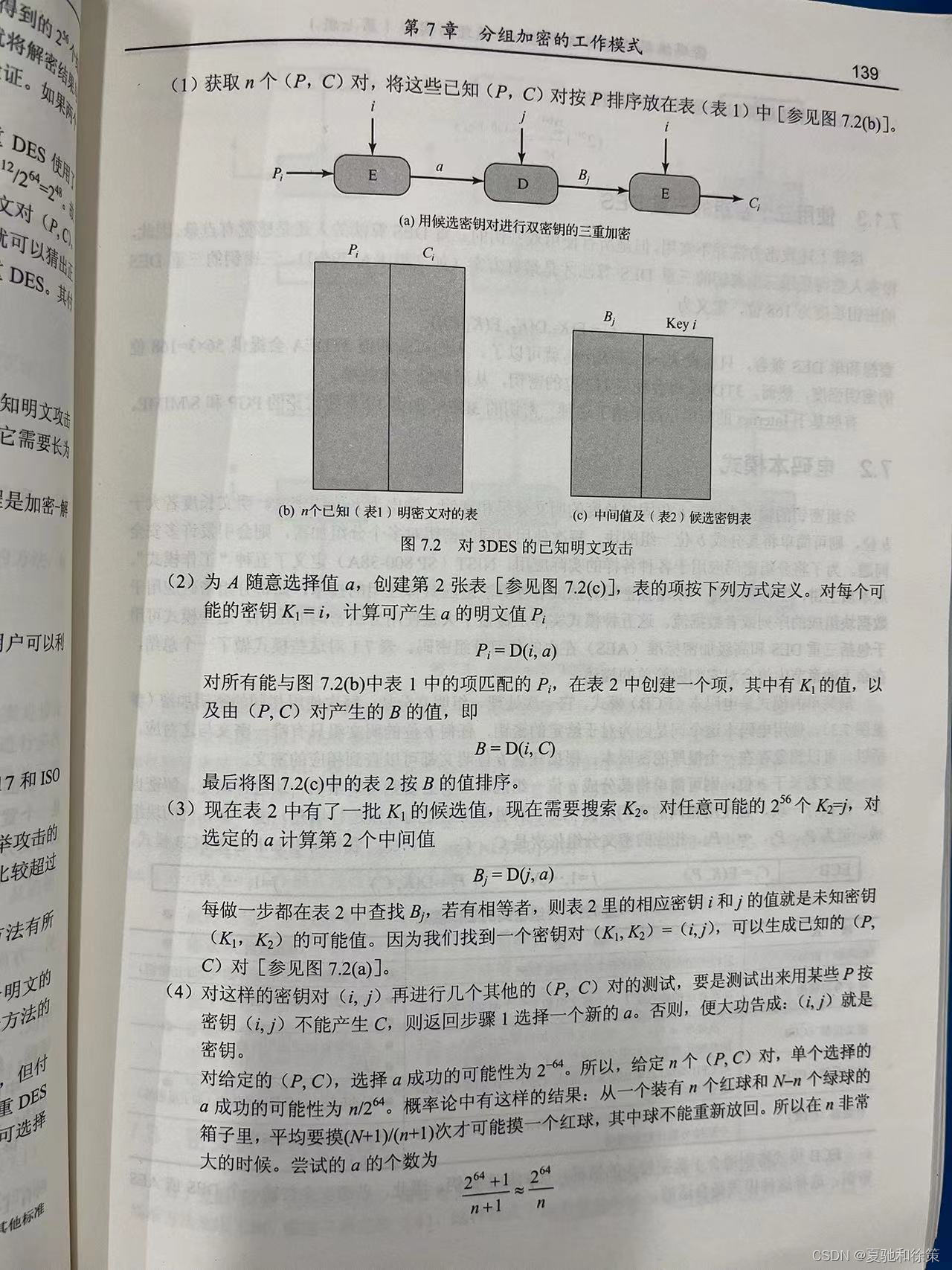

- Merkle和Hellman攻击:提出一种理论上的攻击方法,但需要不切实际的资源,例如大量的选择明密文对。

- 已知明文攻击:Van Oorschot和Wiener提出了一种基于已知明文的攻击,虽然比选择明文攻击稍有进步,但所需的代价仍然很高。

实用性与兼容性

- DES兼容性:通过特定的密钥选择(如K1=K3),2TDES可以与单DES系统兼容。

- 性能考虑:相比于3TDES,2TDES在密钥管理和计算性能上更为实用。

结论与展望

使用两个密钥的三重DES在提高安全性的同时,仍需权衡性能和管理的复杂性。虽然当前没有已知的有效攻击方法,但随着计算能力的增强和密码分析技术的发展,持续评估其安全性和考虑更高安全标准的算法是必要的。对于需要更高安全性的应用,考虑使用三个密钥的三重DES或其他更现代的加密算法。

深入探索双重DES与两密钥三重DES

在密码学领域,DES(Data Encryption Standard)曾经是最广泛使用的对称密钥加密算法之一。然而,随着计算能力的提升和攻击方法的发展,DES的安全性受到了挑战。为了增强安全性而不完全放弃DES,出现了双重DES和使用两个密钥的三重DES两种方案。本文将深入分析这两种加密方案的工作原理、安全性以及它们在现代密码学中的应用。

7.1.1 双重DES

基本概念

双重DES是对DES加密的一次简单扩展,它通过两次连续的DES加密来增强安全性,使用两个不同的56位密钥(K1和K2)。加密过程可以表示为:

- 加密:C = E(K2, E(K1, P))

- 解密:P = D(K1, D(K2, C))

其中P是明文,C是密文,E是加密操作,D是解密操作。

安全性分析

- 密钥长度:双重DES使用两个密钥,理论上密钥长度增加到112位。

- 中间相遇攻击:尽管密钥长度增加,但双重DES易受中间相遇攻击的影响,这种攻击显著减少了实际的安全性。这种攻击利用了一个事实:给定加密的两个阶段,可以独立地计算并比较中间状态,从而有效地找出两个密钥。

7.1.2 使用两个密钥的三重DES

基本概念

为了对抗中间相遇攻击而不显著增加密钥管理的复杂性,提出了使用两个密钥的三重DES(2TDES或DES-EDE2)。它采用加密-解密-加密(EDE)的模式,其中两次加密使用相同的密钥(K1),而解密使用另一个密钥(K2):

- 加密:C = E(K1, D(K2, E(K1, P)))

- 解密:P = D(K1, E(K2, D(K1, C)))

安全性分析

- 改进的安全性:2TDES在理论和实践中都表现出比双重DES更高的安全性,它有效地抵抗了中间相遇攻击,将安全性提升到了2^112的级别。

- 密钥长度和管理:虽然使用了两个密钥,但总长度(112位)和管理复杂性相比三个密钥的三重DES有所减少。

- 实际应用:2TDES已经被许多标准和安全协议采用,如ANSI X9.17和ISO8732,证明了其在实际应用中的可行性和安全性。

现代密码学中的应用

尽管现代加密标准如AES提供了更高的安全性和效率,但双重DES和两密钥三重DES仍在某些系统中使用,特别是在需要与旧系统兼容或在硬件资源受限的环境中。然而,随着时间的推移,这些系统也在逐步向更现代的加密算法过渡。

结论

双重DES和两密钥三重DES都是在DES基础上为了增强安全性而发展起来的加密方案。它们在历史上扮演了重要角色,提供了对抗早期攻击的手段。然而,随着密码学的发展和更高安全性需求的出现,更现代的加密算法逐渐取代了它们的位置。了解这些加密方案的历史和技术细节,对于理解现代加密算法的发展和安全性有重要意义。

总结:?

总结:?

重点

-

双重DES的概念与结构:

- 双重DES使用两个56位的密钥进行两次连续的DES加密。

- 加密过程是C = E(K2, E(K1, P)),解密是P = D(K1, D(K2, C))。

-

两密钥三重DES的概念与结构:

- 采用加密-解密-加密(EDE)模式,使用两个密钥(K1和K2)。

- 加密过程是C = E(K1, D(K2, E(K1, P))),解密是P = D(K1, E(K2, D(K1, C)))。

-

安全性分析:

- 双重DES虽增加密钥长度,但易受中间相遇攻击,实际安全性不如预期。

- 两密钥三重DES有效提高了安全性,抵抗中间相遇攻击,成为一个实际可行的替代方案。

难点

-

中间相遇攻击理解:

- 理解中间相遇攻击对双重DES的影响是这部分的难点之一,需要清楚地理解攻击的原理和为什么它能有效减少所需的计算。

-

两密钥三重DES的安全性分析:

- 理解为什么加密-解密-加密(EDE)模式能提高安全性,并且为什么仅使用两个密钥仍然能提供足够的保护。

易错点

-

密钥长度误解:

- 可能会错误地认为双重DES的密钥长度直接加倍就能提供双倍的安全性,而忽略了中间相遇攻击的影响。

-

加密模式混淆:

- 在三重DES中,可能会混淆加密解密的顺序,特别是在加密-解密-加密(EDE)模式中。重要的是要记住,中间的操作是解密(D)操作,即使它用于加密过程。

-

实用性与安全性的误判:

- 可能会错误地认为更多的加密操作总是更安全的,而没有考虑到性能和实际的安全需求,以及如何正确地选择和使用密钥。

理解这些重点、难点和易错点有助于深入把握双重DES和两密钥三重DES的工作原理和应用场景,为进一步学习更复杂的加密算法打下坚实的基础。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Ubuntu查看操作系统版本

- PHP||输入出生年、月和日,然后计算出接下来的生日距离今天还有多少天。&逢七拍腿游戏&.编写随机加法考试程序&计算累加1~100 之间能被3 整除的整数和。&找出所有的水仙花数&借助用for循环实现

- 机器学习之卡方分布

- 2023年总结(2023年1月1日至2023年12月31日)

- 产品经理和项目经理怎么区分?看完你也会

- STM32入门教程-2023版【3-2】快速实现驱动蜂鸣器

- 大创项目推荐 深度学习人体跌倒检测 -yolo 机器视觉 opencv python

- 什么是游戏盾?哪家效果好。

- 17.【TypeScript 教程】TypeScript 类型兼容性

- 【深度学习】快速上手!关于 PyTorch 库的使用和基础方法整理