攻防世界——Mysterious

发布时间:2024年01月21日

运行就是一个要你输入的题型,这种题我们要么得到password,要么直接不管这个得到flag

int __stdcall sub_401090(HWND hWnd, int a2, int a3, int a4)

{

int v4; // eax

char Source[260]; // [esp+50h] [ebp-310h] BYREF

_BYTE Text[257]; // [esp+154h] [ebp-20Ch] BYREF

__int16 v8; // [esp+255h] [ebp-10Bh]

char v9; // [esp+257h] [ebp-109h]

int Value; // [esp+258h] [ebp-108h]

CHAR String[260]; // [esp+25Ch] [ebp-104h] BYREF

memset(String, 0, sizeof(String));

Value = 0;

if ( a2 == 16 )

{

DestroyWindow(hWnd);

PostQuitMessage(0);

}

else if ( a2 == 273 )

{

if ( a3 == 1000 )

{

GetDlgItemTextA(hWnd, 1002, String, 260);

strlen(String);

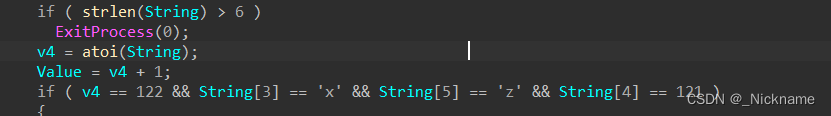

if ( strlen(String) > 6 )

ExitProcess(0);

v4 = atoi(String);

Value = v4 + '\x01';

if ( v4 == 'z' && String[3] == 'x' && String[5] == 'z' && String[4] == 'y' )

{

strcpy(Text, "flag");

memset(&Text[5], 0, 0xFCu);

v8 = 0;

v9 = 0;

_itoa(Value, Source, 10);

strcat(Text, "{");

strcat(Text, Source);

strcat(Text, "_");

strcat(Text, "Buff3r_0v3rf|0w");

strcat(Text, "}");

MessageBoxA(0, Text, "well done", 0);

}

SetTimer(hWnd, 1u, 0x3E8u, TimerFunc);

}

if ( a3 == 1001 )

KillTimer(hWnd, 1u);

}

return 0;

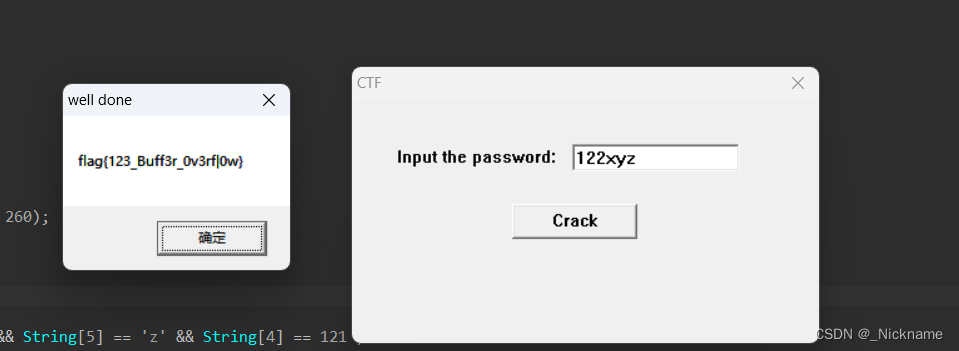

}容易知道,这个Text就是flag,我们不知道source,我们就看source

flag——text——source——value——v4——122

由未知到已知,确实这道题这样已经可以做出了

但是看了网上的WP,让我学到了还可以栈溢出

栈溢出就是连续的地址,你只能输入前面的,后面的不是输入的,但是你可以通过前面的内存满了,地址又是连续的,你间接赋值后面的字符。

但是这道题本身就是string整体,都是可以输入的,所以好像用栈溢出有点牵强

还是看题吧,这个

6个字符

122 xyz

刚好,输入就行了

具体栈溢出还是可以看看前面那道题

和这位哥们的博客

攻防世界Reverse进阶区-srm-50-writeup_writeup your e-mail address in not valid-CSDN博客

文章来源:https://blog.csdn.net/wcj126/article/details/135731973

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 第二章 (补充)正则表达式

- 图像识别完整项目之Swin-Transformer,从获取关键词数据集到训练的完整过程

- HTML---JQurey的基本使用

- 如何将字符串转换为整数

- 智慧医疗平台开发:在线问诊系统源码搭建详解

- (上) C语言中的语句分类及分支语句:if语句、switch语句介绍

- 数模学习02-Matlab基础知识入门

- 【二分查找的右边界】LCR 068. 搜索插入位置

- 芯知识 | WT2003Hx系列高品质语音芯片MP3音频解码IC的特征与应用优势

- 【网络安全】上网行为代理服务器启用Alerts