SQL注入

目录

背景:

SQL 注入是一种常见的网络攻击技术,它利用了应用程序对用户输入数据的不充分验证和过滤,从而向应用程序的数据库中插入恶意的 SQL 代码。当应用程序使用字符串拼接的方式将用户输入直接拼接到 SQL 查询语句中时,如果没有对用户输入进行充分的验证和过滤,攻击者可以在输入中注入恶意的 SQL 代码。这些恶意代码会被数据库误认为是合法的查询语句的一部分,并被执行。

注入出现的问题:

1.SQL 注入攻击:如果应用程序未对用户提供的输入进行充分验证和过滤,攻击者可以在输入中注入恶意的 SQL 代码。通过拼接字符串来构建 SQL 语句时,攻击者可以插入恶意代码,改变原始查询的逻辑或执行非授权操作。

2.数据损坏:如果用户输入包含特殊字符、转义字符或无效的 SQL 语法,拼接字符串可能导致生成的 SQL 语句出现语法错误,进而导致数据损坏或无法正常执行查询操作。

3.可读性和维护性差:使用字符串拼接构建复杂的 SQL 语句会导致代码难以理解和维护。当 SQL 查询逻辑复杂时,手动构建字符串容易出错,增加了代码的复杂性和错误的可能性。

过程:

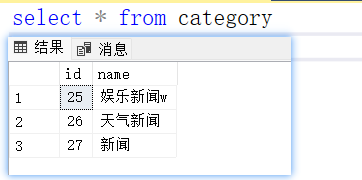

上面是我应用的一个例子:

我输入:

新闻’)delete category where id=11--

delete category where id=11:这是一条删除语句,目标是删除一个名为”categorty”表中ID为11的记录;

--:这是SQL中注释符号,用于表示单行注释,--后面的所有文本都会被解释器忽略并视为注释

可以看到最后的效果是id为11的语言新闻没有了,增加了一条id为27的新闻

我们在来看看数据库,现在没有ID为11的数据了,那是怎么消失的:

insert into category(name) values('新闻’)delete category where id=11--')

这个就是(新闻’)delete category where id=11--)完整的语句:

接下来我来执行这句话:

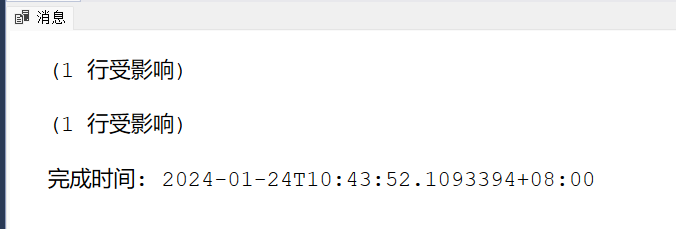

insert into category(name)values('娱乐新闻1')delete category where id=25--')

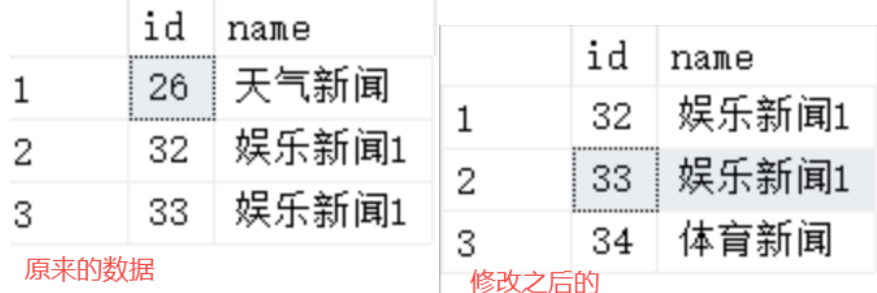

大家可以看到两行受到影响:说明删除了一条语句和增加了一条语句,我们来看最终执行的结果:

总结:

通过上面的例子和数据库的操作,相信大家看了应该一目了然,所以为了避免这些风险,应使用参数化查询或预编译语句来构建 SQL 语句。参数化查询通过将用户输入作为参数传递给 SQL 查询,而不是直接拼接到查询语句中,可以有效地防止 SQL 注入攻击。此外,参数化查询还能提高代码的可读性、维护性和性能,并减少潜在的错误

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- MPEG4Extractor

- 回溯算法part05 算法

- window上编译和使用squashfs-tools工具

- “2024杭州国际物联网展会”共享物联网产业“万亿级”市场

- C语言基础3:C语句

- 面试官:说说flexbox(弹性盒flex布局),以及适用场景?

- 记录 uboot 常用参数配置

- 跟随chatgpt从零开始安装git(Windows系统)

- odoo17后台启动过程3——三种server

- shopee选品工具:如何利用Shopee选品工具进行市场分析和产品选择