文件包含漏洞概述、特征、利用条件、危害、防御、修复方法

文件包含漏洞概述

文件包含漏洞(File Inclusion Vulnerability)是一种允许攻击者读取服务器上任意文件或目录内容的漏洞,从而可能泄露敏感信息,或允许攻击者构造恶意请求来执行任意代码。这是一个常见且危险的漏洞,在许多编程语言和框架中都可能存在。

文件包含漏洞特征

-

允许用户提交文件路径作为请求的一部分。

这可能是通过多种方式实现的,例如通过查询字符串、表单数据或 HTTP 头。

-

没有对提交的文件路径进行有效的验证和过滤。

这可能包括检查文件路径是否指向允许访问的文件或目录,或者确保文件路径不包含恶意字符。

-

文件系统中存在敏感文件或目录,例如包含敏感数据的配置文件、日志文件或源代码。

这些文件或目录可能位于 Web 根目录中,也可能位于其他可以从 Web 服务器访问的位置。

文件包含漏洞利用条件

-

攻击者可以提交恶意文件路径作为请求的一部分。

这可能是通过猜测有效的文件路径、使用文件包含漏洞扫描器或利用其他漏洞来实现的。

-

Web 服务器未对提交的文件路径进行有效的验证和过滤。

这可能会导致 Web 服务器将恶意文件路径解析为脚本并执行。

-

文件系统中存在敏感文件或目录,例如包含敏感数据的配置文件、日志文件或源代码。

这些文件或目录可以被攻击者读取,从而泄露敏感信息。

文件包含漏洞的危害

-

敏感信息泄露:

攻击者可以读取服务器上任意文件或目录的内容,从而可能泄露敏感信息,例如数据库连接字符串、密码、客户数据或源代码。

-

任意代码执行:

如果攻击者可以提交恶意文件路径并且 Web 服务器将该文件解析为脚本,则攻击者可能会能够执行任意代码,从而可以在服务器上安装恶意软件、创建后门或发起进一步的攻击。

文件包含漏洞防御措施

-

输入验证和过滤:

对用户提交的文件路径进行有效的验证和过滤,以防止恶意文件路径被提交。这可以包括检查文件路径是否指向允许访问的文件或目录,或者确保文件路径不包含恶意字符。

-

使用安全的文件系统权限:

配置文件系统权限以防止未经授权的用户访问敏感文件或目录。这可以包括将敏感文件或目录移动到 Web 根目录之外,或者配置 Web 服务器以拒绝对敏感文件或目录的访问。

-

使用 Web 应用程序防火墙(WAF):

使用 WAF 可以帮助阻止恶意请求,包括文件包含攻击尝试。WAF 可以配置为检测和阻止针对已知文件包含漏洞的请求。

-

使用安全编码实践:

在开发 Web 应用程序时,应遵循安全编码实践,以避免引入安全漏洞。这包括使用经过验证的输入、对输出进行转义以及避免使用不安全的函数。

文件包含漏洞的修复方法

-

更新软件:

如果 Web 服务器软件或框架存在已知的文件包含漏洞,应及时更新软件以修复漏洞。软件更新通常包括安全补丁,可以修复已知漏洞。

-

修补漏洞:

如果无法更新软件,可以尝试通过修补漏洞来修复漏洞。这可能包括在代码中添加检查以防止恶意文件路径被执行,或者在 Web 服务器配置中添加规则以阻止对敏感文件或目录的访问。

-

使用安全编码实践:

在开发 Web 应用程序时,应遵循安全编码实践,以避免引入安全漏洞。这包括使用经过验证的输入、对输出进行转义以及避免使用不安全的函数。

文件包含漏洞案例

案例讲解:

漏洞名称:文件包含漏洞

漏洞描述:

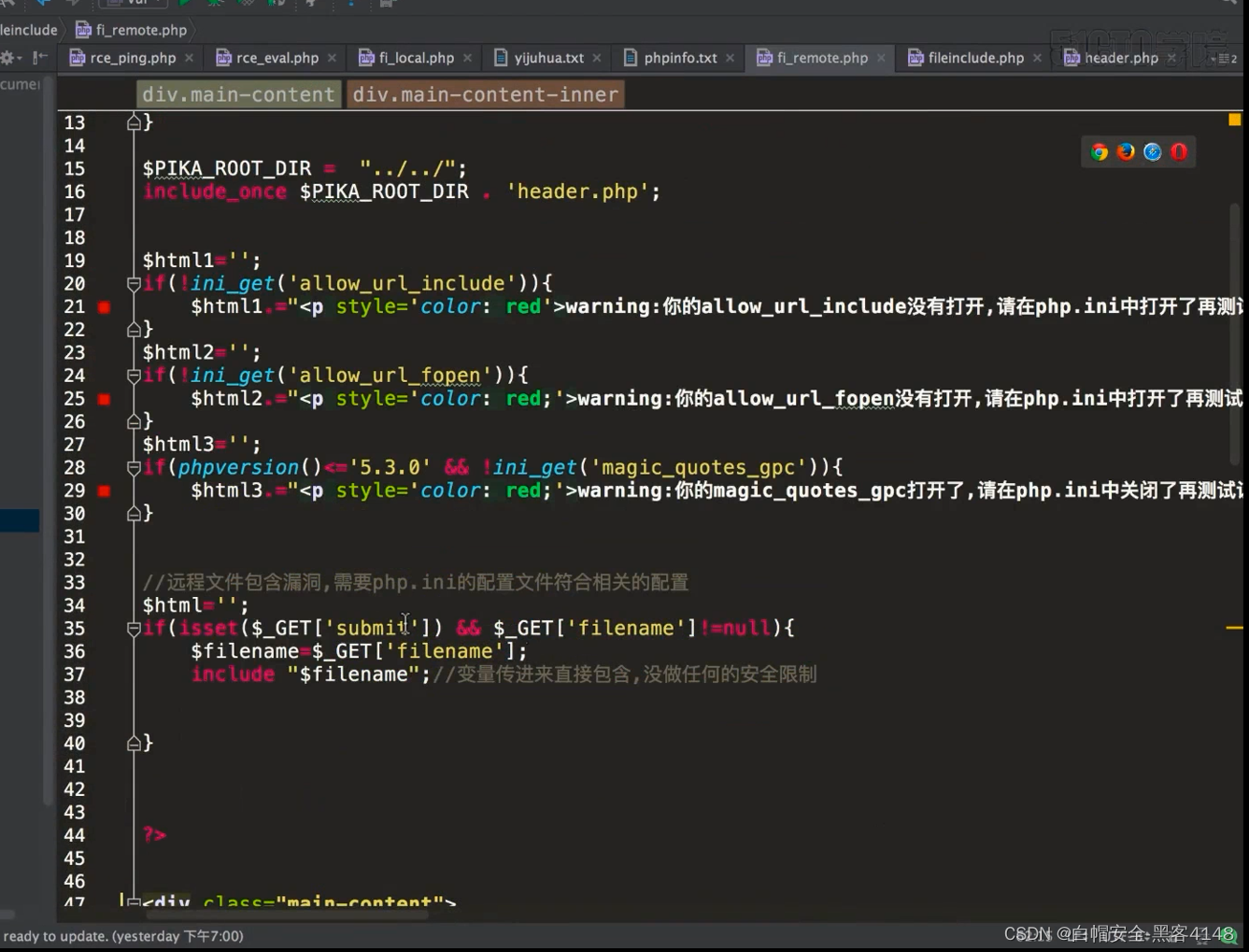

文件包含漏洞是指攻击者可以将任意文件的内容包含到应用程序中执行,从而导致应用程序执行任意代码。这种漏洞通常出现在应用程序使用include()或require()等函数加载文件时,如果攻击者能够控制这些函数的参数,那么他们就可以将任意文件的内容包含到应用程序中执行。

利用漏洞的过程:

- 识别漏洞:

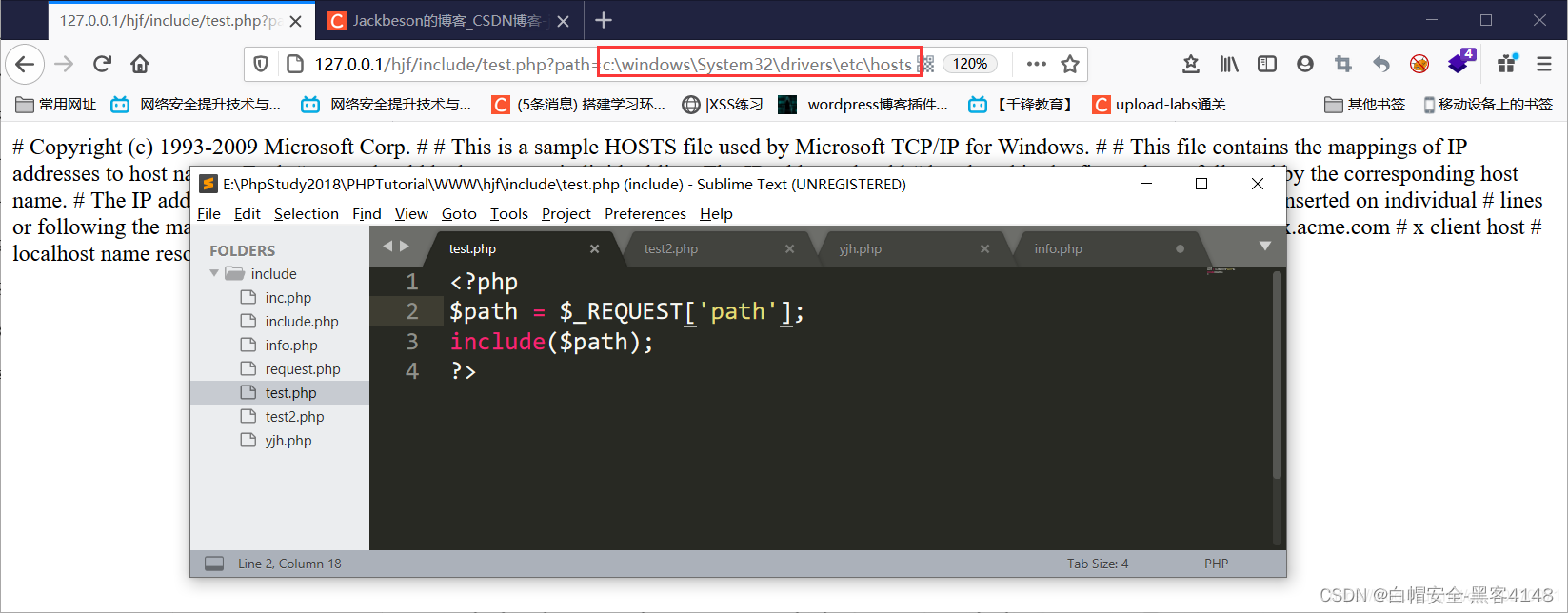

攻击者首先需要识别应用程序中存在文件包含漏洞的代码。通常情况下,这些代码位于应用程序加载文件的部分,例如:

<?php

include($_GET['file']);

?>

其中,$_GET['file']变量的值是由用户控制的,攻击者可以通过构造特殊的URL来控制这个变量的值,从而将任意文件的内容包含到应用程序中执行。

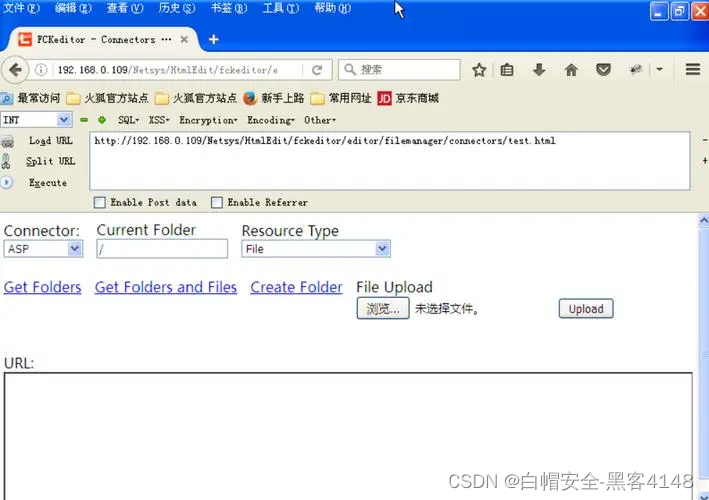

- 构造恶意文件:

攻击者需要构造一个包含恶意代码的文件,这个文件的内容可以是任何形式的代码,例如:

<?php

echo 'Hello, world!';

?>

- 将恶意文件包含到应用程序中:

攻击者将构造的恶意文件上传到应用程序服务器上的某个目录下,然后通过构造特殊的URL访问应用程序,并将恶意文件的路径作为$_GET['file']变量的值。这样,恶意文件的内容就会被包含到应用程序中执行,从而导致应用程序执行任意代码。

- 利用漏洞获取控制权:

攻击者利用漏洞执行任意代码后,就可以获取应用程序的控制权,从而可以执行各种恶意操作,例如:

- 获取应用程序的敏感信息,如数据库密码等。

- 修改应用程序的代码,以便于进一步攻击。

- 在应用程序中植入后门,以便于长期控制应用程序。

防御措施:

为了防御文件包含漏洞,应用程序开发人员可以采取以下措施:

- **限制用户上传文件的类型:**只允许用户上传特定类型的文件,例如:图片、文档等。

- **对用户上传的文件进行安全检查:**在保存用户上传的文件之前,对其进行安全检查,以确保其中不包含恶意代码。

- **使用安全的文件包含函数:**使用安全的文件包含函数,例如:

include_once()和require_once(),以防止攻击者包含同一个文件多次。 - **教育用户不要访问不安全的URL:**教育用户不要访问不安全的URL,以防止他们成为文件包含漏洞的受害者。

文件包含漏洞是一种常见且危险的漏洞,可能导致敏感信息泄露或任意代码执行。为了防止此类漏洞,Web 开发人员应遵循安全编码实践,对用户提交的文件路径进行有效的验证和过滤,并使用安全的文件系统权限。网站管理员应及时更新他们的软件以修复已知漏洞,并使用 Web 应用程序防火墙 (WAF) 来帮助阻止恶意请求。

黑客学习路线图

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- CDSP考取的价值:成为数据安全认证专家的好处

- 太阳系三维可视化系统:探索宇宙奥秘的窗口

- VS2022联合Qt5开发学习10(QT5.12.3联合VTK在VS2022上开发医学图像项目5——ScrollBar控制对比度、切面位置)

- 接口测试——精通Postman测试工具

- pytest学习和使用-pytest如何进行分布式测试?(pytest-xdist)

- OpenCV-Python:程序性能检测及优化

- Todesk突然高速通道使用已结束

- 恢复BlackBit袭击:探寻BlackBit病毒的特性与防范和恢复方法

- 【深度学习:Convolutional Neural Networks】卷积神经网络入门指南

- [HTML]Web前端开发技术13(HTML5、CSS3、JavaScript )横向二级导航菜单 Web页面设计实例——喵喵画网页