ZZCMS && MoZhe靶场

刚好最近在学业务逻辑漏洞,于是就拿了两个靶场来练练手,(但是我想说sql注入其实才是很多靶场的大漏洞,等我学了立马回头更!!)

????????????????????????????????

1.MoZhe靶场 ---> 业务逻辑漏洞

在这个靶场,首先它会给你两个信息,一个17101304128的手机号,还有一个就是一个已经注册的手机号

其实,业务逻辑漏洞一般都是没有验权,那么就可以去试一下这样

用17开头的手机点击获取验证码,抓包,将mobile改为我们自己的手机

再将验证码输入,拦包

放包,就成了

原理:

其实我想了很久,也看了很多题解,最后觉得是这个结论

- 首先,这是一个水平越权,这点是无疑的

- 然后,对比两次的sessionid,发现是一样的,说明这个根本没有验证手机与验证码的对应性

而是验证了sessionid 或者说根本连sessionid都没有验证,仅仅验证了验证码的真实性,导致了漏洞!!!!!

2.ZZCMS

这个靶场网上写出来有很多漏洞

我就说一下目前知识水平能挖到的漏洞

1.存储型XSS

这个就没什么好说的了

2.业务逻辑

在修改密码这里,本来是想尝试一下是否存在水平越权的

于是我弄了两个号,test1,和test2,看一下能不能从test2越权修改test1的密码

发现不行

? ? ? ?

但是我们班的一个同学提供了一个思路:修改密码处存在前端欺骗

在找回密码这里写上

然后就是第二步,这里我们当然是不知道他的邮箱的

然后就是第二步,这里我们当然是不知道他的邮箱的

于是我们可以先乱猜一个验证码试一下,然后看返回包(注意,我们的目的是进行第三步:密码修改)

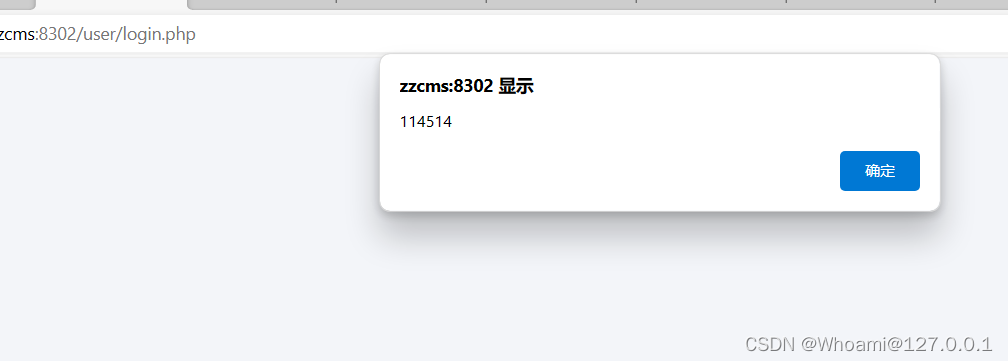

可以看见他的回显包里面包含了这样一个参数,那我们既可以把no改成yes,就ok了

这样就完成了欺骗前端的验证,能进行密码修改了

3.文件上传???

听网上说是有文件上传的,但是我去试了一下,好像确实是不过滤phtml这个后缀,但是呢??

????? ??????????????? ? ? ? ? ? ? 难道是我的小皮配置有误???? ? ? ? ? ? ? ? ??

? ? ? ? ? ? 难道是我的小皮配置有误???? ? ? ? ? ? ? ? ??

(补充一下,图一是直接把整个文件的内容展现了出来,并不算解析)

当然,我图片马也试过了但是发现是不可以的,所以这里只能说它有文件上传这个点???

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- PolarNet: 一种改进的时实激光雷达点云语义分割网格表示方法

- 深度解析Java中的ReadWriteLock:高效处理并发读写操作

- 什么是javascript的同源策略

- Java反序列化漏洞-URLDNS链分析

- 网络安全制度

- python脚本传参

- 复杂背景下的低空无人机检测与跟踪算法

- 俄罗斯联邦税务局遭乌克兰入侵,数据库和副本被清空,政府数据安全不容忽视

- 计算机专业毕业生,找工作学C++还是Java?

- EM算法公式详细推导