XCTF:就在其中[WriteUP]

发布时间:2024年01月13日

使用Wrireshark打开文件

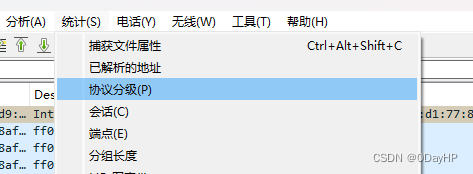

点击‘统计’,查看协议分级

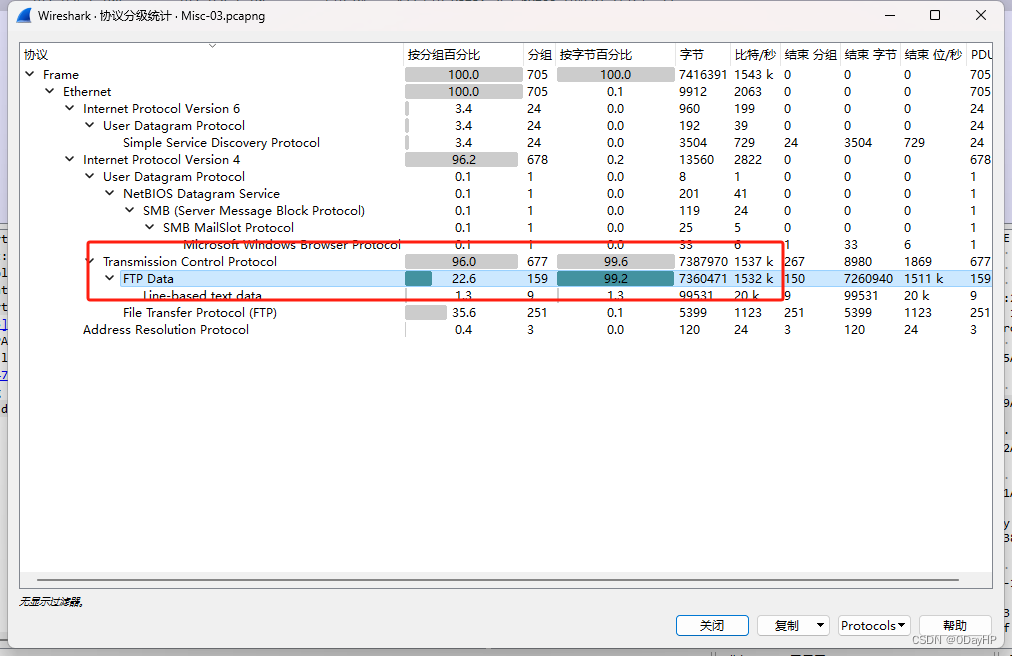

按占比分析

该数据包应该是在使用ftp协议传输文件

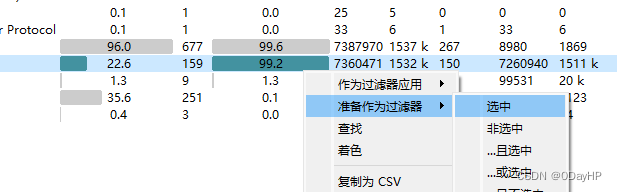

将其选中作为过滤器

以此将其分类,方便分析传输了什么文件

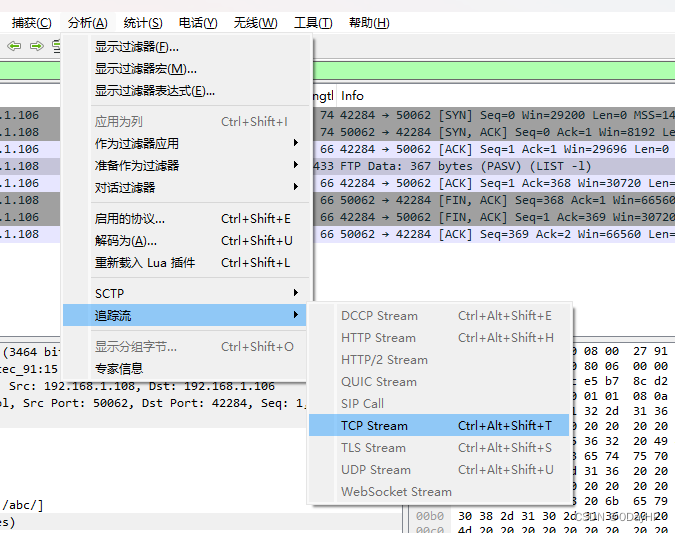

回到主界面

再点击‘分析‘选择追踪流

选择TCP Stream

绿框内是传输的所有文件,但这里主要分析怎样拿到flag

key.txt很可能里面就有flag内容

还出现了一个pub.key公钥,那应该就有对应的私钥

按上下按钮,切换TCP流查看流量

在第14个TCP流中,找到了pub.key的内容

但是公钥对我们没啥用,要找的是私钥

所以继续切换流

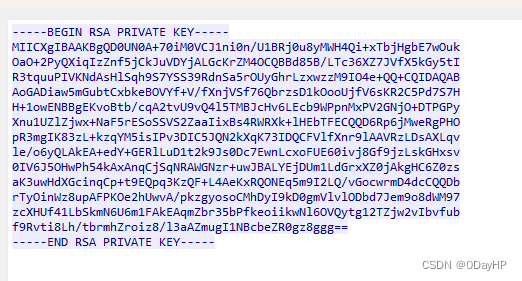

再次切换流,不多时就找到了私钥pri.key

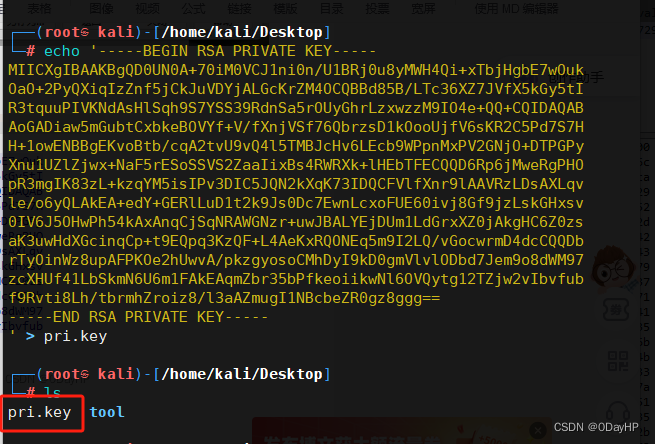

Ctrl+A全选、Ctrl+C复制,保存到一个空白的pri.key文件中

这里要注意,echo后面要跟上一对单引号,把私钥内容括起来

echo '内容' > pri.key?接下来是想办法把key.txt文件取出来

有四个工具可以使用

1.dd

2.binwalk

3.foremost

4.tcpxtract

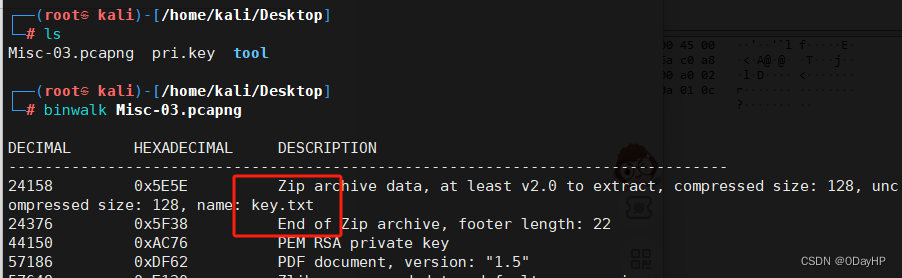

我这里用binwalk和dd进行分离和演示

先使用binwalk查找该pcapng文件中key.txt的位置

可以发现key.txt在一个zip文件中

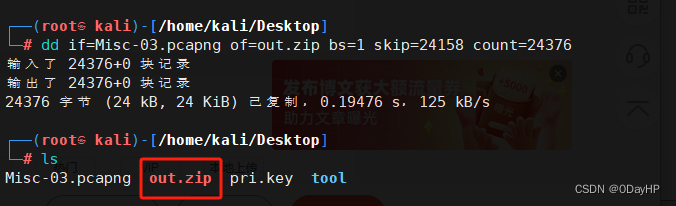

那就先取出该zip文件

DECIMAL,十进制位置前后位置分别是

开始:24158、结束:24376

dd if=Misc-03.pcapng of=out.zip bs=1 skip=24158 count=24376

分离后输出为out.zip文件

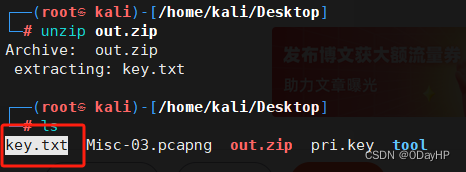

将zip文件解压:

unzip out.zip

key.txt应该是经过了公钥加密(rsa加密算法)

所以直接查看肯定是一堆乱码

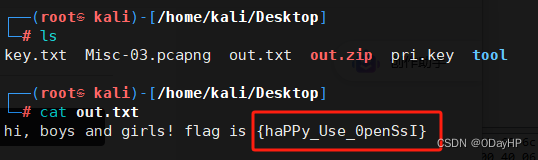

所以我们这里要使用到openssl,利用私钥将其解密

openssl rsautl -decrypt -in key.txt -inkey pri.key -out out.txtrsautl:rsa加解密操作选项

-decrypt:使用私钥解密

-in:选择密文文件

-inkey:选择密钥文件

-out:输出解密后的明文文件

查看out.txt中的内容就拿到flag了

flag{haPPy_Use_0penSsI}

文章来源:https://blog.csdn.net/qq_43007452/article/details/135568549

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!