HTP-Keeper

发布时间:2023年12月21日

一、信息收集

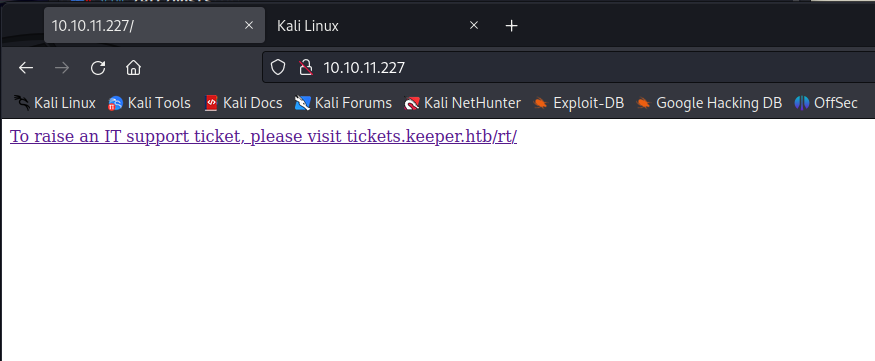

访问跳转tickets.keeper.htb/rt/ 绑定hosts文件访问是一个登录页面

二、渗透测试

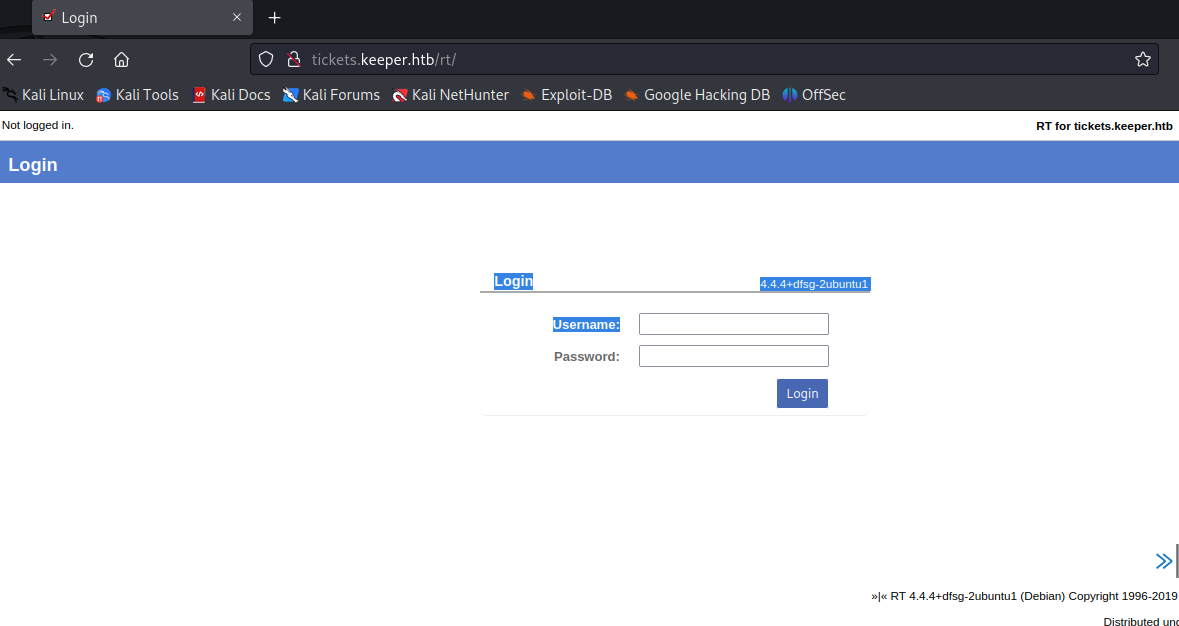

是一个BestPractical RT登录系统默认账号密码root:password

登录成功

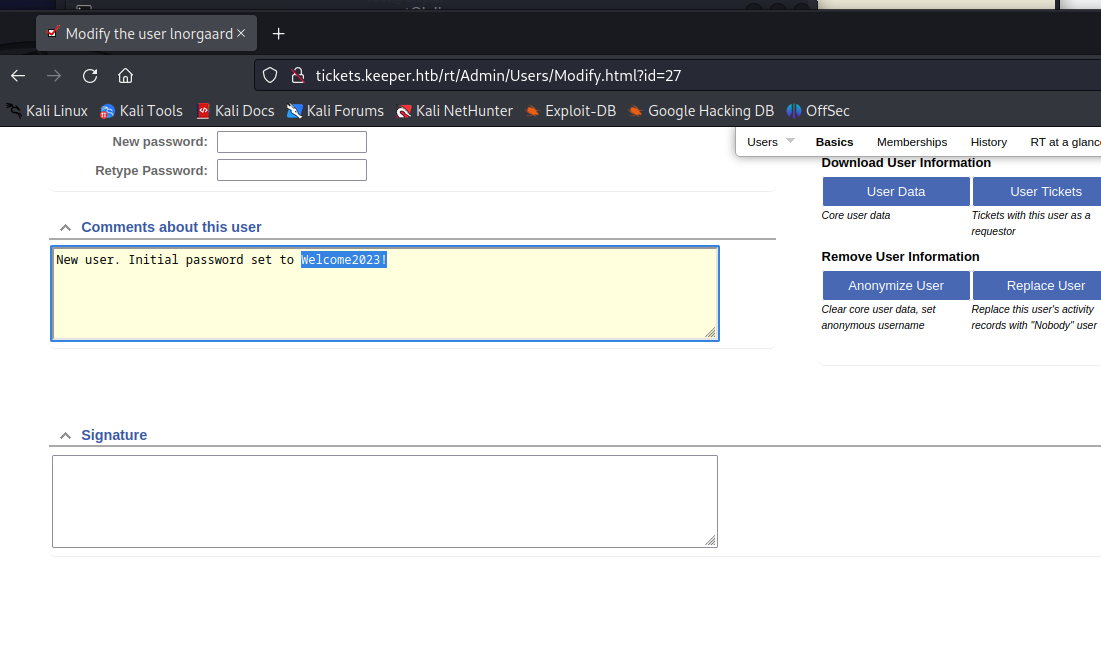

在用户列表里面发现了lnorgaard用户

里面提示了用户密码为Welcome2023!

成功连接

三、权限提升

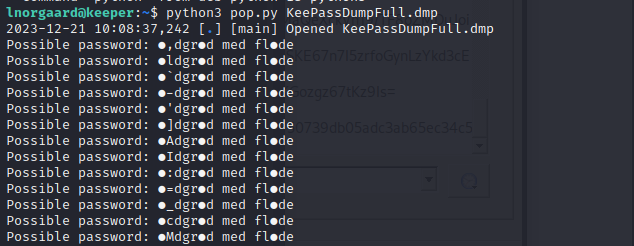

目录发现了RT3000.zip压缩包,解压出来里面有KeepassDumpFull.dmp和passcodes.kdbx两个文件

发现keepass漏洞KeePass敏感信息明文传输漏洞复现 (CVE-2023-24055) - 知乎

得到密码

用python开启http服务把文件下载下来,利用keepass2工具打开passcodes.kdbx文件,但是密码错误

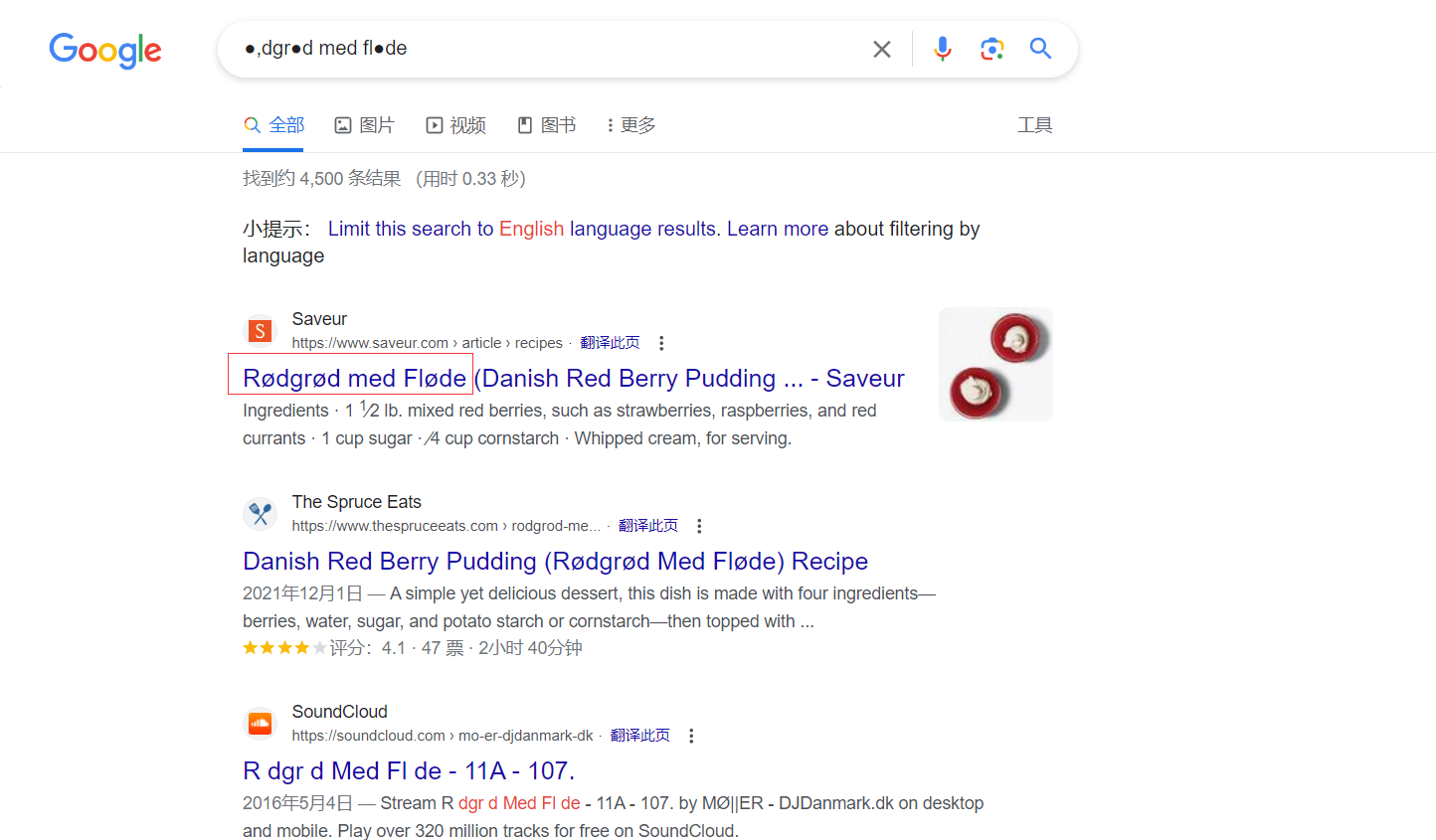

复制到浏览器搜索发现密码为r?dgr?d med fl?de

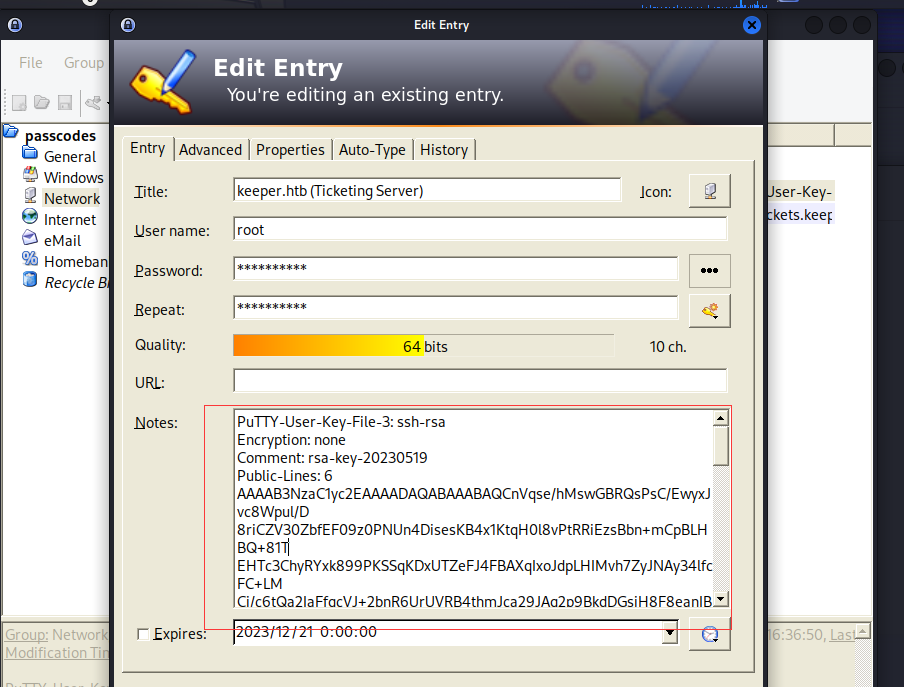

成功进入,发现root用户

利用puttygen工具讲文件转换为id_rsa文件并赋予600权限连接成功

文章来源:https://blog.csdn.net/qq_58528311/article/details/135137885

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 4-Docker命令之docker logout

- MySQL半同步复制

- 一般拓扑学

- 2024年热门网络安全运营工具/方案推荐

- 【Windows】卸载不能卸载的系统程序

- 《Python数据分析技术栈》第05章 03 获取数组属性(Obtaining the properties of an array)

- ELK企业级日志系统分析系统

- Java使用POI库读取Excel表格代码实战详解

- sscanf、sprintf

- 2024年黑龙江事业单位招聘报名详细流程图解,千万不要错过报名哦