web安全学习笔记【10】——数据包分析

#知识点:1、Web常规-系统&中间件&数据库&源码等 2、Web其他-前后端&软件&Docker&分配站等 3、Web拓展-CDN&WAF&OSS&反向&负载均衡等 ----------------------------------- 1、APP架构-封装&原生态&H5&flutter等 2、小程序架构-Web&H5&JS&VUE框架等 ----------------------------------- 1、渗透命令-常规命令&文件上传下载 2、反弹Shell-防火墙策略&正反向连接 3、数据回显-查询带外&网络协议层级 ----------------------------------- 1、抓包技术-HTTP/S-Web&APP&小程序&PC应用等2、抓包工具-Burp&Fidder&Charles&Proxifier ----------------------------------- 1、抓包技术-全局-APP&小程序&PC应用 2、抓包工具-Wireshark&科来分析&封包 ----------------------------------- 1、存储密码加密-应用对象 2、传输加密编码-发送回显 3、数据传输格式-统一格式 4、代码特性混淆-开发语言 ----------------------------------- 1、单向散列加密 -MD5,HASH 2、对称加密 -AES DES 3、非对称加密 -RSA 4、解密-识别&需求&寻找(前后端)&操作 ----------------------------------- 1、HTTP/S数据包请求与返回 2、请求包头部常见解释和应用 3、返回包状态码值解释和应用 4、HTTP/S测试工具Postman使用 #章节点应用架构:Web/APP/云应用/小程序/负载均衡等 安全产品:CDN/WAF/IDS/IPS/蜜罐/防火墙/杀毒等 渗透命令:文件上传下载/端口服务/Shell反弹等 抓包技术:HTTP/TCP/UDP/ICMP/DNS/封包/代理等 算法加密:数据编码/密码算法/密码保护/反编译/加壳等 |

Request:

Response:

演示案例:

- 数据-方法&头部&状态码

- 案例-文件探针&登录爆破

- 工具-Postman自构造使用

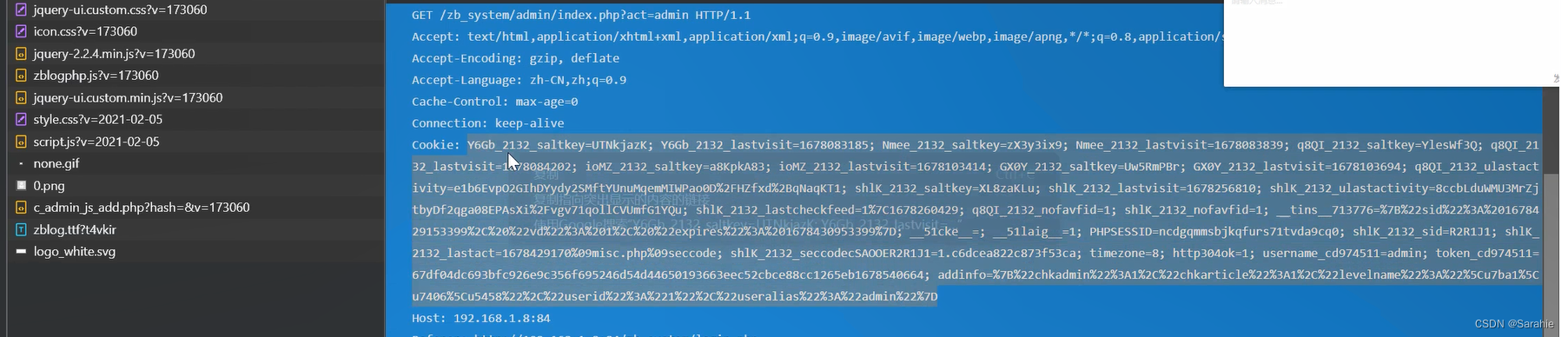

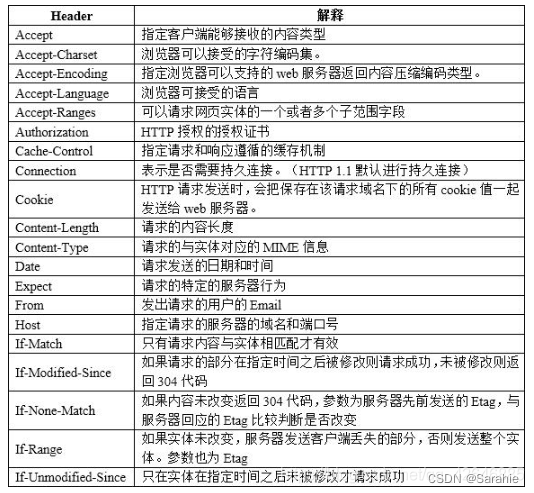

#数据-方法&头部&状态码-方法 1、常规请求-Get 2、用户登录-Post ?get:向特定资源发出请求(请求指定页面信息,并返回实体主体); ?post:向指定资源提交数据进行处理请求(提交表单、上传文件),又可能导致新的资源的建立或原有资源的修改; ?head:与服务器索与get请求一致的相应,响应体不会返回,获取包含在小消息头中的原信息(与get请求类 似,返回的响应中没有具体内容,用于获取报头); ?put:向指定资源位置上上传其最新内容(从客户端向服务器传送的数据取代指定文档的内容),与post的区别是put为幂等,post为非幂等; ?trace:回显服务器收到的请求,用于测试和诊断。trace是http8种请求方式之中最安全的l ?delete:请求服务器删除request-URL所标示的资源*(请求服务器删除页面) ?option:返回服务器针对特定资源所支持的HTML请求方法 或web服务器发送*测试服务器功能(允许客户 端查看服务器性能); ?connect : HTTP/1.1协议中能够将连接改为管道方式的代理服务器 -参数 演示: 1、UA头-设备平台(web端和模拟器手机端UA头替换放包) 2、Cookie-身份替换(web端和模拟器手机端cookie替换放包)

-Response状态码 1、数据是否正常 2、文件是否存在 3、地址自动跳转 4、服务提供错误 注:容错处理识别 ?-1xx:指示信息—表示请求已接收,继续处理。 ?-2xx:成功—表示请求已经被成功接收、理解、接受。 ?-3xx:重定向—要完成请求必须进行更进一步的操作。 ?-4xx:客户端错误—请求有语法错误或请求无法实现。 ?-5xx:服务器端错误—服务器未能实现合法的请求。 ?200 OK:客户端请求成功 ?301 redirect:页面永久性移走,服务器进行重定向跳转; ?302 redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险; ?400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解; ?401 Unauthonzed:请求未经授权。 ?403 Forbidden:服务器收到请求,但是拒绝提供服务。 ?404 NotFound:请求的资源不存在,例如,输入了错误的URL; ?500 InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求; ?503 ServiceUnavailable:服务器当前不能够处理客户端的请求

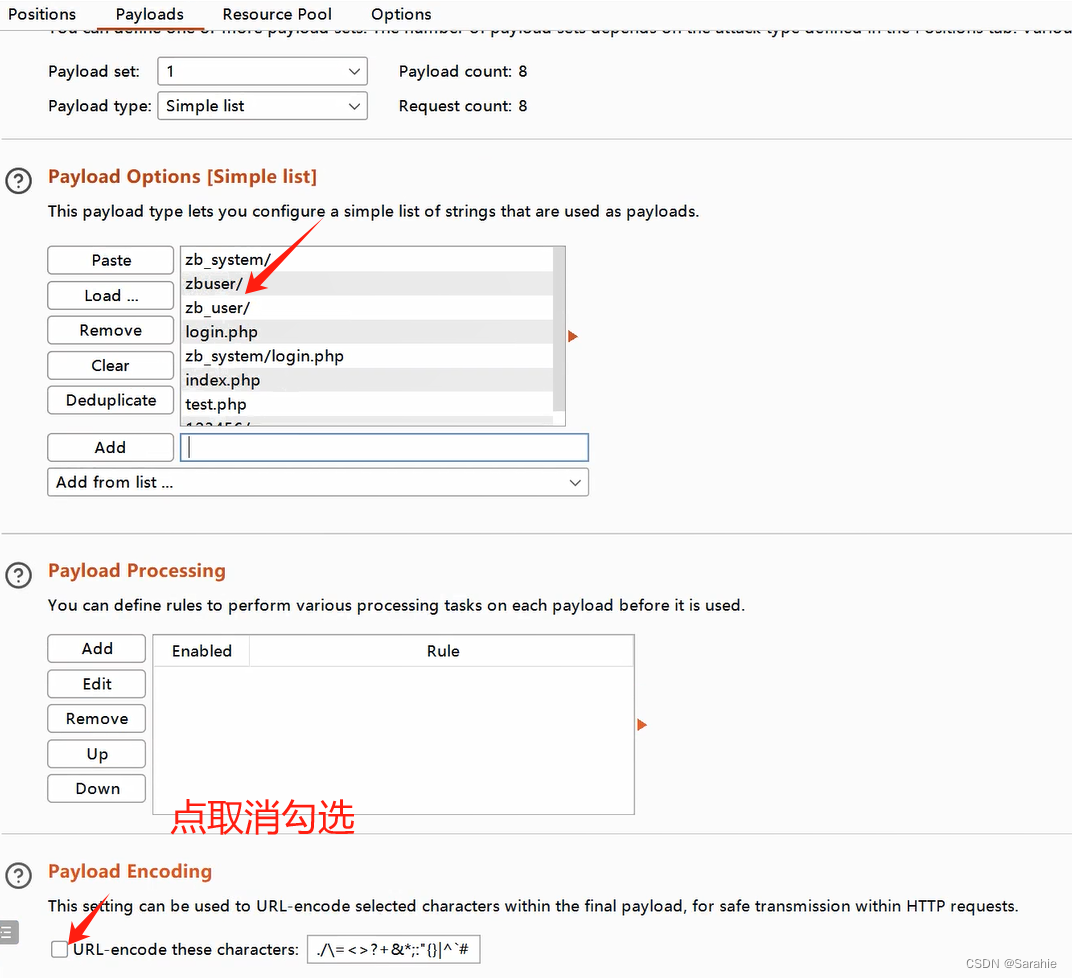

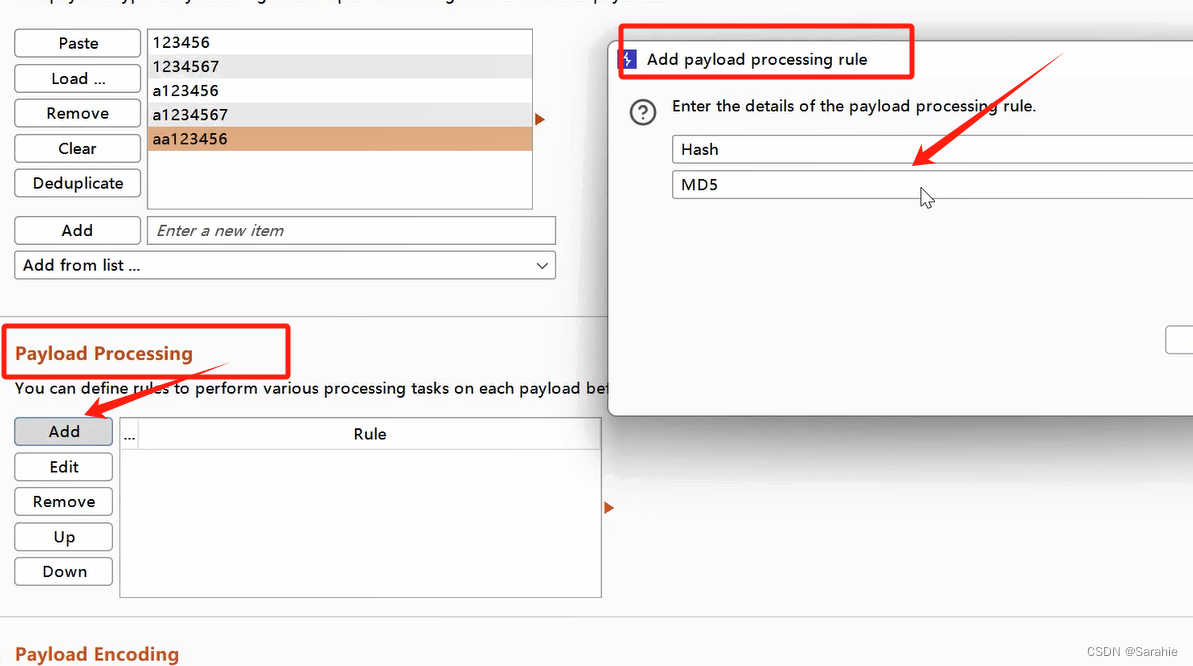

#案例-文件探针&登录爆破-实验: 1、页面正常访问 2、网站文件探针 3、后台登录爆破

payload加密

#工具-Postman自构造使用 https://zhuanlan.zhihu.com/p/551703621

|

思维导图

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 编程笔记 html5&css&js 036 CSS应用方式

- Leetcod面试经典150题刷题记录 —— 双指针篇

- 计算机毕业设计SSM基于Java的书店零售管理系统tf4k69【附源码】

- 基于SSM的招聘信息管理系统的设计与实现-计算机毕业设计源码78049

- 盘点时下最流行的十大编程语言优缺点,附2024年1月最新的编程语言排行榜单

- 【k8s】Kubernetes技术和相关命令简介

- Antd Cascader 组件指定 placement 弹出位置无效

- PostgreSQL16.1(Windows版本)

- 在 Python 中检查一个数字是否是同构数

- python通过函数和常规类编写元类