对testfire.net进行信息收集,采用googlehacking语法,fofa等包括子端口号、子域名,备案信息,所属资产等等

发布时间:2024年01月22日

采用被动的信息收集对testfire.net进行信息收集。

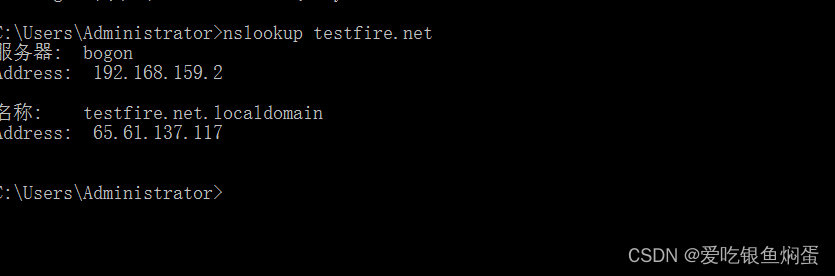

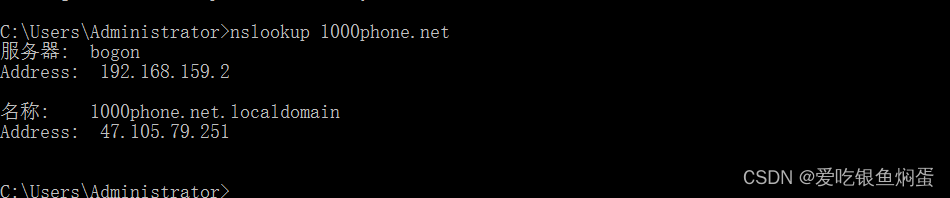

使用命令查询真实IP地址:

nslookup testfire.net

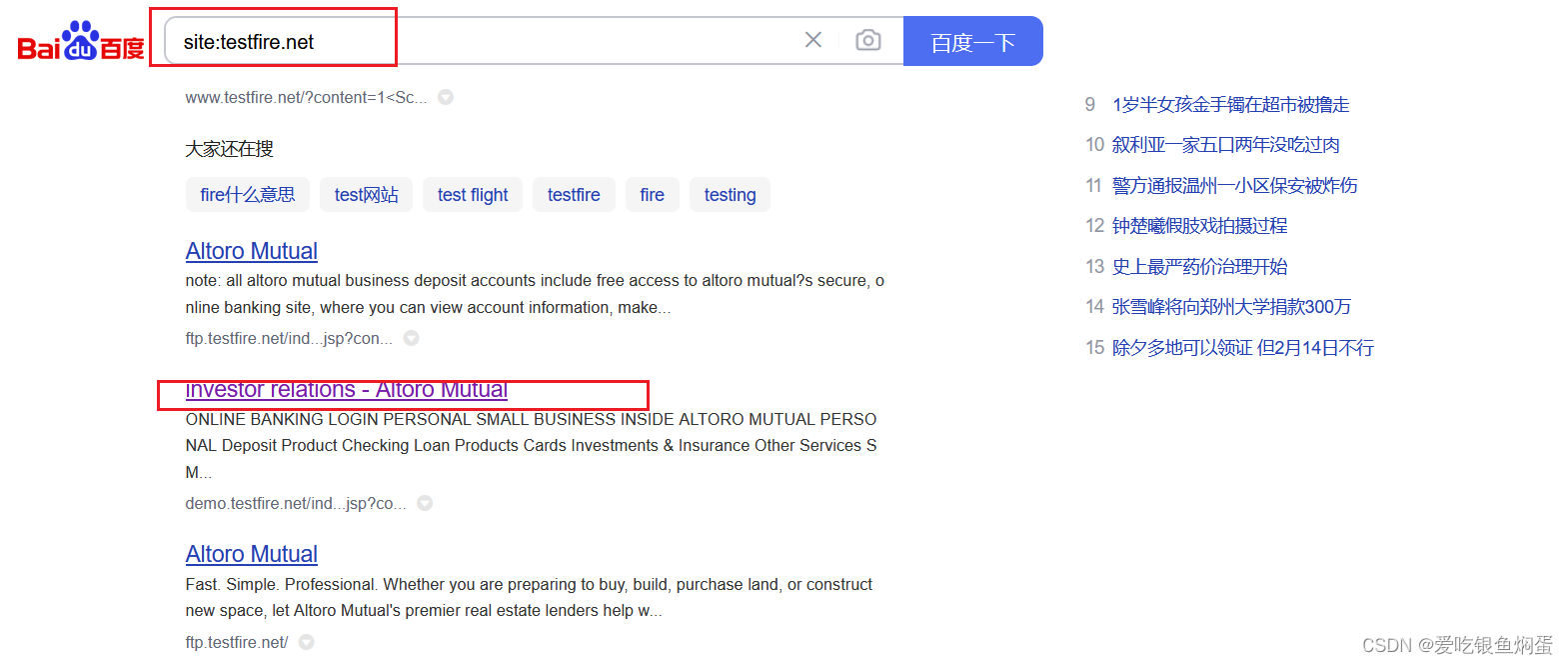

使用googlehacking语法:

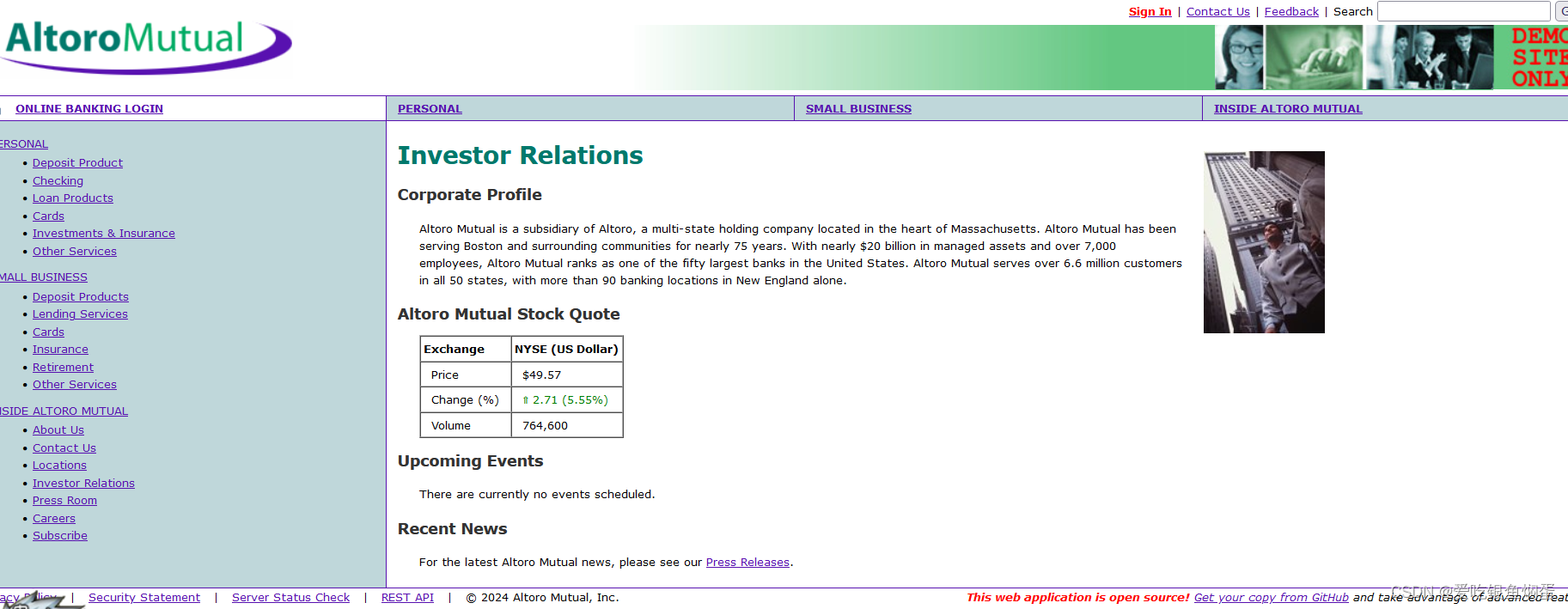

使用子域名查询网站查询一下子域名:

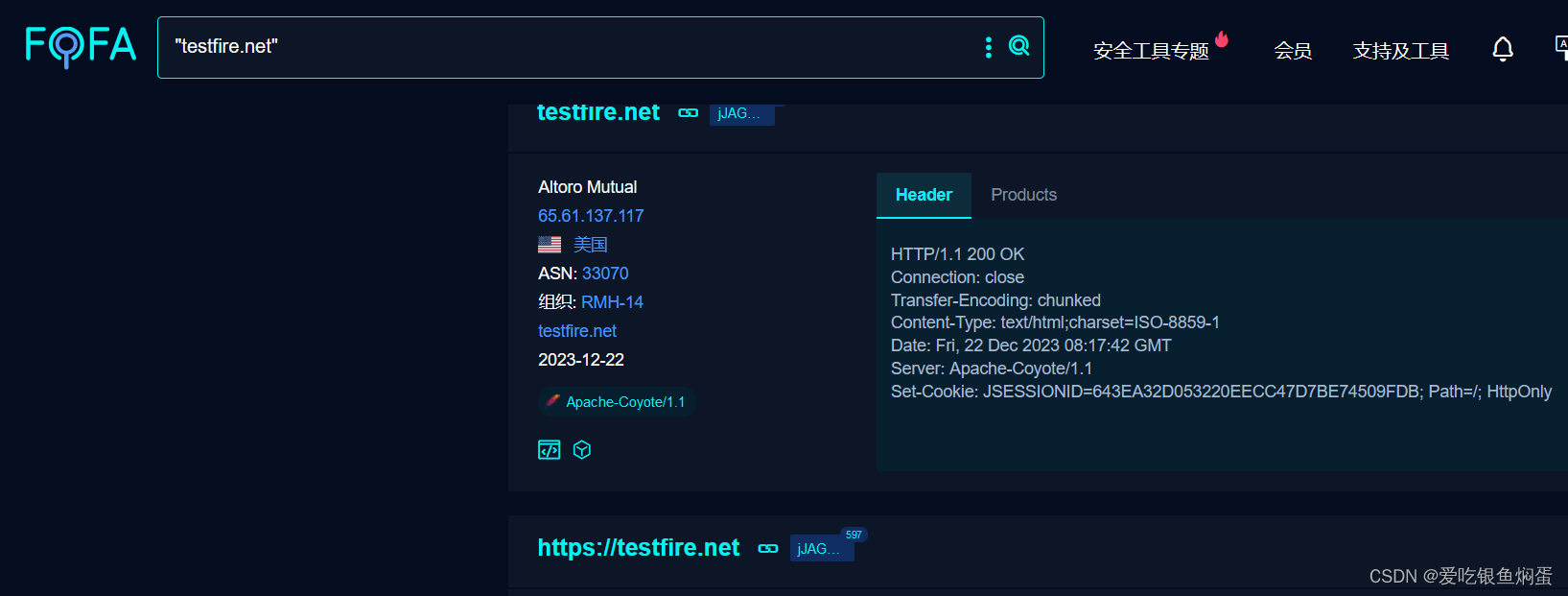

利用fofa查询一些信息:

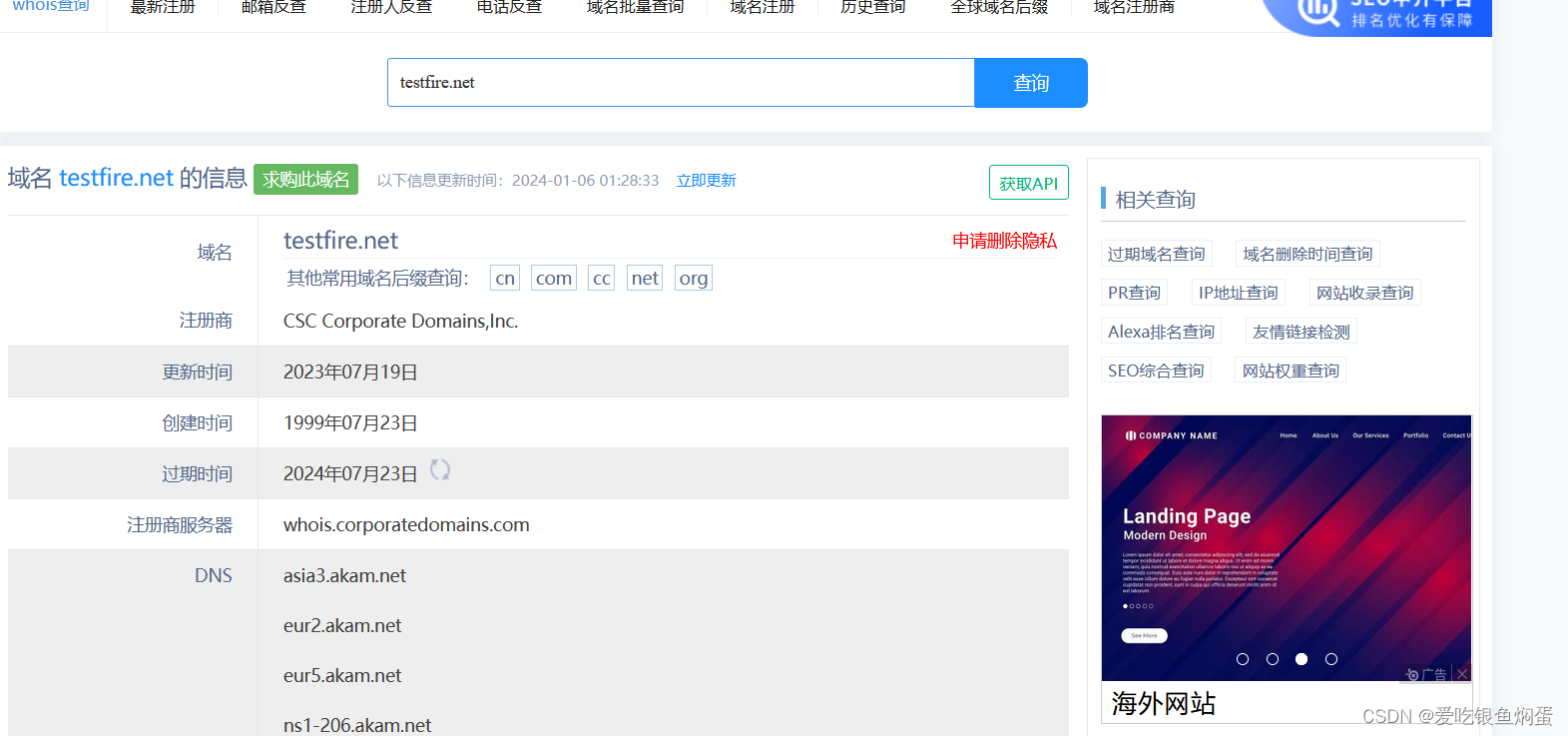

利用whois 查找备案信息等:

尝试绕过千锋官网的cdn

利用多地ping 查看cdn(可尝试多个方法):

找到真实IP。

文章来源:https://blog.csdn.net/m0_46390077/article/details/134564120

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!