2024年网络安全比赛--内存取证(超详细)

一、竞赛时间

180分钟 共计3小时

二、竞赛阶段

竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值

1.从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交;

2.从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交;

3.从内存文件中找到受害者访问的网站恶意链接,将网站的恶意链接作为Flag值提交;

4.从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

5.从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项最后一次更新的时间作为Flag值提交。(只提交年月日,例如:20210314)

三、竞赛任务书内容

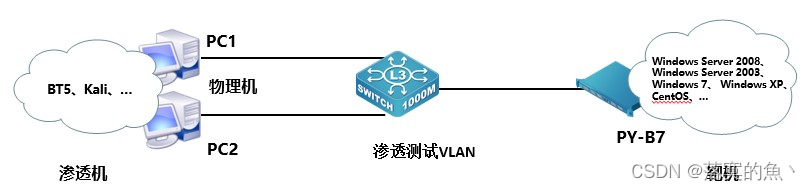

(一)拓扑图

任务说明:仅能获取Server1的IP地址

PS:之前这个题没写过刚好2024年也有考到在写一下

1.从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交;

使用命令 connections 查看网络链接 发现外链IP 192.168.44.17 使用pslist 查看这几个

通过外链可以判断PID 3616 为 异常进程 所以这个是答案

FLAG:test.exe

2.从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交;

通过上面的外链 还有两个 Pid 使用命令 psstree 查看进程之间的关系

1172和3568 答案好像是1172 的exe

FLAG:1172

3.从内存文件中找到受害者访问的网站恶意链接,将网站的恶意链接作为Flag值提交;

使用命令 iehistory 查看浏览器的历史记录 这个链接是MSF本地提权生成的木马连接。

FLAG:http://192.168.44.105:8080/77sA8gJu1/QoYtjF最好前面的也加上试试 多尝试

4.从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

这里直接使用命令 hivelist 查看注册表内存地址即可。

FLAG:0xe171b008

5.从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项最后一次更新的时间作为Flag值提交。(只提交年月日,例如:20210314)

这里使用命令 printkey -K 查看可疑进程Virtual地址

\Device\HarddiskVolume1\WINDOWS\system32\config\software是开机自启动的注册表

FLAG:2021-04-27 22:20:31 UTC+0000

知识点总结:

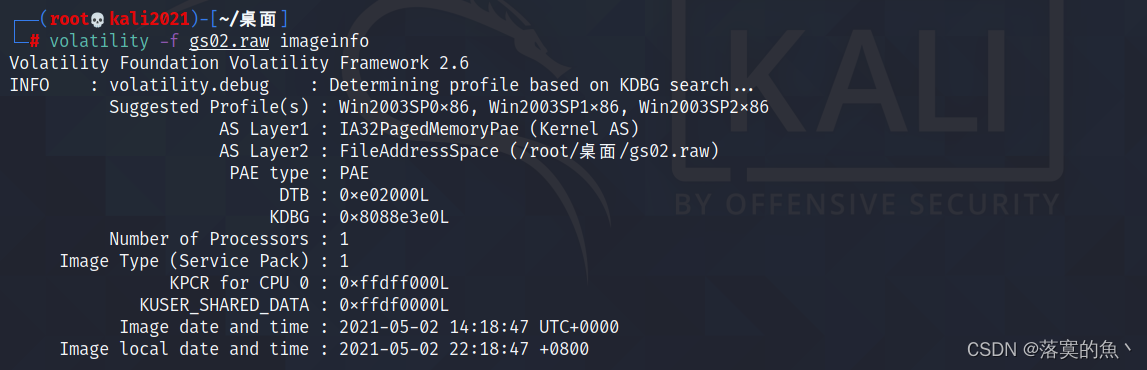

volatility -f 1.vmem imageinfo 首先获取镜

命令格式:volatility -f [image] --profile=[profile] [plugin]

hashdump 用户名密码信息

pslist 查看进程或隐藏或解链的进程

filescan 扫描所有的文件列表

notepad 查看当前展示的notepad内容

svcsca 查看服务

connections 查看网络链接

cmdscan 查看命令行操作显示cmd历史命令

hivelist 查看注册表配置单元

iehistory 查看浏览器历史记录

memdump 提取进程 偏移量 -Q 和输出目录 -D

dmpfiles 查看文件内容

clipboard 查看剪贴板信息

printkey 获取主机名或查看注册表键值

pstree 查看进程树

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!