BUUCTF Reverse/[2019红帽杯]Snake

发布时间:2023年12月28日

BUUCTF Reverse/[2019红帽杯]Snake

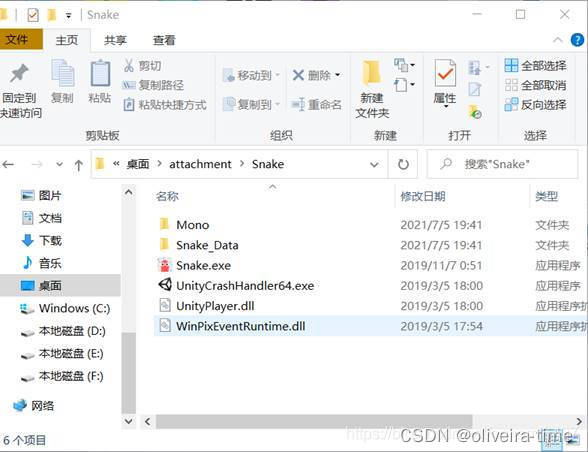

下载解压缩后得到可执行文件,而且有一个unity的应用程序,应该是用unity编写的游戏

打开是一个贪吃蛇游戏

用.NET Reflector打开Assembly-CSharp.dll。(unity在打包后,会将所有的代码打进一个Assembly-CSharp.dll的文件里面,通过这个文件的反编译,就是详细看见里面的代码内容)

一个unity引擎写的贪吃蛇游戏,功能挺齐全的,看代码里,C#,和C++都有

搜索知道unity有两个主要特点,程序代码会打包进Assemblely-CSharp.dll库文件下,他主要储存这文件间的相互联系与文件所包含函数,其中gameobject()是用来创建对象的函数包含该函数的模块文件即为游戏的入口,可以看到在Interface下

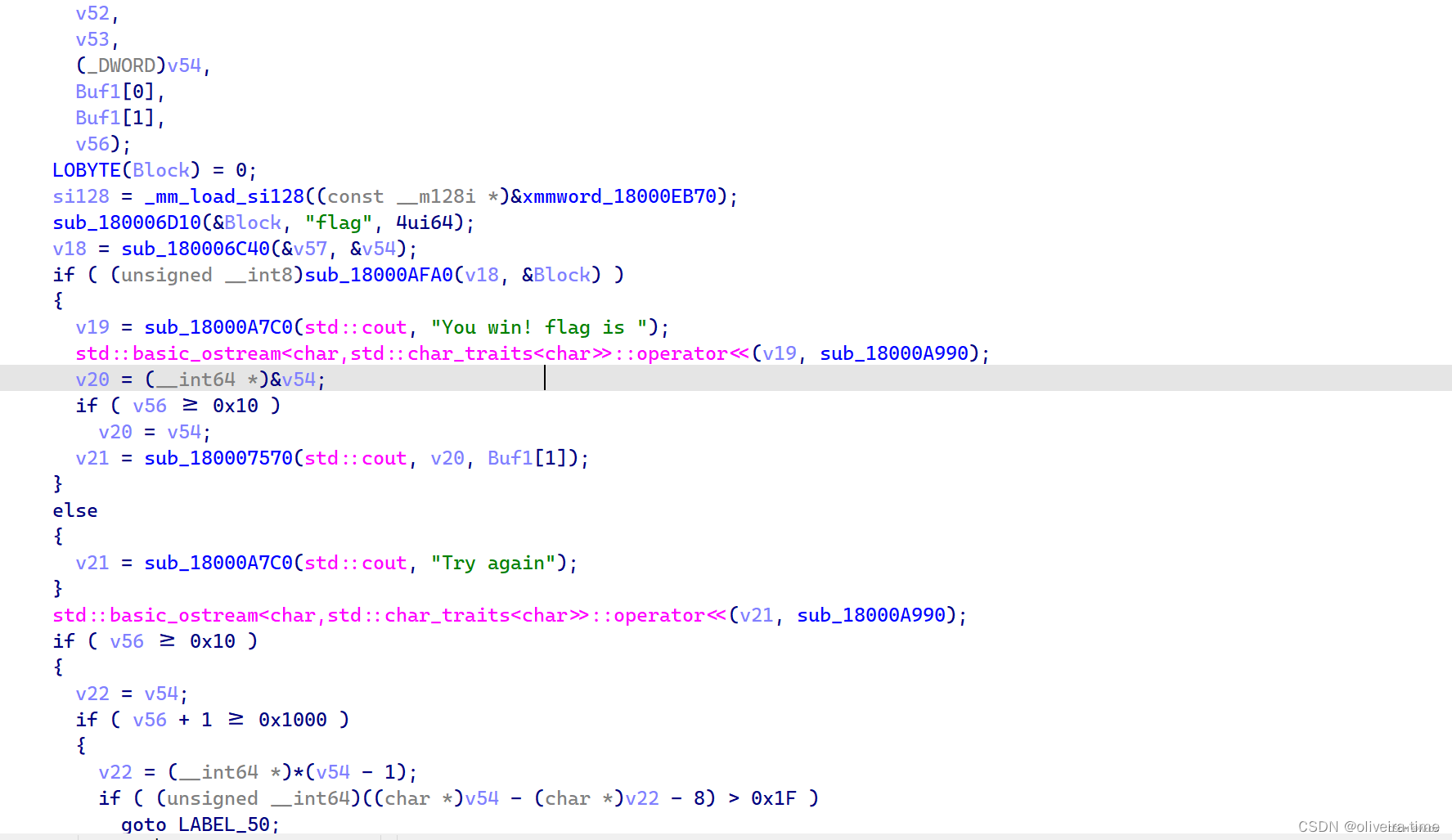

查壳发现该文件为C++编写,不能用dnspy打开,换回ida

查壳发现该文件为C++编写,不能用dnspy打开,换回ida

通过定位很容易发现主函数,且刚好位于GameObject()函数下,看到有几个大整数,并且有两次flag提醒,开始以为是RSA,但好像不是,运算比较复杂,师傅说可以直接调用dll函数进行爆破,在函数头我们可以发现确实有一个a1参数被传入

import ctypes

dll =ctypes.cdll.LoadLibrary("F:\\w4nty0u\Plan-A\\6.1\\attachment\\Snake\\Snake_Data\\Plugins\\Interface.dll")

for i in range(255):

print(i)

dll.GameObject(i)

flag{Ch4rp_W1th_R$@}

学到两点:

- 一是unity框架的定位

- 二是dll函数的调用

文章来源:https://blog.csdn.net/m0_52484587/article/details/135271925

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【Python】Python编程技能比较实用的技巧和建议

- Manjora 中使用idm,linux通用

- VB.NET创建AOT无依懒的winform 独立EXE,动态库如何调用?

- c++知识总结

- 使用docker-compose快速搭建ELK

- 99%的行业大模型都可能被替代?| 对话百川智能王小川

- was not migrated due to partial or ambiguous match.

- 新手小白必了解c语言之字符串函数

- Excel:将截面数据转换成面板数据

- Centos7 两种方式安装 MySQL5.7 步骤 yum 、本地 tar 文件