HTTP与HTTPS的工作流程

http知识点回顾

1、HTTP访问的过程

(1)解析url,获取 url 中包含的域名;

(2)通过DNS服务器查询域名对应的IP;

(3)浏览器得到域名对应的IP地址之后,向服务器发起三次握手请求建立TCP链接;

(4)TCP链接链接建立起来后,浏览器向服务器发送http请求,

(5)服务器接收到请求后,根据路径参数映射到特定的处理器进行处理,并将处理结果以及相应的视图返回给浏览器。

(6)浏览器解析视图,并根据请求到的资源、数据进行渲染页面,最终向用户呈现一个完整的页面。

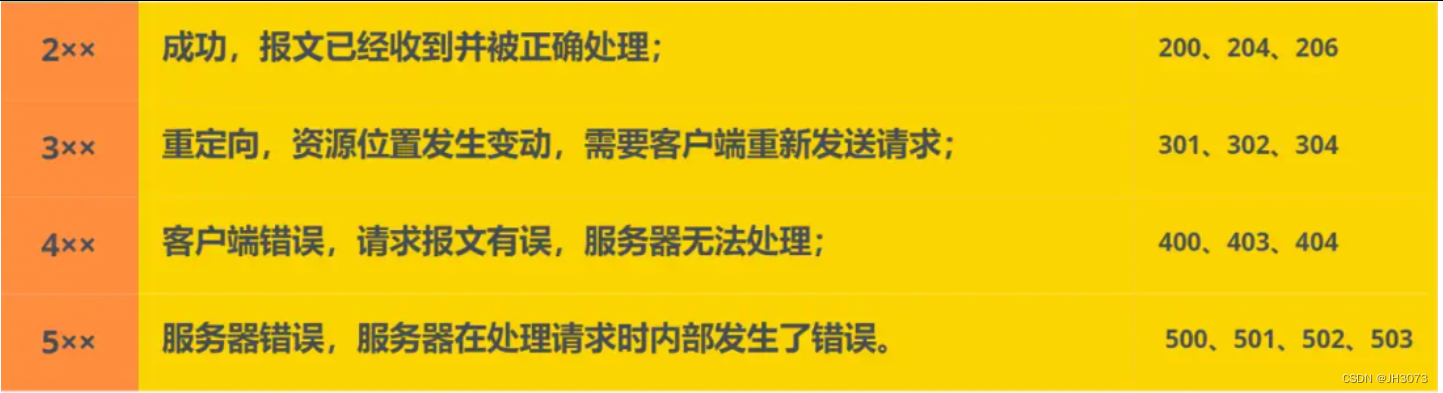

2、HTTP常见状态码

状态码(HTTP协议中规定的响应状态号。不同的响应结果对应不同的号码。)

状态码(HTTP协议中规定的响应状态号。不同的响应结果对应不同的号码。)

- 200 表示请求响应成功,正常结束。

- 404表示访问的资源不存在,通常是因为要么是你路径写错了,要么是路径写对了,但是服务器中对应的资源并没有启动成功。总之404错误是前端错误。

- 405表示前端发送的请求方式与后端请求的处理方式不一致时发生:

- 比如:前端是POST请求,后端的处理方式按照get方式进行处理时,发生405

- 比如:前端是GET请求,后端的处理方式按照post方式进行处理时,发生405

- 500表示服务器端的程序出现了异常。一般会认为是服务器端的错误导致的。

- 以4开始的,一般是浏览器端的错误导致的。服务器无法处理请求。

- 以5开始的,一般是服务器端的错误导致的。服务器处理请求出错。

3、HTTP 协议一共五大特点

- 支持客户/服务器模式。

- 简单快速:客户向服务器请求服务时,只需传送请求方法和路径。

- 灵活:HTTP允许传输任意类型的数据对象。正在传输的类型由Content-Type(Content-Type是HTTP包中用来表示内容类型的标识)加以标记。

- 无连接:无连接的含义是限制每次连接只处理一个请求。服务器处理完客户的请求,并收到客户的应答后,即断开连接。采用这种方式可以节省传输时间。

- 无状态:无状态是指协议对于事务处理没有记忆能力,服务器不知道客户端是什么状态。即我们给服务器发送HTTP请求之后,服务器根据请求,会给我们发送数据过来,但是,发送完,不会记录任何信息。

https的工作流程

1、对称加密

在对称加密中,使用相同的密钥进行加密和解密。这意味着在通信双方之间共享一个密钥。通信双方使用该密钥加密和解密数据,以便只有知道密钥的人才能够解密和查看数据。

对称加密的好处是加密和解密速度较快,因为只需要进行一次操作。然而,其缺点是密钥的安全性是非常关键的,因为如果密钥被攻击者获得,那么攻击者就可以轻松地解密并查看通信内容。因此,在使用对称加密时,密钥的安全性必须得到保证。

2、非对称加密

简单说就是有两把密钥,通常一把叫做公钥、一把叫私钥,用公钥加密的内容必须用私钥才能解开,同样,私钥加密的内容只有公钥能解开。

- 某网站服务器拥有公钥A与对应的私钥A’;浏览器拥有公钥B与对应的私钥B’。

- 浏览器把公钥B明文传输给服务器。

- 服务器把公钥A明文给传输浏览器。

- 之后浏览器向服务器传输的内容都用公钥A加密,服务器收到后用私钥A’解密。由于只有服务器拥有私钥A’,所以能保证这条数据的安全。

- 同理,服务器向浏览器传输的内容都用公钥B加密,浏览器收到后用私钥B’解密。同上也可以保证这条数据的安全。

HTTPS的加密却没使用这种方案,为什么?很重要的原因是非对称加密算法非常耗时,而对称加密快很多。

所以HTTPS采用的就是对称加密和非对称加密的混合加密方法。

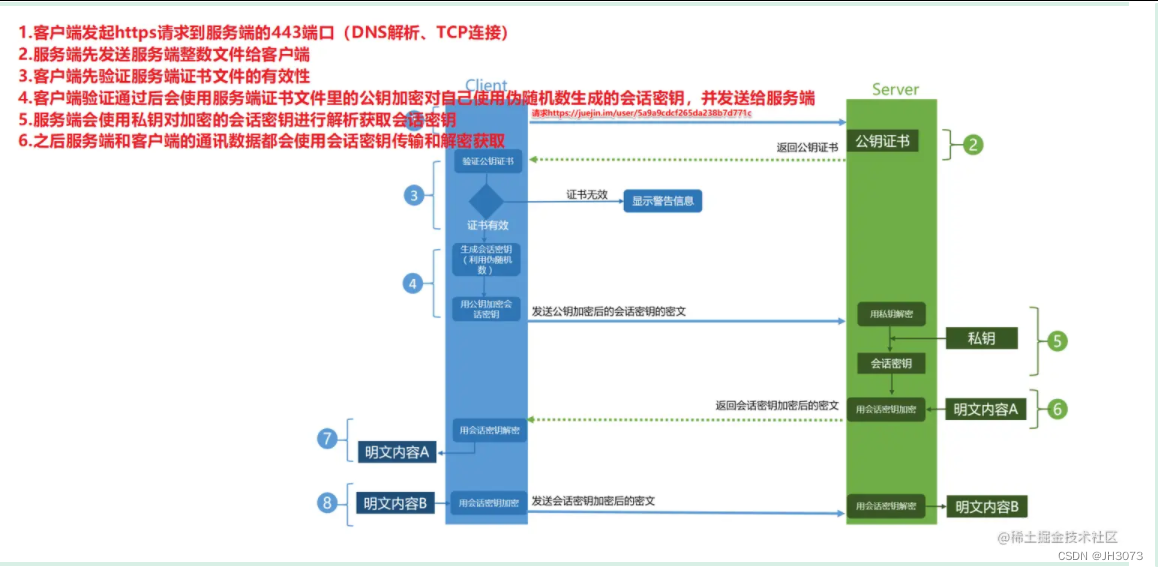

3、https工作流程

HTTPS是在HTTP的基础上建立SSL加密层,并对传输数据进行加密,是HTTP协议的安全版。主要作用是:

(1)对数据进行加密,并建立一个信息安全通道,来保证传输过程中的数据安全;

(2)对网站服务器进行真实身份认证;

-

首先TCP三次握手建立链接,这是数据传输基础,在此之上开始SSL加密;

-

客户端首先发送Client Hello开始SSL通信,报文中包含客户端支持的SSL版本、随机值Random1、加密算法以及密钥长度等;

-

服务器发送Server Hello,和客户端一样,在报文中包含SSL版本、随机值Random2以及加密组件,此后服务端将证书也发送到客户端;

-

此时客户端需要对服务端发送的证书进行验证,通过操作系统内置的CA证书,将服务器发送的证书的数字签名进行解密,并将证书的公钥进行相同算法的HASH与解密的数字签名解密的内容进行对比,验证证书是否合法有效,是否被劫持更换;

-

客户端验证证书合法,然后生成一个随机值Random3,用公钥对Random3进行加密,生成Pre-Master Key,客户端以Client Key Exchange报文将Pre-Master Key发送到服务端,此后发送Change Cipher Spec报文表示此后数据传输进行加密传输;

-

服务端将Pre-Master Key用自己的私钥解密为Random3,服务端发送Change Cipher Spec报文表示此后数据传输进行加密传输;

-

这时客户端与服务端都拥有三个随机字符串,且Random3是密文传输的,是安全状态的,此时则可以使用这三个字符串进行对称加密传输。由于非对称加密慢,不能每次传输数据都进行非对称加密,所以使用非对称加密将密钥协商好然后使用对称加密进行数据传输;

其中2、3、5、6也被称为SSL四次握手。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 专题页设计不再困扰,3个实例揭示简单技巧!

- Positive证书——平价证书的最好选择

- 【Java面试题】为什么字符串不是基本类型中的一种?

- HBuilder/HBuilderX 运行APP

- 静态网页设计——科幻电影分享(HTML+CSS+JavaScript)

- 鸿鹄电子招投标系统:源码级别解析电子招投标的精髓

- Windows11开启SSH服务

- 提升网络安全重要要素IP地址

- 从编程中思考:人的经历重叠带给我们的影响

- Spring Boot自动配置原理