iOS应用程序混淆加固原理及逆向工具介绍

概要

本文将介绍iOS应用程序混淆加固的原理和常见的加固类型,以及介绍一些常用的逆向工具。同时还会介绍一种代码虚拟化技术,用于进一步保护应用程序不被逆向分析。

引言

移动应用程序开发面临着越来越严峻的安全挑战,特别是在越狱设备上,应用程序的可执行文件容易受到逆向工具的攻击。为了保护应用程序不被恶意操作,开发者需要使用各种混淆和加固技术来增加攻击者的分析难度,本文将详细介绍这些技术的原理和实现方式。

正文

1. 加固的缘由

在越狱机型上,可执行文件容易受到逆向工具的攻击,攻击者可以通过反编译程序实现各种恶意行为。主要包括任意读写文件系统数据、HTTP(S)实时被监测、重新打包ipa、拦截系统框架API等。因此,加固成为必要的安全措施。

2. 编译过程

Xcode将源文件转换为可执行文件的过程包括预处理、符号化、语法和语义分析、生成抽象语法树、生成中间码、优化和生成目标代码等步骤,其中涉及到多个工具链和编译器前端后端。

3. 加固类型

- 字符串混淆:对应用程序中的字符串进行加密,保证源码被逆向后不能看出字符串的直观含义。

- 类名、方法名混淆:对应用程序的方法名和方法体进行混淆,降低可读性。

- 程序结构混淆加密:对应用程序逻辑结构进行打乱混排,降低代码可读性。

- 反调试、反注入等:增加破解者调试、分析App的门槛。

4. 逆向工具

- class-dump:用于提取Mach-O文件结构里的类属性和方法等信息。

- hopper:适用于反汇编、反编译和调试32位/64位英特尔处理器的Mac、Linux、Windows和iOS可执行程序。

- IDA:静态反编译软件,为安全分析人员提供强大的支持。

- OLLVM:基于LLVM进行编写的开源项目,用于对中间代码进行混淆。

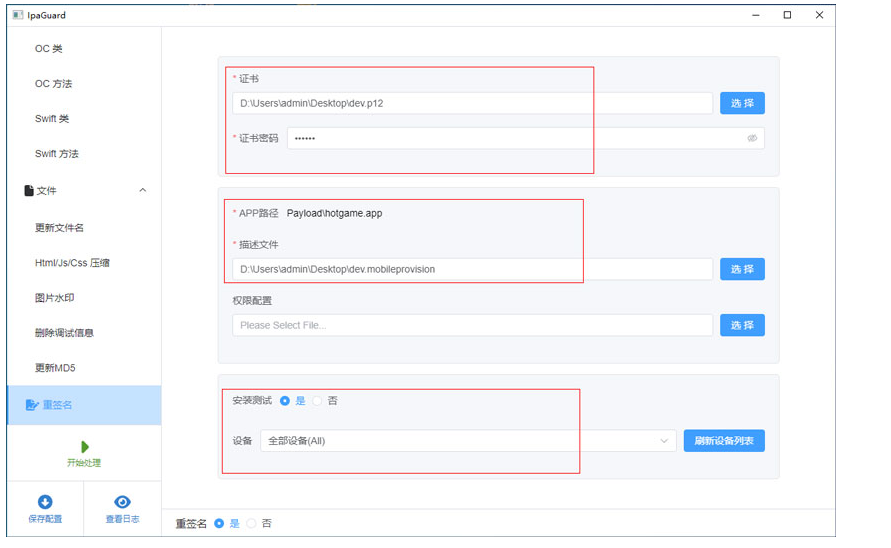

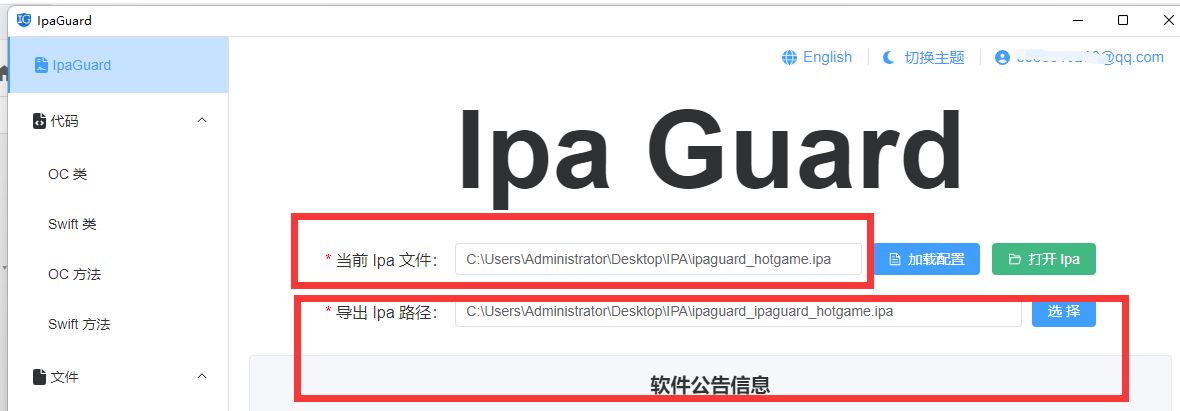

5. ipaguard

Ipa Guard是一款功能强大的ipa混淆工具,不需要ios app源码,直接对ipa文件进行混淆加密。可对IOS ipa 文件的代码,代码库,资源文件等进行混淆保护。 可以根据设置对函数名、变量名、类名等关键代码进行重命名和混淆处理,降低代码的可读性,增加ipa破解反编译难度。可以对图片,资源,配置等进行修改名称,修改md5。只要是ipa都可以,不限制OC,Swift,Flutter,React Native,H5类app。可用于保护iOS应用程序免受恶意攻击。

加固混淆

为了保护我们的应用程序不被攻击者攻击,我们需要进行代码混淆和加固操作。以下是一些常见的加固混淆方法:

-

使用iPAGuard等工具进行IPA重签名

-

使用iPAGuardr对JavaScript代码进行混淆,只要是ipa都可以,不限制OC,Swift,Flutter,React Native,H5类app。可对IOS ipa 文件的代码,代码库,资源文件等进行混淆保护。 可以根据设置对函数名、变量名、类名等关键代码进行重命名和混淆处理,降低代码的可读性,增加ipa破解反编译难度。可以对图片,资源,配置等进行修改名称,修改md5。

以上是一些常见的加固混淆方法,我们可以根据实际情况选择合适的方法来加固我们的应用程序。

6. 代码虚拟化

代码虚拟化技术使用自定义的字节码替换原生指令,由程序中的解释器来解释执行,增加了分析的难度,提高了安全性。

总结

本文介绍了iOS应用程序混淆加固的原理和常见的加固类型,以及介绍了一些常用的逆向工具和代码虚拟化技术,希望能够帮助开发者更好地保护应用程序的安全性。

参考资料

希望这篇文章能帮助你更好地了解iOS应用程序混淆加固原理和相关工具。🔒📱

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 算法设计与分析2023秋-头歌实验-实验七 动态规划

- Spring Boot 如何使用 Maven 实现多环境配置管理

- k8s的配置资源管理

- 【数据结构】C语言实现链式二叉树(附完整运行代码)

- AQS独占锁之ReentrantLock详解

- 高精度电流源研究内容有哪些

- 配电房智能运维云平台

- vue3中使用defineComponent封装hook实现模板复用

- 使用pyechart创建基础柱状图

- 基于简化版python+VGG+MiniGoogLeNet的智能43类交通标志识别—深度学习算法应用(含全部python工程源码)+数据集+模型(一)